Anslut till och fråga Azure SQL Database med hjälp av .NET och biblioteket Microsoft.Data.SqlClient

Gäller för:Azure SQL Database

Den här snabbstarten beskriver hur du ansluter ett program till en databas i Azure SQL Database och utför frågor med hjälp av .NET och biblioteket Microsoft.Data.SqlClient . Den här snabbstarten följer den rekommenderade metoden för lösenordsfri anslutning till databasen. Du kan lära dig mer om lösenordslösa anslutningar på den lösenordslösa hubben.

Förutsättningar

- En Azure-prenumeration.

- En Azure SQL-databas som konfigurerats för autentisering med Microsoft Entra-ID (tidigare Azure Active Directory). Du kan skapa en med hjälp av snabbstarten Skapa databas.

- Den senaste versionen av Azure CLI.

- Visual Studio eller senare med arbetsbelastningen ASP.NET och webbutveckling .

- .NET 7.0 eller senare.

Konfigurera databasen

Säkra, lösenordslösa anslutningar till Azure SQL Database kräver vissa databaskonfigurationer. Kontrollera följande inställningar på den logiska servern i Azure för att ansluta till Azure SQL Database korrekt i både lokala och värdbaserade miljöer:

För lokala utvecklingsanslutningar kontrollerar du att den logiska servern är konfigurerad så att din lokala dators IP-adress och andra Azure-tjänster kan ansluta:

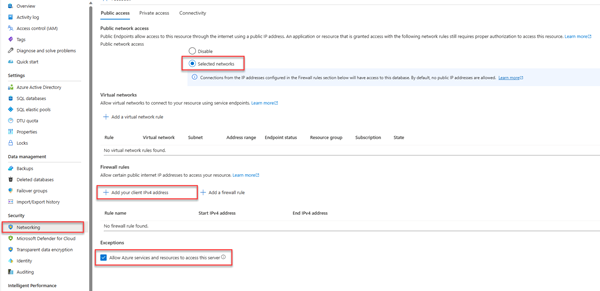

Gå till sidan Nätverk på servern.

Växla alternativknappen Valda nätverk för att visa ytterligare konfigurationsalternativ.

Välj Lägg till din klient-IPv4-adress(xx.xx.xx.xx) för att lägga till en brandväggsregel som aktiverar anslutningar från den lokala datorns IPv4-adress. Du kan också välja + Lägg till en brandväggsregel för att ange en specifik IP-adress.

Kontrollera att kryssrutan Tillåt Azure-tjänster och resurser att komma åt den här servern är markerad.

Varning

Att aktivera inställningen Tillåt Azure-tjänster och resurser att komma åt den här serverinställningen är inte en rekommenderad säkerhetspraxis för produktionsscenarier. Verkliga program bör implementera säkrare metoder, till exempel starkare brandväggsbegränsningar eller konfigurationer av virtuella nätverk.

Du kan läsa mer om databassäkerhetskonfigurationer på följande resurser:

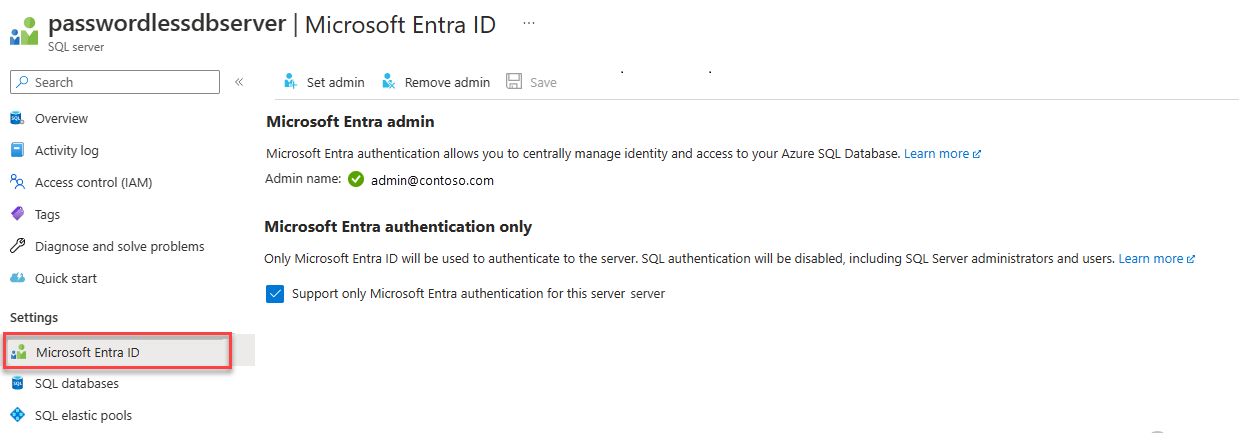

Servern måste också ha Microsoft Entra-autentisering aktiverat och ha ett Microsoft Entra-administratörskonto tilldelat. För lokala utvecklingsanslutningar ska Microsoft Entra-administratörskontot vara ett konto som du också kan logga in på Visual Studio eller Azure CLI med lokalt. Du kan kontrollera om din server har Microsoft Entra-autentisering aktiverat på sidan Microsoft Entra-ID för den logiska servern.

Om du använder ett personligt Azure-konto kontrollerar du att microsoft Entra har konfigurerats och konfigurerats för Azure SQL Database för att tilldela ditt konto som serveradministratör. Om du använder ett företagskonto är Microsoft Entra-ID förmodligen redan konfigurerat åt dig.

Skapa projektet

För stegen framåt skapar du ett .NET Minimalt webb-API med antingen .NET CLI eller Visual Studio 2022.

I Visual Studio-menyn går du till Arkiv>nytt>projekt...

I dialogrutan anger du ASP.NET i sökrutan för projektmallen och väljer resultatet ASP.NET Core Web API. Välj Nästa längst ned i dialogrutan.

För Projektnamn anger du DotNetSQL. Lämna standardvärdena för resten av fälten och välj Nästa.

För Ramverket väljer du .NET 7.0 och avmarkerar Använd kontrollanter (avmarkera om du vill använda minimala API:er). Den här snabbstarten använder en minimal API-mall för att effektivisera skapandet och konfigurationen av slutpunkter.

Välj Skapa. Det nya projektet öppnas i Visual Studio-miljön.

Lägg till biblioteket Microsoft.Data.SqlClient

Om du vill ansluta till Azure SQL Database med hjälp av .NET installerar du Microsoft.Data.SqlClient. Det här paketet fungerar som en dataprovider för att ansluta till databaser, köra kommandon och hämta resultat.

Kommentar

Se till att installera Microsoft.Data.SqlClient och inte System.Data.SqlClient. Microsoft.Data.SqlClient är en nyare version av SQL-klientbiblioteket som tillhandahåller ytterligare funktioner.

I fönstret Solution Explorer högerklickar du på projektets nod Beroenden och väljer Hantera NuGet-paket.

I det resulterande fönstret söker du efter SqlClient. Leta upp resultatet

Microsoft.Data.SqlClientoch välj Installera.

Konfigurera anslutningssträngen

För lokal utveckling med lösenordslösa anslutningar till Azure SQL Database lägger du till följande ConnectionStrings avsnitt i appsettings.json filen. <database-server-name> Ersätt platshållarna och <database-name> med dina egna värden.

"ConnectionStrings": {

"AZURE_SQL_CONNECTIONSTRING": "Server=tcp:<database-server-name>.database.windows.net,1433;Initial Catalog=<database-name>;Encrypt=True;TrustServerCertificate=False;Connection Timeout=30;Authentication=\"Active Directory Default\";"

}

Den lösenordslösa anslutningssträng anger ett konfigurationsvärde på , som instruerar Microsoft.Data.SqlClient biblioteket att ansluta till Azure SQL Database med hjälp av Authentication="Active Directory Default"en klass med namnet DefaultAzureCredential. DefaultAzureCredential aktiverar lösenordslösa anslutningar till Azure-tjänster och tillhandahålls av Azure Identity-biblioteket som SQL-klientbiblioteket är beroende av. DefaultAzureCredential stöder flera autentiseringsmetoder och avgör vilka som ska användas vid körning för olika miljöer.

När appen till exempel körs lokalt DefaultAzureCredential autentiseras via den användare som du är inloggad i Visual Studio med eller andra lokala verktyg som Azure CLI. När appen har distribuerats till Azure identifierar och tillämpar samma kod den hanterade identitet som är associerad med den värdbaserade appen, som du konfigurerar senare. Översikten över Azure Identity Library förklarar ordningen och platserna där DefaultAzureCredential autentiseringsuppgifterna söks.

Kommentar

Lösenordslösa anslutningssträng är säkra att checka in på källkontrollen, eftersom de inte innehåller hemligheter som användarnamn, lösenord eller åtkomstnycklar.

Lägg till koden för att ansluta till Azure SQL Database

Ersätt innehållet i Program.cs filen med följande kod, som utför följande viktiga steg:

- Hämtar lösenordslösa anslutningssträng från

appsettings.json - Skapar en

Personstabell i databasen under start (endast för testningsscenarier) - Skapar en HTTP GET-slutpunkt för att hämta alla poster som lagras i

Personstabellen - Skapar en HTTP POST-slutpunkt för att lägga till nya poster i

Personstabellen

using Microsoft.Data.SqlClient;

var builder = WebApplication.CreateBuilder(args);

builder.Services.AddEndpointsApiExplorer();

builder.Services.AddSwaggerGen();

var app = builder.Build();

// For production scenarios, consider keeping Swagger configurations behind the environment check

// if (app.Environment.IsDevelopment())

// {

app.UseSwagger();

app.UseSwaggerUI();

// }

app.UseHttpsRedirection();

string connectionString = app.Configuration.GetConnectionString("AZURE_SQL_CONNECTIONSTRING")!;

try

{

// Table would be created ahead of time in production

using var conn = new SqlConnection(connectionString);

conn.Open();

var command = new SqlCommand(

"CREATE TABLE Persons (ID int NOT NULL PRIMARY KEY IDENTITY, FirstName varchar(255), LastName varchar(255));",

conn);

using SqlDataReader reader = command.ExecuteReader();

}

catch (Exception e)

{

// Table may already exist

Console.WriteLine(e.Message);

}

app.MapGet("/Person", () => {

var rows = new List<string>();

using var conn = new SqlConnection(connectionString);

conn.Open();

var command = new SqlCommand("SELECT * FROM Persons", conn);

using SqlDataReader reader = command.ExecuteReader();

if (reader.HasRows)

{

while (reader.Read())

{

rows.Add($"{reader.GetInt32(0)}, {reader.GetString(1)}, {reader.GetString(2)}");

}

}

return rows;

})

.WithName("GetPersons")

.WithOpenApi();

app.MapPost("/Person", (Person person) => {

using var conn = new SqlConnection(connectionString);

conn.Open();

var command = new SqlCommand(

"INSERT INTO Persons (firstName, lastName) VALUES (@firstName, @lastName)",

conn);

command.Parameters.Clear();

command.Parameters.AddWithValue("@firstName", person.FirstName);

command.Parameters.AddWithValue("@lastName", person.LastName);

using SqlDataReader reader = command.ExecuteReader();

})

.WithName("CreatePerson")

.WithOpenApi();

app.Run();

Lägg slutligen till Person klassen längst ned i Program.cs filen. Den här klassen representerar en enskild post i databasens Persons tabell.

public class Person

{

public required string FirstName { get; set; }

public required string LastName { get; set; }

}

Köra och testa appen lokalt

Appen är redo att testas lokalt. Kontrollera att du är inloggad i Visual Studio eller Azure CLI med samma konto som du angav som administratör för databasen.

Tryck på körningsknappen överst i Visual Studio för att starta API-projektet.

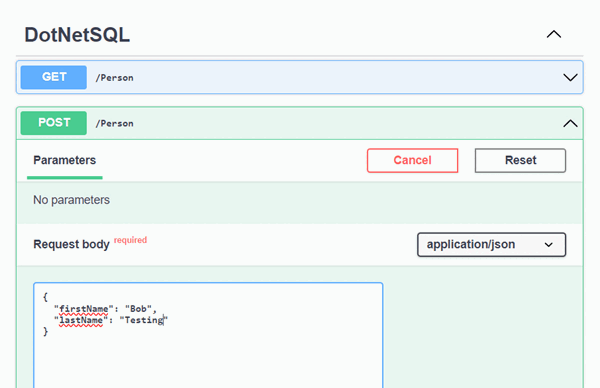

På sidan Swagger-användargränssnitt expanderar du POST-metoden och väljer Prova.

Ändra JSON-exemplet så att det innehåller värden för för- och efternamn. Välj Kör för att lägga till en ny post i databasen. API:et returnerar ett lyckat svar.

Expandera GET-metoden på swagger-användargränssnittssidan och välj Prova. Välj Kör och den person som du nyss skapade returneras.

Distribuera till Azure App Service

Appen är redo att distribueras till Azure. Visual Studio kan skapa en Azure App Service och distribuera ditt program i ett enda arbetsflöde.

Kontrollera att appen har stoppats och att den har skapats.

I Solution Explorer-fönstret i Visual Studio högerklickar du på projektnoden på den översta nivån och väljer Publicera.

I publiceringsdialogrutan väljer du Azure som distributionsmål och väljer sedan Nästa.

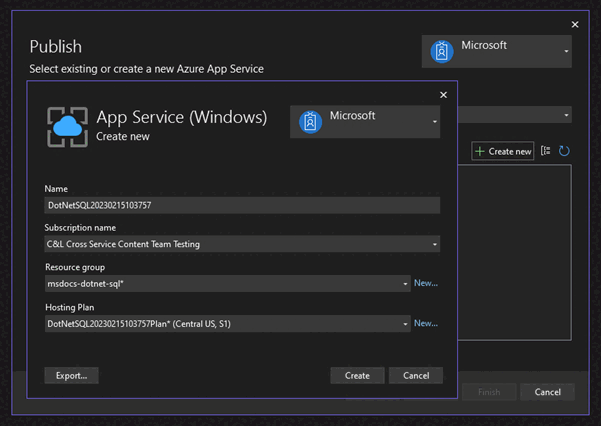

För det specifika målet väljer du Azure App Service (Windows) och sedan Nästa.

Välj ikonen + för att skapa en ny App Service att distribuera till och ange följande värden:

Namn: Lämna standardvärdet.

Prenumerationsnamn: Välj den prenumeration som du vill distribuera till.

Resursgrupp: Välj Ny och skapa en ny resursgrupp med namnet msdocs-dotnet-sql.

Värdplan: Välj Ny för att öppna dialogrutan värdplan. Lämna standardvärdena och välj OK.

Välj Skapa för att stänga den ursprungliga dialogrutan. Visual Studio skapar App Service-resursen i Azure.

När resursen har skapats kontrollerar du att den är markerad i listan över apptjänster och väljer sedan Nästa.

I API Management-steget markerar du kryssrutan Hoppa över det här steget längst ned och väljer sedan Slutför.

I steget Slutför väljer du Stäng om dialogrutan inte stängs automatiskt.

Välj Publicera längst upp till höger i sammanfattningen av publiceringsprofilen för att distribuera appen till Azure.

När distributionen är klar startar Visual Studio webbläsaren för att visa den värdbaserade appen, men i det här läget fungerar inte appen korrekt i Azure. Du måste fortfarande konfigurera den säkra anslutningen mellan App Service och SQL-databasen för att hämta dina data.

Anslut App Service till Azure SQL Database

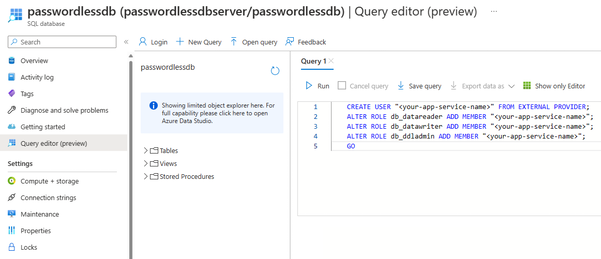

Följande steg krävs för att skapa en lösenordslös anslutning mellan App Service-instansen och Azure SQL Database:

- Skapa en hanterad identitet för App Service. Biblioteket

Microsoft.Data.SqlClientsom ingår i din app identifierar automatiskt den hanterade identiteten, precis som den upptäckte din lokala Visual Studio-användare. - Skapa en SQL-databasanvändare och associera den med den hanterade App Service-identiteten.

- Tilldela SQL-roller till databasanvändaren som tillåter läs-, skriv- och potentiellt andra behörigheter.

Det finns flera tillgängliga verktyg för att implementera följande steg:

Tjänst Anslut eller är ett verktyg som effektiviserar autentiserade anslutningar mellan olika tjänster i Azure. Tjänst Anslut eller stöder för närvarande anslutning av en App Service till en SQL-databas via Azure CLI med hjälp av az webapp connection create sql kommandot . Det här enkla kommandot slutför de tre steg som nämns ovan åt dig.

az webapp connection create sql \

-g <app-service-resource-group> \

-n <app-service-name> \

--tg <database-server-resource-group> \

--server <database-server-name> \

--database <database-name> \

--system-identity

Du kan kontrollera de ändringar som gjorts av Service Anslut eller i App Service-inställningarna.

Gå till identitetssidan för din App Service. Under fliken Systemtilldelat ska Status anges till På. Det här värdet innebär att en systemtilldelad hanterad identitet har aktiverats för din app.

Gå till sidan Konfiguration för Din App Service. Under fliken Anslut ionssträngar bör du se en anslutningssträng med namnet AZURE_SQL_CONNECTIONSTRING. Välj klicka för att visa värdetexten för att visa den genererade lösenordslösa anslutningssträng. Namnet på den här anslutningssträng matchar det som du har konfigurerat i din app, så att det identifieras automatiskt när det körs i Azure.

Viktigt!

Även om den här lösningen är en enkel metod för att komma igång är det inte bästa praxis för miljöer i produktionsklass. I dessa scenarier bör appen inte utföra alla åtgärder med en enda upphöjd identitet. Du bör försöka implementera principen om lägsta behörighet genom att konfigurera flera identiteter med specifika behörigheter för specifika uppgifter.

Du kan läsa mer om hur du konfigurerar databasroller och säkerhet på följande resurser:

Testa det distribuerade programmet

Välj knappen Bläddra överst på apptjänstens översiktssida för att starta appens rot-URL.

/swagger/index.htmlLägg till sökvägen till URL:en för att läsa in samma Swagger-testsida som du använde lokalt.Kör GET- och POST-testbegäranden för att verifiera att slutpunkterna fungerar som förväntat.

Dricks

Om du får ett 500 internt serverfel under testningen kan det bero på databasnätverkskonfigurationerna. Kontrollera att den logiska servern har konfigurerats med de inställningar som beskrivs i avsnittet Konfigurera databasen .

Klar! Ditt program är nu anslutet till Azure SQL Database i både lokala och värdbaserade miljöer.

Rensa resurserna

När du är klar med arbetet med Azure SQL Database tar du bort resursen för att undvika oavsiktliga kostnader.

I sökfältet i Azure-portalen söker du efter Azure SQL och väljer matchande resultat.

Leta upp och välj databasen i listan över databaser.

På sidan Översikt i azure SQL Database väljer du Ta bort.

På den Azure-sida som du vill ta bort... som öppnas skriver du namnet på databasen för att bekräfta och väljer sedan Ta bort.