Azure Policy för Endast Microsoft Entra-autentisering med Azure SQL

Gäller för:Azure SQL Database

Azure SQL Managed Instance

Azure Policy kan framtvinga skapandet av en Azure SQL Database- eller Azure SQL Managed Instance med Endast Microsoft Entra-autentisering aktiverad under etableringen. Med den här principen på plats misslyckas alla försök att skapa en logisk server i Azure eller den hanterade instansen om den inte skapas med Microsoft Entra-endast autentisering aktiverat.

Kommentar

Även om Azure Active Directory (Azure AD) har bytt namn till Microsoft Entra-ID innehåller principnamnen för närvarande det ursprungliga Azure AD-namnet, så Microsoft Entra-endast och Azure AD-endast autentisering används omväxlande i den här artikeln.

Azure Policy kan tillämpas på hela Azure-prenumerationen, eller bara inom en resursgrupp.

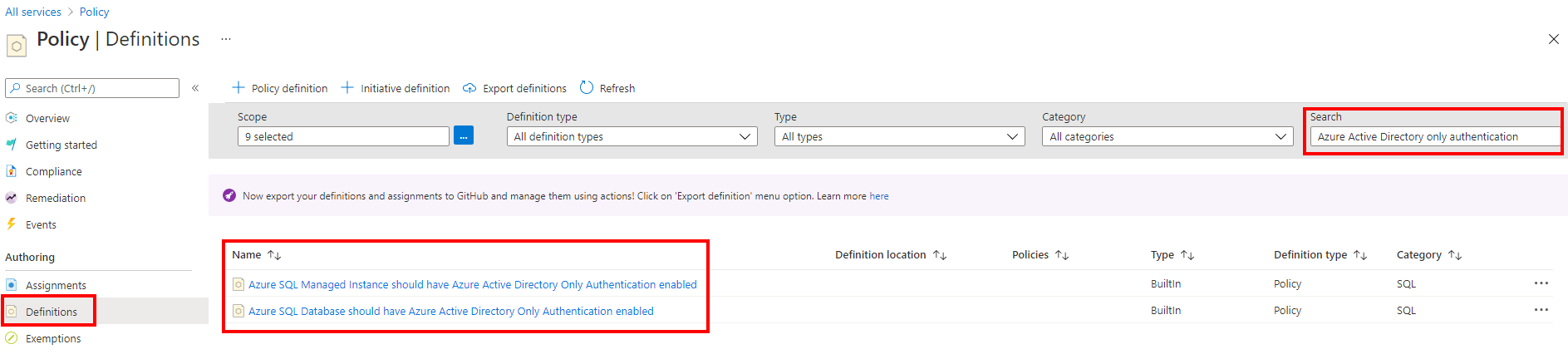

Två nya inbyggda principer har införts i Azure Policy:

- Azure SQL Database bör ha Azure Active Directory Only Authentication aktiverat

- Azure SQL Managed Instance ska ha Azure Active Directory Only Authentication aktiverat

Mer information om Azure Policy finns i Vad är Azure Policy? och Definitionsstruktur för Azure Policy.

Behörigheter

En översikt över de behörigheter som krävs för att hantera Azure Policy finns i Azure RBAC-behörigheter i Azure Policy.

Åtgärder

Om du använder en anpassad roll för att hantera Azure Policy krävs följande åtgärder .

- */read

- Microsoft.Authorization/policyassignments/*

- Microsoft.Authorization/policydefinitions/*

- Microsoft.Authorization/policyexemptions/*

- Microsoft.Authorization/policysetdefinitions/*

- Microsoft.PolicyInsights/*

Mer information om anpassade roller finns i Anpassade Azure-roller.

Hantera Azure Policy för endast Azure AD-autentisering

Autentiseringsprinciperna för endast Azure AD kan hanteras genom att gå till Azure-portalen och söka efter principtjänsten . Under Definitioner söker du efter autentisering endast för Azure Active Directory.

En guide finns i Använda Azure Policy för att framtvinga autentisering endast för Azure AD med Azure SQL.

Det finns tre effekter för dessa principer:

- Granskning – standardinställningen och samlar bara in en granskningsrapport i Azure Policy-aktivitetsloggarna

- Neka – förhindrar skapande av logisk server eller hanterad instans utan endast Microsoft Entra-autentisering aktiverat

- Inaktiverad – inaktiverar principen och begränsar inte användare från att skapa en logisk server eller hanterad instans utan att Endast Microsoft Entra-autentisering har aktiverats

Om Azure Policy for Azure AD-endast autentisering är inställd på Neka misslyckas det att skapa en logisk server eller hanterad instans. Information om det här felet registreras i aktivitetsloggen för resursgruppen.

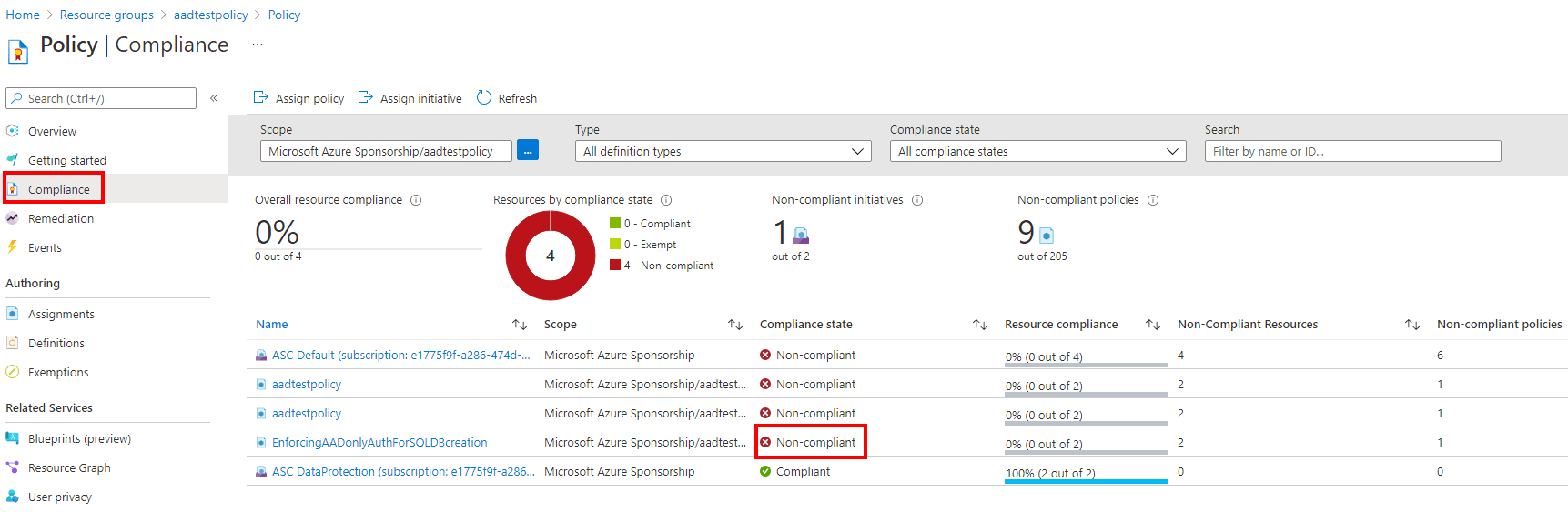

Principefterlevnad

Du kan visa kompatibilitetsinställningen under principtjänsten för att se efterlevnadstillståndet. Efterlevnadstillståndet anger om servern eller den hanterade instansen för närvarande är i överensstämmelse med att endast Microsoft Entra-autentisering är aktiverat.

Azure Policy kan förhindra att en ny logisk server eller hanterad instans skapas utan att endast Microsoft Entra-autentisering har aktiverats, men funktionen kan ändras när servern eller den hanterade instansen har skapats. Om en användare har inaktiverat Microsoft Entra-endast autentisering efter att servern eller den hanterade instansen har skapats blir Non-compliant efterlevnadstillståndet om Azure Policy är inställt på Neka.

Begränsningar

- Azure Policy tillämpar Endast Azure AD-autentisering när logisk server eller hanterad instans skapas. När servern har skapats kan auktoriserade Microsoft Entra-användare med särskilda roller (till exempel SQL Security Manager) inaktivera autentiseringsfunktionen endast för Azure AD. Azure Policy tillåter det, men i det här fallet visas servern eller den hanterade instansen i efterlevnadsrapporten som

Non-compliantoch rapporten anger namnet på servern eller den hanterade instansen. - Fler kommentarer, kända problem och behörigheter som behövs finns i Microsoft Entra-endast autentisering.