Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Gäller för:Azure SQL Database

Azure SQL Managed Instance

Den här artikeln vägleder dig genom att skapa en Azure-princip som skulle framtvinga autentisering endast för Microsoft Entra när användare skapar en Azure SQL Managed Instance eller en logisk server för Azure SQL Database. Mer information om Microsoft Entra-autentisering när du skapar resurser finns i Skapa server med endast Microsoft Entra-autentisering aktiverat i Azure SQL.

Kommentar

Även om Azure Active Directory (Azure AD) har bytt namn till Microsoft Entra-ID innehåller principnamnen för närvarande det ursprungliga Azure AD-namnet, så Microsoft Entra-endast och Azure AD-endast autentisering används omväxlande i den här artikeln.

I den här artikeln kan du se hur du:

- Skapa en Azure-princip som framtvingar skapande av logisk server eller hanterad instans med Endast Microsoft Entra-autentisering aktiverat

- Kontrollera Efterlevnad av Azure Policy

Förutsättning

- Har behörighet att hantera Azure Policy. Mer information finns i Azure RBAC-behörigheter i Azure Policy.

Skapa en Azure-princip

Börja med att skapa en Azure-princip som framtvingar SQL Database- eller Managed Instance-etablering med Azure AD-endast autentisering aktiverat.

Gå till Azure-portalen.

Sök efter tjänstprincipen.

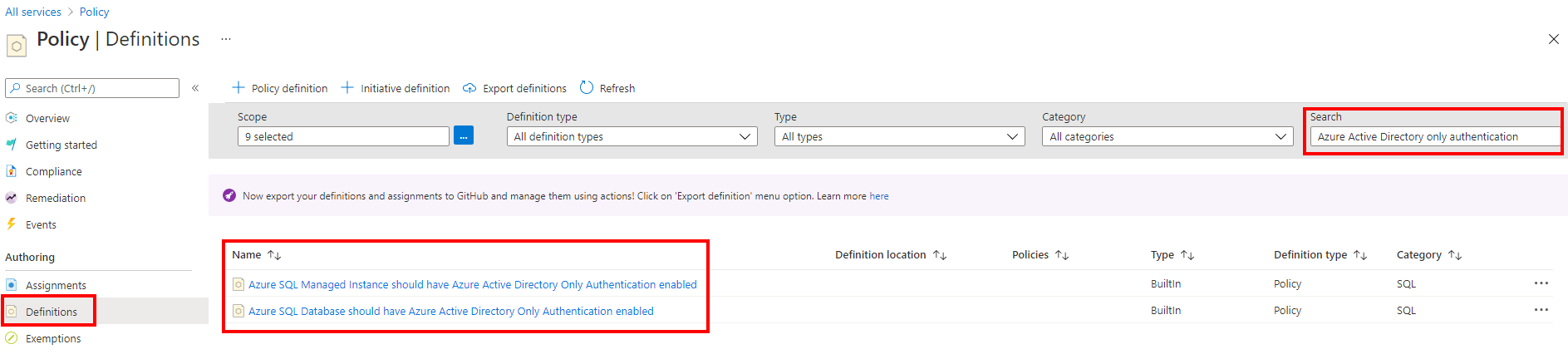

Under Redigeringsinställningarna väljer du Definitioner.

I sökrutan söker du endast efter Azure Active Directory-autentisering.

Det finns två inbyggda principer som är tillgängliga för att framtvinga autentisering endast för Azure AD. Den ena är för SQL Database och den andra är för SQL Managed Instance.

- Azure SQL Database bör ha Azure Active Directory Only Authentication aktiverat

- Azure SQL Managed Instance ska ha Azure Active Directory Only Authentication aktiverat

Välj principnamnet för din tjänst. I det här exemplet använder vi Azure SQL Database. Välj Azure SQL Database ska ha Azure Active Directory Only Authentication aktiverat.

Välj Tilldela i den nya menyn.

Kommentar

JSON-skriptet på menyn visar den inbyggda principdefinitionen som kan användas som mall för att skapa en anpassad Azure Policy för SQL Database. Standardvärdet är inställt på

Audit.

På fliken Grundläggande lägger du till ett omfång med väljaren (...) på sidan av rutan.

I fönstret Omfång väljer du din prenumeration på den nedrullningsbara menyn och väljer en resursgrupp för den här principen. När du är klar använder du knappen Välj för att spara markeringen.

Kommentar

Om du inte väljer en resursgrupp gäller principen för hela prenumerationen.

När du är tillbaka på fliken Grundläggande kan du anpassa tilldelningsnamnet och ange en valfri beskrivning. Kontrollera att policytillämpningen är Aktiverad.

Gå till fliken Parametrar . Avmarkera alternativet Visa endast parametrar som kräver indata.

Under Effekt väljer du Neka. Den här inställningen förhindrar att en logisk server skapas utan autentisering endast i Azure AD aktiverat.

På fliken Icke-efterlevnadsmeddelanden kan du anpassa det principmeddelande som visas om en överträdelse av principen har inträffat. Meddelandet låter användarna veta vilken princip som tillämpades när servern skapades.

Välj Granska + skapa. Granska principen och välj knappen Skapa .

Kommentar

Det kan ta lite tid innan den nyskapade principen tillämpas.

Kontrollera efterlevnad av principer

Du kan kontrollera kompatibilitetsinställningen under principtjänsten för att se efterlevnadstillståndet.

Sök efter tilldelningsnamnet som du angav tidigare för principen.

När den logiska servern har skapats med Endast Azure AD-autentisering ökar principrapporten räknaren under det visuella objektet Resurser efter efterlevnadstillstånd . Du kommer att kunna se vilka resurser som är kompatibla eller icke-kompatibla.

Om den resursgrupp som principen valdes att omfatta innehåller servrar som redan har skapats anger principrapporten de resurser som är kompatibla och icke-kompatibla.

Kommentar

Det kan ta lite tid att uppdatera efterlevnadsrapporten. Ändringar som rör skapande av resurser eller autentiseringsinställningar med endast Microsoft Entra rapporteras inte omedelbart.

Etablera en server

Du kan sedan försöka etablera en logisk server eller hanterad instans i resursgruppen som du tilldelade Azure Policy. Om Azure AD-endast autentisering är aktiverat när servern skapas kommer etableringen att lyckas. När Azure AD-endast autentisering inte är aktiverat misslyckas etableringen.

Mer information finns i Skapa server med endast Microsoft Entra-autentisering aktiverat i Azure SQL.