Skapa server med endast Microsoft Entra-autentisering aktiverat i Azure SQL

Gäller för:Azure SQL Database

Azure SQL Managed Instance

Den här instruktionsguiden beskriver stegen för att skapa en logisk server för Azure SQL Database eller en Azure SQL Managed Instance med Endast Microsoft Entra-autentisering aktiverad under etableringen. Autentiseringsfunktionen endast Microsoft Entra hindrar användare från att ansluta till servern eller den hanterade instansen med SQL-autentisering och tillåter endast anslutningar som autentiseras med Microsoft Entra-ID (tidigare Azure Active Directory).

Kommentar

Microsoft Entra-ID är det nya namnet för Azure Active Directory (Azure AD). Vi uppdaterar dokumentationen just nu.

Förutsättningar

- Version 2.26.1 eller senare behövs när du använder Azure CLI. Mer information om installationen och den senaste versionen finns i Installera Azure CLI.

- Az 6.1.0-modulen eller senare behövs när du använder PowerShell.

- Om du etablerar en hanterad instans med hjälp av Azure CLI, PowerShell eller REST API måste ett virtuellt nätverk och undernät skapas innan du börjar. Mer information finns i Skapa ett virtuellt nätverk för Azure SQL Managed Instance.

Behörigheter

Om du vill etablera en logisk server eller hanterad instans måste du ha rätt behörighet för att skapa dessa resurser. Azure-användare med högre behörighet, till exempel prenumerationsägare, deltagare, tjänstadministratörer och medadministratörer, har behörighet att skapa en SQL-server eller hanterad instans. Om du vill skapa dessa resurser med den minst privilegierade Azure RBAC-rollen använder du rollen SQL Server-deltagare för SQL Database och SQL Managed Instance-deltagarrollen för SQL Managed Instance.

AZURE RBAC-rollen i SQL Security Manager har inte tillräcklig behörighet för att skapa en server eller instans med Endast Microsoft Entra-autentisering aktiverat. SQL Security Manager-rollen krävs för att hantera autentiseringsfunktionen endast Microsoft Entra när servern eller instansen har skapats.

Etablera med Endast Microsoft Entra-autentisering aktiverat

I följande avsnitt finns exempel och skript på hur du skapar en logisk server eller hanterad instans med en Microsoft Entra-administratörsuppsättning för servern eller instansen och har Microsoft Entra-endast autentisering aktiverat när servern skapas. Mer information om funktionen finns i Endast Microsoft Entra-autentisering.

I våra exempel aktiverar vi Endast Microsoft Entra-autentisering när en server eller hanterad instans skapas, med en systemtilldelad serveradministratör och lösenord. Detta förhindrar serveradministratörsåtkomst när Endast Microsoft Entra-autentisering är aktiverat och endast tillåter Microsoft Entra-administratören att komma åt resursen. Det är valfritt att lägga till parametrar i API:erna för att inkludera din egen serveradministratör och lösenord när servern skapas. Lösenordet kan dock inte återställas förrän du inaktiverar Microsoft Entra-endast autentisering. Ett exempel på hur du använder dessa valfria parametrar för att ange inloggningsnamnet för serveradministratören visas på fliken PowerShell på den här sidan.

Kommentar

Om du vill ändra befintliga egenskaper efter att servern eller den hanterade instansen har skapats ska andra befintliga API:er användas. Mer information finns i Hantera Endast Microsoft Entra-autentisering med API:er och Konfigurera och hantera Microsoft Entra-autentisering med Azure SQL.

Om Endast Microsoft Entra-autentisering är inställt på false, vilket det är som standard, måste en serveradministratör och ett lösenord ingå i alla API:er när servern eller den hanterade instansen skapas.

Azure SQL Database

Bläddra till sidan Välj SQL-distributionsalternativ i Azure-portalen.

Om du inte redan är inloggad på Azure-portalen loggar du in när du uppmanas att göra det.

Under SQL-databaser lämnar du Resurstyp inställd på Enskild databas och väljer Skapa.

På fliken Grundläggande i formuläret Skapa SQL Database går du till Projektinformation och väljer önskad Azure-prenumeration.

För Resursgrupp väljer du Skapa ny, anger ett namn för resursgruppen och väljer OK.

Som Databasnamn anger du ett namn för databasen.

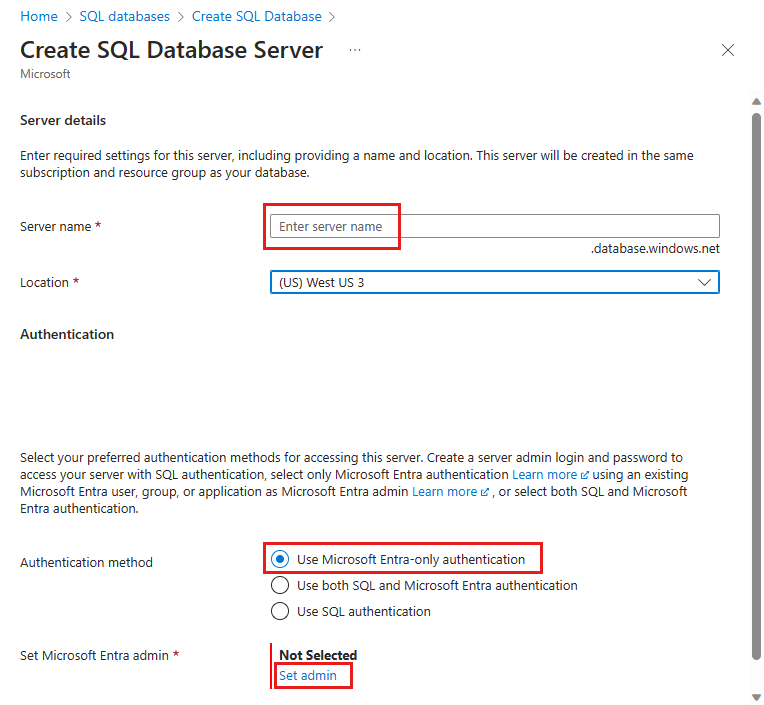

För Server väljer du Skapa ny och fyller i det nya serverformuläret med följande värden:

- Servernamn: Ange ett unikt servernamn. Servernamn måste vara globalt unika för alla servrar i Azure, inte bara unika i en prenumeration. Ange ett värde så meddelar Azure-portalen dig om det är tillgängligt eller inte.

- Plats: Välj en plats i listrutan

- Autentiseringsmetod: Välj Använd Endast Microsoft Entra-autentisering.

- Välj Ange administratör för att öppna fönstret Microsoft Entra-ID och välj ett Microsoft Entra-huvudnamn som microsoft entra-administratör för den logiska servern. När du är klar använder du knappen Välj för att ange administratören.

Välj Nästa: Nätverk längst ned på sidan.

På fliken Nätverk för Anslut ivity-metoden väljer du Offentlig slutpunkt.

För Brandväggsregler anger du Lägg till aktuell klient-IP-adress till Ja. Låt Tillåt Att Azure-tjänster och resurser får åtkomst till den här servern inställt på Nej.

Låt Anslut ionsprincipen och lägsta TLS-versionsinställningar vara deras standardvärde.

Välj Nästa: Säkerhet längst ned på sidan. Konfigurera någon av inställningarna för Microsoft Defender för SQL, Ledger, Identity och Transparent datakryptering för din miljö. Du kan också hoppa över de här inställningarna.

Kommentar

Användning av en användartilldelad hanterad identitet som serveridentitet stöds med Endast Microsoft Entra-autentisering. Om du vill ansluta till instansen som identitet tilldelar du den till en virtuell Azure-dator och kör SSMS på den virtuella datorn. För produktionsmiljöer rekommenderas användning av en hanterad identitet för Microsoft Entra-administratören på grund av de förbättrade, förenklade säkerhetsåtgärderna med lösenordsfri autentisering till Azure-resurser.

Välj Granska + skapa längst ned på sidan.

På sidan Granska + skapa väljer du Skapa när du har granskat.

Azure SQL Managed Instance

Bläddra till sidan Välj SQL-distributionsalternativ i Azure-portalen.

Om du inte redan är inloggad på Azure-portalen loggar du in när du uppmanas att göra det.

Under SQL-hanterade instanser lämnar du Resurstyp inställd på Enskild instans och väljer Skapa.

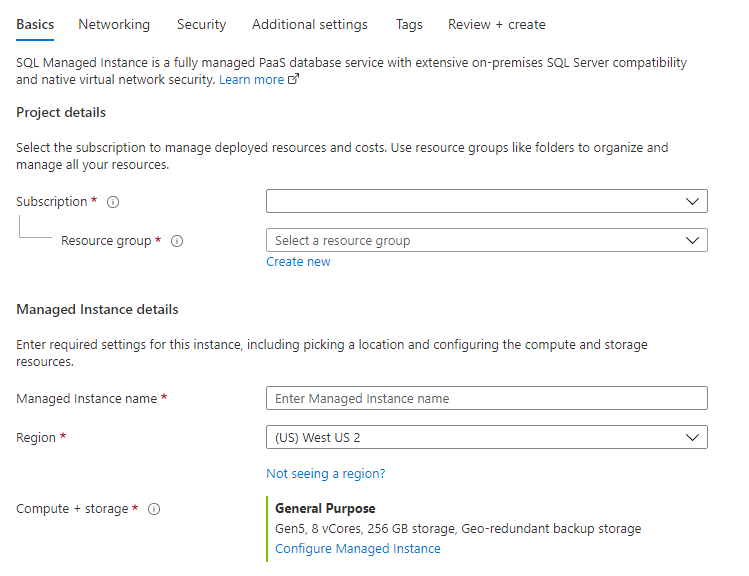

Fyll i den obligatoriska information som krävs på fliken Grundläggande information för projektinformation och information om hanterad instans. Det här är en minsta uppsättning information som krävs för att etablera en SQL Managed Instance.

Mer information om konfigurationsalternativen finns i Snabbstart: Skapa en Azure SQL Managed Instance.

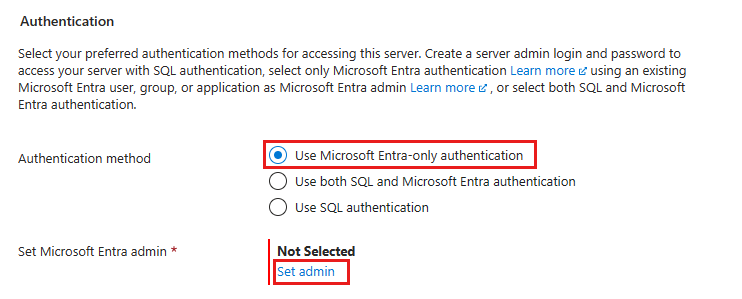

Under Autentisering väljer du Använd Endast Microsoft Entra-autentisering för autentiseringsmetoden.

Välj Ange administratör för att öppna fönstret Microsoft Entra-ID och välj ett Microsoft Entra-huvudnamn som Microsoft Entra-administratör för den hanterade instansen. När du är klar använder du knappen Välj för att ange administratören.

Du kan lämna resten av inställningarna som standard. Mer information om nätverk, säkerhet eller andra flikar och inställningar finns i guiden i artikeln Snabbstart: Skapa en Hanterad Azure SQL-instans.

När du är klar med att konfigurera inställningarna väljer du Granska + skapa för att fortsätta. Välj Skapa för att börja etablera den hanterade instansen.

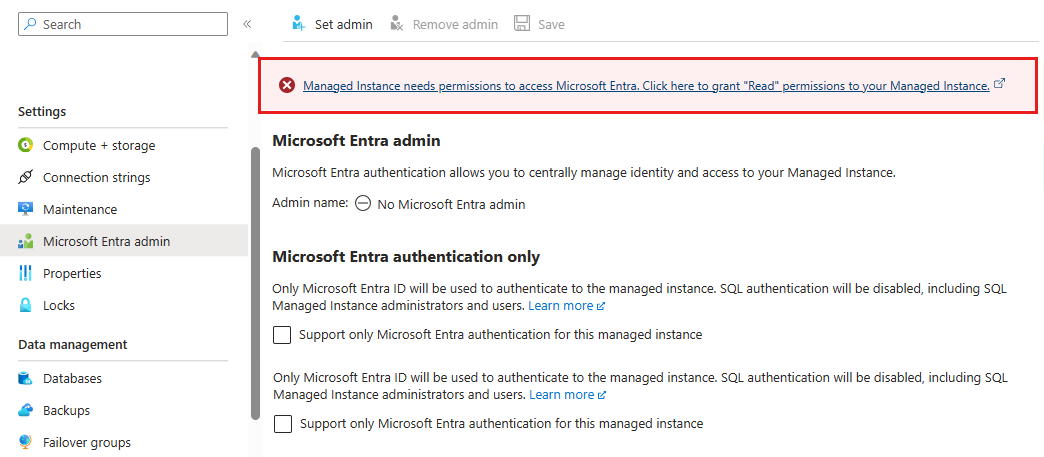

Bevilja katalogläsare behörigheter

När distributionen är klar för den hanterade instansen kanske du märker att SQL Managed Instance behöver läsbehörighet för att få åtkomst till Microsoft Entra-ID. Läsbehörigheter kan beviljas genom att klicka på det meddelande som visas i Azure-portalen av en person med tillräcklig behörighet. Mer information finns i Katalogläsarrollen i Microsoft Entra för Azure SQL.

Begränsningar

- För att återställa serveradministratörslösenordet måste Microsoft Entra-endast autentisering inaktiveras.

- Om Endast Microsoft Entra-autentisering är inaktiverat måste du skapa en server med en serveradministratör och ett lösenord när du använder alla API:er.

Relaterat innehåll

- Om du redan har en logisk server eller sql-hanterad instans och bara vill aktivera autentisering med Endast Microsoft Entra kan du läsa Självstudie: Aktivera autentisering endast för Microsoft Entra med Azure SQL.

- Mer information om autentiseringsfunktionen endast Microsoft Entra finns i Endast Microsoft Entra-autentisering med Azure SQL.

- Om du vill framtvinga serverskapande med Endast Microsoft Entra-autentisering aktiverat läser du Azure Policy for Microsoft Entra-only authentication with Azure SQL (Azure Policy for Microsoft Entra-only authentication with Azure SQL