Installera Log Analytics-agenten på Windows-datorer

Den här artikeln innehåller information om hur du installerar Log Analytics-agenten på Windows-datorer med hjälp av följande metoder:

- Manuell installation med hjälp av installationsguiden eller kommandoraden.

- Azure Automation Desired State Configuration (DSC).

Installationsmetoderna som beskrivs i den här artikeln används vanligtvis för virtuella datorer lokalt eller i andra moln. Mer effektiva alternativ som du kan använda för virtuella Azure-datorer finns i Installationsalternativ.

Viktigt!

Den äldre Log Analytics-agenten är inaktuell från och med den 31 augusti 2024. Microsoft tillhandahåller inte längre något stöd för Log Analytics-agenten. Om du använder Log Analytics-agenten för att mata in data till Azure Monitor migrerar du nu till Azure Monitor-agenten.

Kommentar

Om du installerar Log Analytics-agenten behöver du vanligtvis inte starta om datorn.

Krav

Operativsystem som stöds

En lista över Windows-versioner som stöds av Log Analytics-agenten finns i Översikt över Azure Monitor-agenter.

Supportkrav för SHA-2-kodsignering

Windows-agenten började exklusivt använda SHA-2-signering den 17 augusti 2020. Den här ändringen påverkade kunder som använder Log Analytics-agenten i ett äldre operativsystem som en del av en Azure-tjänst, till exempel Azure Monitor, Azure Automation, Azure Update Management, Azure Ändringsspårning, Microsoft Defender för molnet, Microsoft Sentinel och Windows Defender Advanced Threat Protection.

Ändringen kräver ingen kundåtgärd om du inte kör agenten på en äldre operativsystemversion, till exempel Windows 7, Windows Server 2008 R2 och Windows Server 2008. Kunder som kör en äldre operativsystemversion var skyldiga att vidta följande åtgärder på sina datorer före den 17 augusti 2020, eller så slutade deras agenter att skicka data till sina Log Analytics-arbetsytor:

Installera det senaste Service Pack-paketet för operativsystemet. De nödvändiga service pack-versionerna är:

- Windows 7 SP1

- Windows Server 2008 SP2

- Windows Server 2008 R2 SP1

Installera SHA-2-signeringen av Windows-uppdateringar för ditt operativsystem enligt beskrivningen i 2019 SHA-2-kodsigneringsstödkrav för Windows och WSUS.

Uppdatera till den senaste versionen av Windows-agenten (version 10.20.18067).

Vi rekommenderar att du konfigurerar agenten så att den använder TLS 1.2.

Nätverkskrav

Se Översikt över Log Analytics-agenten för nätverkskraven för Windows-agenten.

Konfigurera agenten att använda TLS 1.2

TLS 1.2-protokollet säkerställer säkerheten för data under överföring för kommunikation mellan Windows-agenten och Log Analytics-tjänsten. Om du installerar på ett operativsystem utan TLS aktiverat som standard bör du konfigurera TLS 1.2 med hjälp av stegen nedan.

Leta upp följande registerundernyckel: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols.

Skapa en undernyckel under Protokoll för TLS 1.2: HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2.

Skapa en klientundernyckel under den undernyckel för TLS 1.2-protokollversionen som du skapade tidigare. Till exempel HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client.

Skapa följande DWORD-värden under HKLM\System\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client:

- Aktiverad [Värde = 1]

- DisabledByDefault [Värde = 0]

Konfigurera .NET Framework 4.6 eller senare för att stödja säker kryptografi eftersom det som standard är inaktiverat. Den starka kryptografi använder säkrare nätverksprotokoll som TLS 1.2 och blockerar protokoll som inte är säkra.

- Leta upp följande registerundernyckel: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\. NETFramework\v4.0.30319.

- Skapa DWORD-värdet SchUseStrongCrypto under den här undernyckeln med värdet 1.

- Leta upp följande registerundernyckel: HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\. NETFramework\v4.0.30319.

- Skapa DWORD-värdet SchUseStrongCrypto under den här undernyckeln med värdet 1.

- Starta om systemet för att inställningarna ska börja gälla.

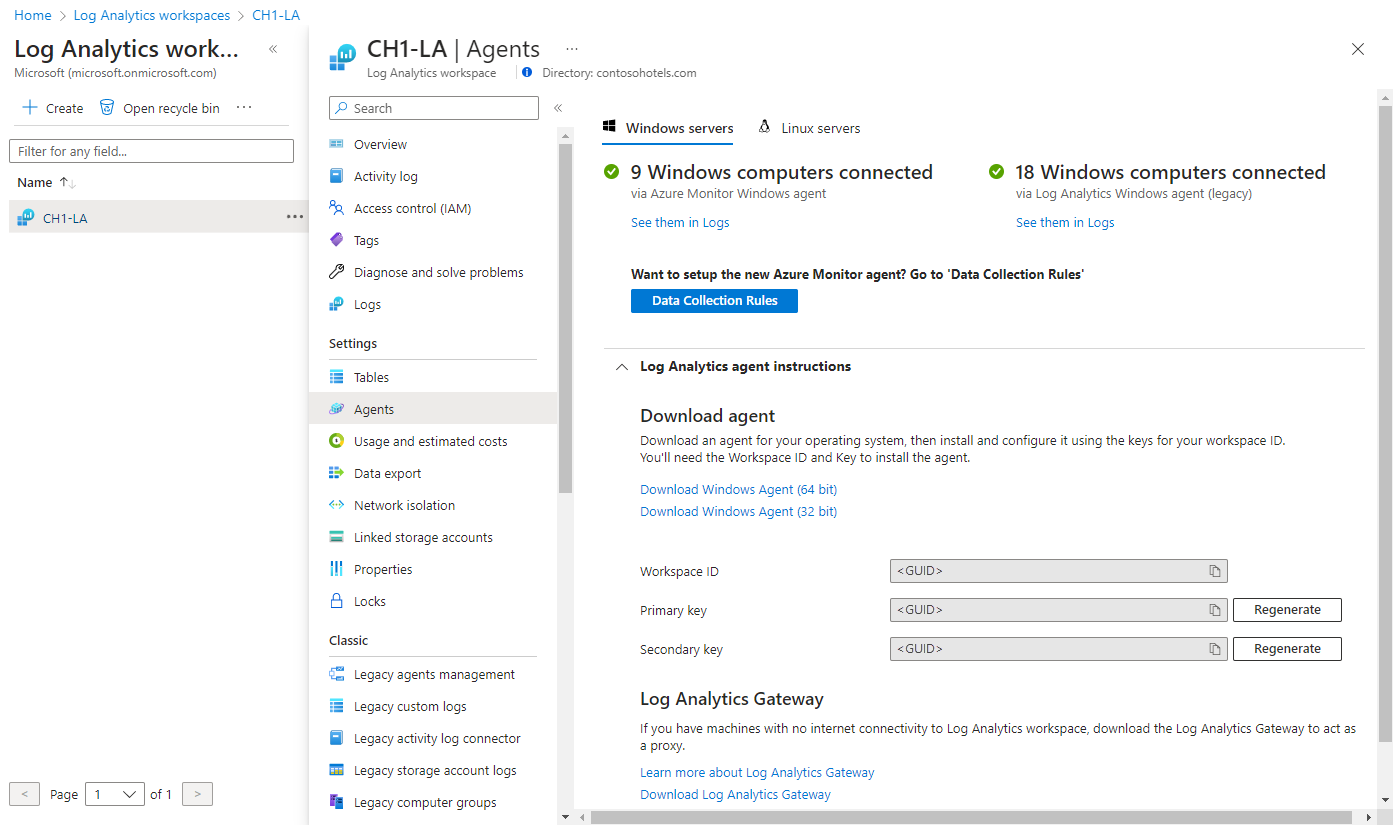

Arbetsyte-ID och nyckel

Oavsett vilken installationsmetod som används behöver du arbetsytans ID och nyckel för Log Analytics-arbetsytan som agenten ska ansluta till. Välj arbetsytan på menyn Log Analytics-arbetsytor i Azure Portal. Välj sedan Agenter i avsnittet Inställningar.

Kommentar

Du kan inte konfigurera agenten att rapportera till mer än en arbetsyta under den inledande installationen. Lägg till eller ta bort en arbetsyta efter installationen genom att uppdatera inställningarna från Kontrollpanelen eller PowerShell.

Kommentar

Det är möjligt att återskapa delade Log Analytics-arbetsytor, men avsikten med detta är inte att omedelbart begränsa åtkomsten till agenter som använder dessa nycklar. Agenter använder nyckeln för att generera ett certifikat som upphör att gälla efter tre månader. Om du återskapar de delade nycklarna förhindrar det bara att agenter förnyar sina certifikat, inte fortsätter att använda dessa certifikat förrän de upphör att gälla.

Installera agenten

Viktigt!

Den äldre Log Analytics-agenten är inaktuell från och med den 31 augusti 2024. Microsoft tillhandahåller inte längre något stöd för Log Analytics-agenten. Om du använder Log Analytics-agenten för att mata in data till Azure Monitor migrerar du nu till Azure Monitor-agenten.

Följande steg installerar och konfigurerar Log Analytics-agenten i Azure och Azure Government-molnet med hjälp av installationsguiden för agenten på datorn. Om du vill lära dig hur du konfigurerar agenten så att den även rapporterar till en System Center Operations Manager-hanteringsgrupp kan du läsa distribuera Operations Manager-agenten med guiden Konfigurera agent.

- På Log Analytics-arbetsytan går du till sidan Windows-servrar som du navigerade till tidigare och väljer lämplig Version av Ladda ned Windows-agent för nedladdning beroende på processorarkitekturen i Windows-operativsystemet.

- Kör installationsprogrammet för att installera agenten på datorn.

- På Välkomst sidan, klicka Nästa.

- Läs licensen på sidan Licensvillkor och klicka sedan på Jag accepterar.

- På sidan Målmapp ändrar du eller behåller standardinstallationsmappen och klickar sedan på Nästa.

- På sidan Installationsalternativ för agent väljer du att ansluta agenten till Azure Log Analytics och klickar sedan på Nästa.

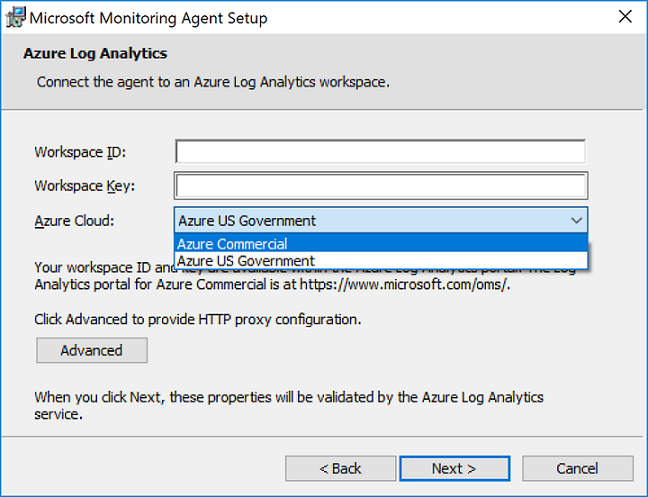

- På sidan Azure Log Analytics utför du följande:

- Klistra in Id för arbetsyta och Arbetsytenyckel (primär nyckel) som du kopierade tidigare. Om datorn ska rapportera till en Log Analytics-arbetsyta i Azure Government-molnet väljer du Azure US Government i listrutan Azure Cloud.

- Om datorn behöver kommunicera via en proxyserver till Log Analytics-tjänsten klickar du på Avancerat och anger URL och portnummer för proxyservern. Om proxyservern kräver autentisering anger du användarnamn och lösenord för att autentisera hos proxyservern och klickar sedan på Nästa.

- Klicka på Nästa när du har slutfört konfigurationsinställningarna.

- På sidan Klar att installera kontrollerar du valen och klickar sedan på Installera.

- På sidan Konfigurationen har slutförts klickar du på Slutför.

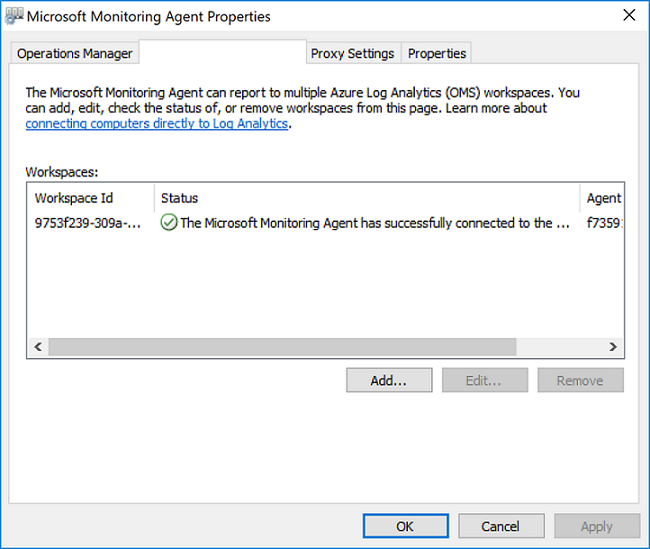

När detta är klart visas Microsoft övervakningsagent i kontroll panel. Om du vill bekräfta att den rapporterar till Log Analytics läser du Verifiera agentanslutningen till Log Analytics.

Verifiera agentanslutningen till Azure Monitor

När installationen av agenten är klar kan du kontrollera att den har anslutits och rapporterar på två sätt.

Från System och säkerhet i Kontrollpanelen hittar du objektet Microsoft Monitoring Agent. Välj det, och på fliken Azure Log Analytics bör agenten visa ett meddelande om att Microsoft Monitoring Agent har anslutit till Microsoft Operations Management Suite-tjänsten.

Du kan också utföra en loggfråga i Azure Portal:

I Azure Portal söker du efter och väljer Övervaka.

Välj Loggar på menyn.

I fönstret Loggar i frågefältet anger du:

Heartbeat | where Category == "Direct Agent" | where TimeGenerated > ago(30m)

I sökresultaten som returneras bör du se pulsslagsposter för datorn som anger att den är ansluten och rapporterar till tjänsten.

Cacheinformation

Data från Log Analytics-agenten cachelagras på den lokala datorn på C:\Program Files\Microsoft Monitoring Agent\Agent\Hälsotjänst State innan de skickas till Azure Monitor. Agenten försöker ladda upp var 20:e sekund. Om den misslyckas väntar den exponentiellt ökande tid tills den lyckas. Den väntar 30 sekunder före det andra försöket, 60 sekunder före nästa, 120 sekunder, och så vidare till högst 8,5 timmar mellan återförsöken tills den ansluter igen. Den här väntetiden är något slumpmässig för att undvika att alla agenter försöker ansluta samtidigt. Äldsta data ignoreras när den maximala bufferten nås.

Standardstorleken för cachen är 50 MB, men den kan konfigureras mellan minst 5 MB och högst 1,5 GB. Den lagras i registernyckeln HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\HealthService\Parameters\Persistence Cache Maximum. Värdet representerar antalet sidor med 8 kB per sida.

Nästa steg

- Läs Hantera och underhålla Log Analytics-agenten för Windows och Linux för att lära dig hur du konfigurerar om, uppgraderar eller tar bort agenten från den virtuella datorn.

- Läs Felsöka Windows-agenten om du stöter på problem när du installerar eller hanterar agenten.