Verifiera lösningsuppgraderingsberedskap för Azure Local

Gäller för: Azure Local 2311.2 och senare

Den här artikeln beskriver hur du utvärderar uppgraderingsberedskapen för din Azure Local efter att operativsystemet (OS) uppgraderades från version 22H2 till version 23H2.

I den här artikeln refererar vi till OS version 23H2 som den nya versionen och version 22H2 som den gamla versionen.

Utvärdera beredskap för lösningsuppgradering

Det här valfria men rekommenderade steget hjälper dig att utvärdera beredskapen för Azure Local för uppgraderingen. Följande steg hjälper dig att utvärdera uppgraderingsberedskapen:

- Installera och använd miljökontrollen för att kontrollera att Network ATC är installerat och aktiverat på datorn. Kontrollera att det inte finns några förhandsversioner för Arc Resource Bridge som körs i systemet.

- Se till att det finns tillräckligt med lagringsutrymme för infrastrukturvolymen.

- Utför andra kontroller, till exempel installation av nödvändiga och valfria Windows-funktioner, aktivering av principer för programkontroll, BitLocker-avstängning och OS-språk.

- Granska och åtgärda verifieringskontrollerna som blockerar uppgraderingen.

Använda Miljökontroll för att verifiera uppgraderingsberedskap

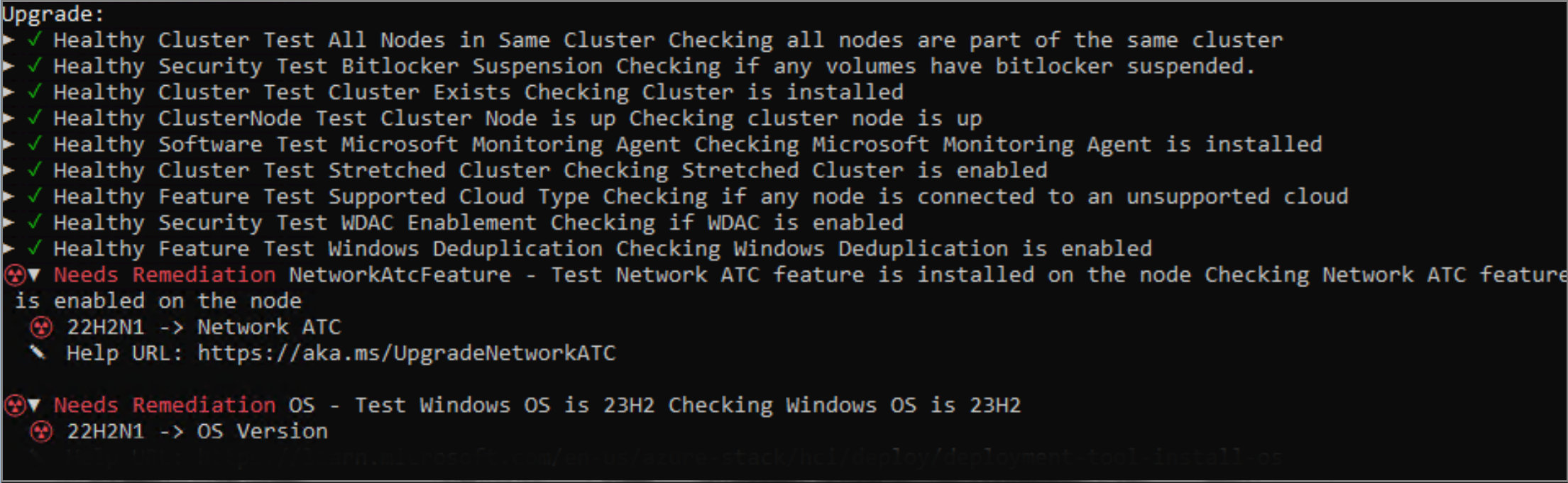

Vi rekommenderar att du använder miljökontrollen för att verifiera systemberedskapen innan du uppgraderar lösningen. Mer information finns i Utvärdera miljöberedskap med Miljökontroll. En rapport genereras med potentiella resultat som kräver att korrigerande åtgärder är redo för lösningsuppdateringen.

Vissa av åtgärderna kräver omstarter av datorn. Med informationen från valideringsrapporten kan du planera underhållsperioder i förväg för att vara redo. Samma kontroller utförs under lösningsuppgradering för att säkerställa att systemet uppfyller kraven.

Tabell: Blockera valideringstester för uppgradering

Följande tabell innehåller valideringstesterna med allvarlighetsgrad Kritisk som blockerar uppgraderingen. Alla objekt som blockerar uppgraderingen måste åtgärdas innan du tillämpar lösningsuppgradering.

| Name | Allvarlighet |

|---|---|

| Windows OS är 23H2 | Kritiskt |

| Installationstillstånd för AKS HCI | Kritiskt |

| Molntyp som stöds | Kritiskt |

| BitLocker-fjädring | Kritiskt |

| Klustret finns | Kritiskt |

| Alla noder i samma kluster | Kritiskt |

| Klusternoden är igång | Kritiskt |

| Utsträckt kluster | Kritiskt |

| Språket är engelska | Kritiskt |

| Installationstillstånd för microsofts lokala moln (MOC) | Kritiskt |

| MOC-tjänster som körs | Kritiskt |

| Funktionen Nätverks-ATC är installerad | Kritiskt |

| Nödvändiga Windows-funktioner | Kritiskt |

| Lagringspool | Kritiskt |

| Lagringsvolym | Kritiskt |

| Aktivering av Windows Defender för programkontroll (WDAC) | Kritiskt |

Tabell: Icke-blockerande valideringstester för uppgradering

Följande tabell innehåller valideringstesterna med allvarlighetsgrad Varning som bör åtgärdas efter uppgraderingen för att dra nytta av de nya funktionerna som introduceras med Azure Local version 23H2.

| Name | Allvarlighet |

|---|---|

Egenskapen OwnerClearDisabled Trusted Platform Module (TPM) är false |

Varning |

TPM-egenskapen TpmReady är true |

Varning |

TPM-egenskapen TpmPresent är true |

Varning |

TPM-egenskapen LockoutCount är 0 |

Varning |

TPM-egenskapen TpmActivated är true |

Varning |

TPM-egenskapen ManagedAuthLevel är full |

Varning |

TPM-egenskapen AutoProvisioning är aktiverad |

Varning |

TPM-egenskapen LockedOut är false |

Varning |

TPM-egenskapen TpmEnabled är true |

Varning |

Konfigurera miljökontrollen

Följ de här stegen för att konfigurera miljökontrollen på en dator i ditt lokala Azure-system:

Välj en dator som är medlem i systemet.

Logga in på datorn med lokala administrativa autentiseringsuppgifter.

Installera miljökontrollen på datorn. Kör följande PowerShell-kommando från PSGallery:

Install-Module -Name AzStackHci.EnvironmentChecker -AllowClobber

Kör valideringen

Logga in på datorn där du installerade miljökontrollen med hjälp av lokala administrativa autentiseringsuppgifter.

Kör följande PowerShell-kommando för att köra valideringen lokalt på datorn:

Invoke-AzStackHciUpgradeValidationKör följande PowerShell-kommando för att verifiera andra datorer i systemet:

$PsSession=New-Pssession -ComputerName "MyRemoteMachine" Invoke-AzStackHciUpgradeValidation -PsSession $PsSession(Valfritt)

PassThruAnvänd flaggan för att hämta de råa utdata som gör att du kan filtrera utdata. Kör följande kommando:$result=Invoke-AzStackHciUpgradeValidation -PassThru $result | ? status -eq "failure" |ft displayname,status,severityExpandera det här avsnittet om du vill se ett exempel på utdata.

DisplayName Status Allvarlighet Testa Windows OS är 23H2 Fel Varning Test network ATC-funktionen är installerad på noden Fel Varning Testa nödvändiga Windows-funktioner Fel Varning Testa lagringspool Fel Varning Testa TMP-egenskapen OwnerCleareDisabledär False 22H2N1Fel Varning Testa TMP-egenskapen TmpPReadyär True 22H2N1Fel Varning Testa TMP-egenskapen TmpPresentär True 22H2N1Fel Varning Testa TMP-egenskapen LockOutCountär 0Fel Varning Testa TMP-egenskapen TmpActivatedär True 22H2N1Fel Varning Test-TMP-egenskapen AutoProvisioningär aktiverad 22H2N1Fel Varning Testa TMP-egenskapen TmpEnabledär True 22H2N1Fel Varning

Vägledning för reparation

Varje valideringskontroll av Miljökontroll innehåller reparationsvägledning med länkar som hjälper dig att lösa potentiella problem. Mer information finns i Reparationsvägledning.

Reparation 1: Installera nödvändiga och valfria Windows-funktioner

Azure Local version 23H2 kräver att en uppsättning Windows-roller och -funktioner installeras. Vissa funktioner kräver en omstart efter installationen. Därför är det viktigt att du placerar datorn i underhållsläge innan du installerar rollerna och funktionerna. Kontrollera att alla aktiva virtuella datorer har migrerats till andra datorer.

Använd följande kommandon för varje dator för att installera de nödvändiga funktionerna. Om en funktion redan finns hoppar installationen automatiskt över den.

#Install Windows Roles & Features

$windowsFeature = @(

"Failover-Clustering",

"NetworkATC",

"RSAT-AD-Powershell",

"RSAT-Hyper-V-Tools",

"Data-Center-Bridging",

"NetworkVirtualization",

"RSAT-AD-AdminCenter"

)

foreach ($feature in $windowsFeature)

{

Install-WindowsFeature -Name $feature -IncludeAllSubFeature -IncludeManagementTools

}

#Install requires optional Windows features

$windowsOptionalFeature = @(

"Server-Core",

"ServerManager-Core-RSAT",

"ServerManager-Core-RSAT-Role-Tools",

"ServerManager-Core-RSAT-Feature-Tools",

"DataCenterBridging-LLDP-Tools",

"Microsoft-Hyper-V",

"Microsoft-Hyper-V-Offline",

"Microsoft-Hyper-V-Online",

"RSAT-Hyper-V-Tools-Feature",

"Microsoft-Hyper-V-Management-PowerShell",

"NetworkVirtualization",

"RSAT-AD-Tools-Feature",

"RSAT-ADDS-Tools-Feature",

"DirectoryServices-DomainController-Tools",

"ActiveDirectory-PowerShell",

"DirectoryServices-AdministrativeCenter",

"DNS-Server-Tools",

"EnhancedStorage",

"WCF-Services45",

"WCF-TCP-PortSharing45",

"NetworkController",

"NetFx4ServerFeatures",

"NetFx4",

"MicrosoftWindowsPowerShellRoot",

"MicrosoftWindowsPowerShell",

"Server-Psh-Cmdlets",

"KeyDistributionService-PSH-Cmdlets",

"TlsSessionTicketKey-PSH-Cmdlets",

"Tpm-PSH-Cmdlets",

"FSRM-Infrastructure",

"ServerCore-WOW64",

"SmbDirect",

"FailoverCluster-AdminPak",

"Windows-Defender",

"SMBBW",

"FailoverCluster-FullServer",

"FailoverCluster-PowerShell",

"Microsoft-Windows-GroupPolicy-ServerAdminTools-Update",

"DataCenterBridging",

"BitLocker",

"Dedup-Core",

"FileServerVSSAgent",

"FileAndStorage-Services",

"Storage-Services",

"File-Services",

"CoreFileServer",

"SystemDataArchiver",

"ServerCoreFonts-NonCritical-Fonts-MinConsoleFonts",

"ServerCoreFonts-NonCritical-Fonts-BitmapFonts",

"ServerCoreFonts-NonCritical-Fonts-TrueType",

"ServerCoreFonts-NonCritical-Fonts-UAPFonts",

"ServerCoreFonts-NonCritical-Fonts-Support",

"ServerCore-Drivers-General",

"ServerCore-Drivers-General-WOW64",

"NetworkATC"

)

foreach ($featureName in $windowsOptionalFeature)

{

Enable-WindowsOptionalFeature -FeatureName $featurename -All -Online

}

Reparation 2: Kontrollera att datorerna är igång

Kontrollera att alla datorer är igång och att systemet är online. Använd användargränssnittet för klusterhanteraren för växling vid fel eller PowerShell-cmdletarna för att bekräfta att alla datorer är online.

Kontrollera att alla datorer i systemet är online genom att köra följande PowerShell-kommando:

Get-ClusterNode -Cluster "mysystem"

Reparation 3: Pausa BitLocker

Om en omstart inträffar när du tillämpar lösningsuppgradningen inaktiverar du BitLocker. Om det sker en omstart måste du ange BitLocker-återställningen, vilket avbryter uppgraderingsprocessen.

Pausa BitLocker

Om du vill pausa BitLocker kör du följande PowerShell-kommando:

Suspend-Bitlocker -MountPoint "C:" -RebootCount 0

Återuppta BitLocker

När uppgraderingen är klar kör du följande PowerShell-kommando för att återuppta BitLocker:

Resume-Bitlocker -MountPoint "C:"

Reparation 4: Aktivera principer för programkontroll (WDAC)

Om systemet kör WDAC-principer kan det leda till en konflikt med Arc-aktiveringen av lösningen. Innan du arc aktiverar systemet inaktiverar du principerna. När systemet är Arc aktiverat kan du aktivera WDAC med hjälp av de nya WDAC-principerna för version 23H2.

Mer information om hur du inaktiverar WDAC-principer finns i Ta bort Principer för Windows Defender-programkontroll.

Reparation 5: Kontrollera att språket är engelska

Endast system som installerats med ett engelskt språk är berättigade att tillämpa lösningsuppgradering. Kontrollera att systemet har installerats på engelska.

Om du använde engelska ISO men konfigurerade ett annat språk under installationen måste du ändra språkinställningarna för LCM Upgrade-användarkontot enligt följande:

Logga in på varje dator med det domänkonto som du planerar att använda för uppgraderingen.

Kör följande PowerShell-kommandon:

$UserLanguageList = New-WinUserLanguageList -Language en-US Set-WinUserLanguageList -LanguageList $UserLanguageList

Reparation 6: Kontrollera lagringsutrymmet i lagringspoolen

Azure Local version 23H2 skapar en dedikerad volym. Den här volymen används enbart för de nya infrastrukturfunktionerna, till exempel för att köra Arc Resource Bridge.

Den nödvändiga storleken för infrastrukturvolymen är 250 GB. Se till att lagringspoolen har tillräckligt med utrymme för den nya volymen.

Frigör utrymme i lagringspoolen

Krympning av befintliga volymer stöds inte med Lagringsutrymmen Direct. Det finns tre alternativ för att frigöra utrymme i lagringspoolen:

Alternativ 1: Konvertera volymer från fasta till tunt etablerade. Att använda tunna etablerade volymer är också standardkonfigurationen när du distribuerar ett nytt system med standardinställningen.

Alternativ 2: Säkerhetskopiera alla data, återskapa volymen med en mindre storlek och återställa innehållet.

Alternativ 3: Lägg till fler fysiska enheter för att utöka poolkapaciteten.

Kommentar

Innan du konverterar volymerna till tunn allokerad stänger du av alla virtuella datorer som lagras på den aktuella volymen.

Kontrollera tillgängligt utrymme

Följ dessa steg för att bekräfta konfigurationen av lagringspoolen:

Kontrollera lagringspoolens storlek och allokerade storlek genom att köra följande PowerShell-kommando:

Get-StoragePool -IsPrimordial $falseExpandera det här avsnittet om du vill se ett exempel på utdata.

FriendlyName OperationalStatus HealthStatus IsPrimordial IsReadOnly Storlek Allokerad Storlek S2D på gift OK Felfri Falsk Falsk 2 TB 1,53 TB Om du vill visa en lista över alla volymer i lagringspoolen kör du följande PowerShell-kommando:

Get-StoragePool -IsPrimordial $false | Get-VirtualDiskExpandera det här avsnittet om du vill se ett exempel på utdata.

FriendlyName ResiliencySettingName FaultDomainRedundancy OperationalStatus HealthStatus Storlek FootprintOnPool StorageEfficiency ClusterPerformanceHistory Spegling 1 OK Felfri 21 GB 43 GB 48.84% TestVolume Spegling 0 OK Felfri 1 TB 1 TB 99,95 % TestVolume2 Spegling 0 OK Felfri 500 GB 55,5 GB 99.90% Kontrollera att en fast volym har etablerats genom att köra följande PowerShell-kommando:

$volume = Get-VirtualDisk -FriendlyName TestVolume $volume.ProvisioningTypeExpandera det här avsnittet om du vill se ett exempel på utdata.

FixedOm du vill konvertera volymen till tunntablerad kör du följande PowerShell-kommando:

Set-VirtualDisk -FriendlyName TestVolume -ProvisioningType ThinFör att slutföra konverteringen måste volymen startas om. Det gör du genom att köra följande PowerShell-kommando. Se till att du justerar CSV-namnet så att det matchar systemet:

Get-ClusterSharedVolume -Name "System Disk 1" | Stop-ClusterResource Get-ClusterSharedVolume -Name "System Disk 1" | Start-ClusterResourceKontrollera att det faktiska fotavtrycket för lagringspoolen har ändrats genom att köra följande PowerShell-kommando:

Get-StoragePool -IsPrimordial $false| Get-VirtualDiskExpandera det här avsnittet om du vill se ett exempel på utdata.

FriendlyName ResiliencySettingName FaultDomainRedundancy OperationalStatus HealthStatus Storlek FootprintOnPool StorageEfficiency ClusterPerformanceHistory Spegling 1 OK Felfri 21 GB 43 GB 48.84% TestVolume Spegling 0 OK Felfri 1 TB 36,5 GB 98.63% TestVolume2 Spegling 0 OK Felfri 750 GB 28,5 GB 98.25%

Reparation 7: Kontrollera lagringsvolymens namn

Azure Local, version 23H2-distribution skapar en dedikerad volym Infrastructure_1 i den befintliga lagringspoolen. Den här volymen är dedikerad för de nya infrastrukturfunktionerna.

Kontrollera att det inte finns några volymer med namnet Infrastructure_1. Om det finns en befintlig volym med samma namn misslyckas det här testet.

Kommentar

Om du byter namn på den befintliga volymen påverkas de virtuella datorerna när monteringspunkten för klustrets delade volym ändras. Ytterligare konfigurationsändringar krävs för alla virtuella datorer.

Om du vill byta namn på den befintliga volymen kör du följande PowerShell-kommando:

Set-VirtualDisk -FriendlyName Infrastructure_1 -NewFriendlyName NewName

Reparation 8: Kontrollera klusterfunktionsnivån och lagringspoolversionen

Kontrollera att klusterfunktionsnivån och lagringspoolversionen är uppdaterade. Mer information finns i Uppdatera klusterfunktionsnivån och lagringspoolversionen.

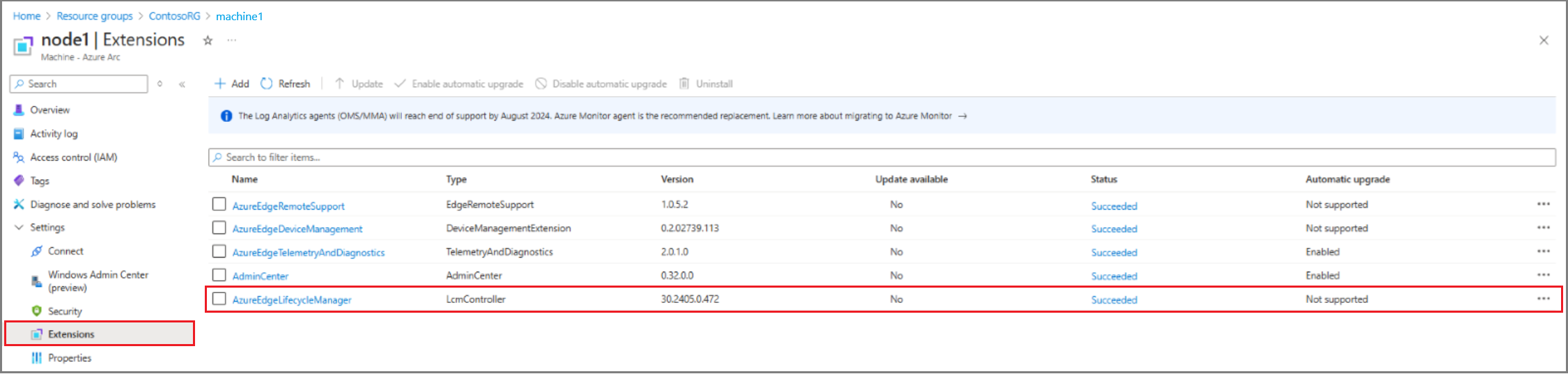

Reparation 9: Kontrollera Azure Arc-livscykeltillägget

Granska tilläggsstatusen med hjälp av Azure Arc-resursvyn.

Om en uppdatering är tillgänglig väljer du tillägget AzureEdgeLifecycleManager och väljer sedan Uppdatera.

Om AzureEdgeLifecycleManager-tillägget inte visas installerar du det manuellt med hjälp av följande steg på varje dator:

$ResourceGroup = "Your Resource Group Name" $Region = "eastus" #replace with your region $tenantid = "Your tenant ID" $SubscriptionId = "Your Subscription ID" Login-AzAccount –UseDeviceAuthentication –tenantid $tenantid –subscriptionid $SubscriptionId Install-module az.connectedmachine New-AzConnectedMachineExtension -Name "AzureEdgeLifecycleManager" -ResourceGroupName $ResourceGroup -MachineName $env:COMPUTERNAME -Location $Region -Publisher "Microsoft.AzureStack.Orchestration" -ExtensionType "LcmController" -NoWait

Reparation 10: Kontrollera MOC-installationstillståndet

Om du körde AKS-arbetsbelastningar på Azure Local måste du ta bort Azure Kubernetes Service och alla inställningar från AKS som aktiverats av Azure Arc innan du tillämpar lösningsuppgradering. Kubernetes-versioner är inte kompatibla mellan Azure Local, version 22H2 och version 23H2. Dessutom kan förhandsversioner av virtuella Arc-datorer inte uppdateras.

Mer information finns i Uninstall-Aks-Hci for AKS enabled by Azure Arc (Avinstallera Aks-Hci för AKS aktiverat av Azure Arc).

Reparation 11: Kontrollera AKS-installationstillståndet

Om du körde AKS-arbetsbelastningar på din Azure Local måste du ta bort Azure Kubernetes Service och alla inställningar från AKS-hybriden innan du tillämpar lösningsuppgradering. Kubernetes-versioner är inte kompatibla mellan Azure Local, version 22H2 och version 23H2.

Mer information finns i Uninstall-Aks-Hci for AKS enabled by Azure Arc (Avinstallera Aks-Hci för AKS aktiverat av Azure Arc).