Hantera programkontroll för Azure Local, version 23H2

Gäller för: Azure Local 2311.2 och senare

Den här artikeln beskriver hur du använder Programkontroll för att minska attackytan i Azure Local. Mer information finns i Hantera säkerhetsinställningar för baslinje på Azure Local, version 23H2.

Förutsättningar

Innan du börjar kontrollerar du att du har åtkomst till en Azure Local-instans version 23H2 som distribueras, registreras och är ansluten till Azure.

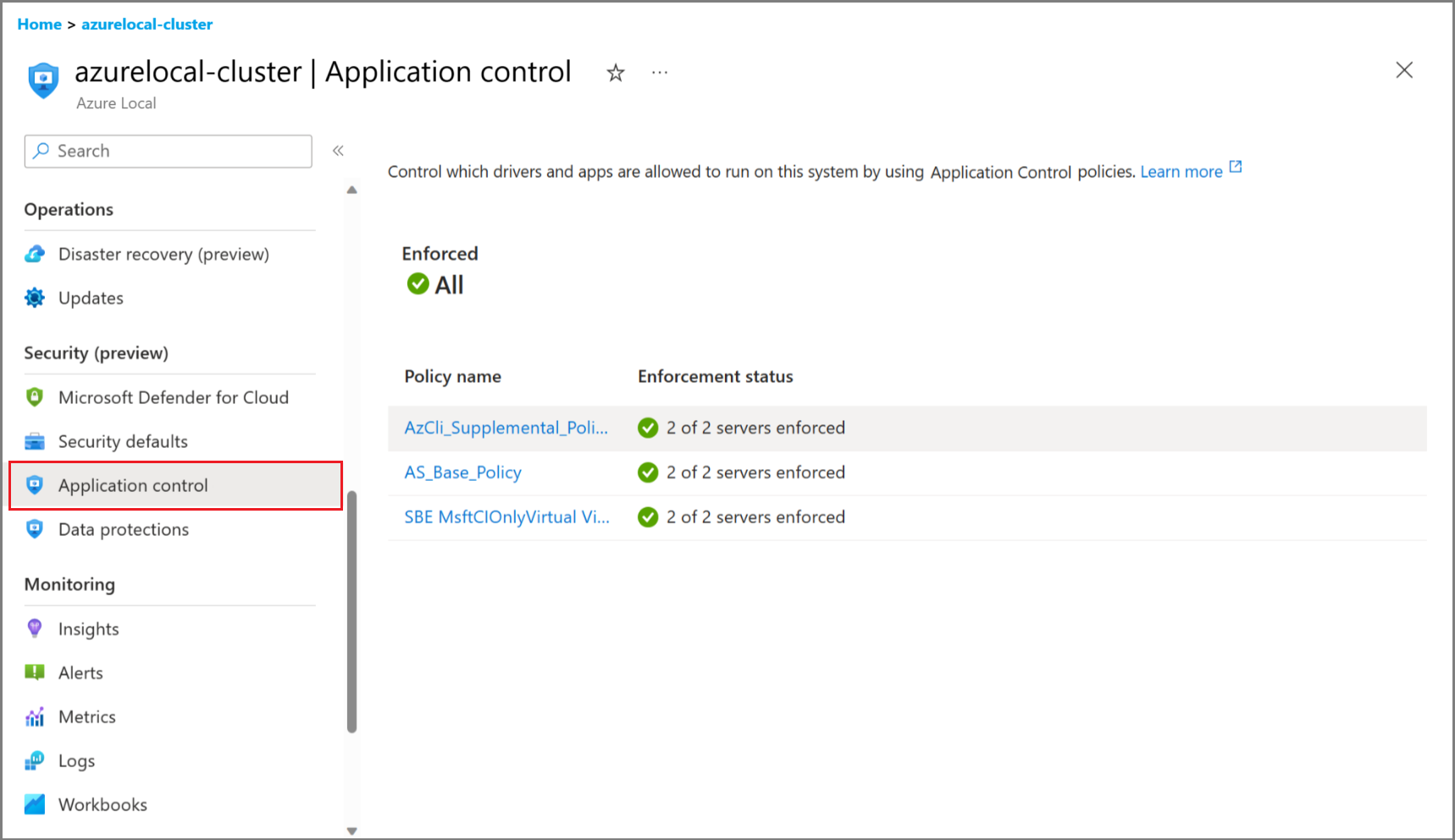

Visa inställningar för programkontroll via Azure-portalen

Om du vill visa inställningarna för programkontroll i Azure-portalen kontrollerar du att du har tillämpat MCSB-initiativet. Mer information finns i Tillämpa Microsoft Cloud Security Benchmark-initiativ.

Du kan använda principer för programkontroll för att hantera vilka drivrutiner och appar som tillåts köras i systemet. Du kan bara visa inställningar för programkontroll via Azure-portalen. Information om hur du hanterar inställningarna finns i Hantera inställningar för programkontroll med PowerShell.

Hantera inställningar för programkontroll med PowerShell

Aktivera principlägen för programkontroll

Du kan aktivera programkontroll under eller efter distributionen. Använd PowerShell för att aktivera eller inaktivera programkontroll efter distributionen.

Anslut till någon av datorerna och använd följande skriptkommandon för att aktivera den önskade programkontrollpolicyn i läget "Granskning" eller "Framtvingad".

I den här versionen finns det två cmdletar:

-

Enable-AsWdacPolicy– Påverkar alla klusternoder. -

Enable-ASLocalWDACPolicy– Påverkar bara den nod som cmdleten körs på.

Beroende på ditt användningsfall bör du köra en global klusterändring eller en lokal nodändring.

Detta är användbart när:

- Du började med rekommenderade standardinställningar.

- Du måste installera eller köra ny programvara från tredje part. Du kan växla dina principlägen för att skapa en tilläggsprincip.

- Du började med programkontroll inaktiverad under distributionen och vill nu aktivera Programkontroll för att öka säkerhetsskyddet eller verifiera att programvaran körs korrekt.

- Programvaran eller skripten blockeras av Programkontroll. I det här fallet kan du använda granskningsläge för att förstå och felsöka problemet.

Kommentar

När programmet blockeras skapar Programkontroll en motsvarande händelse. Granska händelseloggen för att förstå information om principen som blockerar ditt program. Mer information finns i driftguiden för Application Control.

Växla principlägen för programkontroll

Följ de här stegen för att växla mellan principlägen för programkontroll. Dessa PowerShell-kommandon interagerar med Orchestrator för att aktivera de valda lägena.

Anslut till din lokala Azure-dator.

Kör följande PowerShell-kommando med autentiseringsuppgifter för lokal administratör eller autentiseringsuppgifter för distributionsanvändare (AzureStackLCMUser).

Kör följande cmdlet för att kontrollera det principläge för programkontroll som för närvarande är aktiverat:

Get-AsWdacPolicyModeDen här cmdleten returnerar gransknings- eller framtvingat läge per nod.

Kör följande cmdlet för att växla principläge:

Enable-AsWdacPolicy -Mode <PolicyMode [Audit | Enforced]>Om du till exempel vill växla principläget till granskning kör du:

Enable-AsWdacPolicy -Mode AuditVarning

Orchestrator tar upp till två till tre minuter att växla till det valda läget.

Kör

Get-ASWDACPolicyModeigen för att bekräfta att principläget har uppdaterats.Get-AsWdacPolicyModeHär är ett exempel på utdata från dessa cmdletar:

PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Enforced. NodeName PolicyMode -------- ---------- Node01 Enforced Node01 Enforced PS C:\> Enable-AsWdacPolicy -Mode Audit WARNING: Setting Application Control Policy to Audit Mode on all nodes. This will not protect your system against untrusted applications VERBOSE: Action plan instance ID specified: 6826fbf2-cb00-450e-ba08-ac24da6df4aa VERBOSE: Started an action plan 6826fbf2-cb00-450e-ba08-ac24da6df4aa to set Application Control Policy to Audit Mode. 6826fbf2-cb00-450e-ba08-ac24da6df4aa PS C:\> Get-AsWdacPolicyMode VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. VERBOSE: Getting Application Control Policy Mode on Node01. VERBOSE: Application Control Policy Mode on Node01 is Audit. NodeName PolicyMode -------- ---------- Node01 Audit Node01 Audit

Skapa en programkontrollprincip för att aktivera programvara från tredje part

När du använder Programkontroll i tvingande läge, för att din icke-Microsoft-signerade programvara ska köras, bygger du på den Microsoft-tillhandahållna basprincipen genom att skapa en tilläggsprincip för programkontroll. Ytterligare information finns i dokumentationen för offentlig programkontroll .

Kommentar

Om du vill köra eller installera ny programvara kan du behöva växla programkontroll till granskningsläge först (se stegen ovan), installera programvaran, testa att den fungerar korrekt, skapa den nya tilläggsprincipen och sedan växla tillbaka Programkontroll till framtvingat läge.

Skapa en ny princip i formatet Flera principer enligt nedan. Använd Add-ASWDACSupplementalPolicy -Path Policy.xml sedan för att konvertera den till en kompletterande princip och distribuera den mellan noder i klustret.

Skapa en tilläggsprincip för programkontroll

Använd följande steg för att skapa en tilläggsprincip:

Innan du börjar installerar du den programvara som omfattas av tilläggsprincipen i en egen katalog. Det är okej om det finns underkataloger. När du skapar den kompletterande principen måste du ange en katalog som ska genomsökas och du vill inte att din tilläggsprincip ska täcka all kod i systemet. I vårt exempel är den här katalogen C:\software\codetoscan.

När du har all programvara på plats kör du följande kommando för att skapa din tilläggsprincip. Använd ett unikt principnamn för att identifiera det.

New-CIPolicy -MultiplePolicyFormat -Level Publisher -FilePath c:\wdac\Contoso-policy.xml -UserPEs -Fallback Hash -ScanPath c:\software\codetoscanKör följande cmdlet för att ändra metadata för din tilläggsprincip:

# Path of new created XML) $policyPath = "c:\wdac\Contoso-policy.xml" # Set Policy Version (VersionEx in the XML file) $policyVersion = "1.0.0.1" Set-CIPolicyVersion -FilePath $policyPath -Version $policyVersion # Set Policy Info (PolicyName, PolicyID in the XML file) Set-CIPolicyIdInfo -FilePath $policyPath -PolicyID "Contoso-Policy_$policyVersion" -PolicyName "Contoso-Policy"Kör följande cmdlet för att distribuera principen:

Add-ASWDACSupplementalPolicy -Path c:\wdac\Contoso-policy.xmlKör följande cmdlet för att kontrollera statusen för den nya principen:

Get-ASLocalWDACPolicyInfoHär är ett exempel på utdata från dessa cmdletar:

C:\> Get-ASLocalWDACPolicyInfo NodeName : Node01 PolicyMode : Enforced PolicyGuid : {A6368F66-E2C9-4AA2-AB79-8743F6597683} PolicyName : AS_Base_Policy PolicyVersion : AS_Base_Policy_1.1.4.0 PolicyScope : Kernel & User MicrosoftProvided : True LastTimeApplied : 10/26/2023 11:14:24 AM NodeName : Node01 PolicyMode : Enforced PolicyGuid : {2112036A-74E9-47DC-A016-F126297A3427} PolicyName : Contoso-Policy PolicyVersion : Contoso-Policy_1.0.0.1 PolicyScope : Kernel & User MicrosoftProvided : False LastTimeApplied : 10/26/2023 11:14:24 AM