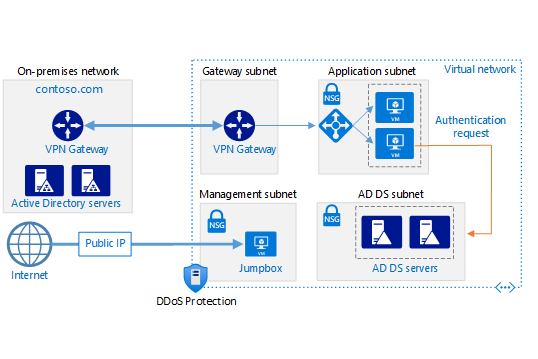

Den här arkitekturen visar hur du utökar en lokal Active Directory domän till Azure för att tillhandahålla distribuerade autentiseringstjänster.

Arkitektur

Ladda ned en Visio-fil med den här arkitekturen.

Den här arkitekturen utökar hybridnätverksarkitekturen som visas i Ansluta ett lokalt nätverk till Azure med hjälp av en VPN-gateway.

Arbetsflöde

- Lokalt nätverk. Det lokala nätverket innehåller lokala Active Directory-servrar som kan utföra autentisering och auktorisering för komponenter som finns lokalt.

- Active Directory-servrar. Dessa servrar är domänkontrollanter som implementerar katalogtjänster (AD DS) som körs som virtuella datorer i molnet. De kan tillhandahålla autentisering av komponenter som körs i ditt virtuella Azure-nätverk.

- Active Directory-undernät. Servrarna Active Directory-domän Services (AD DS) finns i ett separat undernät. Regler för nätverkssäkerhetsgrupper (NSG) skyddar AD DS-servrarna och tillhandahåller en brandvägg mot trafik från oväntade källor.

- Azure VPN Gateway och Active Directory-synkronisering. VPN Gateway tillhandahåller en anslutning mellan det lokala nätverket och Azure Virtual Network. Den här anslutningen kan vara en VPN-anslutning eller via Azure ExpressRoute. Alla synkroniseringsbegäranden mellan Active Directory-servrarna i molnet och lokalt passerar genom gatewayen. Användardefinierade vägar (UDR) hanterar routning för lokal trafik som skickas till Azure.

Komponenter

- Microsoft Entra ID är en företagsidentitetstjänst som tillhandahåller enkel inloggning, multifaktorautentisering och villkorlig åtkomst.

- VPN Gateway är en tjänst som använder en virtuell nätverksgateway för att skicka krypterad trafik mellan ett virtuellt Azure-nätverk och lokala platser via det offentliga Internet.

- Med ExpressRoute kan du utöka dina lokala nätverk till Microsoft-molnet via en privat anslutning med hjälp av en anslutningsleverantör.

- Virtuellt nätverk är den grundläggande byggstenen för privata nätverk i Azure. Du kan använda den för att göra det möjligt för Azure-resurser, till exempel virtuella datorer, att kommunicera med varandra, Internet och lokala nätverk.

Information om scenario

Om ditt program delvis finns lokalt och delvis i Azure kan det vara mer effektivt att replikera AD DS i Azure. Den här replikeringen kan minska svarstiden som orsakas av att skicka autentiseringsbegäranden från molnet tillbaka till AD DS som körs lokalt.

Mer information finns i Välja en lösning för att integrera lokal Active Directory med Azure.

Potentiella användningsfall

Den här arkitekturen används ofta när en VPN- eller ExpressRoute-anslutning ansluter de lokala och virtuella Azure-nätverken. Den här arkitekturen har också stöd för dubbelriktad replikering, vilket innebär att ändringar kan göras antingen lokalt eller i molnet, och båda källorna förblir konsekventa. Vanliga användningsområden för den här arkitekturen är hybridprogram där funktioner distribueras mellan lokalt och Azure och program och tjänster som utför autentisering med Hjälp av Active Directory.

Rekommendationer

Följande rekommendationer gäller för de flesta scenarier. Följ dessa rekommendationer om du inte har ett visst krav som åsidosätter dem.

Rekommendationer för virtuella datorer

Fastställ kraven på VM-storlek utifrån förväntad volym för autentiseringsbegäranden. Använd specifikationerna för de datorer som är värdar för AD DS lokalt som utgångspunkt och matcha dem med vm-storlekarna i Azure. Efter distributionen övervakar du utnyttjande och skalar upp eller ned baserat på den faktiska belastningen på de virtuella datorerna. Mer information om hur du ändrar storlek på AD DS-domänkontrollanter finns i Kapacitetsplanering för Active Directory Domain Services.

Skapa en separat virtuell datadisk för lagring av databasen, loggarna och sysvol-mappen för Active Directory. Lagra inte dessa objekt på samma disk som operativsystemet. Som standard är datadiskar anslutna till en virtuell dator med hjälp av skriv-genom-cachelagring. Den här typen av cachelagring kan dock stå i konflikt med kraven för AD DS. Ställ därför in värdcacheinställningen på datadisken på Ingen.

Distribuera minst två virtuella datorer som kör AD DS som domänkontrollanter och lägg till dem i olika tillgänglighetszoner. Om den inte är tillgänglig i regionen distribuerar du i en tillgänglighetsuppsättning.

Nätverksrekommendationer

Konfigurera VM-nätverksgränssnittet (NIC) för varje AD DS-server med en statisk privat IP-adress för fullständigt DNS-stöd (Domain Name Service). Mer information finns i Ange en statisk privat IP-adress i Azure Portal.

Kommentar

Konfigurera inte det virtuella datorkortet för ad ds med en offentlig IP-adress. Mer information finns i Säkerhetsöverväganden.

Active Directory-undernätets NSG kräver regler för att tillåta inkommande trafik från lokal och utgående trafik till lokalt. Detaljerad information om vilka portar som används av AD DS finns i Portkrav för Active Directory och Active Directory Domain Services.

Om de nya virtuella domänkontrollantdatorerna också har rollen DNS-servrar rekommenderar vi att du konfigurerar dem som anpassade DNS-servrar på den virtuella nätverksnivån, enligt beskrivningen i Ändra DNS-servrar. Detta bör göras för det virtuella nätverket som är värd för de nya domänkontrollanterna och peer-kopplade nätverk där andra virtuella datorer måste matcha Active Directory-domännamn. Mer information om hur du konfigurerar DNS-hybridnamnmatchning finns i Namnmatchning för resurser i virtuella Azure-nätverk.

För den inledande konfigurationen kan du behöva justera nätverksgränssnittet för en av dina domänkontrollanter i Azure för att peka på en domänkontrollant lokalt som den primära DNS-källan.

Införandet av ip-adressen i listan över DNS-servrar förbättrar prestanda och ökar tillgängligheten för DNS-servrar. En startfördröjning kan dock uppstå om DNS-servern också är en domänkontrollant och endast pekar på sig själv eller pekar på sig själv först för namnmatchning. Därför bör du vara försiktig när du konfigurerar loopback-adressen på ett kort om servern också är en domänkontrollant.

Det kan innebära att du skriver över DNS-inställningarna för nätverksgränssnittet i Azure för att peka mot en annan domänkontrollant som finns i Azure eller lokalt för den primära DNS-servern. Loopback-adressen ska endast konfigureras som en sekundär eller tertiär DNS-server på en domänkontrollant.

Active Directory-plats

I AD DS representerar en plats en fysisk plats, ett nätverk eller en samling enheter. AD DS-platser används för att hantera AD DS-databasreplikering genom att gruppera AD DS-objekt nära varandra och anslutas av ett höghastighetsnätverk. AD DS innehåller logik för att välja den bästa strategin för att replikera AD DS-databasen mellan platser.

Vi rekommenderar att du skapar en AD DS-webbplats, inklusive de undernät som definierats för ditt program i Azure. Sedan kan du konfigurera en platslänk mellan dina lokala AD DS-platser och AD DS utför automatiskt den mest effektiva databasreplikeringen som möjligt. Den här databasreplikeringen kräver lite mer än den inledande konfigurationen.

Active Directory-driftshanterare

Rollen som drifthanterare kan tilldelas TILL AD DS-domänkontrollanter för att stödja konsekvenskontroll mellan instanser av replikerade AD DS-databaser. Det finns fem huvudroller för åtgärder (FSMO): schemahanterare, domännamngivningshanterare, relativ identifierare, huvudemulator för primär domänkontrollant och infrastrukturhanterare. Mer information om dessa roller finns i Planera åtgärder master rollplacering. Vi rekommenderar också att du ger minst två av de nya Azure DCs rollen Global Catalog (GC). Mer information om GC-placering finns här.

Övervakning

Övervaka resurserna för de virtuella domänkontrollantdatorerna och AD DS-tjänsterna och skapa en plan för att åtgärda eventuella problem snabbt. Mer information finns i Övervaka Active Directory. Du kan också installera verktyg, till exempel Microsoft Systems Center, på övervakningsservern (se arkitekturdiagrammet) för att utföra de här uppgifterna.

Att tänka på

Dessa överväganden implementerar grundpelarna i Azure Well-Architected Framework, som är en uppsättning vägledande grundsatser som du kan använda för att förbättra kvaliteten på en arbetsbelastning. Mer information finns i Microsoft Azure Well-Architected Framework.

Tillförlitlighet

Tillförlitlighet säkerställer att ditt program kan uppfylla dina åtaganden gentemot dina kunder. Mer information finns i Översikt över tillförlitlighetspelare.

Distribuera de virtuella datorer som kör AD DS till minst två tillgänglighetszoner. Om tillgänglighetszoner inte är tillgängliga i regionen använder du tillgänglighetsuppsättningar. Överväg också att tilldela rollen som reservåtgärdshanterare till minst en server, och eventuellt fler, beroende på dina krav. En reservåtgärdshanterare är en aktiv kopia av operationshanteraren som kan ersätta den primära operationshanterarens server under redundansväxlingen.

Säkerhet

Säkerhet säkerställer mot avsiktliga attacker och missbruk av dina värdefulla data och system. Mer information finns i Översikt över säkerhetspelare.

AD DS-servrar tillhandahåller autentiseringstjänster och är ett attraktivt mål för attacker. Skydda dem genom att förhindra direkt Internetanslutning genom att placera AD DS-servrarna i ett separat undernät med en NSG som brandvägg. Stäng alla portar på AD DS-servrarna förutom de som krävs för autentisering, auktorisering och serversynkronisering. Mer information finns i Portkrav för Active Directory och Active Directory Domain Services.

Använd BitLocker- eller Azure-diskkryptering för att kryptera disken med AD DS-databasen.

Azure DDoS Protection, kombinerat med metodtips för programdesign, ger förbättrade DDoS-åtgärdsfunktioner för att ge mer skydd mot DDoS-attacker. Du bör aktivera Azure DDOS Protection i alla virtuella perimeternätverk.

Driftsäkerhet

Driftskvalitet omfattar de driftsprocesser som distribuerar och håller ett program igång i produktion. Mer information finns i Översikt över grundpelare för driftskvalitet.

Använd IaC-metoden (Infrastructure as Code) för att etablera och konfigurera nätverks- och säkerhetsinfrastrukturen. Ett alternativ är Azure Resource Manager-mallar.

Isolera arbetsbelastningar för att göra det möjligt för DevOps att utföra kontinuerlig integrering och kontinuerlig leverans (CI/CD) eftersom varje arbetsbelastning är associerad och hanterad av motsvarande DevOps-team.

I den här arkitekturen identifieras hela det virtuella nätverket som innehåller de olika programnivåerna, hopprutan för hantering och Microsoft Entra Domain Services som en enskild isolerad arbetsbelastning.

Virtuella datorer konfigureras med hjälp av tillägg för virtuella datorer och andra verktyg, till exempel DSC (Desired State Configuration), som används för att konfigurera AD DS på de virtuella datorerna.

Överväg att automatisera dina distributioner med hjälp av Azure DevOps eller andra CI/CD-lösningar. Azure Pipelines är den rekommenderade komponenten i Azure DevOps Services som ger automatisering för lösningsbyggen och distributioner och är mycket integrerad i Azure-ekosystemet.

Använd Azure Monitor för att analysera infrastrukturens prestanda. Du kan också övervaka och diagnostisera nätverksproblem utan att logga in på dina virtuella datorer. Application Insights innehåller omfattande mått och loggar för att verifiera tillståndet för din infrastruktur.

Mer information finns i avsnittet DevOps i Microsoft Azure Well-Architected Framework.

Hanterbarhet

Utför regelbundna säkerhetskopieringar av AD DS. Kopiera inte VHD-filerna för domänkontrollanter i stället för att utföra regelbundna säkerhetskopior eftersom AD DS-databasfilen på den virtuella hårddisken kanske inte är konsekvent när den kopieras, vilket gör det omöjligt att starta om databasen.

Vi rekommenderar inte att du stänger av en virtuell domänkontrollantdator med hjälp av Azure Portal. Stäng i stället av och starta om gästoperativsystemet. Om du stänger av via Azure Portal frigörs den virtuella datorn, vilket resulterar i följande effekter när den virtuella domänkontrollantens virtuella dator startas om:

- Återställer

VM-GenerationIDoch förinvocationIDActive Directory-lagringsplatsen - Tar bort den aktuella RID-poolen (Active Directory Relative Identifier)

- Markerar sysvol-mappen som nonauthoritative

Den första frågan är relativt godartad. Upprepad återställning av invocationID kommer att orsaka mindre ytterligare bandbreddsanvändning under replikeringen, men detta är vanligtvis inte betydande.

Det andra problemet kan bidra till RID-poolöverbelastning i domänen, särskilt om RID-poolstorleken har konfigurerats att vara större än standardvärdet. Tänk på att om domänen har funnits länge eller används för arbetsflöden som kräver återkommande skapande och borttagning av konton, kanske domänen redan närmar sig RID-poolöverbelastning. Det är bra att övervaka domänen för varningshändelser för RID-poolöverbelastning – se artikeln Hantera RID-utfärdande .

Det tredje problemet är relativt godartat så länge en auktoritativ domänkontrollant är tillgänglig när en virtuell domänkontrollant i Azure startas om. Om alla domänkontrollanter i en domän körs i Azure och alla stängs av samtidigt och frigörs, kommer varje domänkontrollant vid en omstart inte att hitta en auktoritativ replik. För att åtgärda det här villkoret krävs manuell åtgärd – se artikeln Så här framtvingar du auktoritativ och icke-auktoritativ synkronisering för DFSR-replikerad sysvol-replikering .

Prestandaeffektivitet

Prestandaeffektivitet är arbetsbelastningens förmåga att skala för att effektivt uppfylla användarnas krav. Mer information finns i Översikt över grundpelare för prestandaeffektivitet.

AD DS har utformats för skalbarhet. Du behöver inte konfigurera en lastbalanserare eller trafikkontrollant för att dirigera begäranden till AD DS-domänkontrollanter. Det enda skalbarhetsövervägandet är att konfigurera de virtuella datorer som kör AD DS med rätt storlek för nätverksbelastningskraven, övervaka belastningen på de virtuella datorerna och skala upp eller ned efter behov.

Kostnadsoptimering

Kostnadsoptimering handlar om att minska onödiga utgifter och förbättra drifteffektiviteten. Mer information finns i Översikt över kostnadsoptimeringspelare.

Normalt beräknar du kostnader med hjälp av priskalkylatorn för Azure. Andra överväganden beskrivs i avsnittet Kostnad i Microsoft Azure Well-Architected Framework.

Här följer kostnadsöverväganden för de tjänster som används i den här arkitekturen.

AD Domain Services

Överväg att ha Active Directory-domän Services som en delad tjänst som används av flera arbetsbelastningar för att sänka kostnaderna. Mer information finns i prissättningen för Active Directory-domän Services.

VPN Gateway

Huvudkomponenten i den här arkitekturen är VPN-gatewaytjänsten. Du debiteras baserat på den tid då gatewayen etableras och är tillgänglig.

All inkommande trafik är kostnadsfri och all utgående trafik debiteras. Kostnader för bandbredd tillämpas på utgående VPN-trafik.

Mer information finns i priser för VPN Gateway.

Virtual Network

Virtuellt nätverk är kostnadsfritt. Varje prenumeration kan skapa upp till 1 000 virtuella nätverk i alla regioner. All trafik inom ett virtuellt nätverks gränser är kostnadsfri, så kommunikationen mellan två virtuella datorer i samma virtuella nätverk är kostnadsfri.

Nästa steg

- Vad är Microsoft Entra ID?

- Azure DevOps

- Azure Pipelines

- Azure Monitor

- Portkrav för Active Directory och Active Directory-domän Services

- Önskad tillståndskonfiguration (DSC)

- Ansluta ett lokalt nätverk till Azure med hjälp av en VPN-gateway