Azure Well-Architected Framework-perspektiv på Azure Virtual Network

Azure Virtual Network är en grundläggande byggsten för att upprätta ett privat nätverk i Azure. Du kan använda den för att aktivera kommunikation mellan Azure-resurser och tillhandahålla Internetanslutning. Virtual Network integreras också med lokala system. Den innehåller inbyggda filtreringsfunktioner för att säkerställa att endast förväntad, tillåten och säker trafik når komponenterna inom nätverksgränserna.

Den här artikeln förutsätter att du som arkitekt är bekant med nätverkskonstruktionerna i Azure. Vägledningen fokuserar på arkitektoniska rekommendationer som mappas till principerna i Well-Architected Framework-pelarna.

Viktig

Använda den här guiden

Varje avsnitt har en checklista för design som presenterar arkitekturområden som är viktiga tillsammans med designstrategier som är lokaliserade till teknikomfånget.

Dessutom ingår rekommendationer för de teknikfunktioner som kan hjälpa till att materialisera dessa strategier. Rekommendationerna representerar inte en fullständig lista över alla konfigurationer som är tillgängliga för virtuellt nätverk och dess beroenden. I stället listar de de viktigaste rekommendationerna som mappats till designperspektiven. Använd rekommendationerna för att skapa ditt konceptbevis eller för att optimera dina befintliga miljöer.

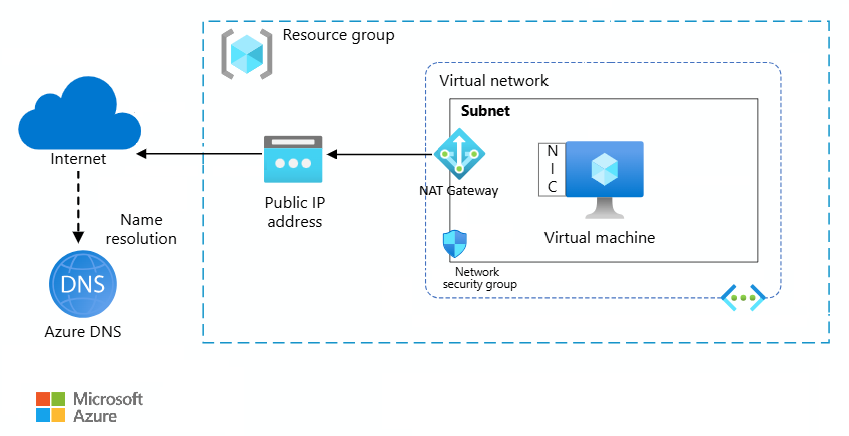

Grundläggande arkitektur som visar de viktigaste rekommendationerna: Nätverkstopologi för Hub-spoke i Azure.

Teknikomfång

Den här granskningen fokuserar på de relaterade besluten för följande Azure-resurser:

- Virtuellt nätverk och dess undernät

- Nätverkskort (NIC)

- Privata slutpunkter

- Nätverkssäkerhetsgrupper (NSG:er)

- IP-adresser och IP-adressallokeringar

- Routetabeller

- Nätverkshanterare

Det finns andra tjänster som är associerade med virtuellt nätverk, till exempel lastbalanserare. Dessa tjänster omfattas av deras respektive guider.

Tillförlitlighet

Syftet med grundpelarna för tillförlitlighet är att tillhandahålla fortsatt funktionalitet genom att bygga upp tillräckligt med motståndskraft och möjlighet att snabbt återhämta sig från fel.

Principer för tillförlitlighetsdesign tillhandahålla en övergripande designstrategi som tillämpas för enskilda komponenter, systemflöden och systemet som helhet.

Checklista för design

Påbörja din designstrategi baserat på checklistan för designgranskning för tillförlitlighet. Fastställ dess relevans för dina affärskrav samtidigt som du tänker på funktionerna i det virtuella nätverket och dess beroenden. Utöka strategin till att omfatta fler metoder efter behov.

Ange dina tillförlitlighetsmål. Det virtuella nätverket och de flesta av dess undertjänster har inte microsoft-stödda serviceavtal (SLA). Specifika tjänster som lastbalanserare, nätverkskort och offentliga IP-adresser har dock serviceavtal. Du bör ha en god förståelse för den täckning som tillhandahålls kring den publicerade percentilen av Azure. Tänk på att din centrala IT-tjänsteorganisation vanligtvis äger det virtuella nätverket och de centrala tjänsterna. Se till att dina objektiva beräkningar inkluderar det här beroendet.

Minimera felpunkter. Analysera felläge och identifiera enskilda felpunkter i nätverksanslutningar.

I följande exempel visas enskilda felpunkter i nätverksanslutningar:

Misslyckande Åtgärdande Fel med offentlig IP-adress i en enda tillgänglighetszon. Distribuera IP-adressresurser mellan zoner eller använd en sekundär IP-adress med en lastbalanserare. Fel på nätverksvirtuell enhet (NVA) i en enda zon. Distribuera en sekundär NVA i en annan zon och använd en lastbalanserare för att dirigera trafik till NVA. Fördröjning i arbetslaster som är spridda över regioner eller zoner, vilket minskar dataflödet och orsakar timeouts. Samlokalisering av resurser i en region eller zon. Gör om arkitekturen så att den använder tillförlitlighetsmönster, till exempel distributionsstämplar med lastbalanserare, så att varje stämpel kan hantera belastningen och arbeta tillsammans med närliggande resurser. Systemfel i en region med en kall backup-plats. Förkonfigurera nätverksinställningar i redundansregionen. Den här metoden säkerställer att inga IP-adresser överlappar varandra. Applikationsfel i en enskild region i ett virtuellt nätverk som kommunicerar med en databas via Azure Private Link med hjälp av en kall överkapacitetssite. Replikera anslutningar i den sekundära regionen och peer-virtuella nätverk för kommunikation. Överprovisionera IP-adressutrymmen. För att säkerställa en tillförlitlig skalning är en vanlig strategi att överetablera kapaciteten för att förhindra överförbrukning av IP-adresser. Den här metoden har dock en kompromiss mellan tillförlitlighet och driftseffektivitet. Undernät bör endast använda en del av det virtuella nätverkets adressutrymme. Målet bör vara att bara ha tillräckligt med extra adressutrymme i ditt virtuella nätverk och undernät för att balansera tillförlitligheten med drifteffektivitet.

Var medveten om nätverksgränserna. Azure begränsar antalet resurser som du kan distribuera. De flesta Azure-nätverksgränser är inställda på deras högsta värden, men du kan öka vissa gränser. Mer information finns i Azure Resource Manager-nätverksgränser.

Skapa nätverksdiagram som fokuserar på användarflöden. De här diagrammen kan hjälpa dig att visualisera nätverkssegmentering, identifiera potentiella felpunkter och hitta viktiga övergångar som ingress- och utgående internetpunkter. De är också viktiga verktyg för granskningar och incidenthantering.

Markera trafikflöden med hög prioritet mellan användarens och arbetsbelastningsresurserna. Om du till exempel prioriterar Azure ExpressRoute för företagsnätverksflöden eller säkra användarförfrågningar i en perimeternätverksdesign kan du få insikter om kapacitetsplanering för brandväggar och andra tjänster.

Lägg till redundans. Överväg att distribuera NAT-gatewayer och virtuella nätverk i flera regioner om det behövs. Se till att offentliga IP-adresser och andra tjänster som är medvetna om tillgänglighetszoner har zonredundans aktiverad, och gör delade resurser såsom brandväggar regionredundanta.

Mer information finns i Affärskontinuitet för virtuellt nätverk.

Undvik komplexitet. Var uppmärksam på virtuella nätverk, undernät, IP-adresser, vägar, programsäkerhetsgrupper (ASG:er) och taggar. Enkla konfigurationer minskar sannolikheten för felkonfigurationer och fel. Felkonfigurationer och fel bidrar till tillförlitlighetsproblem och ökar drift- och underhållskostnaderna. Några exempel på förenkling är:

- Använd privat DNS när det är möjligt och minimera antalet DNS-zoner.

- Förenkla routningskonfigurationer. Överväg att dirigera all trafik via brandväggen om den används i arkitekturen.

Testa nätverkets återhämtning. Använd Azure Chaos Studio för att simulera avbrott i nätverksanslutningen. Den här metoden säkerställer att dina arbetsbelastningar förblir redundanta och hjälper dig att utvärdera effekten av potentiella fel.

Övervaka nätverkstrafik för tillförlitlighetseffekter. Övervakning av trafikflöden är en viktig åtgärd för tillförlitlighet. Du vill till exempel identifiera högvolymskommunikatörer i nätverket för att avgöra om de kan orsaka störningar. Azure tillhandahåller funktioner för flödesloggning. Mer information finns i Operational Excellence.

Rekommendationer

| Rekommendation | Fördel |

|---|---|

| Ändra storlek på virtuella nätverk och undernät enligt din skalningsstrategi. Välj färre, större virtuella nätverk för att hantera redundans som en åtgärdsstrategi för fel. Se till att det inte finns överlappande adressutrymme med andra virtuella nätverk som du behöver kommunicera med och planera adressutrymmet i förväg. Mer information finns i Skapa, ändra eller ta bort ett virtuellt nätverk. |

Genom att överetablera kan du se till att nätverket skalas effektivt utan att ha begränsningar för adressutrymmet. Planera adressutrymmet i förväg för att förhindra konflikter och säkerställa en smidig och skalbar nätverksarkitektur. |

| Använd Standard IP SKU för ökad tillförlitlighet genom tillgänglighetszoner. Som standard distribueras offentliga IP-adresser över flera zoner om de inte är begränsade till en zon. | Den här SKU:n hjälper till att säkerställa att kommunikationen inom en offentlig IP-adress förblir i drift under zonfel. |

Säkerhet

Syftet med säkerhetspelare är att tillhandahålla konfidentialitet, integritet och tillgänglighet garantier för arbetsbelastningen.

Designprinciperna för Security tillhandahålla en övergripande designstrategi för att uppnå dessa mål genom att tillämpa metoder för teknisk design av virtuella nätverk.

Checklista för design

Inled din designstrategi baserat på checklistan för designgranskning av säkerhet och identifiera sårbarheter och kontroller för att förbättra säkerhetsläget. Utöka strategin till att omfatta fler metoder efter behov.

Upprätta en säkerhetsbaslinje. Granska säkerhetsbaslinje för virtuellt nätverk och införliva de tillämpliga måtten i din baslinje.

Håll nätverksperimetern uppdaterad. Säkerhetsinställningar, till exempel NSG:er, ASG:er och IP-adressintervall måste uppdateras regelbundet. Inaktuella regler kanske inte överensstämmer med aktuell nätverksarkitektur eller trafikmönster. Det här säkerhetsgapet kan göra ditt nätverk utsatt för potentiella attacker genom att minska begränsningarna för inkommande och utgående trafik.

Använd segmentering för att förbättra säkerheten. Använd NSG:er som L4-brandväggar på undernätsnivå. Dirigera all extern trafik via en virtuell nätverksinstallation, till exempel en brandvägg, med hjälp av användardefinierade vägar för övervakning och hantering. Använd fullständigt kvalificerade domännamn (FQDN) för att filtrera internetåtkomst.

Skydda plattform som en tjänstanslutning med privata slutpunkter samtidigt som utgående anslutningar blockeras.

Tillämpa principen om lägsta behörighet. Konfigurera rollbaserad åtkomstkontroll (RBAC) med ett tankesätt utan åtkomst för nätverksrelaterade roller. Se till att användarna bara kan ändra inställningarna enligt vad som krävs av deras jobbfunktion.

Begränsa offentliga IP-adresser. Använd delade offentliga IP-adresser från tjänster som Azure Front Door för bättre säkerhet och inledande begärandekontroller. För att hantera en dedikerad offentlig IP-adress måste du övervaka dess säkerhet, inklusive porthantering och validering av begäranden. Använd privat anslutning när det är möjligt.

Rekommendationer

| Rekommendation | Fördel |

|---|---|

| Använd kryptering för virtuellt nätverk. | Genom att framtvinga krypterad trafik kan du skydda data under överföring mellan Azure Virtual Machines och Azure Virtual Machine Scale Sets i samma virtuella nätverk. Den krypterar också trafik mellan regionala och globalt peer-kopplade virtuella nätverk. |

|

Aktivera virtuell nätverksverifierare i Azure Virtual Network Manager. Använd den här funktionen i din förproduktionsmiljö för att testa anslutningen mellan resurser. Den här funktionen rekommenderas inte i produktion. |

Kontrollera att Azure-resurserna i nätverket kan nås och inte blockeras av principer. |

| Aktivera Azure DDoS Protection- för det virtuella nätverket. Du kan också skydda enskilda offentliga IP-adresser via Azure DDoS IP Protection-. Granska säkerhetsfunktionerna i DDoS IP Protection och DDoS Network Protection och välj en som passar dina krav. Till exempel ger DDoS Network Protection-nivån stöd från snabbhanteringsteamet när attacker inträffar. DDoS IP Protection-nivån ger inte det här stödet. |

Du kan skydda dig mot distribuerade överbelastningsattacker. |

| Skydda segment i ett virtuellt nätverk genom att använda NSG:er. Använd ASG:er när det är möjligt för att definiera reglerna. |

Trafik som kommer in och lämnar nätverket kan filtreras baserat på IP-adress och portintervall. ASG:er förenklar hanteringen genom att abstrahera de underliggande IP-adressintervallen. |

| Använd privata slutpunkter för att få åtkomst till Azure-tjänster via en privat IP-adress i det virtuella nätverket. Ett annat sätt att implementera privata nätverk är via tjänstslutpunkter. Dessa slutpunkter dirigerar trafik till en tjänst via Azure-nätverkets stamnät. Om det är tillgängligt för tjänsten väljer du privata slutpunkter över tjänstslutpunkter. |

Privata slutpunkter tar bort behovet av offentliga IP-adresser, vilket minskar attackytan. |

Kostnadsoptimering

Kostnadsoptimering fokuserar på identifiering av utgiftsmönster, prioritering av investeringar inom kritiska områden och optimering i andra för att hålla sig inom organisationens budget samtidigt som affärskraven uppfylls.

Designprinciperna för kostnadsoptimeringen tillhandahåller en designstrategi på hög nivå för att uppnå dessa mål och vid behov göra kompromisser i den tekniska designen relaterad till din nätverksmiljö.

Checklista för design

Påbörja din designstrategi baserat på checklistan för designgranskning och kostnadsoptimering för investeringar. Finjustera designen så att arbetsbelastningen är i linje med den budget som allokeras för arbetsbelastningen. Din design bör använda rätt Azure-funktioner, övervaka investeringar och hitta möjligheter att optimera över tid.

Optimera dataöverföringar med stora volymer mellan slutpunkter. Använd peering för virtuella nätverk för att effektivt flytta data mellan virtuella nätverk. Även om peering har inkommande och utgående kostnader kan den här metoden vara kostnadseffektiv eftersom den minskar bandbreddsförbrukningen och problem med nätverksprestanda. Undvik routning via en hubb för att minimera ineffektivitet och kostnader.

För att optimera dataöverföring mellan regioner är det viktigt att tänka på både frekvensen och överföringsmetoden. När du till exempel hanterar säkerhetskopior kan platsen där du sparar dina säkerhetskopior avsevärt påverka kostnaderna. Lagring av säkerhetskopierade data i en annan region medför bandbredd. För att minska dessa kostnader kontrollerar du att data komprimeras innan du överför dem mellan regioner. Du kan ytterligare optimera kostnader och effektivitet genom att justera frekvensen för dataöverföringar.

Inkludera nätverkskomponenter i kostnadsmodellen. Ta hänsyn till dolda kostnader när du skapar eller justerar din budget. I arkitekturer med flera regioner kostar det till exempel extra att överföra data mellan regioner.

Azure-kostnadsrapporter kanske inte inkluderar de utgifter som är associerade med icke-Microsoft NVA:er, som har separata licenskostnader. De kan också ha olika faktureringsmodeller för alternativ med fast pris och förbrukning. Se till att inkludera dessa faktorer i dina budgetöverväganden.

Vissa nätverksresurser kan vara dyra, till exempel Azure Firewall och ExpressRoute. Du kan etablera dessa resurser i centraliserade hubbmodeller och allokera avgifter till team för den kostnad som uppstår. Inkludera den avgiften i din kostnadsmodell.

Betala inte för oanvända funktioner. Granska komponentkostnaderna regelbundet och ta bort äldre funktioner eller standardkonfigurationer. Begränsa antalet offentliga IP-adresser för att spara kostnader. Den här metoden förbättrar också säkerheten genom att minska attackytan.

Optimera privata slutpunkter. Avgör om du kan återanvända en privat länk till en resurs från andra virtuella nätverk. När du använder en privat slutpunkt genom en regional virtuell nätverkspeering, debiteras du inte peering-avgifter för trafik till och från den privata slutpunkten. Du betalar bara för själva åtkomsten till den privata länken, inte för trafiken mellan virtuella nätverk. Mer information finns i Private Link i ett nav-och-ekernätverk.

Justera funktionerna för kontroll av nätverkstrafik med prioritets- och säkerhetskrav för flödet. För stora bandbreddskrav bör du överväga att dirigera trafik till sökvägar med lägre kostnad. ExpressRoute är lämpligt för stor trafik, men det kan vara dyrt. Överväg alternativ som offentliga slutpunkter för kostnadsbesparingar. Det finns dock en kompromiss om säkerhet. Använd nätverkspeering för nätverks-till-nätverk-trafik, för att kringgå brandväggen och för att undvika onödiga inspektioner.

Tillåt endast nödvändig trafik mellan komponenter och blockera oväntad trafik. Om trafiken förväntas och flödet är i linje med dina säkerhetskrav kan du utelämna dessa kontrollpunkter. Du kan till exempel utvärdera om du behöver dirigera trafik genom en brandvägg om fjärrresursen ligger inom förtroendegränsen.

Utvärdera antalet undernät och deras associerade NSG:er, även inom ett virtuellt nätverk. Ju fler NSG:er du har, desto högre driftskostnader för att hantera regeluppsättningarna. Använd ASG:er när det är möjligt för att effektivisera hanteringen och minska kostnaderna.

Optimera kodkostnader. När du utvecklar ditt program väljer du effektivare protokoll och använder datakomprimering för att optimera prestanda. Du kan till exempel förbättra effektiviteten i en webbapp genom att konfigurera komponenter för att komprimera data. Dessa optimeringar påverkar också prestanda.

Dra nytta av resurser i det centraliserade virtuella nätverket. Använd centraliserade resurser för att minska duplicering och omkostnader. Dessutom kan avlastning av ansvarsområden till befintliga team ytterligare hjälpa till att optimera kostnaderna och möjliggöra delegering av expertis för specifika funktioner.

Rekommendationer

| Rekommendation | Fördel |

|---|---|

|

Använd peering för virtuella nätverk för att göra nätverksflödet mer effektivt genom att kringgå kontroller. Undvik överdriven peering. |

Överför data direkt mellan peer-kopplade virtuella nätverk för att kringgå brandväggen, vilket minskar bandbreddsförbrukningen och problem med nätverksprestanda. Undvik att placera alla resurser i ett enda virtuellt nätverk. Du kan ådra dig peeringkostnader, men det är inte praktiskt att placera alla resurser i ett enda virtuellt nätverk bara för att spara kostnader. Det kan hindra tillväxten. Det virtuella nätverket kan så småningom nå en punkt där nya resurser inte längre passar. |

|

Minimera offentliga IP-adressresurser om du inte behöver dem. Kontrollera att IP-adressen inte är länkad till någon IP-adresskonfiguration eller nätverksgränssnitt för virtuella datorer innan du tar bort den. |

Onödiga offentliga IP-adresser kan öka kostnaderna på grund av resursavgifter och driftkostnader. |

Operational Excellence

Operational Excellence fokuserar främst på procedurer för utvecklingsmetoder, observerbarhet och versionshantering.

Designprinciperna för Operational Excellence tillhandahåller en övergripande designstrategi för att uppnå dessa mål i förhållande till driftskraven för arbetsbelastningen.

Checklista för design

Inled din designstrategi baserat på -checklistan för designgranskning för Operational Excellence för att definiera processer för observerbarhet, testning och distribution som avser din nätverksmiljö.

Lär dig nya Azure nätverkskoncept. När du registrerar dig för Azure förutsätter nätverksteam ofta att deras befintliga kunskaper räcker. Azure har dock många olika aspekter. Se till att teamet förstår de grundläggande azure-nätverksbegreppen, DNS-komplexiteten, routningen och säkerhetsfunktionerna. Skapa en taxonomi för nätverkstjänster så att teamet kan dela kunskap och ha en gemensam förståelse.

formalisera din nätverksdesign och sträva efter enkelhet. Dokumentera designen och eventuella ändringar, inklusive konfigurationsinformation som routningstabeller, NSG:er och brandväggsregler. Inkludera de styrningsprinciper som finns på plats, till exempel blockera portar. Tydlig dokumentation gör samarbete med andra team och intressenter effektivt.

Förenklade nätverk är enklare att övervaka, felsöka och underhålla. Om du till exempel har en topologi med nav och eker bör du minska direkta kopplingar mellan ekrar för att minska driftbelastningen och stärka säkerheten. Dokumentera alltid designen och ange motiveringar för varje designbeslut.

Minska komplexiteten med hjälp av alias i stället för direkta IP-adressintervall. Den här metoden minskar driftbelastningen.

Använd designmönster som optimerar nätverkstrafiken. Om du vill optimera nätverksanvändningen och konfigurationen implementerar du kända designmönster som minimerar eller optimerar nätverkstrafiken. Verifiera nätverkskonfigurationen under byggen med hjälp av säkerhetsskannrar för att säkerställa att allt är korrekt konfigurerat.

Gör konsekventa nätverksdistributioner. Använd infrastruktur som kod (IaC) för alla komponenter, inklusive nätverkspeering och privata slutpunkter. Förstå att kärnnätverkskomponenter sannolikt kommer att ändras mindre ofta än andra komponenter. Implementera en distributionsmetod i flera lager för din stack så att du kan distribuera varje lager separat. Undvik att kombinera IaC med skript för att förhindra komplexitet.

Övervaka nätverksstacken. Övervaka trafikmönstren kontinuerligt för att identifiera avvikelser och problem, till exempel att anslutningen avbryts, innan de orsakar sammanhängande fel. När det är möjligt anger du aviseringar för att få aviseringar om dessa störningar.

Precis som andra komponenter i den här arkitekturen samlar du in alla relevanta mått och loggar från olika nätverkskomponenter, till exempel det virtuella nätverket, undernät, NSG:er, brandväggar och lastbalanserare. Aggregera, visualisera och analysera dem på dina instrumentpaneler. Skapa aviseringar för viktiga händelser.

Inkludera nätverk i din strategi för skadebegränsning. Virtuella nätverk och undernät distribueras initialt och förblir vanligtvis oförändrade, vilket gör återställningar svåra. Du kan dock optimera din återställning genom att följa några strategier:

Duplicera nätverksinfrastruktur i förväg, särskilt för hybridinstallationer. Se till att separata vägar i olika regioner är redo att kommunicera med varandra i förväg. Replikera och underhålla enhetliga NSG:er och Azure Firewall-regler på både den primära platsen och haveriberedskapsplatsen (DR). Den här processen kan vara tidskrävande och kräver godkännande, men om du gör det i förväg kan du förhindra problem och fel. Kontrollera att du testar nätverksstacken på DR-platsen.

Undvik överlappande IP-adressintervall mellan dina produktions- och DR-nätverk. Genom att underhålla distinkta IP-adressintervall kan du förenkla nätverkshanteringen och påskynda övergången under en redundanshändelse.

Överväg kompromisserna mellan kostnad och tillförlitlighet. Mer information finns i Kompromisser.

Avlasta nätverksoperationer till centrala team. Centralisera hantering och styrning av nätverksinfrastruktur när det är möjligt. I en hub-spoke-topologi placeras till exempel tjänster som Azure Firewall och ExpressRoute, DNS som är avsedda för delad användning i hubbnätverket. Nätverksstacken bör hanteras centralt, vilket tar bort belastningen från arbetslaget.

Avlasta administrationen av det virtuella nätverket till det centrala teamet, även i spoke-nätverket. Minimera nätverksåtgärder till vad som är relevant för arbetet, till exempel hantering av NSG:er.

Håll de centrala teamen informerade om eventuella nödvändiga ändringar i arbetsbelastningen som kan påverka konfigurationen av delade resurser. Alias abstraherar de underliggande IP-adresserna, vilket förenklar åtgärderna.

Rightsize ditt virtuella nätverk och undernät. Välj färre, större virtuella nätverk för att minska hanteringskostnaderna och undvik att göra undernäten för stora. Hanteringen av undernät och deras NSG:er kan öka driftbelastningen. Överväg att använda IPv6 för miljöer med begränsad tillgänglighet för privata IP-adresser (RFC 1918).

| Rekommendation | Fördel |

|---|---|

| Distribuera Virtual Network Manager. | I stället för att konfigurera varje virtuellt nätverk individuellt hanterar Virtual Network Manager anslutningen centralt baserat på regler. Den här metoden effektiviserar nätverksåtgärderna. |

| Använd verktyg för nätverksövervakning. Använd regelbundet virtuella nätverksflödesloggar och trafikanalys för att identifiera ändringar i efterfrågan och mönster. Använd funktionen anslutningsövervakare för att analysera och identifiera problem, såsom avbrott i anslutningen, innan de påverkar applikationerna. |

Du kan förstå hur data flödar genom nätverket, identifiera flaskhalsar och identifiera ovanliga eller obehöriga åtkomstförsök. |

| När du definierar vägar använder du tjänsttaggar i stället för specifika IP-adresser. På samma sätt använder du ASG:er när du definierar trafikregler för NSG:er. |

Den här metoden säkerställer tillförlitligheten eftersom IP-adresser kan ändras, men konfigurationen behöver inte göra det. Dessutom hjälper det till att övervinna gränserna för antalet vägar eller regler som du kan ange med hjälp av mer generiska namn. |

Prestandaeffektivitet

Prestandaeffektivitet handlar om upprätthålla användarupplevelsen även när belastningen ökar genom att hantera kapaciteten. Strategin omfattar skalning av resurser, identifiering och optimering av potentiella flaskhalsar och optimering för högsta prestanda.

Designprinciperna för prestandaeffektivitet tillhandahåller en designstrategi på hög nivå för att uppnå dessa kapacitetsmål i förhållande till den förväntade användningen.

Checklista för design

Starta din designstrategi baserat på checklistan för designgranskning av prestandaeffektivitet för att definiera en baslinje utifrån nyckelindikatorerna för prestanda.

Definiera prestandamål. För att definiera prestandamål använder du övervakningsmått, särskilt för svarstid och bandbredd. Använd anslutningsövervakardata, till exempel svarstid och antalet hopp, för att ange mål och tröskelvärden för acceptabel prestanda. Application Insights ger en detaljerad vy över den tid som arbetsbelastningsbegäranden spenderar i nätverket, vilket hjälper till att förfina dessa mål.

Optimera dina undernät. När du allokerar undernät är det viktigt att balansera storlek och skalbarhet. Du vill att undernäten ska vara tillräckligt stora för att hantera den beräknade tillväxten utan driftbelastning.

För att hantera kapaciteten effektivt är en gemensam strategi att överetablera kapaciteten på grund av osäkerhet, men målet bör vara att optimera över tid. Analysera data kontinuerligt så att nätverket kan hantera belastningen men du betalar inte extra för oanvända resurser.

Utföra prestandatestning. Använd en kombination av syntetiska data och produktionsdata för att testa svarstid och bandbredd. Den här metoden hjälper dig att utvärdera hur dessa faktorer kan påverka arbetsbelastningens prestanda. Den kan till exempel identifiera resurser som orsakar problem med bullriga grannar och förbrukar mer bandbredd än förväntat. Dessutom identifierar den trafik som gör flera hopp och orsakar hög svarstid.

Vi rekommenderar att du testar i produktion eller samlar in och spelar in produktionsdata som testdata. Den här metoden säkerställer att testerna återspeglar den faktiska användningen, vilket hjälper dig att ange realistiska prestandamål.

Övervaka trafik mellan regioner. Det är viktigt att tänka på att arbetsbelastningsresurser kan finnas i olika regioner. Kommunikation mellan regioner kan ge betydande svarstider. Trafiken mellan tillgänglighetszoner i samma region har låg svarstid, men den kanske inte är tillräckligt snabb för vissa specialiserade arbetsbelastningar.

Rekommendationer

| Rekommendation | Fördel |

|---|---|

|

Aktivera Azure Network Watcher-anslutningsövervakaren. Använd anslutningsövervakaren under testningen, vilket kan generera syntetisk trafik. |

Du kan samla in mått som indikerar förlust och svarstid i nätverk. Du kan också spåra hela trafikvägen, vilket är viktigt för att identifiera flaskhalsar i nätverket. |

| Håll adressutrymmet för det virtuella nätverket tillräckligt stort för att stödja skalning. | Du kan hantera den beräknade tillväxten utan driftbelastning. |

Kompromisser

Du kan behöva kompromissa med designen om du använder metoderna i checklistorna för pelare. Följande exempel belyser fördelarna och nackdelarna.

Redundant nätverksstack

När du väljer att implementera en redundant nätverksstack, inklusive dess NSG:er, vägar och andra konfigurationer, tillkommer kostnaden för infrastrukturen och noggrann testning.

Den här förskottsinvesteringen förbättrar tillförlitligheten. Du kan vara säker på att allt fungerar som förväntat och påskynda återställningen under avbrott.

Peering för virtuella nätverk

Direkt peering i virtuella nätverk förbättrar prestandan genom att minska latensen eftersom det undviker att behöva leda trafiken genom en hubb där en brandvägg dekrypterar, inspekterar och återkrypterar nyttolasten.

Den prestandavinsten kommer på bekostnad av minskad säkerhet. Utan de brandväggsinspektioner som hubbdirigering tillhandahåller är arbetsbelastningen mer sårbar för potentiella hot.

Stora undernät

Stora undernät ger gott om adressutrymme, vilket gör att arbetsbelastningar kan skalas ut sömlöst. Ett stort adressutrymme kan skydda mot oväntade toppar i efterfrågan. Det kan dock leda till ineffektiv användning av IP-adresser. Med tiden kan den här ineffektiviteten potentiellt orsaka IP-adressöverbelastning när arbetsbelastningen utvecklas. Dessutom medför den här strategin högre driftskostnader. Ur ett operational excellence-perspektiv är det idealiskt att hålla dina undernät så små som möjligt.

Azure-policyer

Azure tillhandahåller en omfattande uppsättning inbyggda principer som rör virtuellt nätverk och dess beroenden. Definiera och tilldela principer för att säkerställa att resurserna följer organisationens standarder. Skapa en Azure Policy Compliance Dashboard för att identifiera icke-kompatibla resurser och vidta korrigerande åtgärder.

En uppsättning Azure-principer kan granska några av föregående rekommendationer. Du kan till exempel ange principer som automatiskt:

- Skydda det virtuella nätverket mot volym- och protokollattacker.

- Neka skapandet av nätverksgränssnitt som har offentliga IP-adresser.

- Distribuera Network Watcher för virtuella nätverk.

- Aktivera trafikanalys och flödesloggar för att övervaka trafikmönster.

För att uppnå omfattande styrning, granska de inbyggda Azure Policy-definitionerna och andra policyer som kan påverka nätverksskiktets säkerhet.

Azure Advisor-rekommendationer

Azure Advisor är en anpassad molnkonsult som hjälper dig att följa bästa praxis för att optimera dina Azure-distributioner. Här följer några rekommendationer som kan hjälpa dig att förbättra tillförlitligheten, säkerheten, kostnadseffektiviteten, prestandan och driften av ditt virtuella nätverk.

Nästa steg

Följande artiklar visar de rekommendationer som beskrivs i den här artikeln.

För en hub-spoke-topologi använder du referensarkitekturen hub-spoke-nätverkstopologi för att konfigurera din första stämpel.

Använd följande produktdokumentation för att förbättra din implementeringsexpertis: