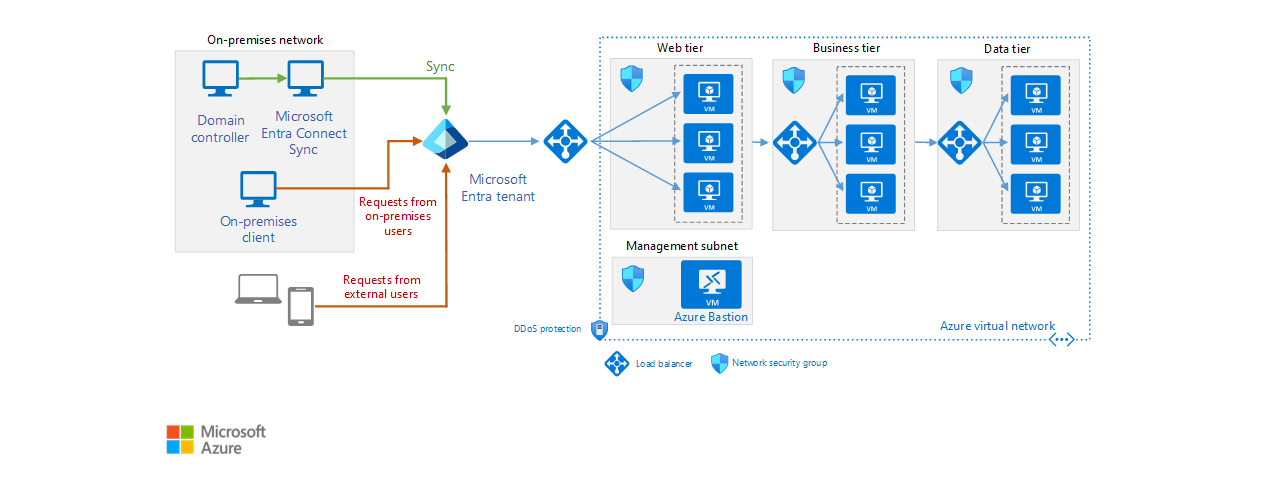

Microsoft Entra ID är en molnbaserad katalog- och identitetstjänst. Den här referensarkitekturen visar metodtips för att integrera lokal Active Directory domäner med Microsoft Entra-ID för att tillhandahålla molnbaserad identitetsautentisering.

Arkitektur

Få åtkomst till Visio-diagrammet online via Microsoft 365. Observera att du måste ha en Visio-licens för att få åtkomst till det här diagrammet. Du kan också ladda ned en Visio-fil med den här arkitekturen (se fliken Microsoft Entra ID i Visio).

Kommentar

För enkelhetens skull visar det här diagrammet endast anslutningar som är direkt relaterade till Microsoft Entra-ID och inte protokollrelaterad trafik som kan uppstå som en del av autentiserings- och identitetsfederationen. Ett webbprogram kan till exempel omdirigera webbläsaren för att autentisera begäran via Microsoft Entra-ID. Efter autentisering kan begäran skickas tillbaka till webbprogrammet, med lämplig identitetsinformation.

Fler saker att ta hänsyn till finns i Välja en lösning för att integrera lokala Active Directory med Azure.

Komponenter

Arkitekturen har följande komponenter:

Microsoft Entra-klientorganisation. En instans av Microsoft Entra-ID som skapats av din organisation. Den fungerar som en katalogtjänst för molnprogram genom att lagra objekt som har kopierats från det lokala Active Directory och tillhandahåller identitetstjänster.

Undernät på webbnivå. Det här undernätet innehåller virtuella datorer som kör ett webbprogram. Microsoft Entra-ID kan fungera som identitetskoordinator för det här programmet.

Lokal AD DS-server. En lokal katalog- och identitetstjänst. AD DS-katalogen kan synkroniseras med Microsoft Entra-ID så att den kan autentisera lokala användare.

Microsoft Entra Connect Sync-server. En lokal dator som kör synkroniseringstjänsten Microsoft Entra Connect . Den här tjänsten synkroniserar information som finns i lokal Active Directory till Microsoft Entra-ID. Om du till exempel etablerar eller avetablerar grupper och användare lokalt sprids dessa ändringar till Microsoft Entra-ID.

Kommentar

Av säkerhetsskäl lagrar Microsoft Entra-ID användarens lösenord som en hash. Om en användare behöver en lösenordsåterställning måste detta utföras lokalt och den nya hashen måste skickas till Microsoft Entra-ID. Microsoft Entra ID P1- eller P2-utgåvor innehåller funktioner som gör att lösenordsändringar kan ske i molnet och sedan skrivas tillbaka till lokala AD DS.

Virtuella datorer för N-nivåprogram. Mer information om dessa resurser finns i [Kör virtuella datorer för en N-nivåarkitektur][implementing-a-multi-tier-architecture-on-Azure].

Information om scenario

Potentiella användningsfall

Vanliga användningsområden för den här referensarkitekturen inkluderar:

- Webbprogram som distribueras i Azure som ger åtkomst till fjärranslutna användare som hör till din organisation.

- Implementering av självbetjäningsfunktioner för slutanvändare, till exempel att återställa sina lösenord och delegera grupphantering. Detta kräver Microsoft Entra ID P1 eller P2 edition.

- Arkitekturer där det lokala nätverket och programmets virtuella Azure-nätverk inte är anslutna med hjälp av en VPN-tunnel eller ExpressRoute-krets.

Kommentar

Microsoft Entra-ID kan autentisera identiteten för användare och program som finns i en organisations katalog. En del program och tjänster, till exempel SQL Server, kan kräva autentisering av datorer, i så fall är den här lösningen inte lämplig.

Rekommendationer

Följande rekommendationer gäller för de flesta scenarier. Följ dessa rekommendationer om du inte har ett visst krav som åsidosätter dem.

Konfigurera Microsoft Entra Connect Sync-tjänsten

Microsoft Entra Connect Sync-tjänsten ser till att identitetsinformationen som lagras i molnet överensstämmer med identitetsinformationen som lagras lokalt. Du installerar den här tjänsten med hjälp av Microsoft Entra Connect-programvaran.

Innan du implementerar Microsoft Entra Connect Sync ska du fastställa organisationens synkroniseringskrav. Till exempel vad som ska synkroniseras, från vilka domäner och hur ofta. Mer information finns i Determine directory synchronization requirements (Fastställa krav för katalogsynkronisering).

Du kan köra Microsoft Entra Connect Sync-tjänsten på en virtuell dator eller en dator som finns lokalt. Beroende på informationens volatilitet i Active Directory-katalogen är det osannolikt att belastningen på Microsoft Entra Connect Sync-tjänsten är hög efter den första synkroniseringen med Microsoft Entra-ID. Om tjänsten körs på en virtuell dator blir det lättare att skala servern vid behov. Övervaka aktiviteten på den virtuella datorn enligt beskrivningen i avsnittet Övervakningsöverväganden för att avgöra om skalning krävs.

Om du har flera lokala domäner i en skog rekommenderar vi att du lagrar och synkroniserar information för hela skogen till en enda Microsoft Entra-klientorganisation. Filtrera information för identiteter som förekommer i mer än en domän, så att varje identitet bara visas en gång i Microsoft Entra-ID i stället för att dupliceras. Duplicering kan leda till inkonsekvenser när data synkroniseras. Mer information finns i avsnittet om topologi nedan.

Använd filtrering så att endast nödvändiga data lagras i Microsoft Entra-ID. Din organisation kanske till exempel inte vill lagra information om inaktiva konton i Microsoft Entra-ID. Filtrering kan vara gruppbaserad, domänbaserad, organisationsenhetsbaserad (OU) eller attributbaserad. Du kan kombinera filter för att skapa mer komplexa regler. Du kan till exempel synkronisera objekt som finns i en domän som har ett specifikt värde i ett valt attribut. Detaljerad information finns i Microsoft Entra Connect Sync: Configure Filtering (Microsoft Entra Connect Sync: Configure Filtering).

Om du vill implementera hög tillgänglighet för AD Connect-synkroniseringtjänsten kan du köra en sekundär mellanlagringsserver. Mer information finns i avsnittet Topologirekommendationer nedan.

Kommentar

Microsoft Entra Connect-molnsynkronisering är ett nytt erbjudande från Microsoft som är utformat för att uppfylla och uppnå dina hybrididentitetsmål för synkronisering av användare, grupper och kontakter till Microsoft Entra-ID. Med Microsoft Entra Connect-molnsynkronisering samordnas etablering från AD till Microsoft Entra-ID i Microsoft Online Services.

Verifiera säkerhetskonfiguration och princip

Hantering av användarlösenord. Microsoft Entra ID P1- eller P2-utgåvorna stöder tillbakaskrivning av lösenord, vilket gör det möjligt för dina lokala användare att utföra lösenordsåterställning via självbetjäning från Azure Portal. Den här funktionen bör endast aktiveras när du har granskat organisationens lösenordssäkerhetsprincip. Du kan till exempel begränsa vilka användare som kan ändra sina lösenord, och du kan anpassa upplevelsen i lösenordshanteringen. Mer information finns i Customizing Password Management to fit your organization's needs (Anpassa lösenordshanteringen så att den passar organisationens behov).

Skydda lokala program som går att komma åt externt. Använd Microsoft Entra-programproxyn för att ge kontrollerad åtkomst till lokala webbprogram till användare utanför nätverket via Microsoft Entra-ID. Endast användare som har giltiga autentiseringsuppgifter i Azure-katalogen har behörighet att använda programmet. Mer information finns i artikeln Aktivera Application Proxy på Azure-portalen.

Övervaka Aktivt Microsoft Entra-ID för tecken på misstänkt aktivitet. Överväg att använda Microsoft Entra ID P2 Edition, som innehåller Microsoft Entra ID Protection. Identity Protection använder anpassningsbara maskininlärningsalgoritmer och heurestik för att identifiera avvikelser och riskhändelser som kan tyda på att en identitet är utsatt för risk. Det kan till exempel identifiera potentiellt ovanlig aktivitet, som oregelbunden inloggningsaktivitet, inloggningar från okända källor eller från IP-adresser med misstänkt aktivitet, eller inloggningar från enheter som kan vara smittade. Identity Protection använder dessa data för att generera rapporter och aviseringar som gör att du kan undersöka dessa riskhändelser och vidta lämpliga åtgärder. Mer information finns i Microsoft Entra ID Protection.

Du kan använda rapporteringsfunktionen i Microsoft Entra-ID i Azure Portal för att övervaka säkerhetsrelaterade aktiviteter som inträffar i systemet. Mer information om hur du använder dessa rapporter finns i Rapporteringsguide för Microsoft Entra-ID.

Verifiera nätverkstopologi

Konfigurera Microsoft Entra Connect för att implementera en topologi som bäst matchar organisationens krav. Topologier som Microsoft Entra Connect stöder är:

Enskild skog, enskild Microsoft Entra-katalog. I den här topologin synkroniserar Microsoft Entra Connect objekt och identitetsinformation från en eller flera domäner i en enda lokal skog till en enda Microsoft Entra-klientorganisation. Den här topologin är standardimplementeringen av expressinstallationen av Microsoft Entra Connect.

Kommentar

Använd inte flera Microsoft Entra Connect Sync-servrar för att ansluta olika domäner i samma lokala skog till samma Microsoft Entra-klientorganisation, såvida du inte kör en server i mellanlagringsläge, som beskrivs nedan.

Flera skogar, en enda Microsoft Entra-katalog. I den här topologin synkroniserar Microsoft Entra Connect objekt och identitetsinformation från flera skogar till en enda Microsoft Entra-klientorganisation. Använd den här topologin om organisationen har fler än en lokal skog. Du kan konsolidera identitetsinformation så att varje unik användare representeras en gång i Microsoft Entra-katalogen, även om användaren finns i mer än en skog. Alla skogar använder samma Microsoft Entra Connect Sync-server. Microsoft Entra Connect Sync-servern behöver inte ingå i någon domän, men den måste kunna nås från alla skogar.

Kommentar

I den här topologin ska du inte använda separata Microsoft Entra Connect Sync-servrar för att ansluta varje lokal skog till en enda Microsoft Entra-klientorganisation. Detta kan resultera i duplicerad identitetsinformation i Microsoft Entra-ID om användare finns i mer än en skog.

Flera skogar, separata topologier. Den här topologin sammanfogar identitetsinformation från separata skogar till en enda Microsoft Entra-klientorganisation och behandlar alla skogar som separata entiteter. Den här topologin är användbar om du kombinerar skogar från olika organisationer och identitetsinformationen för varje användare endast finns i en skog.

Kommentar

Om de globala adresslistorna (GAL) i varje skog är synkroniserade kan en användare i en skog finnas i en annan som en kontakt. Det här kan inträffa om organisationen har implementerat GALSync med Forefront Identity Manager 2010 eller Microsoft Identity Manager 2016. I det här scenariot kan du ange att användarna ska identifieras genom sina Mail-attribut. Du kan även matcha identiteter med hjälp av attributen ObjectSID och msExchMasterAccountSID. Det här är användbart om du har en eller flera resursskogar med inaktiverade konton.

Mellanlagringsserver. I den här konfigurationen kör du en andra instans av Microsoft Entra Connect Sync-servern parallellt med den första. Den här strukturen har stöd för scenarier som:

Hög tillgänglighet.

Testa och distribuera en ny konfiguration av Microsoft Entra Connect Sync-servern.

Introducera en ny server och ta en gammal konfiguration ur drift.

I dessa scenarier körs den andra instansen i mellanlagringsläge. Servern registrerar importerade objekt och synkroniseringsdata i databasen, men skickar inte data till Microsoft Entra-ID. Om du inaktiverar mellanlagringsläget börjar servern skriva data till Microsoft Entra-ID och börjar även utföra tillbakaskrivningar av lösenord till de lokala katalogerna där det är lämpligt. Mer information finns i Microsoft Entra Connect Sync: Operativa uppgifter och överväganden.

Flera Microsoft Entra-kataloger. Vanligtvis skapar du en enda Microsoft Entra-katalog för en organisation, men det kan finnas situationer där du behöver partitioneringsinformation mellan separata Microsoft Entra-kataloger. I det här fallet bör du undvika problem med synkronisering och tillbakaskrivning av lösenord genom att se till att varje objekt från den lokala skogen endast visas i en Microsoft Entra-katalog. Om du vill implementera det här scenariot konfigurerar du separata Microsoft Entra Connect Sync-servrar för varje Microsoft Entra-katalog och använder filtrering så att varje Microsoft Entra Connect Sync-server fungerar på en ömsesidigt uteslutande uppsättning objekt.

Mer information om dessa topologier finns i Topologier för Microsoft Entra Connect.

Konfigurera användarautentiseringsmetod

Som standard konfigurerar Microsoft Entra Connect Sync-servern synkronisering av lösenordshash mellan den lokala domänen och Microsoft Entra-ID. Microsoft Entra-tjänsten förutsätter att användarna autentiserar genom att ange samma lösenord som de använder lokalt. För många organisationer är den här strategin lämplig, men du bör överväga organisationens befintliga principer och infrastruktur. Till exempel:

- Organisationens säkerhetsprincip kan förbjuda synkronisering av lösenordshashvärden till molnet. I det här fallet bör din organisation överväga direktautentisering.

- Du kan kräva att användarna får sömlös enkel inloggning (SSO) när de får åtkomst till molnresurser från domänanslutna datorer i företagsnätverket.

- Din organisation kanske redan har Active Directory Federation Services (AD FS) (AD FS) eller en federationsprovider från tredje part distribuerad. Du kan konfigurera Microsoft Entra-ID för att använda den här infrastrukturen för att implementera autentisering och enkel inloggning i stället för att använda lösenordsinformation som lagras i molnet.

Mer information finns i Microsoft Entra Connect-alternativ för användarinloggning.

Konfigurera Microsoft Entra-programproxy

Använd Microsoft Entra-ID för att ge åtkomst till lokala program.

Exponera dina lokala webbprogram med hjälp av anslutningsappar för programproxy som hanteras av Microsoft Entra-programproxykomponenten. Anslutningsappen för programproxy öppnar en utgående nätverksanslutning till Microsoft Entra-programproxyn. Fjärranvändares begäranden dirigeras tillbaka från Microsoft Entra-ID via den här proxyanslutningen till webbapparna. Den här konfigurationen tar bort behovet av att öppna inkommande portar i den lokala brandväggen och minskar den attackyta som exponeras av din organisation.

Mer information finns i Publicera program med hjälp av Microsoft Entra-programproxy.

Konfigurera Synkronisering av Microsoft Entra-objekt

Standardkonfigurationen för Microsoft Entra Connect synkroniserar objekt från din lokala Active Directory-katalog baserat på de regler som anges i artikeln Microsoft Entra Connect Sync: Förstå standardkonfigurationen. Objekt som uppfyller reglerna synkroniseras medan alla andra objekt ignoreras. Några exempel på regler:

- Användarobjekt måste ha ett unikt sourceAnchor-attribut och accountEnabled-attributet måste ha fyllts i.

- Användarobjekt måste ha ett sAMAccountName-attribut och kan inte börja med texten Azure AD_ eller MSOL_.

Microsoft Entra Connect tillämpar flera regler för användar-, kontakt-, grupp-, ForeignSecurityPrincipal- och datorobjekt. Använd redigeringsprogrammet för synkroniseringsregler installerat med Microsoft Entra Connect om du behöver ändra standarduppsättningen med regler. Mer information finns i Microsoft Entra Connect Sync: Förstå standardkonfigurationen).

Du kan även definiera egna filter för att begränsa de objekt som ska synkroniseras av domänen eller organisationsenheten. Du kan också implementera mer komplex anpassad filtrering, till exempel den som beskrivs i Microsoft Entra Connect Sync: Konfigurera filtrering.

Konfigurera övervakningsagenter

Hälsoövervakning utförs av följande agenter som har installerats lokalt:

- Microsoft Entra Connect installerar en agent som samlar in information om synkroniseringsåtgärder. Använd bladet Microsoft Entra Connect Health i Azure Portal för att övervaka dess hälsa och prestanda. Mer information finns i Använda Microsoft Entra Connect Health för synkronisering.

- Om du vill övervaka hälsotillståndet för AD DS-domäner och kataloger från Azure installerar du Microsoft Entra Connect Health för AD DS-agenten på en dator i den lokala domänen. Använd bladet Microsoft Entra Connect Health i Azure Portal för hälsoövervakning. Mer information finns i Använda Microsoft Entra Connect Health med AD DS

- Installera Microsoft Entra Connect Health för AD FS-agenten för att övervaka hälsotillståndet för tjänster som körs lokalt och använd bladet Microsoft Entra Connect Health i Azure Portal för att övervaka AD FS. Mer information finns i Använda Microsoft Entra Connect Health med AD FS

Mer information om hur du installerar AD Connect Health-agenter och deras krav finns i Microsoft Entra Connect Health Agent Installation.

Att tänka på

Dessa överväganden implementerar grundpelarna i Azure Well-Architected Framework, som är en uppsättning vägledande grundsatser som kan användas för att förbättra kvaliteten på en arbetsbelastning. Mer information finns i Microsoft Azure Well-Architected Framework.

Tillförlitlighet

Tillförlitlighet säkerställer att ditt program kan uppfylla de åtaganden du gör gentemot dina kunder. Mer information finns i checklistan för Designgranskning för tillförlitlighet.

Microsoft Entra-tjänsten är geo-distribuerad och körs i flera datacenter som är spridda över hela världen med automatiserad redundans. Om ett datacenter blir otillgängligt ser Microsoft Entra-ID till att dina katalogdata är tillgängliga för instansåtkomst i minst två mer regionalt spridda datacenter.

Kommentar

Serviceavtalet (SLA) för Microsoft 365-applikationer AD-nivån och Premium-tjänsterna garanterar minst 99,9 % tillgänglighet. Det finns inget serviceavtal för den kostnadsfria nivån för Microsoft Entra-ID. Mer information finns i Serviceavtal för Microsoft Entra-ID.

Överväg att etablera en andra instans av Microsoft Entra Connect Sync-servern i mellanlagringsläge för att öka tillgängligheten, enligt beskrivningen i avsnittet topologirekommendationer.

Om du inte använder SQL Server Express LocalDB-instansen som medföljer Microsoft Entra Connect kan du överväga att använda SQL-kluster för att uppnå hög tillgänglighet. Lösningar som spegling och Always On stöds inte av Microsoft Entra Connect.

Ytterligare överväganden om att uppnå hög tillgänglighet för Microsoft Entra Connect Sync-servern och även hur du återställer efter ett fel finns i Microsoft Entra Connect Sync: Operativa uppgifter och överväganden – Haveriberedskap.

Säkerhet

Säkerhet ger garantier mot avsiktliga attacker och missbruk av dina värdefulla data och system. Mer information finns i checklistan för Designgranskning för Security.

Använd villkorlig åtkomstkontroll för att neka autentiseringsbegäranden från oväntade källor:

Utlös Microsoft Entra multifaktorautentisering (MFA) om en användare försöker ansluta från en obetrodd plats, till exempel via Internet i stället för ett betrott nätverk.

Använd användarens enhetsplattformstyp (iOS, Android, Windows Mobile, Windows) för att avgöra åtkomstprincipen för program och funktioner.

Registrera aktiverat/inaktiverat tillstånd för användarnas enheter, och införliva denna information i åtkomstprincipens kontroller. Om en användares telefon exempelvis blir stulen eller försvinner bör den registreras som inaktiverad för att förhindra att den används för att få åtkomst.

Styr användarnas åtkomst till resurser baserat på gruppmedlemskap. Använd regler för dynamiskt medlemskap i Microsoft Entra för att förenkla gruppadministration. En kort översikt över hur detta fungerar finns i Introduction to Dynamic Memberships for Groups (Introduktion till dynamiskt medlemskap för grupper).

Använd principer för villkorlig åtkomstrisk med Microsoft Entra ID Protection för att tillhandahålla avancerat skydd baserat på ovanliga inloggningsaktiviteter eller andra händelser.

Mer information finns i Villkorsstyrd åtkomst för Microsoft Entra.

Kostnadsoptimering

Kostnadsoptimering handlar om att titta på sätt att minska onödiga utgifter och förbättra drifteffektiviteten. Mer information finns i checklistan Designgranskning för kostnadsoptimering.

Normalt beräknar du kostnader med hjälp av priskalkylatorn för Azure.

Kostnadsöverväganden är:

Microsoft Entra Connect – Microsoft Entra Connect-synkroniseringsfunktionen är tillgänglig i alla utgåvor av Microsoft Entra ID.

Det finns inga ytterligare licenskrav för att använda Microsoft Entra Connect och ingår i din Azure-prenumeration.

Prisinformation om utgåvorna av Microsoft Entra-ID finns i Microsoft Entra-priser.

Virtuella datorer för N-nivåprogram – Information om dessa resurser finns i [Kör virtuella datorer för en N-nivåarkitektur][implementing-a-multi-tier-architecture-on-Azure].

Operational Excellence

Operational Excellence omfattar de driftsprocesser som distribuerar ett program och håller det igång i produktion. Mer information finns i checklistan för Designgranskning för Operational Excellence.

Hanterbarhet

Det finns två aspekter av hanteringen av Microsoft Entra-ID:

- Administrera Microsoft Entra-ID i molnet.

- Underhålla Microsoft Entra Connect Sync-servrarna.

Microsoft Entra ID innehåller följande alternativ för att hantera domäner och kataloger i molnet:

- Microsoft Graph PowerShell-modul – används för att skripta vanliga administrativa uppgifter i Microsoft Entra, till exempel användarhantering, domänhantering och konfiguration av enkel inloggning.

- Microsoft Entra-hanteringsbladet i Azure Portal – ger en interaktiv hanteringsvy över katalogen och gör att du kan styra och konfigurera de flesta aspekter av Microsoft Entra ID.

Microsoft Entra Connect installerar följande verktyg för att underhålla Microsoft Entra Connect Sync-tjänster från dina lokala datorer:

- Microsoft Entra Connect-konsolen – gör att du kan ändra konfigurationen av Azure AD Sync-servern, anpassa hur synkronisering sker, aktivera eller inaktivera mellanlagringsläge och växla användarens inloggningsläge. Du kan aktivera Active Directory FS-inloggning med hjälp av din lokala infrastruktur.

- Synkroniseringstjänsthanteraren – använd fliken Åtgärder i det här verktyget för att hantera synkroniseringsprocessen och identifiera om några delar av processen har misslyckats. Du kan utlösa synkronisering manuellt med hjälp av det här verktyget. Fliken Anslutningar gör det möjligt att styra anslutningarna för de domäner som synkroniseringsmotorn är kopplad till.

- Redigeraren för synkroniseringsregler – gör att du kan anpassa hur objekt transformeras när de kopieras mellan en lokal katalog och Microsoft Entra-ID. Med det här verktyget kan du ange ytterligare attribut och objekt för synkronisering och sedan köra filter för att avgöra vilka objekt som ska eller inte ska synkroniseras. Mer information finns i avsnittet Redigerare för synkroniseringsregel i dokumentet Microsoft Entra Connect Sync: Förstå standardkonfigurationen.

Mer information och tips för att hantera Microsoft Entra Connect finns i Microsoft Entra Connect Sync: Metodtips för att ändra standardkonfigurationen.

DevOps

Mer information om DevOps finns i Operational excellence in Extending Active Directory-domän Services (AD DS) to Azure ( Operational excellence in Extending Active Directory-domän Services (AD DS) to Azure (Utöka Active Directory-domän Services (AD DS) till Azure.

Prestandaeffektivitet

Prestandaeffektivitet är arbetsbelastningens förmåga att uppfylla användarnas krav på det på ett effektivt sätt. Mer information finns i checklistan för Designgranskning för prestandaeffektivitet.

Microsoft Entra-tjänsten stöder skalbarhet baserat på repliker, med en enda primär replik som hanterar skrivåtgärder plus flera skrivskyddade sekundära repliker. Microsoft Entra ID omdirigerar transparent försök till skrivningar mot sekundära repliker till den primära repliken och ger slutlig konsekvens. Alla ändringar som har gjorts i den primära repliken sprids till de sekundära replikerna. Den här arkitekturen skalas bra eftersom de flesta åtgärder mot Microsoft Entra-ID är läsningar snarare än skrivningar. Mer information finns i Vad är Microsoft Entra-arkitekturen?

För Microsoft Entra Connect Sync-servern avgör du hur många objekt du troligen kommer att synkronisera från din lokala katalog. Om du har mindre än 100 000 objekt kan du använda standardprogramvaran SQL Server Express LocalDB som medföljer Microsoft Entra Connect. Om du har ett större antal objekt bör du installera en produktionsversion av SQL Server och utföra en anpassad installation av Microsoft Entra Connect och ange att den ska använda en befintlig instans av SQL Server.

Deltagare

Den här artikeln underhålls av Microsoft. Det har ursprungligen skrivits av följande medarbetare.

Huvudförfattare:

- Eric Woodruff | Teknisk produktspecialist

Om du vill se icke-offentliga LinkedIn-profiler loggar du in på LinkedIn.

Nästa steg

- Granska Designöverväganden för Microsoft Entra Hybrid Identity, som innehåller ytterligare information om hur du fattar beslut om hybrididentitet.

- Granska Topologier för Microsoft Entra Connect för att se till att hybridtopologin för Microsoft Entra Connect distribueras i en konfiguration som stöds.

- Lär dig mer om att använda villkorlig åtkomst för att skydda åtkomsten till dina program, med Planera en distribution av villkorsstyrd åtkomst.

- Mer information om hur du tillhandahåller AD DS i Azure som infrastruktur finns i Integrera lokal AD med Azure.

- Granska Microsoft Entra-programproxy om du tänker tillhandahålla Microsoft Entra-integreringar med lokala eller molnbaserade IaaS-program.

- Eftersom identitet är det nya kontrollplanet för säkerhet läser du Metodtips för identitetshantering.

- Eftersom distributionen av den här lösningen kräver konton med hög behörighet kan du läsa Skydda privilegierad åtkomst för att förstå säkerhetskontroller för privilegierade konton.