Anpassa utgående kluster med utgående typer i Azure Kubernetes Service (AKS)

Du kan anpassa utgående trafik för ett AKS-kluster så att det passar specifika scenarier. Som standard skapar AKS en Standard Load Balancer som ska konfigureras och användas för utgående trafik. Standardkonfigurationen kanske dock inte uppfyller kraven i alla scenarier om offentliga IP-adresser inte tillåts eller om extra hopp krävs för utgående trafik.

Den här artikeln beskriver de olika typer av utgående anslutningar som är tillgängliga i AKS-kluster.

Kommentar

Nu kan du uppdatera outboundType när klustret har skapats.

Viktigt!

I icke-privata kluster dirigeras OCH bearbetas API-serverklustertrafik via utgående klustertyp. Om du vill förhindra att API Server-trafik bearbetas som offentlig trafik kan du överväga att använda ett privat kluster eller kolla in api Server VNet-integreringsfunktionen.

Begränsningar

- Inställningen

outboundTypekräver AKS-kluster med envm-set-typeavVirtualMachineScaleSetsochload-balancer-skuavStandard.

Utgående typer i AKS

Du kan konfigurera ett AKS-kluster med hjälp av följande utgående typer: lastbalanserare, NAT-gateway eller användardefinierad routning. Den utgående typen påverkar bara utgående trafik i klustret. Mer information finns i konfigurera ingresskontrollanter.

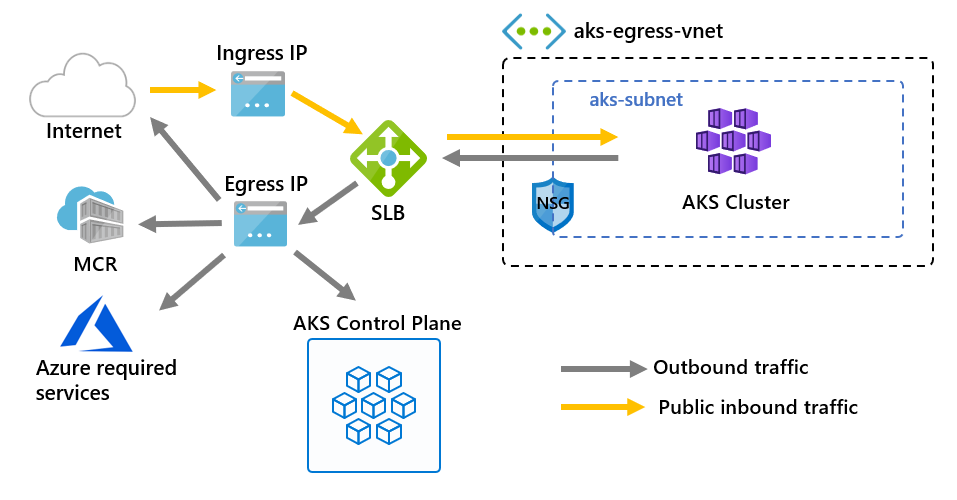

Utgående typ av loadBalancer

Lastbalanseraren används för utgående trafik via en AKS-tilldelad offentlig IP-adress. En utgående typ av loadBalancer stöder Kubernetes-tjänster av typen loadBalancer, som förväntar sig utgående från lastbalanseraren som skapats av AKS-resursprovidern.

Om loadBalancer har angetts slutför AKS automatiskt följande konfiguration:

- En offentlig IP-adress skapas för utgående kluster.

- Den offentliga IP-adressen tilldelas till lastbalanserarens resurs.

- Serverdelspooler för lastbalanseraren konfigureras för agentnoder i klustret.

Mer information finns i använda en standardlastbalanserare i AKS.

Utgående typ av managedNatGateway eller userAssignedNatGateway

Om managedNatGateway eller userAssignedNatGateway är valt för för outboundTypeförlitar sig AKS på Azure Networking NAT-gateway för klusterutgående.

- Välj

managedNatGatewaynär du använder hanterade virtuella nätverk. AKS etablerar en NAT-gateway och kopplar den till klustrets undernät. - Välj

userAssignedNatGatewaynär du använder bring-your-own virtuella nätverk. Det här alternativet kräver att du har skapat en NAT-gateway innan klustret skapas.

Mer information finns i använda NAT-gateway med AKS.

Utgående typ av userDefinedRouting

Kommentar

Utgående userDefinedRouting typ är ett avancerat nätverksscenario och kräver korrekt nätverkskonfiguration.

Om userDefinedRouting anges konfigurerar AKS inte automatiskt utgående sökvägar. Utgående konfiguration har slutförts av dig.

Du måste distribuera AKS-klustret till ett befintligt virtuellt nätverk med ett undernät som är konfigurerat. Eftersom du inte använder en standardarkitektur för lastbalanserare (SLB) måste du upprätta explicit utgående trafik. Den här arkitekturen kräver att utgående trafik uttryckligen skickas till en installation som en brandvägg, gateway, proxy eller för att NAT ska kunna göras av en offentlig IP-adress som tilldelats standardlastbalanseraren eller installationen.

Mer information finns i konfigurera utgående kluster via användardefinierad routning.

Utgående typ av none (förhandsversion)

Viktigt!

Den none utgående typen är endast tillgänglig med ett isolerat nätverkskluster och kräver noggrann planering för att säkerställa att klustret fungerar som förväntat utan oavsiktliga beroenden för externa tjänster. Information om fullständigt isolerade kluster finns i överväganden för isolerade kluster.

Om none har angetts konfigurerar AKS inte utgående sökvägar automatiskt. Det här alternativet liknar userDefinedRouting men kräver ingen standardväg som en del av valideringen.

Utgående none typ stöds i både byo-scenarier (bring-your-own) och hanterade VNet-scenarier. Du måste dock se till att AKS-klustret distribueras till en nätverksmiljö där explicita utgående sökvägar definieras om det behövs. För BYO VNet-scenarier måste klustret distribueras till ett befintligt virtuellt nätverk med ett undernät som redan har konfigurerats. Eftersom AKS inte skapar en standardlastbalanserare eller någon utgående infrastruktur måste du upprätta explicita utgående sökvägar om det behövs. Utgående alternativ kan vara routning av trafik till en brandvägg, proxy, gateway eller andra anpassade nätverkskonfigurationer.

Utgående typ av block (förhandsversion)

Viktigt!

Den block utgående typen är endast tillgänglig med ett isolerat nätverkskluster och kräver noggrann planering för att säkerställa att det inte finns några oavsiktliga nätverksberoenden. Information om fullständigt isolerade kluster finns i överväganden för isolerade kluster.

Om block har angetts konfigurerar AKS nätverksregler för att aktivt blockera all utgående trafik från klustret. Det här alternativet är användbart för mycket säkra miljöer där utgående anslutningar måste begränsas.

När du använder block:

- AKS säkerställer att ingen offentlig Internettrafik kan lämna klustret via regler för nätverkssäkerhetsgrupp (NSG). VNet-trafik påverkas inte.

- Du måste uttryckligen tillåta all nödvändig utgående trafik via extra nätverkskonfigurationer.

Alternativet block ger en annan nivå av nätverksisolering men kräver noggrann planering för att undvika att bryta arbetsbelastningar eller beroenden.

Uppdatera outboundType när klustret har skapats

Om du ändrar utgående typ när klustret har skapats distribueras eller tas resurser bort efter behov för att placera klustret i den nya utgående konfigurationen.

Följande tabeller visar de migreringsvägar som stöds mellan utgående typer för hanterade och virtuella BYO-nätverk.

Migreringsvägar som stöds för hanterat virtuellt nätverk

Varje rad visar om den utgående typen kan migreras till de typer som anges överst. "Stöds" innebär att migrering är möjlig, medan "Stöds inte" eller "N/A" innebär att det inte är det.

| Från|Till | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

none |

block |

|---|---|---|---|---|---|---|

loadBalancer |

Ej tillämpligt | Stöds | Stöds inte | Stöds inte | Stöds | Stöds |

managedNATGateway |

Stöds | Ej tillämpligt | Stöds inte | Stöds inte | Stöds | Stöds |

userAssignedNATGateway |

Stöds inte | Stöds inte | Ej tillämpligt | Stöds inte | Stöds inte | Stöds inte |

none |

Stöds | Stöds | Stöds inte | Stöds inte | Ej tillämpligt | Stöds |

block |

Stöds | Stöds | Stöds inte | Stöds inte | Stöds | Ej tillämpligt |

Migreringsvägar som stöds för det virtuella BYO-nätverket

| Från|Till | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

none |

block |

|---|---|---|---|---|---|---|

loadBalancer |

Ej tillämpligt | Stöds inte | Stöds | Stöds | Stöds | Stöds inte |

managedNATGateway |

Stöds inte | Ej tillämpligt | Stöds inte | Stöds inte | Stöds inte | Stöds inte |

userAssignedNATGateway |

Stöds | Stöds inte | Ej tillämpligt | Stöds | Stöds | Stöds inte |

userDefinedRouting |

Stöds | Stöds inte | Stöds | Ej tillämpligt | Stöds | Stöds inte |

none |

Stöds | Stöds inte | Stöds | Stöds | Ej tillämpligt | Stöds inte |

Migrering stöds endast mellan loadBalancer, managedNATGateway (om du använder ett hanterat virtuellt nätverk) userAssignedNATGateway och userDefinedRouting (om du använder ett anpassat virtuellt nätverk).

Varning

Om du migrerar den utgående typen till användarhanterade typer (userAssignedNATGateway eller userDefinedRouting) ändras klustrets utgående offentliga IP-adresser.

Om auktoriserade IP-intervall är aktiverat kontrollerar du att det nya utgående IP-intervallet läggs till i det auktoriserade IP-intervallet.

Varning

Att ändra utgående typ på ett kluster är störande för nätverksanslutningen och resulterar i en ändring av klustrets utgående IP-adress. Om några brandväggsregler har konfigurerats för att begränsa trafiken från klustret måste du uppdatera dem så att de matchar den nya utgående IP-adressen.

Uppdatera klustret för att använda en ny utgående typ

Kommentar

Du måste använda en version >= 2.56 av Azure CLI för att migrera utgående typ. Använd az upgrade för att uppdatera till den senaste versionen av Azure CLI.

- Uppdatera den utgående konfigurationen av klustret med hjälp av

az aks updatekommandot .

Uppdatera kluster från loadbalancer till managedNATGateway

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type managedNATGateway --nat-gateway-managed-outbound-ip-count <number of managed outbound ip>

Uppdatera kluster från managedNATGateway till loadbalancer

az aks update --resource-group <resourceGroup> --name <clusterName> \

--outbound-type loadBalancer \

<--load-balancer-managed-outbound-ip-count <number of managed outbound ip>| --load-balancer-outbound-ips <outbound ip ids> | --load-balancer-outbound-ip-prefixes <outbound ip prefix ids> >

Varning

Återanvänd inte en IP-adress som redan används i tidigare utgående konfigurationer.

Uppdatera kluster från managedNATGateway till userDefinedRouting

- Lägg till routningsstandardtabellen för routning

0.0.0.0/0. Se Anpassa klusterutgående med en användardefinierad routningstabell i Azure Kubernetes Service (AKS)

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userDefinedRouting

Uppdatera kluster från loadbalancer till userAssignedNATGateway i BYO vnet-scenario

- Associera nat gateway med undernät där arbetsbelastningen är associerad med. Se Skapa en hanterad eller användartilldelad NAT-gateway

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userAssignedNATGateway

Nästa steg

Azure Kubernetes Service