Nätverksisolerade Azure Kubernetes Service-kluster (AKS) (förhandsversion)

Organisationer har vanligtvis strikta krav på säkerhet och efterlevnad för att reglera utgående (utgående) nätverkstrafik från ett kluster för att eliminera risker för dataexfiltrering. Som standard har AkS-kluster (Azure Kubernetes Service) obegränsad utgående internetåtkomst. Med den här nivån av nätverksåtkomst kan noder och tjänster som du kör komma åt externa resurser efter behov. Om du vill begränsa utgående trafik måste ett begränsat antal portar och adresser vara tillgängliga för att upprätthålla felfria klusterunderhållsuppgifter. Det konceptuella dokumentet om utgående nätverk och FQDN-regler för AKS-kluster innehåller en lista över nödvändiga slutpunkter för AKS-klustret och dess valfria tillägg och funktioner.

En lösning för att begränsa utgående trafik från klustret är att använda en brandväggsenhet för att begränsa trafik baserat på domännamn. Att konfigurera en brandvägg manuellt med obligatoriska utgående regler och FQDN är en besvärlig och komplicerad process.

En annan lösning, ett nätverksisolerade AKS-kluster (förhandsversion), förenklar konfigurationen av utgående begränsningar för ett kluster direkt. Klusteroperatorn kan sedan stegvis konfigurera tillåten utgående trafik för varje scenario som de vill aktivera. Ett nätverksisolerade AKS-kluster minskar därmed risken för dataexfiltrering.

Viktigt!

AKS-förhandsversionsfunktioner är tillgängliga via självbetjäning och anmäl dig. Förhandsversioner tillhandahålls "som är" och "som tillgängliga", och de undantas från serviceavtalen och den begränsade garantin. AKS-förhandsversioner omfattas delvis av kundsupport på bästa sätt. Därför är dessa funktioner inte avsedda för produktionsanvändning. Mer information finns i följande supportartiklar:

Så här fungerar ett isolerat nätverkskluster

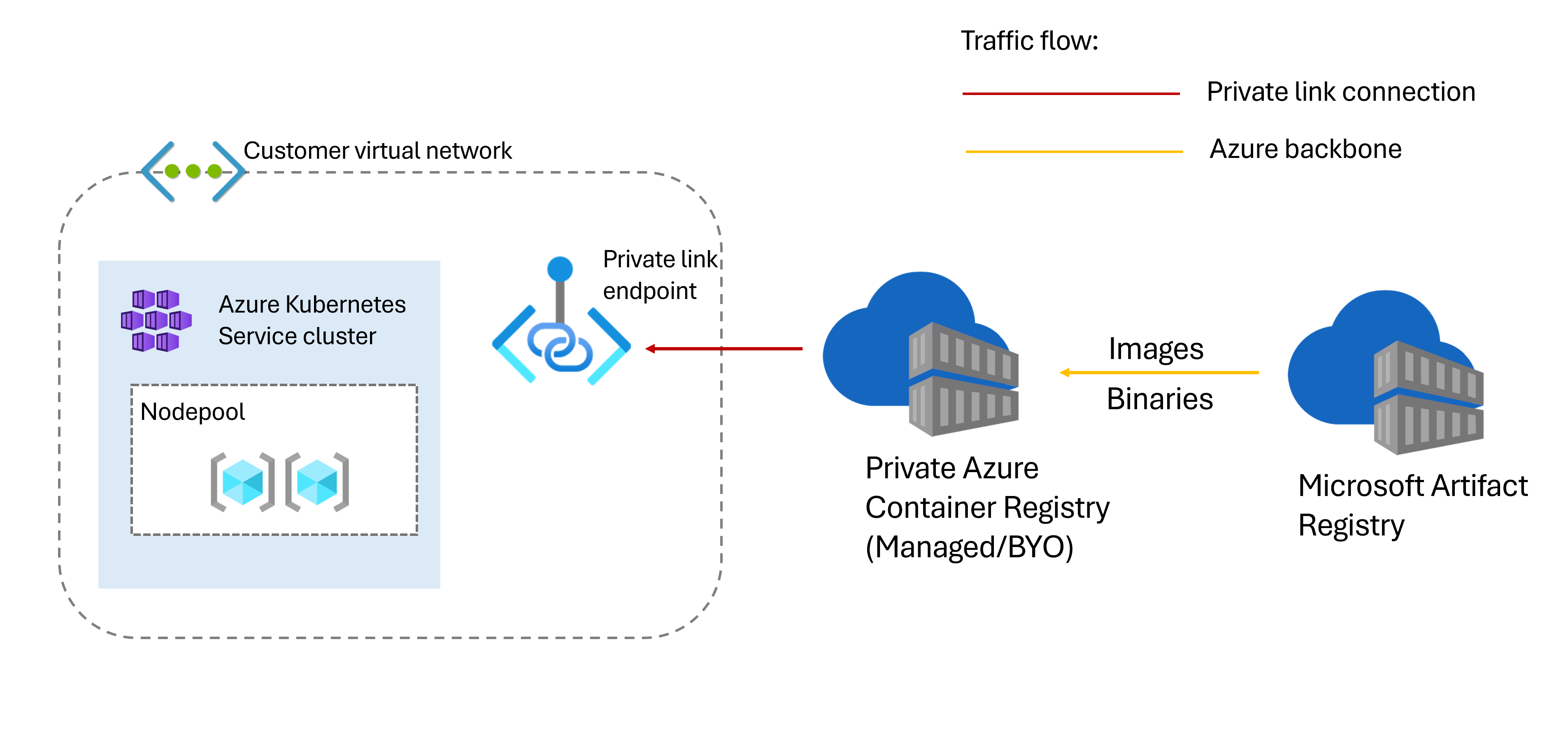

Följande diagram visar nätverkskommunikationen mellan beroenden för ett isolerat AKS-nätverkskluster.

AKS-kluster hämtar avbildningar som krävs för klustret och dess funktioner eller tillägg från Microsofts artefaktregister (MAR). Med den här avbildningshämtningen kan AKS tillhandahålla nyare versioner av klusterkomponenterna och även åtgärda kritiska säkerhetsrisker. Ett isolerat nätverkskluster försöker hämta avbildningarna från en privat Azure Container Registry-instans (ACR) som är ansluten till klustret i stället för att hämta från MAR. Om bilderna inte finns hämtar den privata ACR dem från MAR och hanterar dem via sin privata slutpunkt, vilket eliminerar behovet av att aktivera utgående från klustret till den offentliga MAR-slutpunkten.

Följande alternativ stöds för en privat ACR med nätverksisolerade kluster:

AKS-hanterad ACR – AKS skapar, hanterar och avstämer en ACR-resurs i det här alternativet. Du behöver inte tilldela några behörigheter eller hantera ACR. AKS hanterar cacheregler, privat länk och privat slutpunkt som används i det isolerade nätverksklustret. En AKS-hanterad ACR följer samma beteende som andra resurser (routningstabell, Azure Virtual Machine Scale Sets osv.) i infrastrukturresursgruppen. För att undvika risken för att klusterkomponenter eller nya nodstövlar misslyckas ska du inte uppdatera eller ta bort ACR, dess cacheregler eller dess systemavbildningar. AKS-hanterad ACR avstäms kontinuerligt så att klusterkomponenter och nya noder fungerar som förväntat.

Kommentar

När du har tagit bort ett isolerat AKS-nätverkskluster tas relaterade resurser som AKS-hanterad ACR, privat länk och privat slutpunkt bort automatiskt.

Bring your own (BYO) ACR – ALTERNATIVET BYO ACR kräver att du skapar en ACR med en privat länk mellan ACR-resursen och AKS-klustret. Se Ansluta privat till ett Azure-containerregister med Azure Private Link för att förstå hur du konfigurerar en privat slutpunkt för ditt register.

Kommentar

När du tar bort AKS-klustret tas inte BYO ACR, privat länk och privat slutpunkt bort automatiskt. Om du lägger till anpassade avbildningar och cacheregler i BYO ACR bevaras de efter klusteravstämningen, när du har inaktiverat funktionen eller när du har tagit bort AKS-klustret.

När du skapar ett nätverksisolerade AKS-kluster kan du välja något av följande privata klusterlägen:

- Privat länkbaserat AKS-kluster – Kontrollplanet eller API-servern finns i en AKS-hanterad Azure-resursgrupp och nodpoolen finns i resursgruppen. Servern och nodpoolen kan kommunicera med varandra via Azure Private Link-tjänsten i det virtuella API-servernätverket och en privat slutpunkt som exponeras i undernätet för ditt AKS-kluster.

- API Server VNet-integrering (förhandsversion) – Ett kluster som konfigurerats med API Server VNet Integration projicerar API-serverslutpunkten direkt till ett delegerat undernät i det virtuella nätverket där AKS distribueras. Api Server VNet-integrering möjliggör nätverkskommunikation mellan API-servern och klusternoderna utan att en privat länk eller tunnel krävs.

Begränsningar

- Nätverksisolerade kluster stöds i AKS-kluster med Kubernetes version 1.30 eller senare.

- Endast

NodeImagekanal för automatisk uppgradering av nodoperativsystemavbildningar stöds för nätverksisolerade kluster - Windows-nodpooler stöds inte för närvarande.

- Följande AKS-klustertillägg stöds inte ännu i nätverksisolerade kluster:

Vanliga frågor och svar

Vad är skillnaden mellan ett isolerat nätverkskluster och Azure Firewall?

Ett isolerat nätverkskluster kräver ingen utgående trafik utanför det virtuella nätverket under hela klustrets startprocess. Ett isolerat nätverkskluster har utgående typ som antingen none eller block. Om den utgående typen är inställd nonepå , konfigurerar AKS inte några utgående anslutningar för klustret, vilket gör att användaren kan konfigurera dem på egen hand. Om den utgående typen är inställd på blockblockeras alla utgående anslutningar.

En brandvägg upprättar vanligtvis en barriär mellan ett betrott nätverk och ett ej betrott nätverk, till exempel Internet. Azure Firewall kan till exempel begränsa utgående HTTP- och HTTPS-trafik baserat på målets fullständiga domännamn, vilket ger dig detaljerad utgående trafikkontroll, men samtidigt kan du ge åtkomst till de FQDN:er som omfattar ett AKS-klusters utgående beroenden (något som NSG:er inte kan göra). Du kan till exempel ange utgående typ av klustret till för userDefinedRouting att tvinga utgående trafik genom brandväggen och sedan konfigurera FQDN-begränsningar för utgående trafik.

Sammanfattningsvis kan Azure Firewall användas för att definiera utgående begränsningar för kluster med utgående begäranden, men nätverksisolerade kluster går längre på säker som standard-hållning genom att eliminera eller blockera utgående begäranden helt och hållet.

Behöver jag konfigurera alla tillåtna slutpunkter för att det nätverksisolerade klustret ska fungera?

Stegen för att skapa och starta klustret kräver ingen utgående trafik från det isolerade nätverkets kluster. Avbildningar som krävs för AKS-komponenter och tillägg hämtas från den privata ACR som är ansluten till klustret i stället för att hämtas från Microsofts artefaktregister (MAR) över offentliga slutpunkter.

När du har konfigurerat ett isolerat nätverkskluster kan privata slutpunkter konfigureras till de tjänster som drivs av Azure Private Link om du vill aktivera funktioner eller tillägg som behöver göra utgående begäranden till deras tjänstslutpunkter.

Kan jag uppgradera paket manuellt för att uppgradera avbildningen av nodpoolen?

Det går inte att uppgradera paket manuellt baserat på utgående till paketlagringsplatser. I stället kan du automatiskt uppgradera dina nodoperativsystemavbildningar. Endast NodeImage nod-os autoupgrade-kanal stöds för nätverksisolerade kluster.

Nästa steg

Azure Kubernetes Service