Anvisningar: Skapa en autentiseringsentitet

Viktigt!

Från och med den 20 september 2023 kommer du inte att kunna skapa nya Metrics Advisor-resurser. Metrics Advisor-tjänsten dras tillbaka den 1 oktober 2026.

När du registrerar ett dataflöde bör du välja en autentiseringstyp, vissa autentiseringstyper som Azure SQL-anslutningssträngen och tjänstens huvudnamn behöver en autentiseringsentitet för att lagra autentiseringsrelaterad information för att hantera dina autentiseringsuppgifter på ett säkert sätt. Den här artikeln beskriver hur du skapar en autentiseringsentitet för olika typer av autentiseringsuppgifter i Metrics Advisor.

Grundläggande procedur: Skapa en autentiseringsentitet

Du kan skapa en entitet för autentiseringsuppgifter för att lagra information om autentiseringsuppgifter och använda den för att autentisera till dina datakällor. Du kan dela entiteten för autentiseringsuppgifter till andra och göra det möjligt för dem att ansluta till dina datakällor utan att dela de verkliga autentiseringsuppgifterna. Den kan skapas på fliken "Lägga till dataflöde" eller fliken "Autentiseringsentitet". När du har skapat en entitet för autentiseringsuppgifter för en viss autentiseringstyp kan du bara välja en entitet för autentiseringsuppgifter som du skapade när du lade till nytt dataflöde. Detta är användbart när du skapar flera dataflöden. Den allmänna proceduren för att skapa och använda en autentiseringsentitet visas nedan:

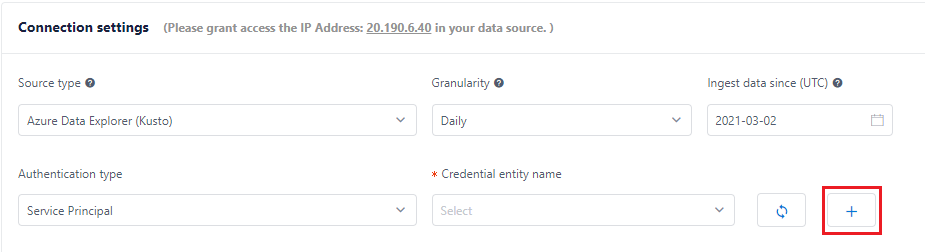

Välj +för att skapa en ny entitet för autentiseringsuppgifter på fliken Lägga till dataflöde (du kan också skapa en på fliken Autentiseringsentitetsflöde).

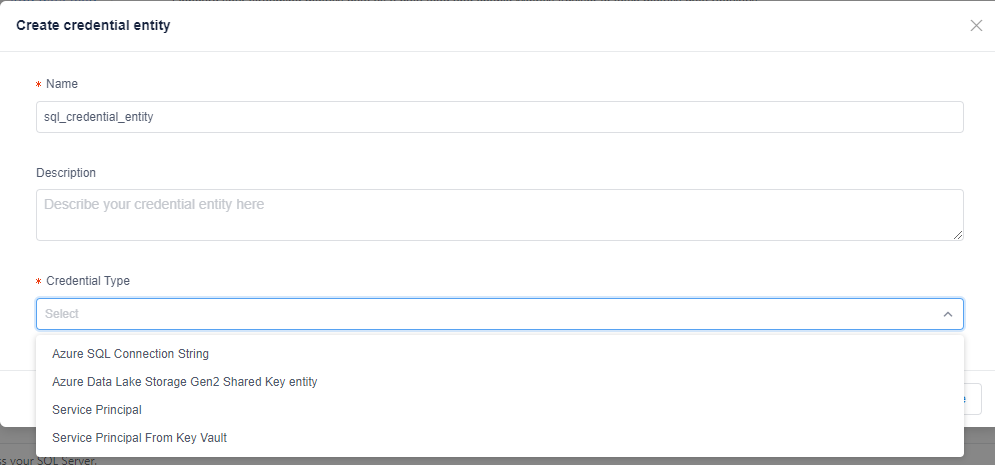

Ange autentiseringsentitetens namn, beskrivning (om det behövs), typ av autentiseringsuppgifter (lika med autentiseringstyp) och andra inställningar.

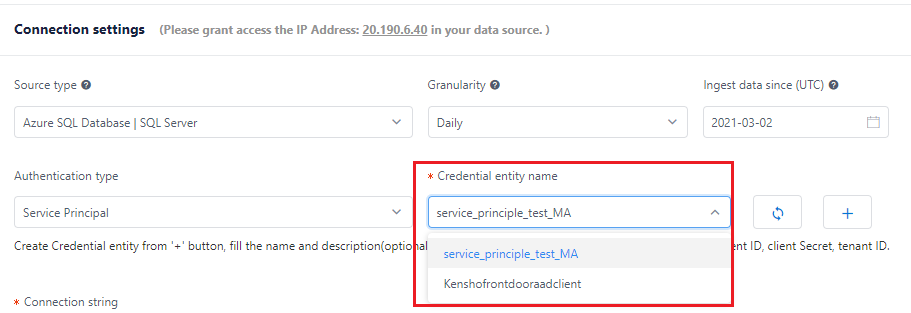

När du har skapat en autentiseringsentitet kan du välja den när du anger autentiseringstyp.

Det finns fyra typer av autentiseringsuppgifter i Metrics Advisor: Azure SQL Connection String, Azure Data Lake Storage Gen2 Shared Key Entity, Service Principal, Service Principal från Key Vault. Olika inställningar för typ av autentiseringsuppgifter finns i följande instruktioner.

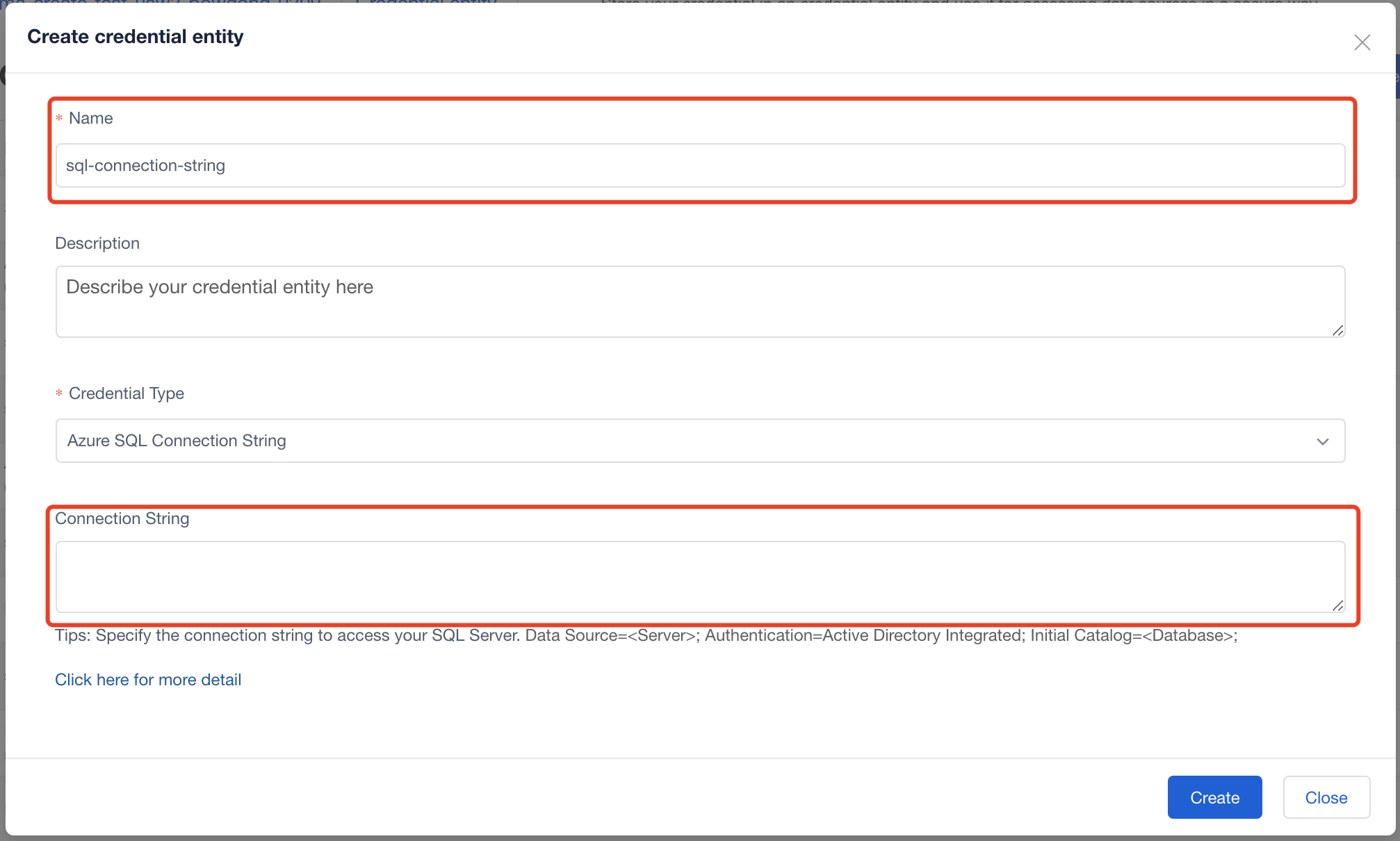

Anslutningssträng för Azure SQL

Du bör ange namn och anslutningssträng och sedan välja "skapa".

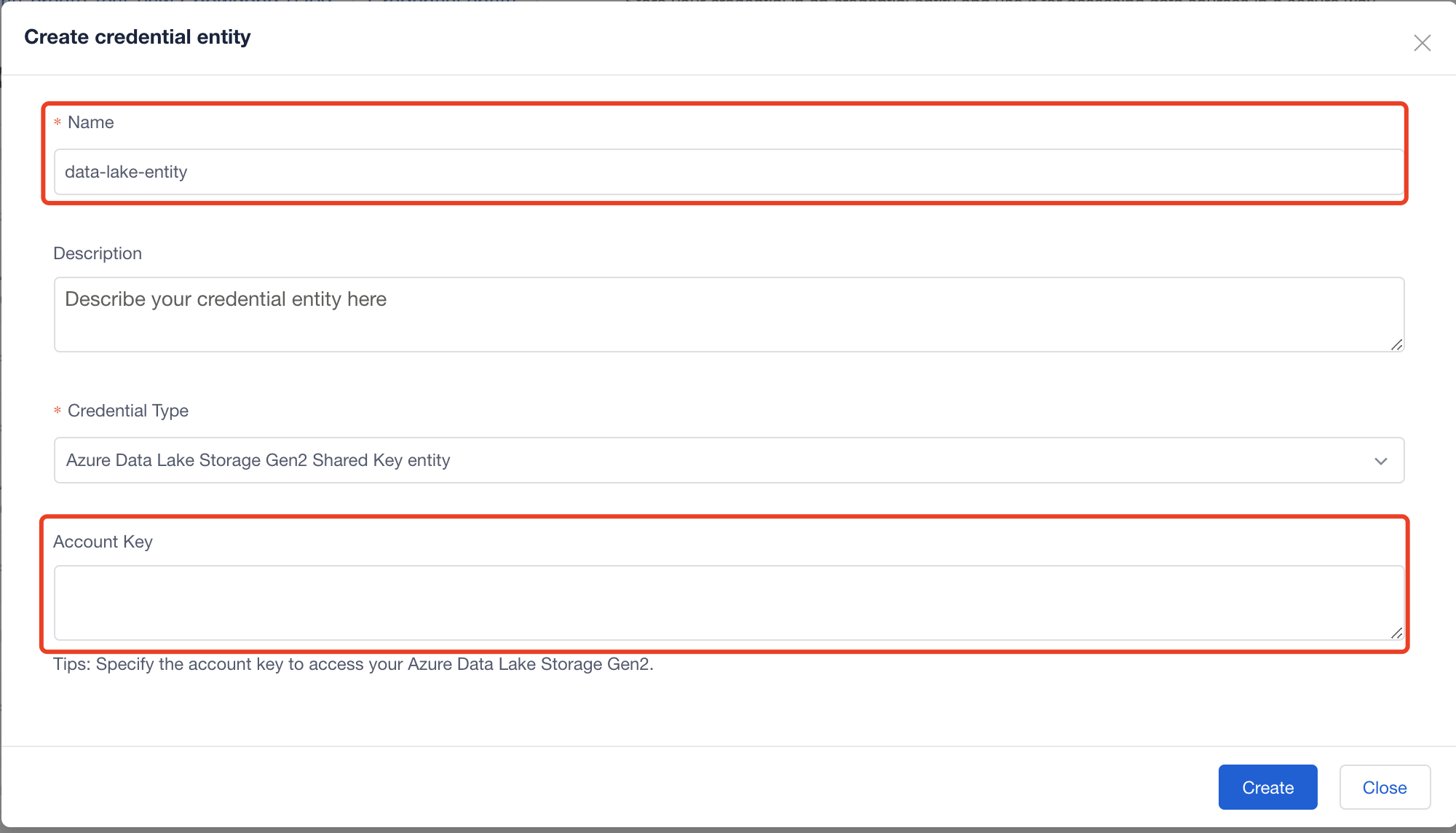

Entitet för Delad nyckel i Azure Data Lake Storage Gen2

Du bör ange namn och kontonyckel och sedan välja "skapa". Det gick att hitta kontonyckeln i Azure Storage-kontoresursen (Azure Data Lake Storage Gen2) i inställningen Åtkomstnycklar .

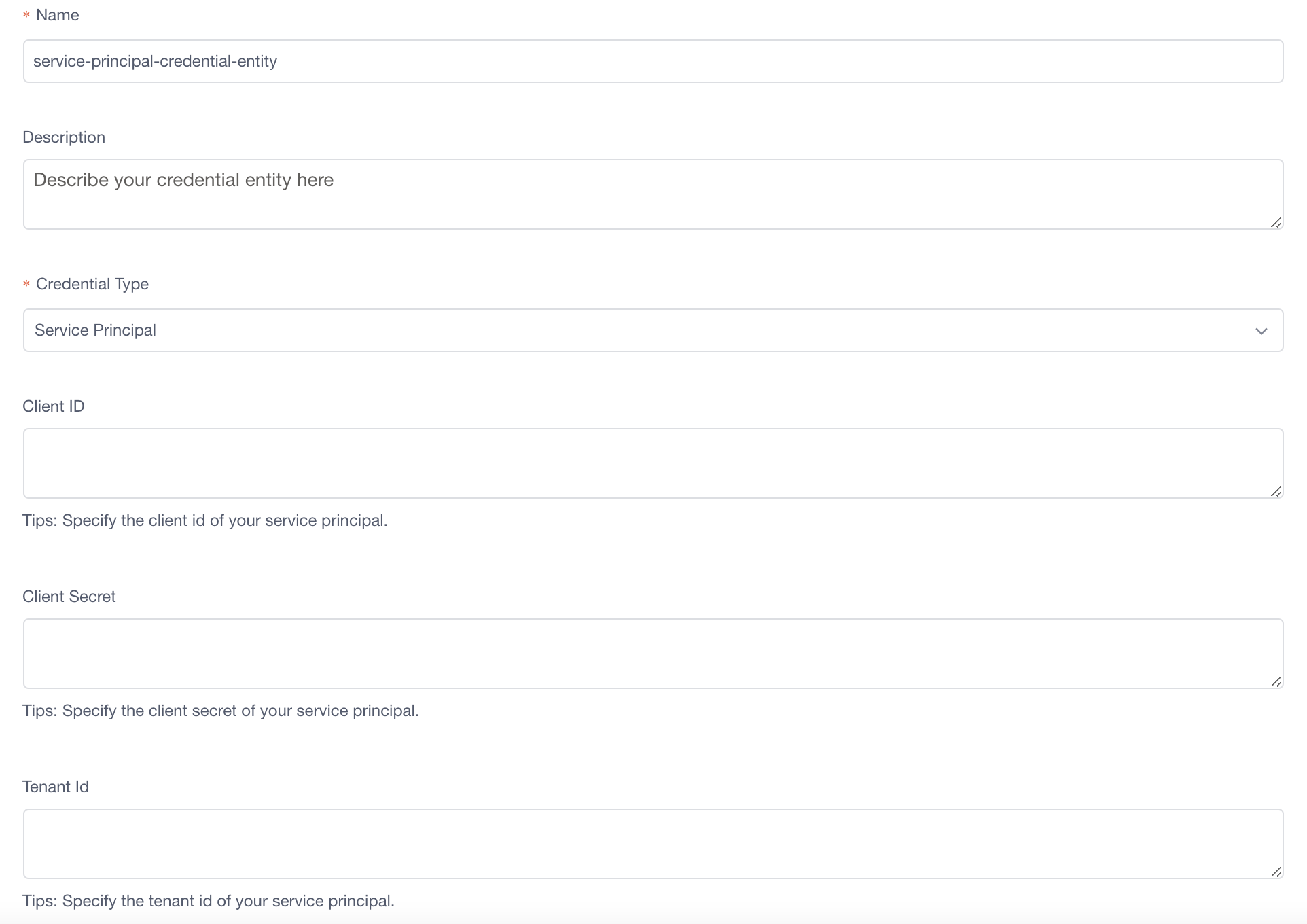

Tjänstens huvudnamn

Om du vill skapa tjänstens huvudnamn för datakällan kan du följa detaljerade instruktioner i Ansluta olika datakällor. När du har skapat ett huvudnamn för tjänsten måste du fylla i följande konfigurationer i entiteten autentiseringsuppgifter.

Namn: Ange ett namn för entiteten för tjänstens huvudnamnsautentiseringsuppgifter.

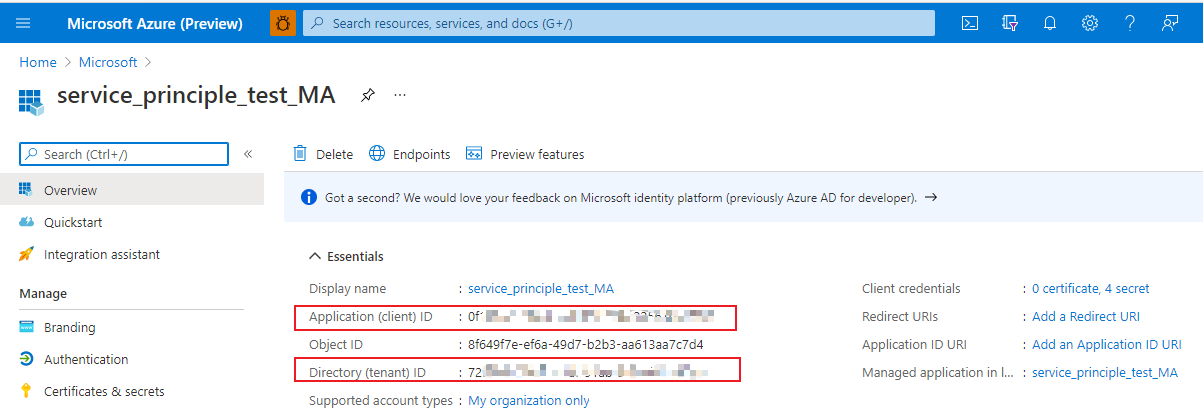

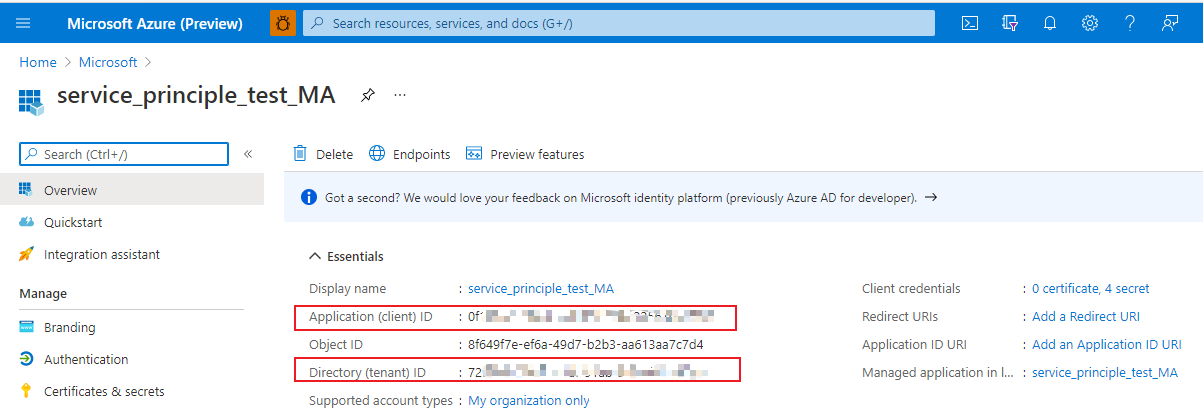

Klient-ID och klient-ID: När du har skapat ett huvudnamn för tjänsten i Azure Portal kan du hitta

Tenant IDochClient IDi Översikt.

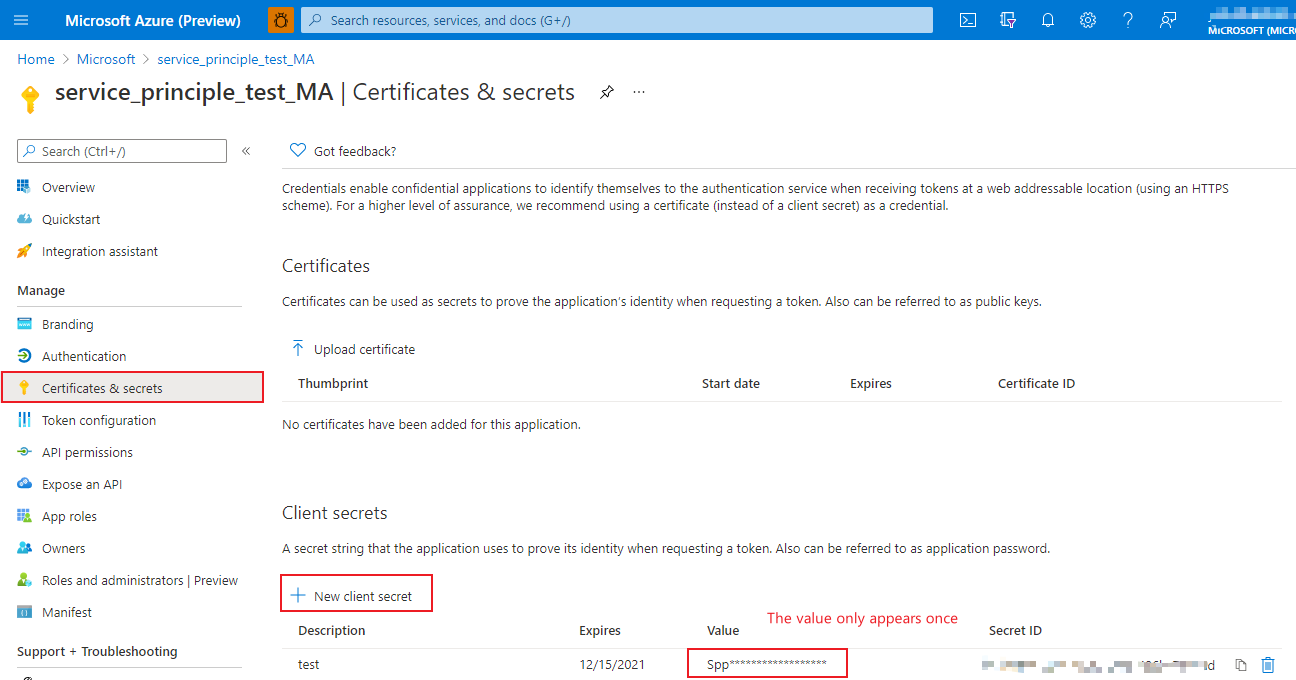

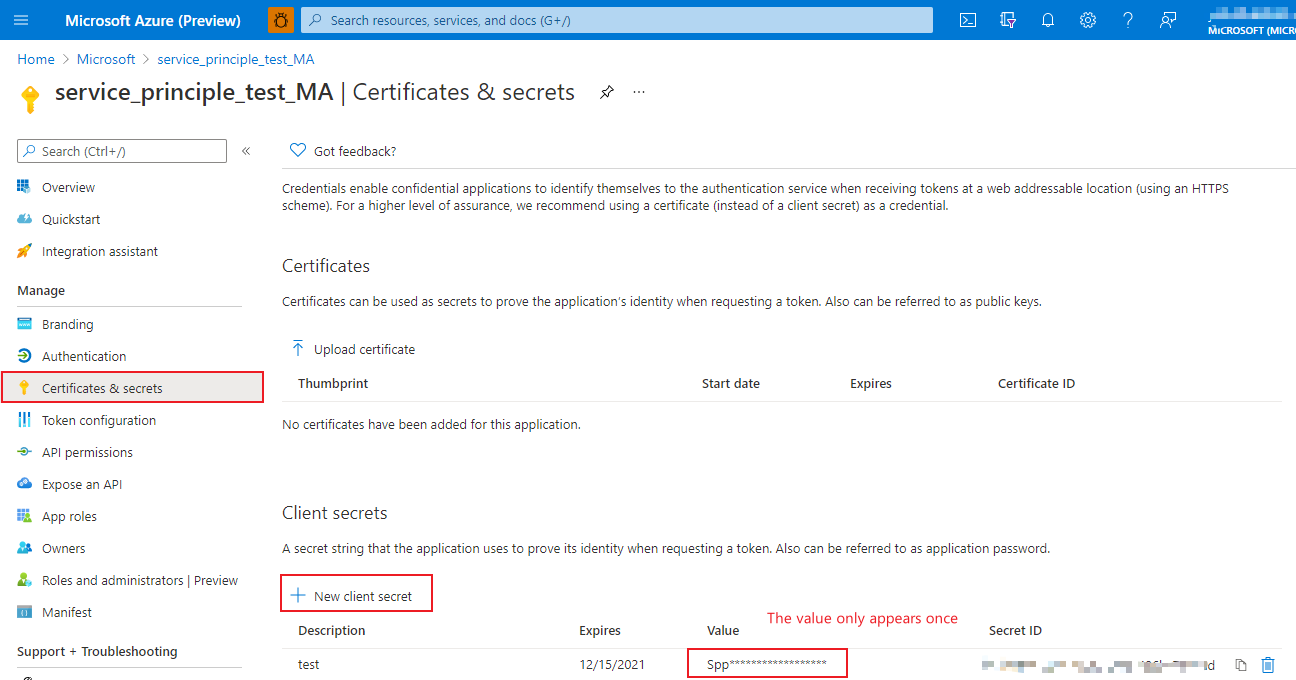

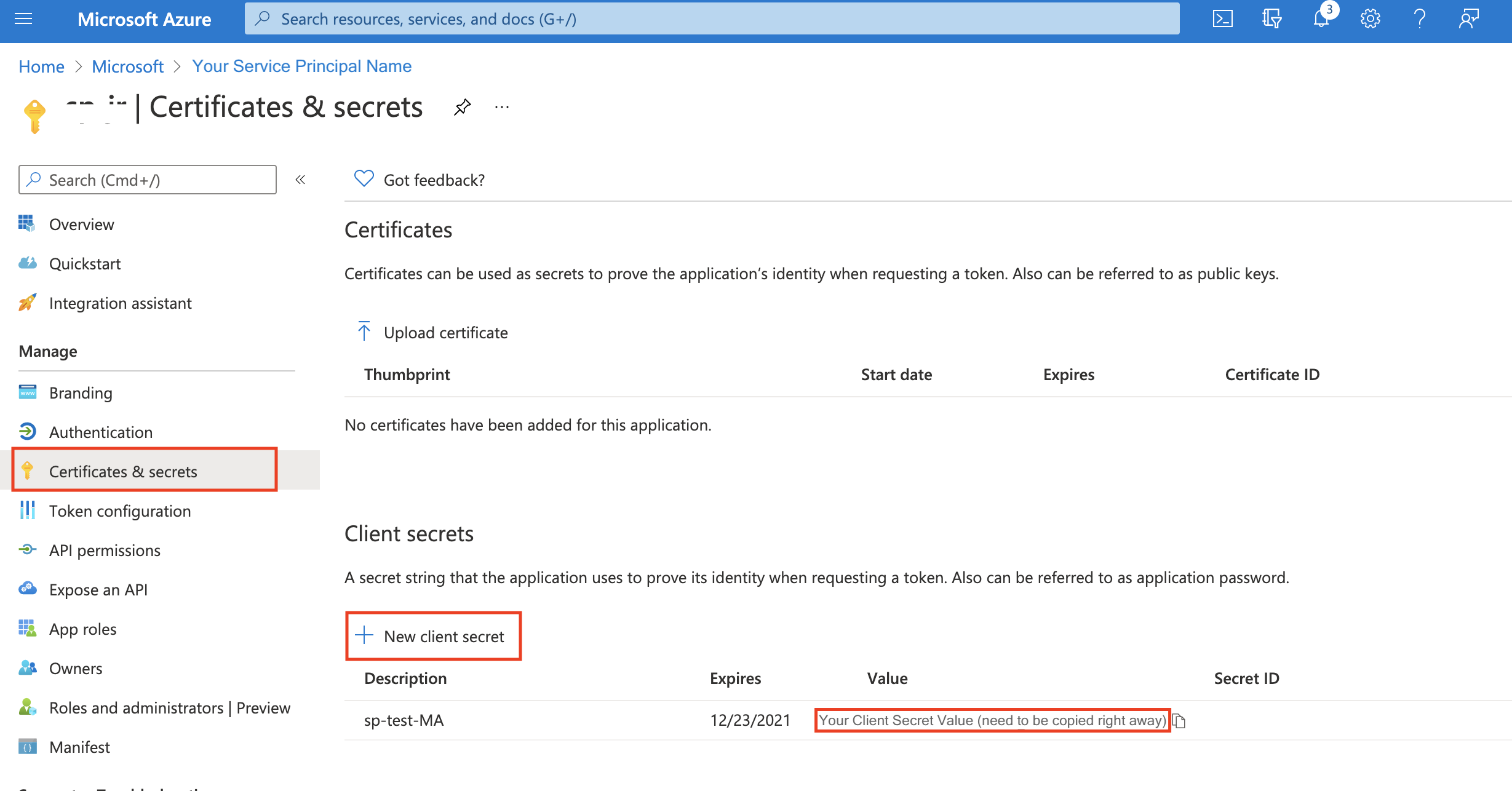

Klienthemlighet: När du har skapat ett huvudnamn för tjänsten i Azure Portal bör du gå till Certifikat och hemligheter för att skapa en ny klienthemlighet och värdet ska användas som

Client Secreti entiteten autentiseringsuppgifter. (Obs! Värdet visas bara en gång, så det är bättre att lagra det någonstans.)

Tjänstens huvudnamn från Key Vault

Det finns flera steg för att skapa ett huvudnamn för tjänsten från nyckelvalvet.

Steg 1: Skapa ett huvudnamn för tjänsten och ge det åtkomst till databasen. Du kan följa detaljerade instruktioner i Avsnittet Anslut olika datakällor när du skapar tjänstens huvudnamn för varje datakälla.

När du har skapat ett huvudnamn för tjänsten i Azure Portal kan du hitta Tenant ID och Client ID i Översikt. Katalog-ID (klient)-ID :t ska finnas Tenant ID i konfigurationer av entiteter för autentiseringsuppgifter.

Steg 2: Skapa en ny klienthemlighet. Du bör gå till Certifikat och hemligheter för att skapa en ny klienthemlighet och värdet ska användas i nästa steg. (Obs! Värdet visas bara en gång, så det är bättre att lagra det någonstans.)

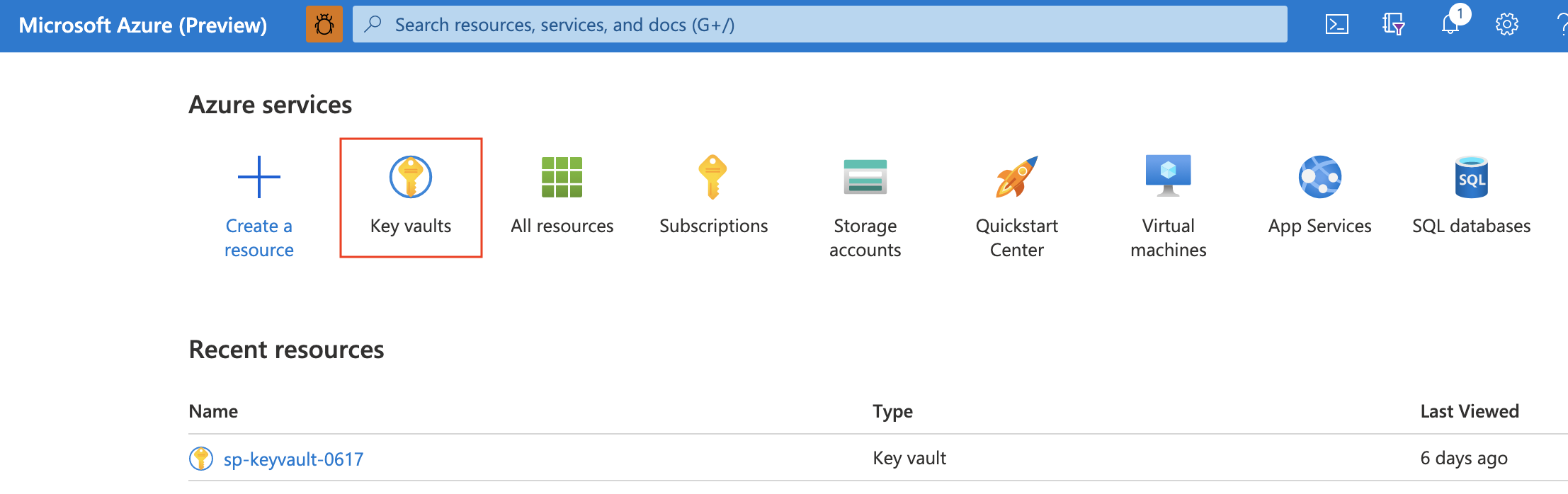

Steg 3: Skapa ett nyckelvalv. I Azure Portal väljer du Nyckelvalv för att skapa ett.

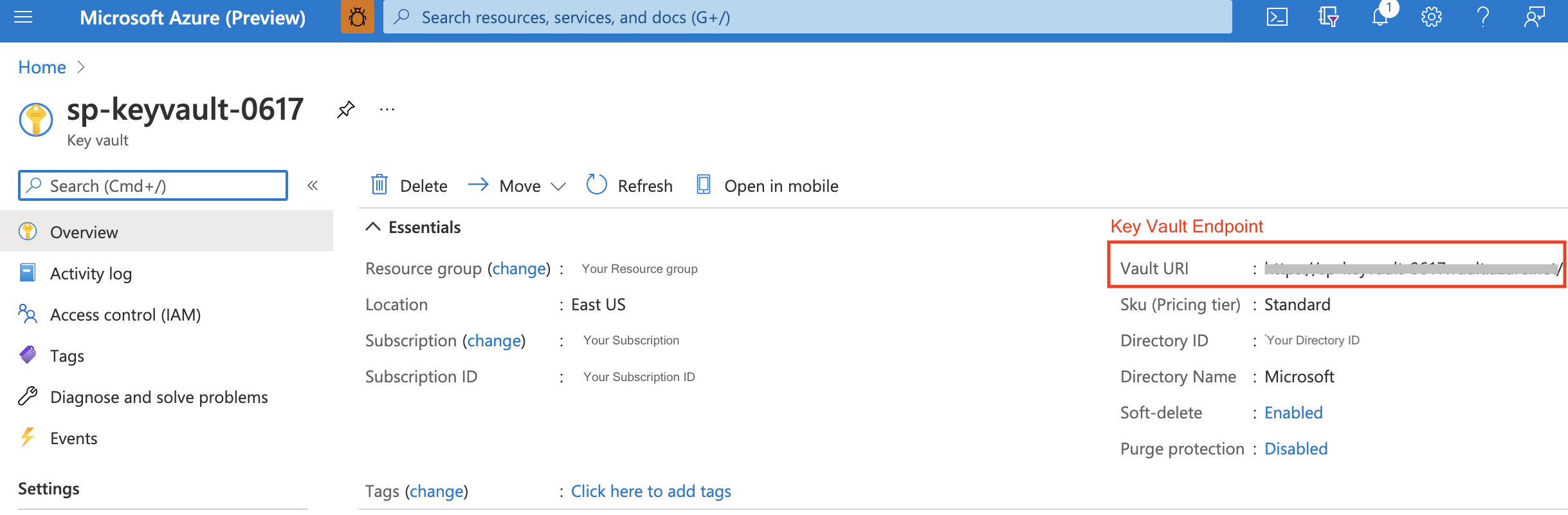

När du har skapat ett nyckelvalv är valv-URI : Key Vault Endpoint n entiteten i MA-autentiseringsuppgifter (Metrics Advisor).

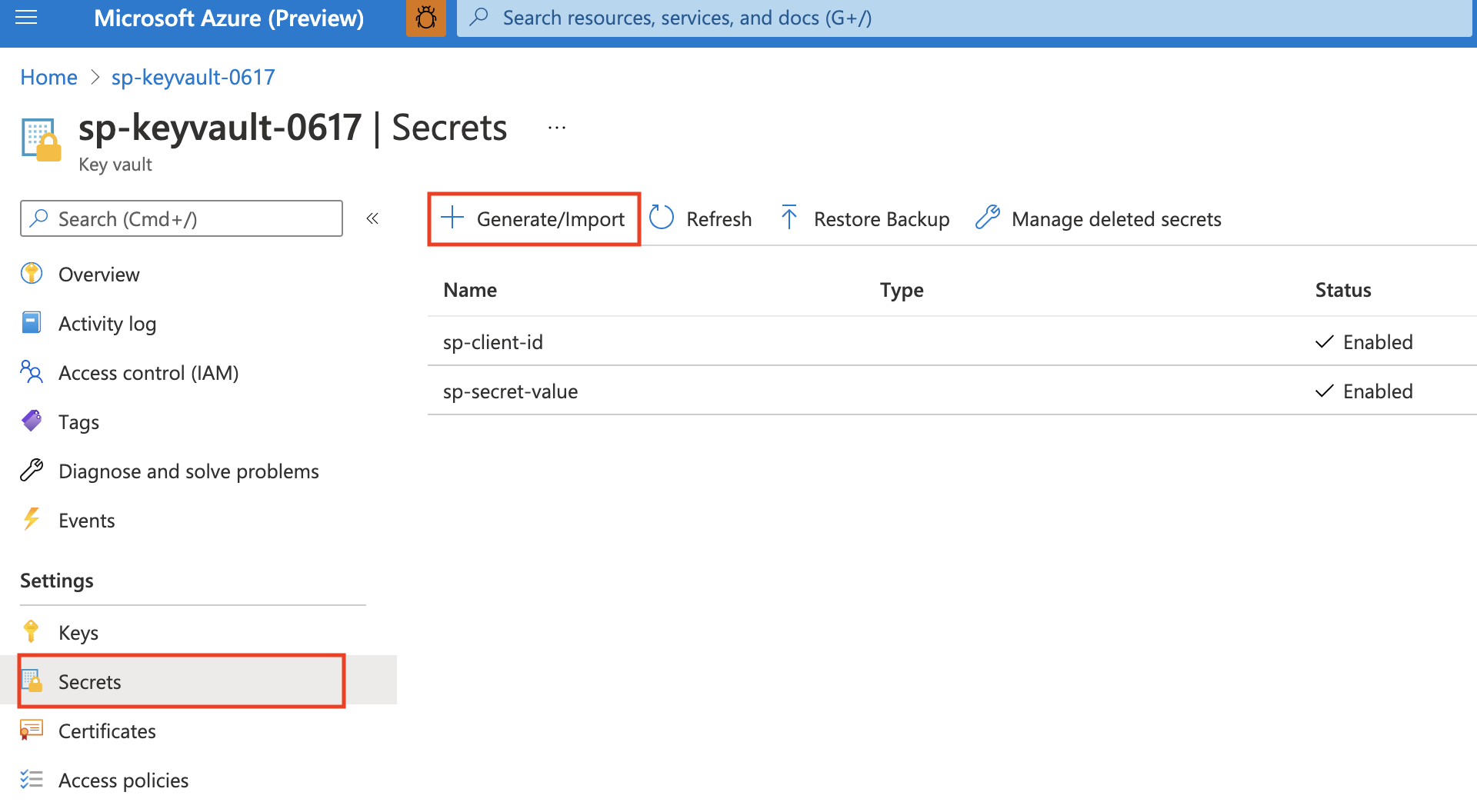

Steg 4: Skapa hemligheter för Key Vault. I Azure Portal för nyckelvalv genererar du två hemligheter i Inställningar-Hemligheter>.

Den första är för Service Principal Client Id, den andra är för Service Principal Client Secret, båda deras namn används i konfigurationer av entitetskonfigurationer för autentiseringsuppgifter.

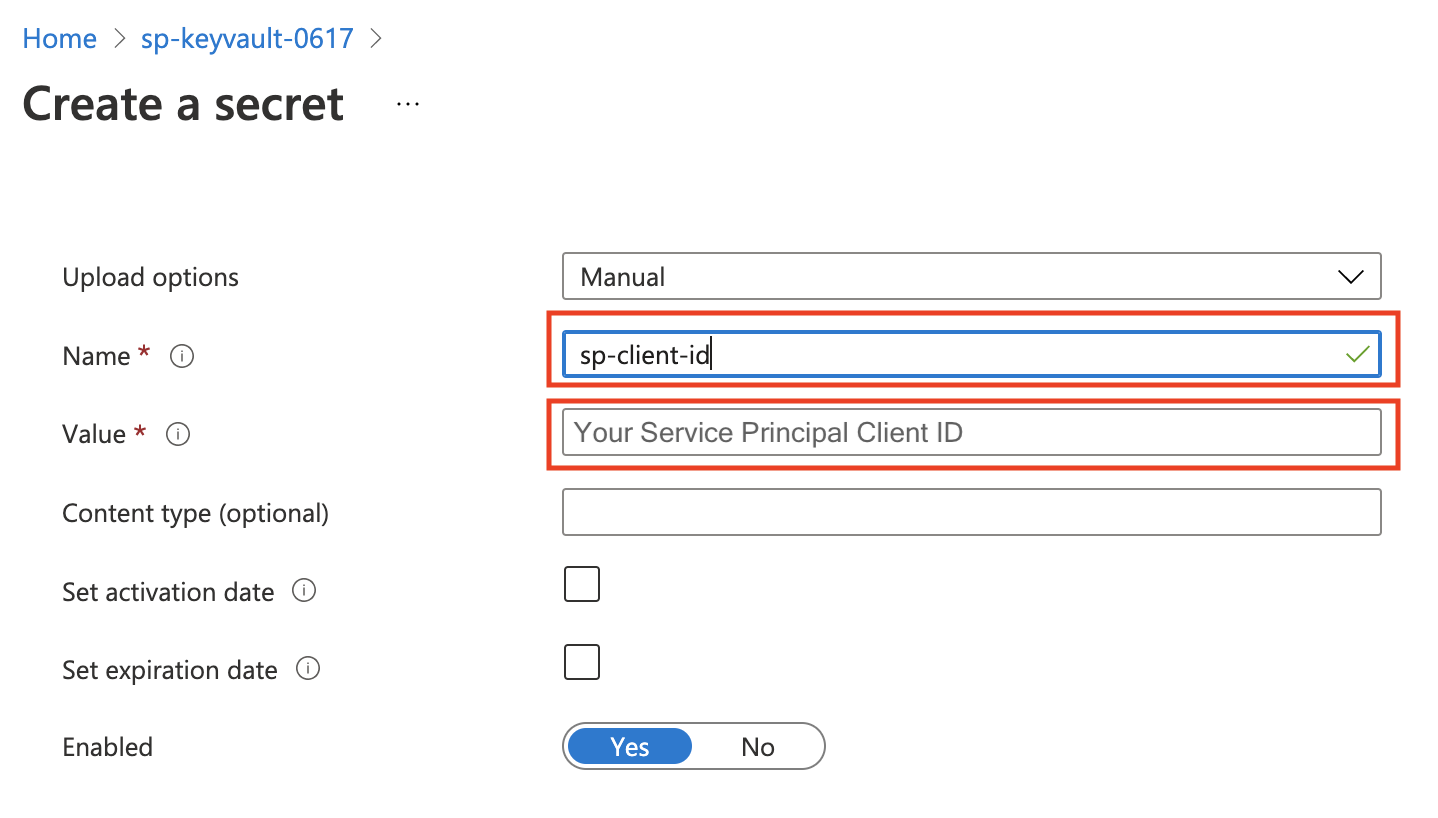

Klient-ID för tjänstens huvudnamn: Ange ett

Nameför den här hemligheten, namnet används i konfigurationen av entiteten autentiseringsuppgifter och värdet ska vara tjänstens huvudnamnClient IDi steg 1.

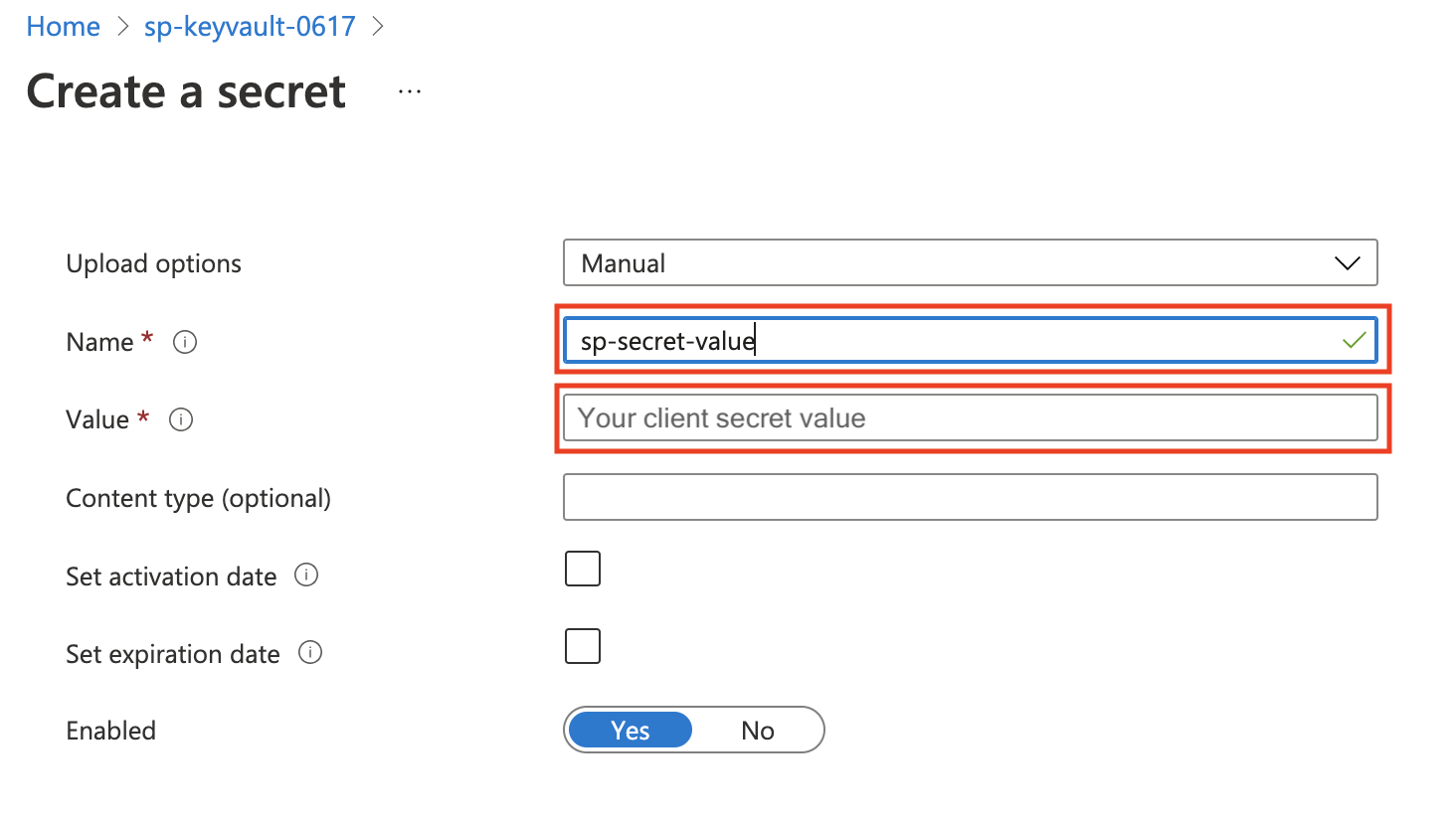

Klienthemlighet för tjänstens huvudnamn: Ange en

Nameför den här hemligheten, namnet används i konfigurationen av entiteten autentiseringsuppgifter och värdet ska vara tjänstens huvudnamnClient Secret Valuei steg 2.

Hittills har klient-ID :t och klienthemligheten för tjänstens huvudnamn äntligen lagrats i Key Vault. Därefter måste du skapa ett annat huvudnamn för tjänsten för att lagra nyckelvalvet. Därför bör du skapa två tjänsthuvudnamn, ett för att spara klient-ID och klienthemlighet, som lagras i ett nyckelvalv, det andra är att lagra nyckelvalvet.

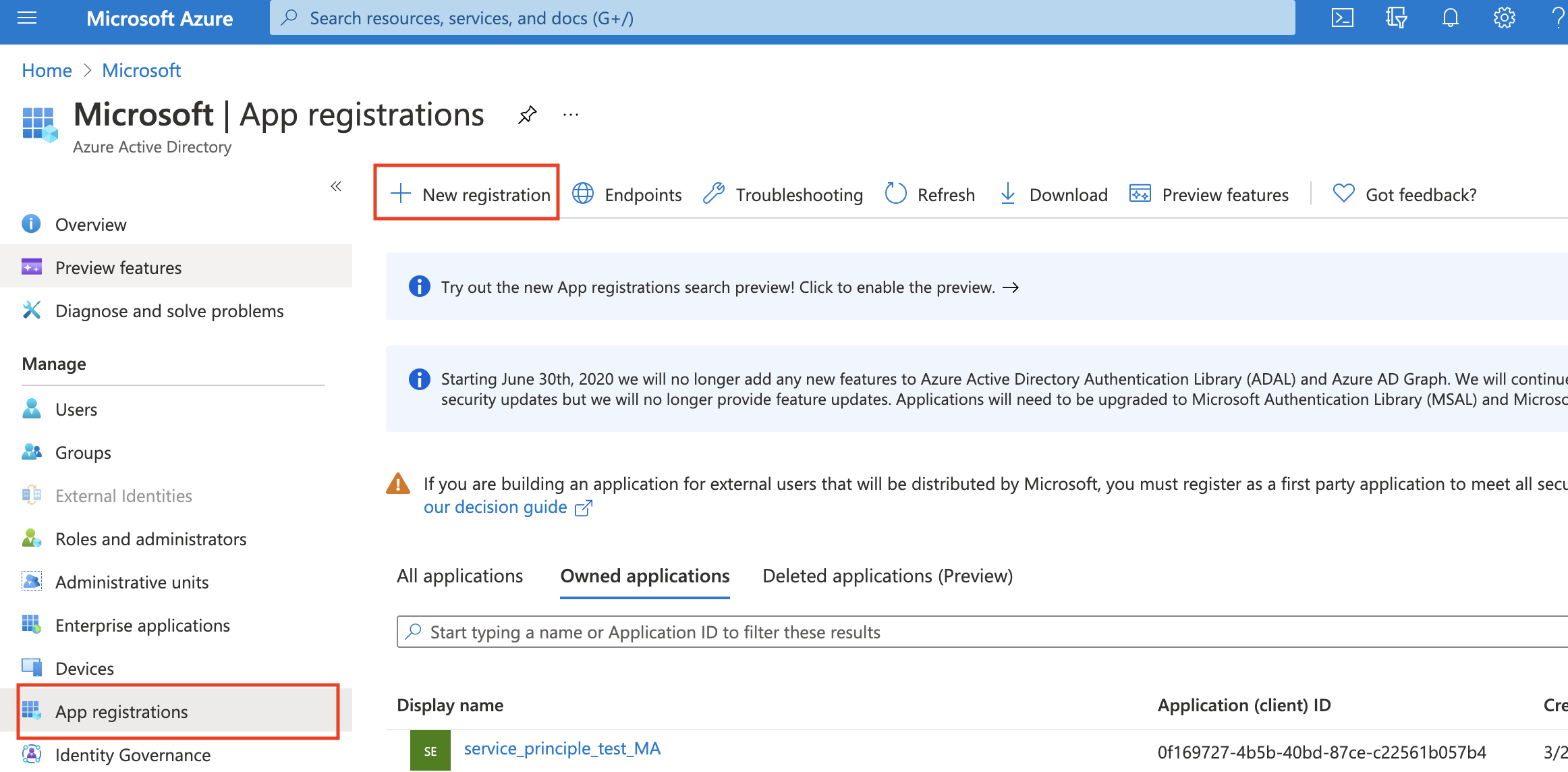

Steg 5: Skapa ett huvudnamn för tjänsten för att lagra nyckelvalvet.

Gå till Azure Portal Microsoft Entra-ID och skapa en ny registrering.

När du har skapat tjänstens huvudnamn är program-ID:t (klient) i Översikt entitetskonfigurationen

Key Vault Client IDi autentiseringsuppgifter.I Hantera> certifikat och hemligheter skapar du en klienthemlighet genom att välja "Ny klienthemlighet". Sedan bör du kopiera ned värdet eftersom det bara visas en gång. Värdet finns

Key Vault Client Secreti entitetskonfigurationen för autentiseringsuppgifter.

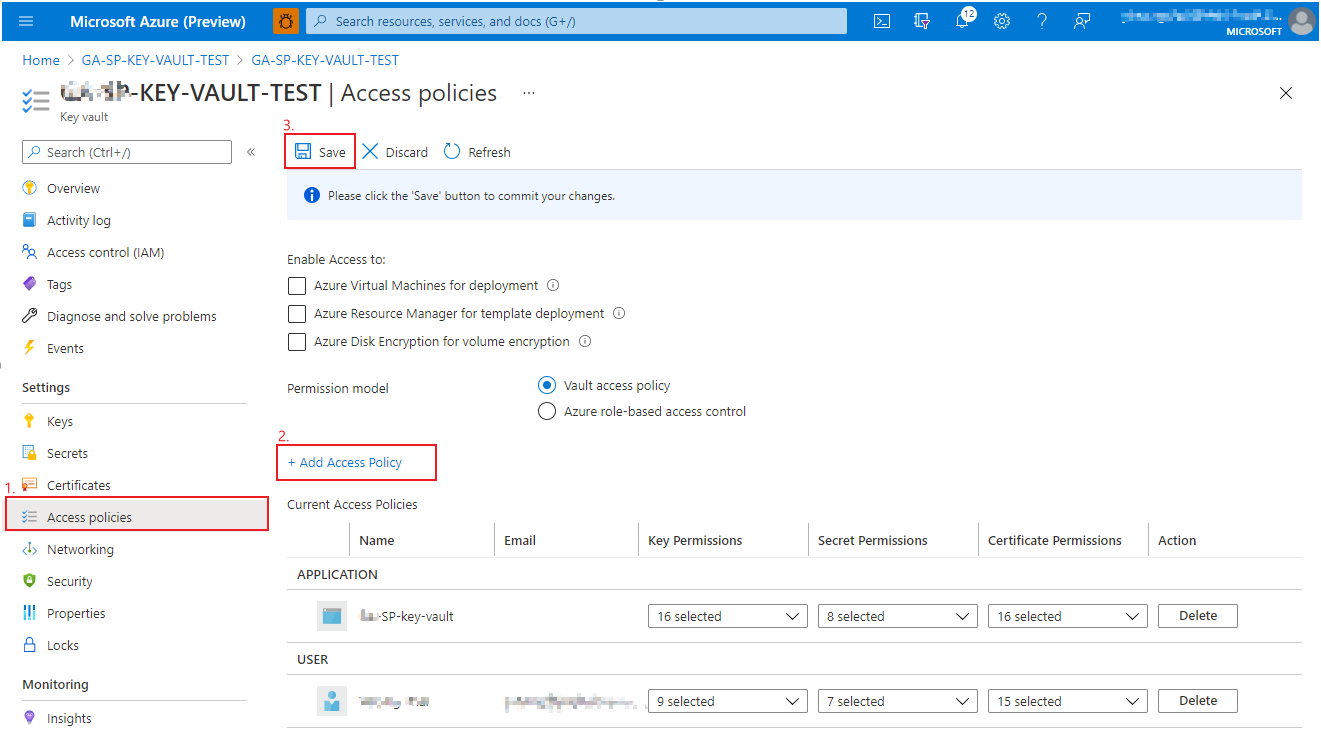

Steg 6: Bevilja tjänstens huvudnamn åtkomst till Key Vault. Gå till nyckelvalvsresursen som du skapade i Inställningar-Åtkomstprinciper> genom att välja Lägg till åtkomstprincip för att upprätta anslutning mellan nyckelvalvet och det andra tjänstens huvudnamn i steg 5 och Spara.

Konfigurationsavslutning

Sammanfattningsvis visas konfigurationerna för entitetskonfigurationer för autentiseringsuppgifter i Metrics Advisor för tjänstens huvudnamn från Key Vault och sättet att hämta dem i tabellen nedan:

| Konfiguration | Så här skaffar du |

|---|---|

| Key Vault-slutpunkt | Steg 3: Valv-URI för nyckelvalv. |

| Klientorganisations-ID | Steg 1: Katalog-ID (klient) för ditt första huvudnamn för tjänsten. |

| Key Vault-klient-ID | Steg 5: Program-ID (klient)-ID för ditt andra huvudnamn för tjänsten. |

| Key Vault-klienthemlighet | Steg 5: Klienthemlighetsvärdet för ditt andra huvudnamn för tjänsten. |

| Klient-ID för tjänstens huvudnamn | Steg 4: Det hemliga namn som du angav för klient-ID. |

| Klienthemlighetsnamn för tjänstens huvudnamn | Steg 4: Det hemliga namn som du angav för Klienthemlighetsvärde. |