Anvisningar: Ansluta olika datakällor

Viktigt!

Från och med den 20 september 2023 kommer du inte att kunna skapa nya Metrics Advisor-resurser. Metrics Advisor-tjänsten dras tillbaka den 1 oktober 2026.

Viktigt!

Microsoft rekommenderar att du använder det säkraste tillgängliga autentiseringsflödet. Vissa av de autentiseringsflöden som beskrivs i den här artikeln kräver mycket stort förtroende för programmet och medför risker som inte finns i andra säkrare flöden. Du bör bara använda det här flödet när andra säkrare flöden, till exempel hanterade identiteter, inte är livskraftiga.

Använd den här artikeln om du vill hitta inställningar och krav för att ansluta olika typer av datakällor till Azure AI Metrics Advisor. Mer information om hur du använder dina data med Metrics Advisor finns i Publicera dina data.

Autentiseringstyper som stöds

| Autentiseringstyper | beskrivning |

|---|---|

| Grundläggande | Du måste ange grundläggande parametrar för åtkomst till datakällor. Du kan till exempel använda en anslutningssträng eller ett lösenord. Dataflödesadministratörer kan visa dessa autentiseringsuppgifter. |

| Hanterad Azure-identitet | Hanterade identiteter för Azure-resurser är en funktion i Microsoft Entra-ID. Den tillhandahåller Azure-tjänster med en automatiskt hanterad identitet i Microsoft Entra-ID. Du kan använda identiteten för att autentisera till alla tjänster som stöder Microsoft Entra-autentisering. |

| Azure SQL anslutningssträng | Lagra din Azure SQL-anslutningssträng som en autentiseringsentitet i Metrics Advisor och använd den direkt varje gång du importerar måttdata. Endast administratörer för entiteten för autentiseringsuppgifter kan visa dessa autentiseringsuppgifter, men behöriga användare kan skapa dataflöden utan att behöva känna till information om autentiseringsuppgifterna. |

| Delad nyckel för Azure Data Lake Storage Gen2 | Lagra din data lake-kontonyckel som en autentiseringsentitet i Metrics Advisor och använd den direkt varje gång du importerar måttdata. Endast administratörer för entiteten för autentiseringsuppgifter kan visa dessa autentiseringsuppgifter, men behöriga användare kan skapa dataflöden utan att behöva känna till information om autentiseringsuppgifterna. |

| Tjänstens huvud | Lagra tjänstens huvudnamn som en autentiseringsentitet i Metrics Advisor och använd det direkt varje gång du importerar måttdata. Endast administratörer för entiteten för autentiseringsuppgifter kan visa autentiseringsuppgifterna, men behöriga användare kan skapa dataflöden utan att behöva känna till information om autentiseringsuppgifterna. |

| Tjänstens huvudnamn från nyckelvalvet | Lagra tjänstens huvudnamn i ett nyckelvalv som en autentiseringsentitet i Metrics Advisor och använd det direkt varje gång du importerar måttdata. Endast administratörer för en autentiseringsentitet kan visa autentiseringsuppgifterna, men användarna kan skapa dataflöden utan att behöva känna till information om autentiseringsuppgifterna. |

Datakällor och motsvarande autentiseringstyper

| Datakällor | Autentiseringstyper |

|---|---|

| Application Insights | Grundläggande |

| Azure Blob Storage (JSON) | Grundläggande Hanterad identitet |

| Azure Cosmos DB (SQL) | Grundläggande |

| Azure Data Explorer (Kusto) | Grundläggande Hanterad identitet Tjänstens huvudnamn Tjänstens huvudnamn från nyckelvalvet |

| Azure Data Lake Storage Gen2 | Grundläggande Delad nyckel för Data Lake Storage Gen2 Tjänstens huvudnamn Tjänstens huvudnamn från nyckelvalvet |

| Azure Event Hubs | Grundläggande |

| Azure Monitor-loggar | Grundläggande Tjänstens huvudnamn Tjänstens huvudnamn från nyckelvalvet |

| Azure SQL Database/SQL Server | Grundläggande Hanterad identitet Tjänstens huvudnamn Tjänstens huvudnamn från nyckelvalvet Azure SQL anslutningssträng |

| Azure Table Storage | Grundläggande |

| InfluxDB (InfluxQL) | Grundläggande |

| MongoDB | Grundläggande |

| MySQL | Grundläggande |

| PostgreSQL | Grundläggande |

I följande avsnitt anges de parametrar som krävs för alla autentiseringstyper i olika scenarier för datakällor.

Application Insights

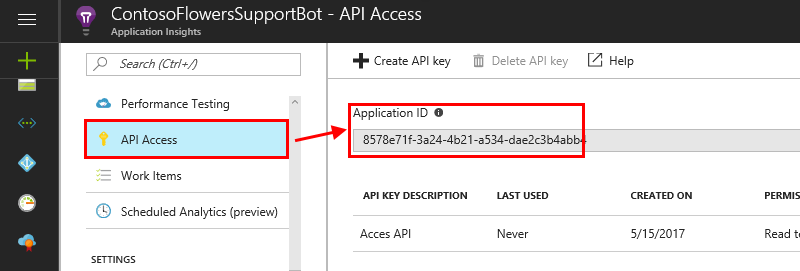

Program-ID: Detta används för att identifiera det här programmet när du använder Application Insights-API:et. Följ dessa steg för att hämta program-ID:t:

Från Application Insights-resursen väljer du API-åtkomst.

Kopiera program-ID:t som genererats till fältet Program-ID i Metrics Advisor.

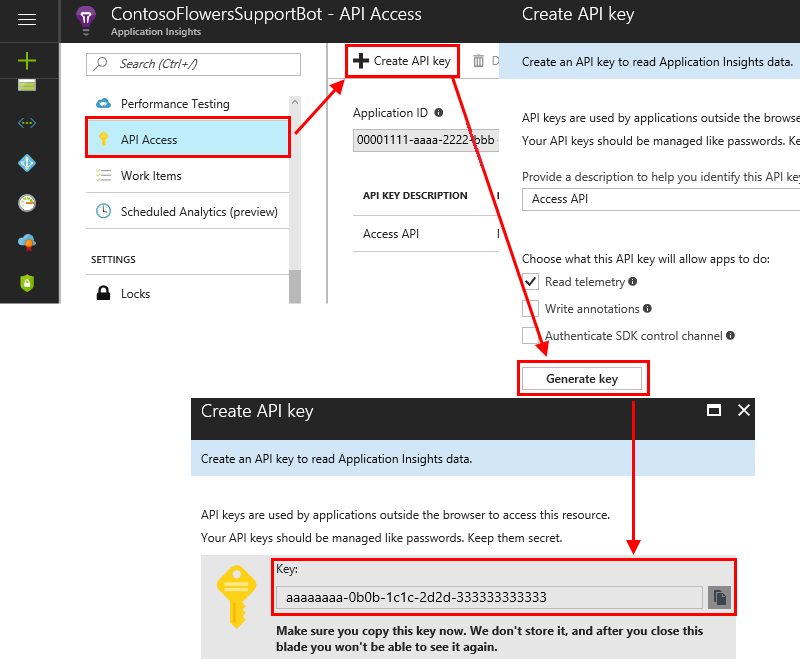

API-nyckel: API-nycklar används av program utanför webbläsaren för att få åtkomst till den här resursen. Följ dessa steg för att hämta API-nyckeln:

Från Application Insights-resursen väljer du API-åtkomst.

Välj Skapa API-nyckel.

Ange en kort beskrivning, välj alternativet Läs telemetri och välj Generera nyckel.

Viktigt!

Kopiera och spara den här API-nyckeln. Det kommer aldrig att visas för dig igen. Om du förlorar den här nyckeln måste du skapa en ny.

Kopiera API-nyckeln till API-nyckelfältet i Metrics Advisor.

Fråga: Application Insights-loggar bygger på Azure Data Explorer och Azure Monitor-loggfrågor använder en version av samma Kusto-frågespråk. Dokumentationen för Kusto-frågespråket bör vara din primära resurs för att skriva en fråga mot Application Insights.

Exempelfråga:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Du kan också läsa Självstudie: Skriva en giltig fråga för mer specifika exempel.

Azure Blob Storage (JSON)

Anslutningssträng: Det finns två autentiseringstyper för Azure Blob Storage (JSON):

Grundläggande: Se Konfigurera Azure Storage-anslutningssträng för information om hur du hämtar den här strängen. Du kan också besöka Azure Portal för din Azure Blob Storage-resurs och hitta anslutningssträng direkt i Åtkomstnycklar för inställningar>.

Hanterad identitet: Hanterade identiteter för Azure-resurser kan auktorisera åtkomst till blob- och ködata. Funktionen använder Microsoft Entra-autentiseringsuppgifter från program som körs på virtuella Azure-datorer (VM), funktionsappar, vm-skalningsuppsättningar och andra tjänster.

Du kan skapa en hanterad identitet i Azure Portal för din Azure Blob Storage-resurs. I Åtkomstkontroll (IAM) väljer du Rolltilldelningar och sedan Lägg till. En föreslagen rolltyp är: Storage Blob Data Reader. Mer information finns i Använda hanterad identitet för att få åtkomst till Azure Storage.

Container: Metrics Advisor förväntar sig att tidsseriedata lagras som blobfiler (en blob per tidsstämpel) under en enda container. Det här är fältet containernamn.

Blobmall: Metrics Advisor använder en sökväg för att hitta JSON-filen i Blob Storage. Det här är ett exempel på en blobfilmall som används för att hitta JSON-filen i Blob Storage:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%mär sökvägen, och om du har%di sökvägen kan du lägga till den efter%m. Om JSON-filen namnges efter datum kan du också använda%Y-%m-%d-%h-%M.json.Följande parametrar stöds:

%Yär året, formaterat somyyyy.%mär månaden, formaterad somMM.%där dagen, formaterad somdd.%här timmen, formaterad somHH.%Mär minuten, formaterad sommm.

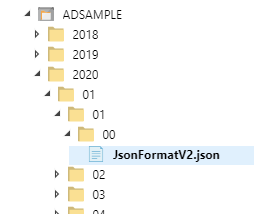

I följande datauppsättning ska blobmallen till exempel vara

%Y/%m/%d/00/JsonFormatV2.json.

JSON-formatversion: Definierar dataschemat i JSON-filerna. Metrics Advisor stöder följande versioner. Du kan välja en för att fylla i fältet:

v1

Endast måtten Namn och Värde accepteras. Till exempel:

{"count":11, "revenue":1.23}v2

Måtten Dimensioner och tidsstämpel accepteras också. Till exempel:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

Endast en tidsstämpel tillåts per JSON-fil.

Azure Cosmos DB (SQL)

Anslutningssträng: Anslutningssträng för att få åtkomst till din Azure Cosmos DB-instans. Detta finns i Azure Cosmos DB-resursen i Azure Portal i Nycklar. Mer information finns i Skydda åtkomsten till data i Azure Cosmos DB.

Databas: Databasen att köra frågor mot. I Azure Portal går du till Bläddra under Containrar för att hitta databasen.

Samlings-ID: Samlings-ID:t att fråga mot. I Azure Portal går du till Bläddra under Containrar för att hitta samlings-ID:t.

SQL-fråga: En SQL-fråga för att hämta och formulera data till flerdimensionella tidsseriedata. Du kan använda variablerna

@IntervalStartoch@IntervalEndi din fråga. De bör formateras på följande sätt:yyyy-MM-ddTHH:mm:ssZ.Exempelfråga:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndMer information finns i självstudien om hur du skriver en giltig fråga.

Azure Data Explorer (Kusto)

Anslutningssträng: Det finns fyra autentiseringstyper för Azure Data Explorer (Kusto): basic, tjänstens huvudnamn, tjänstens huvudnamn från nyckelvalvet och hanterad identitet. Datakällan i anslutningssträng ska vara i URI-format (börjar med "https"). Du hittar URI:n i Azure Portal.

Grundläggande: Metrics Advisor har stöd för åtkomst till Azure Data Explorer (Kusto) med hjälp av Microsoft Entra-programautentisering. Du måste skapa och registrera ett Microsoft Entra-program och sedan ge det behörighet att komma åt en Azure Data Explorer-databas. Mer information finns i Skapa en Microsoft Entra-appregistrering i Azure Data Explorer. Här är ett exempel på anslutningssträng:

Data Source=<URI Server>;Initial Catalog=<Database>;AAD Federated Security=True;Application Client ID=<Application Client ID>;Application Key=<Application Key>;Authority ID=<Tenant ID>Tjänstens huvudnamn: Ett huvudnamn för tjänsten är en konkret instans som skapats från programobjektet. Tjänstens huvudnamn ärver vissa egenskaper från det programobjektet. Objektet för tjänstens huvudnamn definierar vad appen faktiskt kan göra i den specifika klientorganisationen, vem som kan komma åt appen och vilka resurser appen kan komma åt. Så här använder du tjänstens huvudnamn i Metrics Advisor:

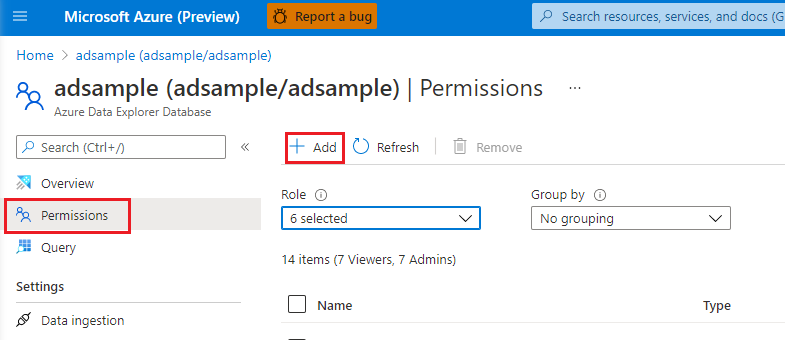

Skapa Microsoft Entra-programregistreringen. Mer information finns i Skapa en Microsoft Entra-appregistrering i Azure Data Explorer.

Hantera Azure Data Explorer-databasbehörigheter. Mer information finns i Hantera Databasbehörigheter för Azure Data Explorer.

Skapa en autentiseringsentitet i Metrics Advisor. Se hur du skapar en autentiseringsentitet i Metrics Advisor, så att du kan välja den entiteten när du lägger till ett dataflöde för autentiseringstypen för tjänstens huvudnamn.

Här är ett exempel på anslutningssträng:

Data Source=<URI Server>;Initial Catalog=<Database>Tjänstens huvudnamn från nyckelvalvet: Azure Key Vault hjälper till att skydda kryptografiska nycklar och hemliga värden som molnappar och tjänster använder. Genom att använda Key Vault kan du kryptera nycklar och hemliga värden. Du bör först skapa ett huvudnamn för tjänsten och sedan lagra tjänstens huvudnamn i Key Vault. Mer information finns i Skapa en autentiseringsentitet för tjänstens huvudnamn från Key Vault för att följa en detaljerad procedur för att ange tjänstens huvudnamn från nyckelvalvet. Här är ett exempel på anslutningssträng:

Data Source=<URI Server>;Initial Catalog=<Database>Hanterad identitet: Hanterad identitet för Azure-resurser kan auktorisera åtkomst till blob- och ködata. Hanterad identitet använder Microsoft Entra-autentiseringsuppgifter från program som körs på virtuella Azure-datorer, funktionsappar, vm-skalningsuppsättningar och andra tjänster. Genom att använda hanterad identitet för Azure-resurser och Microsoft Entra-autentisering kan du undvika att lagra autentiseringsuppgifter med dina program som körs i molnet. Lär dig hur du auktoriserar med en hanterad identitet.

Du kan skapa en hanterad identitet i Azure Portal för Azure Data Explorer (Kusto). Välj Behörigheter>Lägg till. Den föreslagna rolltypen är: admin/viewer.

Här är ett exempel på anslutningssträng:

Data Source=<URI Server>;Initial Catalog=<Database>

Fråga: Information om hur du hämtar och formulerar data till flerdimensionella tidsseriedata finns i Kusto-frågespråk. Du kan använda variablerna

@IntervalStartoch@IntervalEndi din fråga. De bör formateras på följande sätt:yyyy-MM-ddTHH:mm:ssZ.Exempelfråga:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Mer information finns i självstudien om hur du skriver en giltig fråga.

Azure Data Lake Storage Gen2

Kontonamn: Autentiseringstyperna för Azure Data Lake Storage Gen2 är grundläggande, delad Nyckel för Azure Data Lake Storage Gen2, tjänstens huvudnamn och tjänstens huvudnamn från Key Vault.

Grundläggande: Kontonamnet för din Azure Data Lake Storage Gen2. Du hittar detta i din Azure Storage-kontoresurs (Azure Data Lake Storage Gen2) i Åtkomstnycklar.

Delad nyckel för Azure Data Lake Storage Gen2: Först anger du kontonyckeln för åtkomst till Azure Data Lake Storage Gen2 (detta är samma som kontonyckeln i den grundläggande autentiseringstypen. Du hittar detta i din Azure Storage-kontoresurs (Azure Data Lake Storage Gen2) i Åtkomstnycklar. Sedan skapar du en autentiseringsentitet för den delade nyckeltypen Azure Data Lake Storage Gen2 och fyller i kontonyckeln.

Kontonamnet är samma som den grundläggande autentiseringstypen.

Tjänstens huvudnamn: Ett huvudnamn för tjänsten är en konkret instans som skapats från programobjektet och ärver vissa egenskaper från det programobjektet. Ett huvudnamn för tjänsten skapas i varje klientorganisation där programmet används och refererar till det globalt unika appobjektet. Objektet för tjänstens huvudnamn definierar vad appen faktiskt kan göra i den specifika klientorganisationen, vem som kan komma åt appen och vilka resurser appen kan komma åt.

Kontonamnet är samma som den grundläggande autentiseringstypen.

Steg 1: Skapa och registrera ett Microsoft Entra-program och ge det åtkomst till databasen. Mer information finns i Skapa en Microsoft Entra-appregistrering.

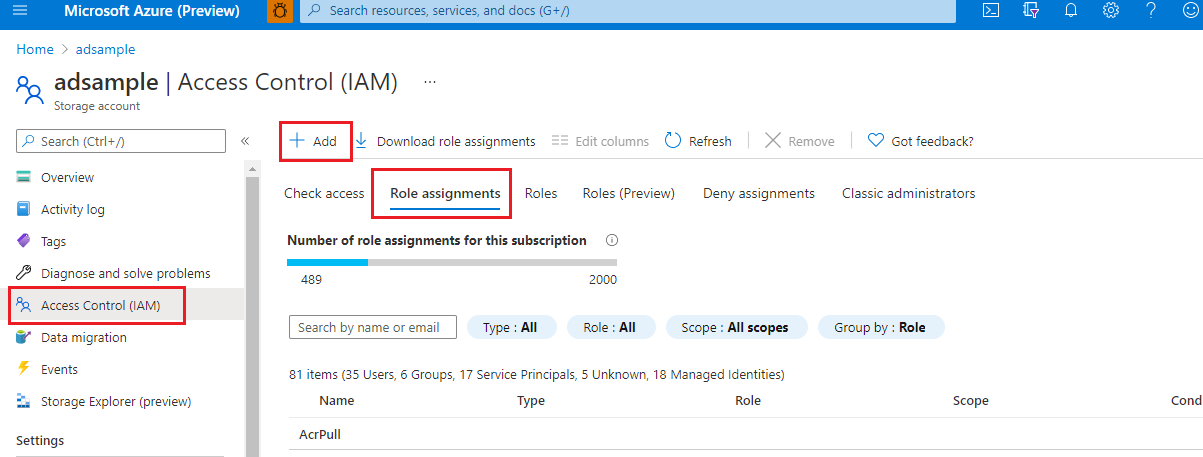

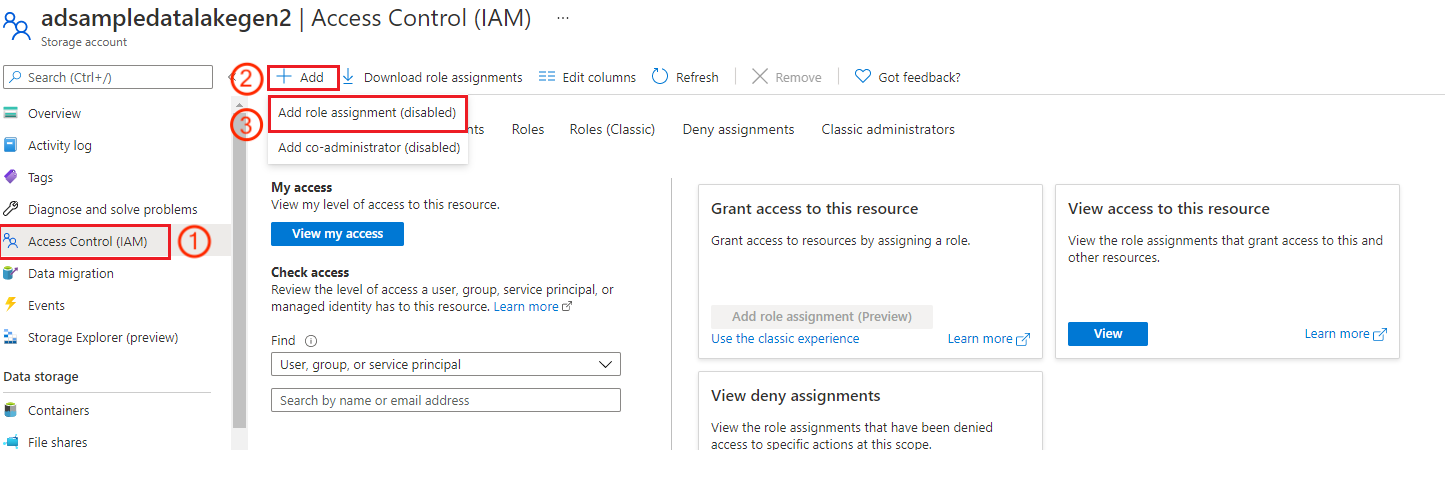

Steg 2: Tilldela roller.

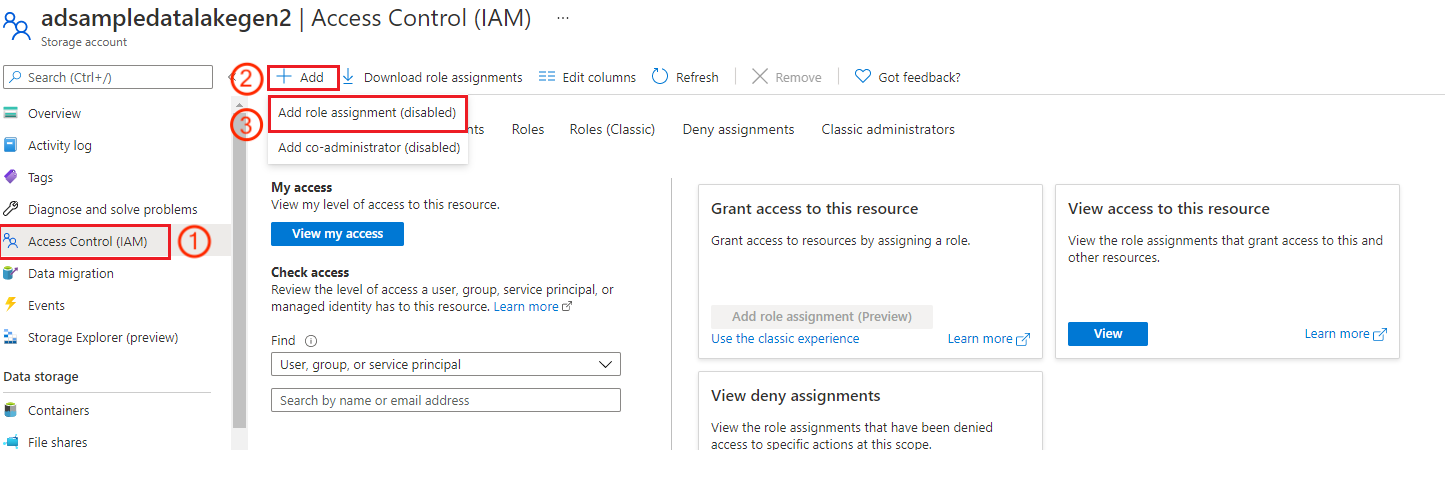

I Azure Portal går du till tjänsten Lagringskonton.

Välj det Azure Data Lake Storage Gen2-konto som ska användas med den här programregistreringen.

Välj Access Control (IAM).

Välj + Lägg till och välj Lägg till rolltilldelning på menyn.

Ange fältet Välj till Microsoft Entra-programnamnet och ange rollen till Storage Blob Data Contributor. Välj sedan Spara.

Steg 3: Skapa en autentiseringsentitet i Metrics Advisor, så att du kan välja den entiteten när du lägger till ett dataflöde för autentiseringstypen för tjänstens huvudnamn.

Tjänstens huvudnamn från Key Vault: Key Vault hjälper till att skydda kryptografiska nycklar och hemliga värden som molnappar och tjänster använder. Genom att använda Key Vault kan du kryptera nycklar och hemliga värden. Skapa först ett huvudnamn för tjänsten och lagra sedan tjänstens huvudnamn i ett nyckelvalv. Mer information finns i Skapa en autentiseringsentitet för tjänstens huvudnamn från Key Vault. Kontonamnet är samma som den grundläggande autentiseringstypen.

Kontonyckel (krävs endast för den grundläggande autentiseringstypen): Ange kontonyckeln för åtkomst till Azure Data Lake Storage Gen2. Du hittar detta i din Azure Storage-kontoresurs (Azure Data Lake Storage Gen2) i Åtkomstnycklar.

Filsystemnamn (container): För Metrics Advisor lagrar du dina tidsseriedata som blobfiler (en blob per tidsstämpel) under en enda container. Det här är fältet containernamn. Du hittar detta i din Azure Storage-kontoinstans (Azure Data Lake Storage Gen2). I Data Lake Storage väljer du Containrar och sedan ser du containernamnet.

Katalogmall: Det här är katalogmallen för blobfilen. Följande parametrar stöds:

%Yär året, formaterat somyyyy.%mär månaden, formaterad somMM.%där dagen, formaterad somdd.%här timmen, formaterad somHH.%Mär minuten, formaterad sommm.

Frågeexempel för ett dagligt mått:

%Y/%m/%d.Frågeexempel för ett mått varje timme:

%Y/%m/%d/%h.Filmall: Metrics Advisor använder en sökväg för att hitta JSON-filen i Blob Storage. Följande är ett exempel på en blobfilmall som används för att hitta JSON-filen i Blob Storage:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%mär sökvägen, och om du har%di sökvägen kan du lägga till den efter%m.Följande parametrar stöds:

%Yär året, formaterat somyyyy.%mär månaden, formaterad somMM.%där dagen, formaterad somdd.%här timmen, formaterad somHH.%Mär minuten, formaterad sommm.

Metrics Advisor stöder dataschemat i JSON-filerna, som i följande exempel:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

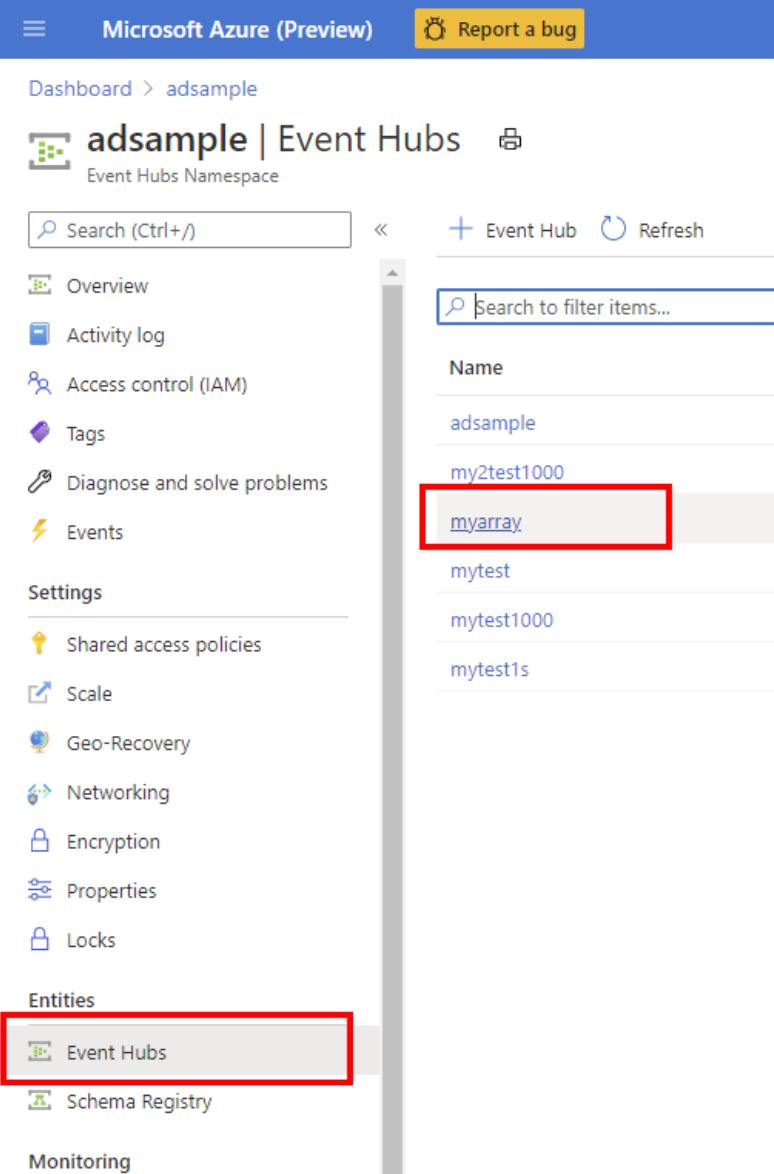

Azure Event Hubs

Begränsningar: Var medveten om följande begränsningar med integrering.

Metrics Advisor-integrering med Event Hubs stöder för närvarande inte fler än tre aktiva dataflöden i en Metrics Advisor-instans i offentlig förhandsversion.

Metrics Advisor börjar alltid använda meddelanden från den senaste förskjutningen, inklusive när du återaktiverar ett pausat dataflöde.

- Meddelanden under pausperioden för dataflödet går förlorade.

- Starttiden för dataflödesinmatning är inställd på den aktuella tidsstämpeln för koordinerad universell tid automatiskt när dataflödet skapas. Den här tiden är bara för referensändamål.

Endast en datafeed kan användas per konsumentgrupp. Om du vill återanvända en konsumentgrupp från ett annat borttaget dataflöde måste du vänta minst tio minuter efter borttagningen.

Det går inte att ändra anslutningssträng- och konsumentgruppen när dataflödet har skapats.

För Event Hubs-meddelanden stöds endast JSON och JSON-värdena kan inte vara ett kapslat JSON-objekt. Elementet på den översta nivån kan vara ett JSON-objekt eller en JSON-matris.

Giltiga meddelanden är följande:

Enskilt JSON-objekt:

{ "metric_1": 234, "metric_2": 344, "dimension_1": "name_1", "dimension_2": "name_2" }JSON-matris:

[ { "timestamp": "2020-12-12T12:00:00", "temperature": 12.4, "location": "outdoor" }, { "timestamp": "2020-12-12T12:00:00", "temperature": 24.8, "location": "indoor" } ]

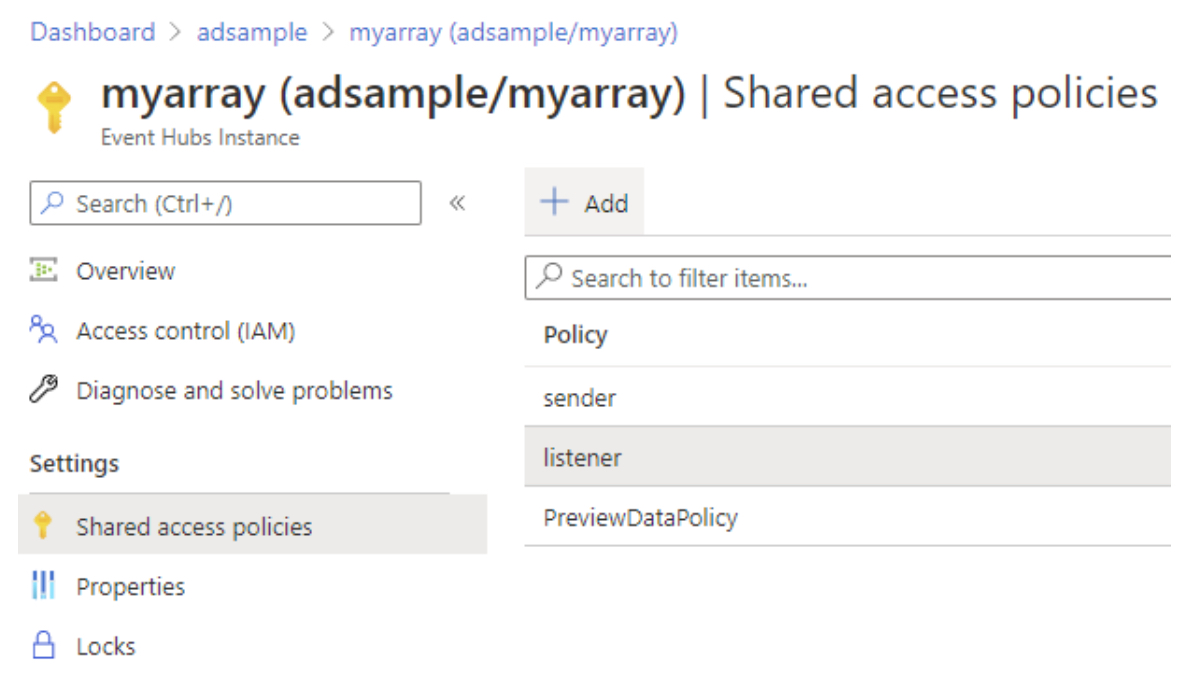

Anslutningssträng: Gå till instansen av Event Hubs. Lägg sedan till en ny princip eller välj en befintlig princip för delad åtkomst. Kopiera anslutningssträng i popup-panelen.

Här är ett exempel på en anslutningssträng:

Endpoint=<Server>;SharedAccessKeyName=<SharedAccessKeyName>;SharedAccessKey=<SharedAccess Key>;EntityPath=<EntityPath>Konsumentgrupp: En konsumentgrupp är en vy (tillstånd, position eller förskjutning) av en hel händelsehubb. Du hittar detta på menyn Konsumentgrupper i en instans av Azure Event Hubs. En konsumentgrupp kan bara hantera ett dataflöde. Skapa en ny konsumentgrupp för varje dataflöde.

Tidsstämpel (valfritt): Metrics Advisor använder tidsstämpeln Event Hubs som händelsetidsstämpel, om användarens datakälla inte innehåller ett tidsstämpelfält. Tidsstämpelfältet är valfritt. Om ingen tidsstämpelkolumn väljs använder tjänsten den köade tiden som tidsstämpel.

Tidsstämpelfältet måste matcha något av följande två format:

YYYY-MM-DDTHH:MM:SSZ- Antalet sekunder eller millisekunder från epoken för

1970-01-01T00:00:00Z.

Tidsstämpeln vänsterjusterar mot kornigheten. Om tidsstämpeln till exempel är

2019-01-01T00:03:00Zär kornigheten 5 minuter och sedan justerar Metrics Advisor tidsstämpeln till2019-01-01T00:00:00Z. Om händelsetidsstämpeln är2019-01-01T00:10:00Zanvänder Metrics Advisor tidsstämpeln direkt, utan justering.

Azure Monitor-loggar

Azure Monitor-loggar har följande autentiseringstyper: basic, tjänstens huvudnamn och tjänstens huvudnamn från Key Vault.

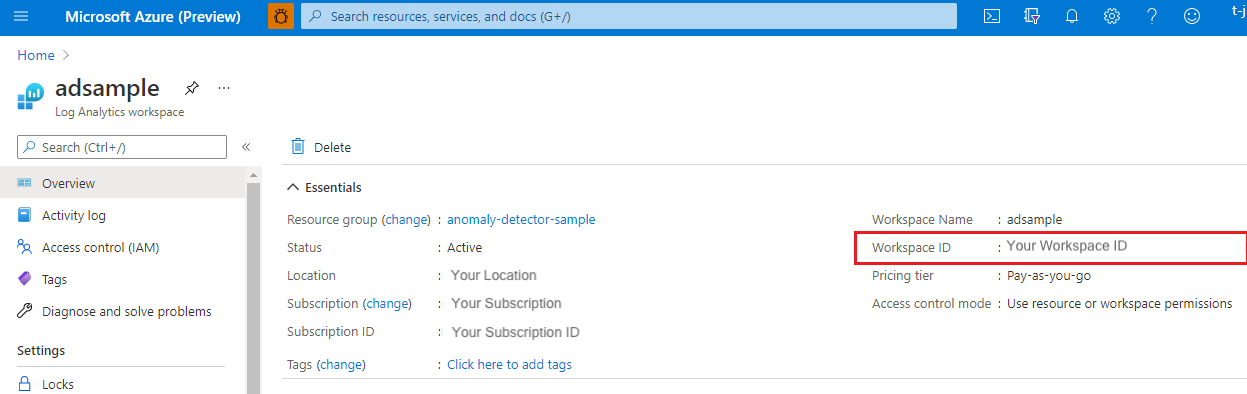

Grundläggande: Du måste fylla i klient-ID, klient-ID, klienthemlighet och arbetsyte-ID. Information om hur du hämtar klient-ID, klient-ID och klienthemlighet finns i Registrera app eller webb-API. Du hittar arbetsyte-ID i Azure Portal.

Tjänstens huvudnamn: Ett huvudnamn för tjänsten är en konkret instans som skapats från programobjektet och ärver vissa egenskaper från det programobjektet. Ett huvudnamn för tjänsten skapas i varje klientorganisation där programmet används och refererar till det globalt unika appobjektet. Objektet för tjänstens huvudnamn definierar vad appen faktiskt kan göra i den specifika klientorganisationen, vem som kan komma åt appen och vilka resurser appen kan komma åt.

Steg 1: Skapa och registrera ett Microsoft Entra-program och ge det åtkomst till en databas. Mer information finns i Skapa en Microsoft Entra-appregistrering.

Steg 2: Tilldela roller.

I Azure Portal går du till tjänsten Lagringskonton.

Välj Access Control (IAM).

Välj + Lägg till och välj sedan Lägg till rolltilldelning på menyn.

Ange fältet Välj till Microsoft Entra-programnamnet och ange rollen till Storage Blob Data Contributor. Välj sedan Spara.

Steg 3: Skapa en autentiseringsentitet i Metrics Advisor, så att du kan välja den entiteten när du lägger till ett dataflöde för autentiseringstypen för tjänstens huvudnamn.

Tjänstens huvudnamn från Key Vault: Key Vault hjälper till att skydda kryptografiska nycklar och hemliga värden som molnappar och tjänster använder. Genom att använda Key Vault kan du kryptera nycklar och hemliga värden. Skapa först ett huvudnamn för tjänsten och lagra sedan tjänstens huvudnamn i ett nyckelvalv. Mer information finns i Skapa en autentiseringsentitet för tjänstens huvudnamn från Key Vault.

Fråga: Ange frågan. Mer information finns i Logga frågor i Azure Monitor.

Exempelfråga:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd) | summarize [count_per_dimension]=count() by [Dimension]Mer information finns i självstudien om hur du skriver en giltig fråga.

Azure SQL Database | SQL Server

Anslutningssträng: Autentiseringstyperna för Azure SQL Database och SQL Server är grundläggande, hanterad identitet, Azure SQL-anslutningssträng, tjänstens huvudnamn och tjänstens huvudnamn från nyckelvalvet.

Grundläggande: Metrics Advisor accepterar en ADO.NET formatmall anslutningssträng för en SQL Server-datakälla. Här är ett exempel på anslutningssträng:

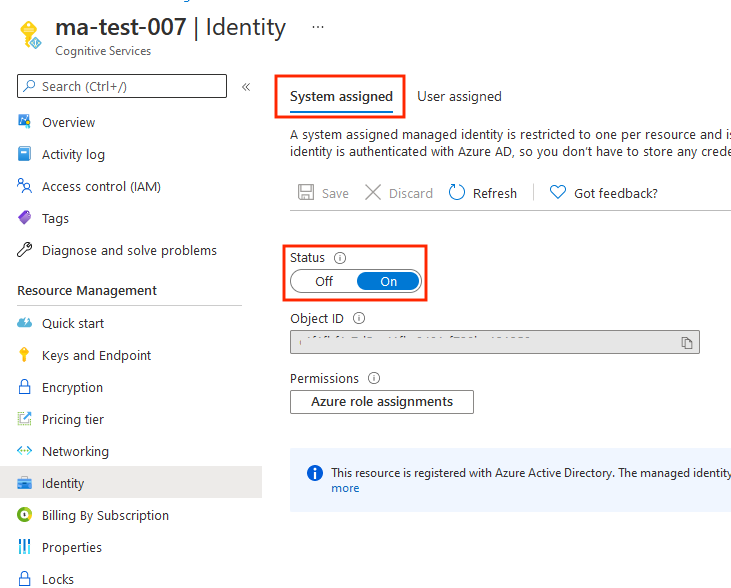

Data Source=<Server>;Initial Catalog=<db-name>;User ID=<user-name>;Password=<password>Hanterad identitet: Hanterad identitet för Azure-resurser kan auktorisera åtkomst till blob- och ködata. Det gör det genom att använda Microsoft Entra-autentiseringsuppgifter från program som körs på virtuella Azure-datorer, funktionsappar, vm-skalningsuppsättningar och andra tjänster. Genom att använda hanterad identitet för Azure-resurser och Microsoft Entra-autentisering kan du undvika att lagra autentiseringsuppgifter med dina program som körs i molnet. Följ dessa steg för att aktivera din hanterade entitet:

Att aktivera en systemtilldelad hanterad identitet är en upplevelse med ett klick. I Azure Portal går du till Inställningsidentitetssystem>>som tilldelats för din Metrics Advisor-arbetsyta. Ange sedan statusen som på.

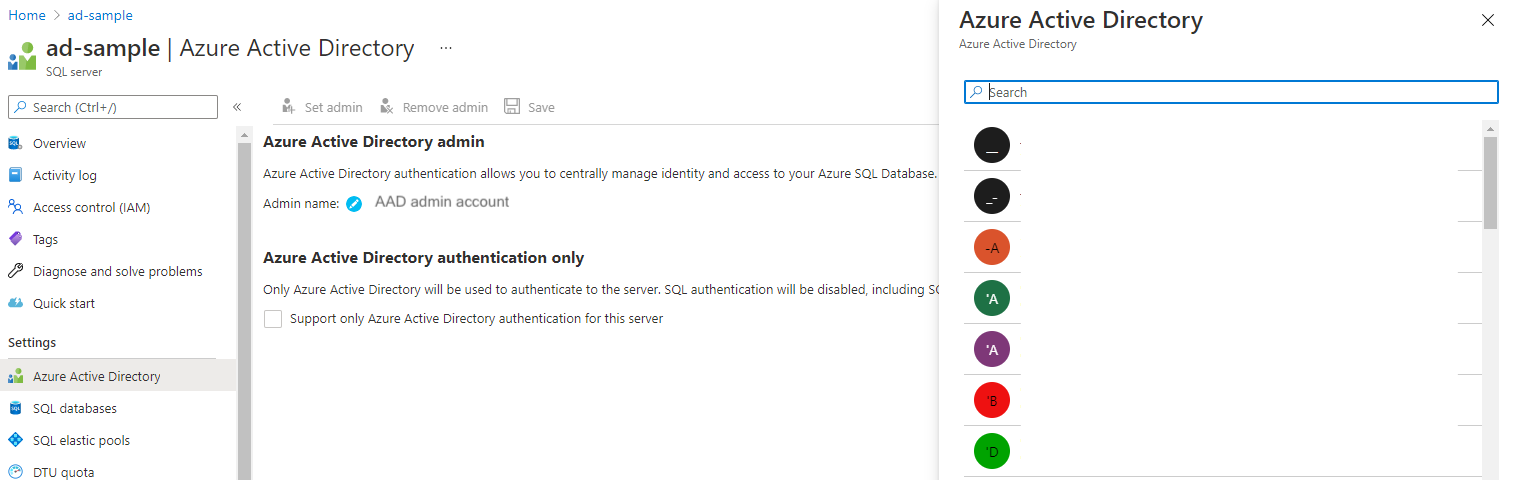

Aktivera Microsoft Entra-autentisering. I Azure Portal går du till Inställningar>Active Directory-administratör för datakällan. Välj Ange administratör och välj ett Microsoft Entra-användarkonto som ska göras till administratör för servern. Välj sedan Välj.

Aktivera hanterad identitet i Metrics Advisor. Du kan redigera en fråga i databashanteringsverktyget eller i Azure Portal.

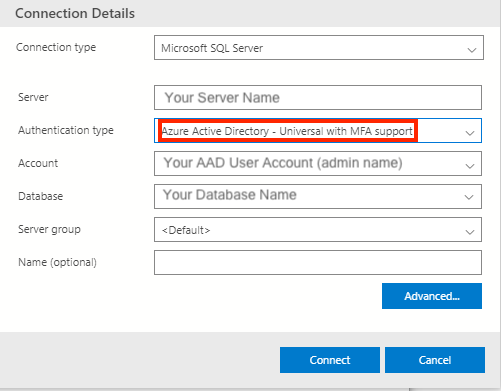

Hanteringsverktyg: I databashanteringsverktyget väljer du Active Directory – Universal med MFA-stöd i autentiseringsfältet. I fältet Användarnamn anger du namnet på det Microsoft Entra-konto som du angav som serveradministratör i steg 2. Det kan till exempel vara

test@contoso.com.

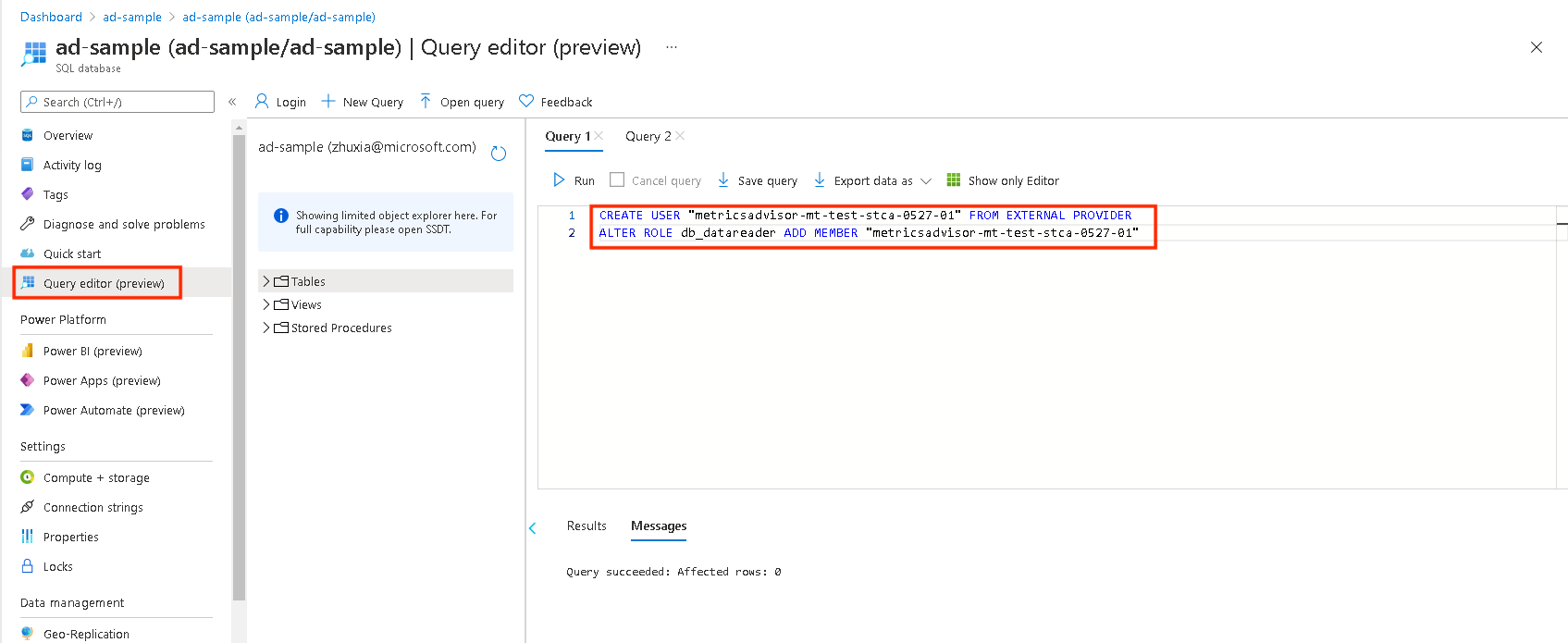

Azure Portal: I SQL-databasen väljer du Frågeredigeraren och loggar in administratörskontot.

Kör sedan följande i frågefönstret (observera att detta är samma för hanteringsverktygsmetoden):

CREATE USER [MI Name] FROM EXTERNAL PROVIDER ALTER ROLE db_datareader ADD MEMBER [MI Name]Kommentar

MI Nameär namnet på den hanterade identiteten i Metrics Advisor (för tjänstens huvudnamn bör den ersättas med tjänstens huvudnamn). Mer information finns i Auktorisera med en hanterad identitet.Här är ett exempel på en anslutningssträng:

Data Source=<Server>;Initial Catalog=<Database>

Azure SQL anslutningssträng:

Här är ett exempel på en anslutningssträng:

Data Source=<Server>;Initial Catalog=<Database>;User ID=<user-name>;Password=<password>Tjänstens huvudnamn: Ett huvudnamn för tjänsten är en konkret instans som skapats från programobjektet och ärver vissa egenskaper från det programobjektet. Ett huvudnamn för tjänsten skapas i varje klientorganisation där programmet används och refererar till det globalt unika appobjektet. Objektet för tjänstens huvudnamn definierar vad appen faktiskt kan göra i den specifika klientorganisationen, vem som kan komma åt appen och vilka resurser appen kan komma åt.

Steg 1: Skapa och registrera ett Microsoft Entra-program och ge det åtkomst till en databas. Mer information finns i Skapa en Microsoft Entra-appregistrering.

Steg 2: Följ stegen som dokumenterats tidigare i hanterad identitet i SQL Server.

Steg 3: Skapa en autentiseringsentitet i Metrics Advisor, så att du kan välja den entiteten när du lägger till ett dataflöde för autentiseringstypen för tjänstens huvudnamn.

Här är ett exempel på en anslutningssträng:

Data Source=<Server>;Initial Catalog=<Database>Tjänstens huvudnamn från Key Vault: Key Vault hjälper till att skydda kryptografiska nycklar och hemliga värden som molnappar och tjänster använder. Genom att använda Key Vault kan du kryptera nycklar och hemliga värden. Skapa först ett huvudnamn för tjänsten och lagra sedan tjänstens huvudnamn i ett nyckelvalv. Mer information finns i Skapa en autentiseringsentitet för tjänstens huvudnamn från Key Vault. Du kan också hitta din anslutningssträng i Azure SQL Server-resursen i Anslutningssträngar för inställningar>.

Här är ett exempel på anslutningssträng:

Data Source=<Server>;Initial Catalog=<Database>

Fråga: Använd en SQL-fråga för att hämta och formulera data till flerdimensionella tidsseriedata. Du kan använda

@IntervalStartoch@IntervalEndi din fråga för att få ett förväntat måttvärde i ett intervall. De bör formateras på följande sätt:yyyy-MM-ddTHH:mm:ssZ.Exempelfråga:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Azure Table Storage

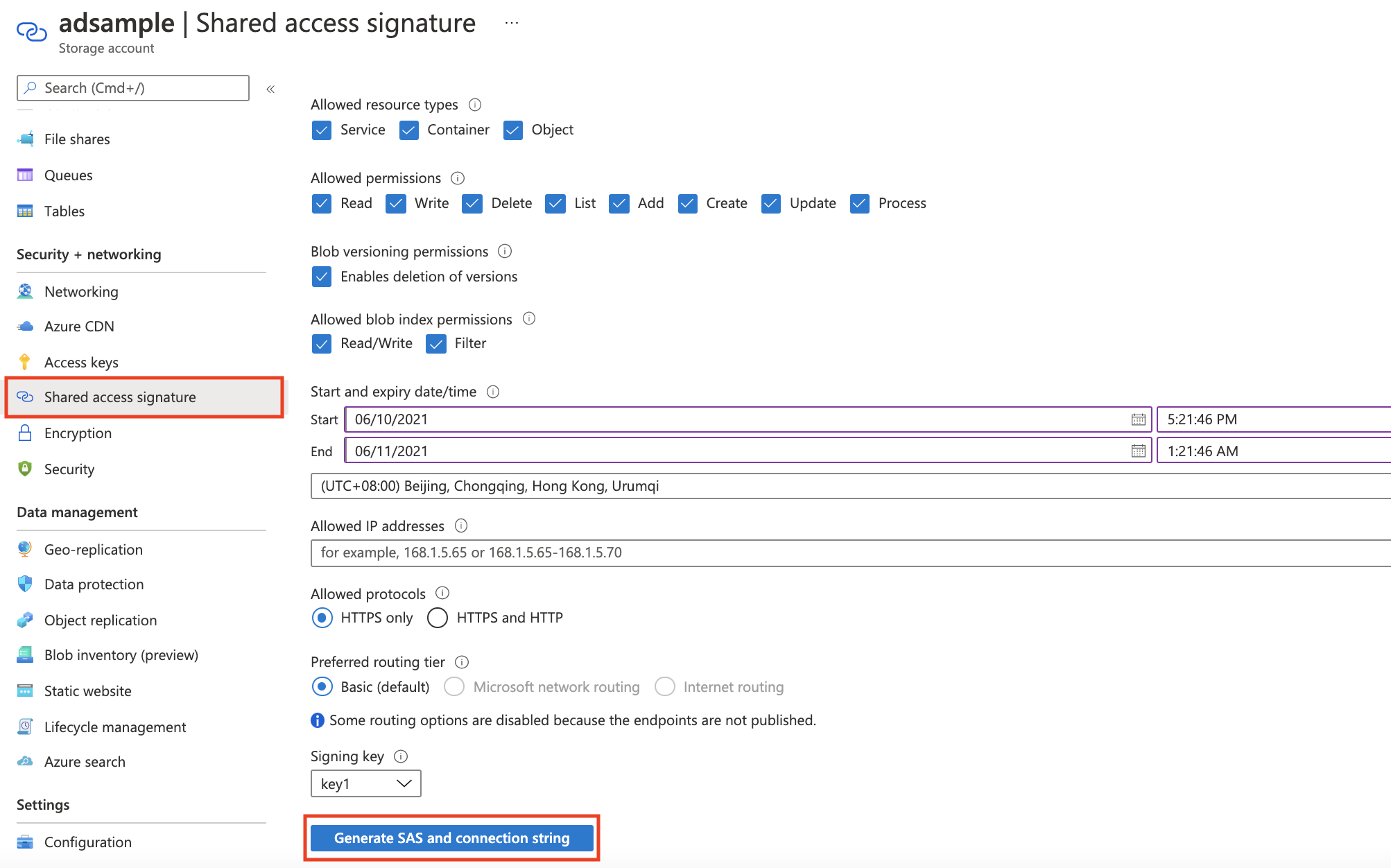

Anslutningssträng: Skapa en URL för signatur för delad åtkomst (SAS) och fyll i den här. Det enklaste sättet att generera en SAS-URL är med hjälp av Azure Portal. Gå först till det lagringskonto som du vill komma åt under Inställningar. Välj sedan Signatur för delad åtkomst. Markera kryssrutorna Tabell och Objekt och välj sedan Generera SAS och anslutningssträng. På arbetsytan Metrics Advisor kopierar och klistrar du in SAS-URL:en för tabelltjänsten i textrutan.

Tabellnamn: Ange en tabell att fråga mot. Du hittar detta i din Azure Storage-kontoinstans. I avsnittet Tabelltjänst väljer du Tabeller.

Fråga: Du kan använda

@IntervalStartoch@IntervalEndi din fråga för att få ett förväntat måttvärde i ett intervall. De bör formateras på följande sätt:yyyy-MM-ddTHH:mm:ssZ.Exempelfråga:

PartitionKey ge '@IntervalStart' and PartitionKey lt '@IntervalEnd'Mer information finns i självstudien om hur du skriver en giltig fråga.

InfluxDB (InfluxQL)

Anslutningssträng: Anslutningssträng för åtkomst till InfluxDB.

Databas: Databasen att köra frågor mot.

Fråga: En fråga för att hämta och formulera data i flerdimensionella tidsseriedata för inmatning.

Exempelfråga:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Mer information finns i självstudien om hur du skriver en giltig fråga.

- Användarnamn: Detta är valfritt för autentisering.

- Lösenord: Det här är valfritt för autentisering.

MongoDB

Anslutningssträng: Anslutningssträng för att få åtkomst till MongoDB.

Databas: Databasen att köra frågor mot.

Fråga: Ett kommando för att hämta och formulera data i flerdimensionella tidsseriedata för inmatning. Verifiera kommandot på db.runCommand().

Exempelfråga:

{"find": "[TableName]","filter": { [Timestamp]: { $gte: ISODate(@IntervalStart) , $lt: ISODate(@IntervalEnd) }},"singleBatch": true}

MySQL

Anslutningssträng: anslutningssträng för att få åtkomst till MySQL DB.

Fråga: En fråga för att hämta och formulera data i flerdimensionella tidsseriedata för inmatning.

Exempelfråga:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn]< @IntervalEndMer information finns i självstudien om hur du skriver en giltig fråga.

PostgreSQL

Anslutningssträng: Anslutningssträng för åtkomst till PostgreSQL DB.

Fråga: En fråga för att hämta och formulera data i flerdimensionella tidsseriedata för inmatning.

Exempelfråga:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndMer information finns i självstudien om hur du skriver en giltig fråga.

Nästa steg

- Medan du väntar på att dina måttdata ska matas in i systemet kan du läsa om hur du hanterar konfigurationer för dataflöde.

- När dina måttdata matas in kan du konfigurera mått och finjustera identifieringskonfigurationen.