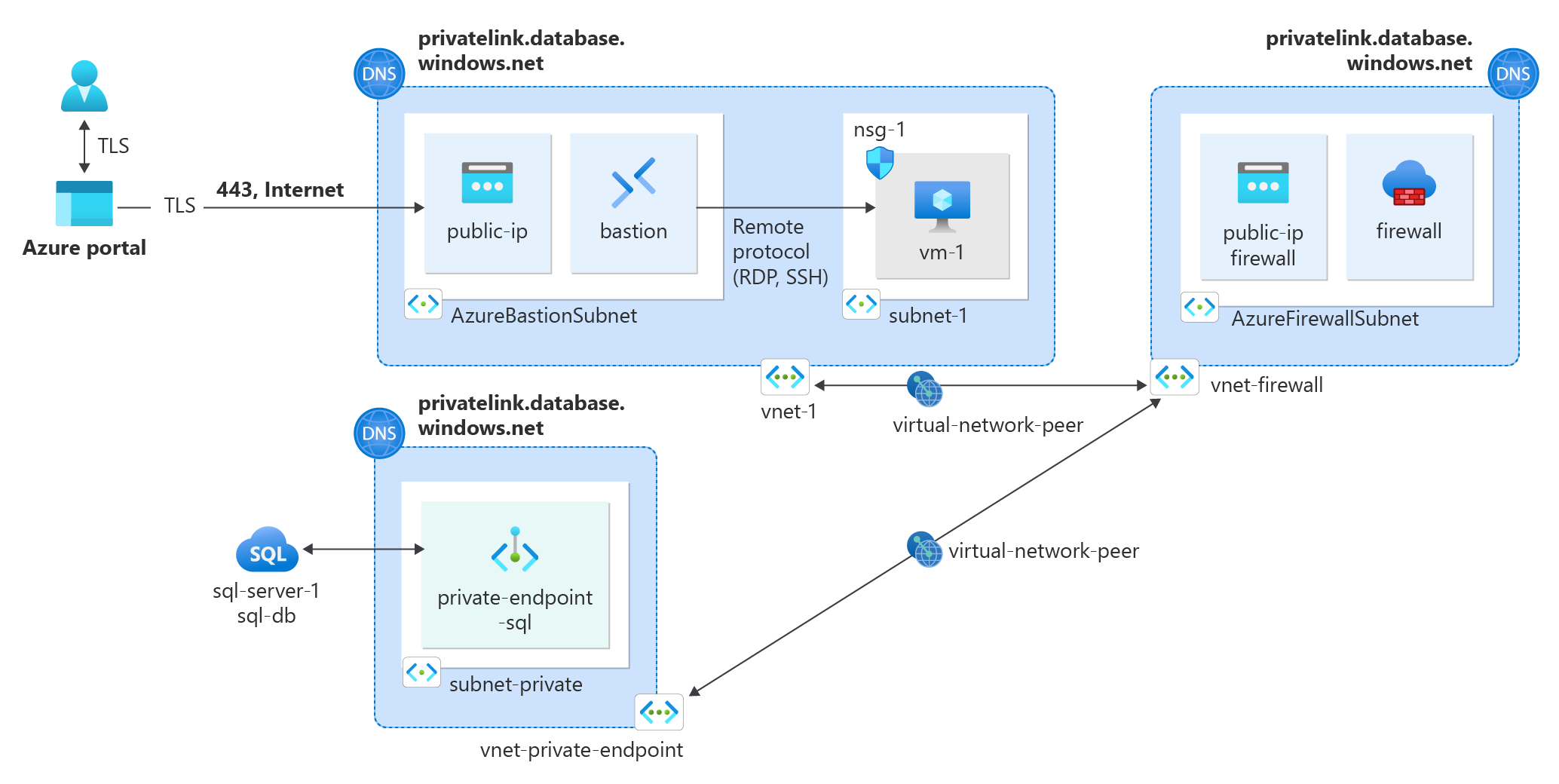

Självstudie: Inspektera privat slutpunktstrafik med Azure Firewall

Azure Private Endpoint är den grundläggande byggstenen för Azure Private Link. Med privata slutpunkter kan Azure-resurser som distribueras i ett virtuellt nätverk kommunicera privat med privata länkresurser.

Privata slutpunkter ger resurser åtkomst till den privata länktjänsten som distribueras i ett virtuellt nätverk. Åtkomst till den privata slutpunkten via peering för virtuella nätverk och lokala nätverksanslutningar utökar anslutningen.

Du kan behöva inspektera eller blockera trafik från klienter till de tjänster som exponeras via privata slutpunkter. Slutför den här inspektionen med hjälp av Azure Firewall eller en virtuell nätverksinstallation från tredje part.

Mer information och scenarier som omfattar privata slutpunkter och Azure Firewall finns i Azure Firewall-scenarier för att inspektera trafik som är avsedd för en privat slutpunkt.

I den här självstudien lär du dig att:

- Skapa ett virtuellt nätverk och en skyddsvärd för den virtuella testdatorn.

- Skapa det privata virtuella slutpunktsnätverket.

- Skapa en virtuell testdator.

- Distribuera Azure Firewall.

- Skapa en Azure SQL-databas.

- Skapa en privat slutpunkt för Azure SQL.

- Skapa en nätverks peer mellan det privata virtuella slutpunktsnätverket och det virtuella testdatornätverket.

- Länka de virtuella nätverken till en privat DNS-zon.

- Konfigurera programregler i Azure Firewall för Azure SQL.

- Dirigera trafik mellan den virtuella testdatorn och Azure SQL via Azure Firewall.

- Testa anslutningen till Azure SQL och verifiera i Azure Firewall-loggar.

Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Förutsättningar

Ett Azure-konto med en aktiv prenumeration.

En Log Analytics-arbetsyta. Mer information om hur du skapar en log analytics-arbetsyta finns i Skapa en Log Analytics-arbetsyta i Azure Portal.

Logga in på Azure-portalen

Logga in på Azure-portalen.

Skapa ett virtuellt nätverk och en Azure Bastion-värd

Följande procedur skapar ett virtuellt nätverk med ett resursundernät, ett Azure Bastion-undernät och en Bastion-värd:

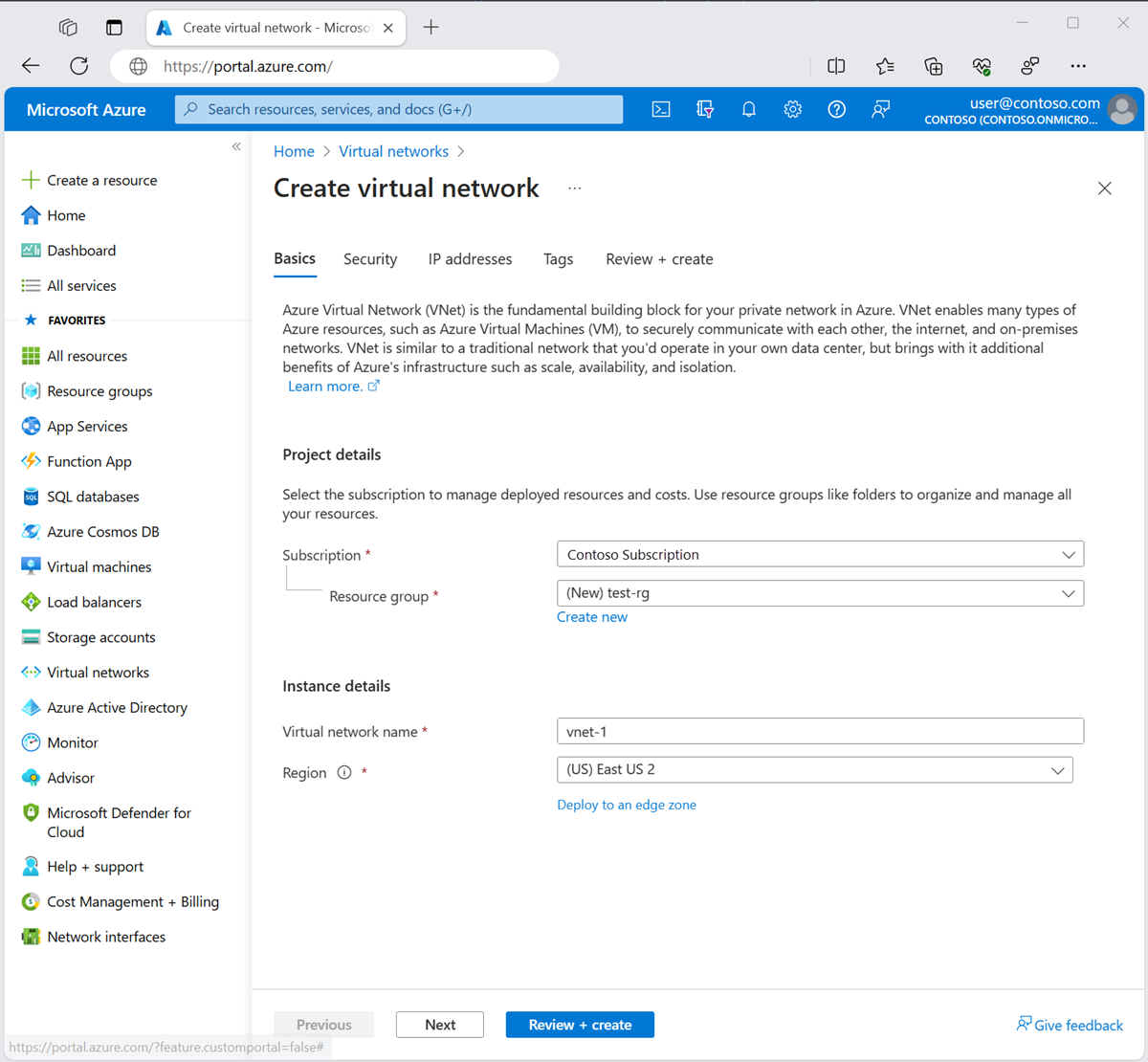

I portalen söker du efter och väljer Virtuella nätverk.

På sidan Virtuella nätverk väljer du + Skapa.

På fliken Grundläggande i Skapa virtuellt nätverk anger du eller väljer följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj Skapa ny.

Ange test-rg som namn.

Välj OK.Instansinformation Name Ange vnet-1. Region Välj USA, östra 2.

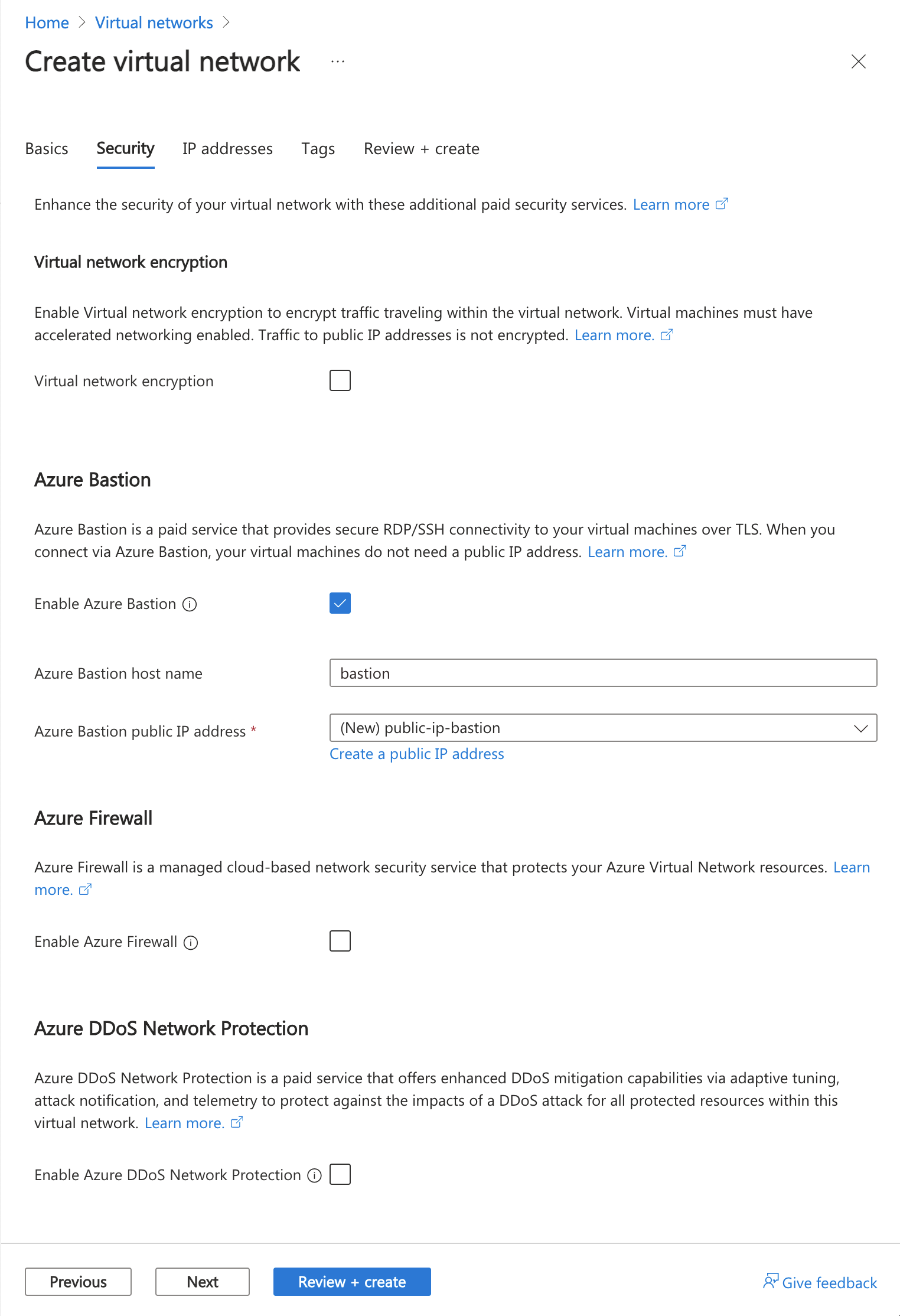

Välj Nästa för att fortsätta till fliken Säkerhet .

I avsnittet Azure Bastion väljer du Aktivera Azure Bastion.

Bastion använder webbläsaren för att ansluta till virtuella datorer i ditt virtuella nätverk via Secure Shell (SSH) eller Remote Desktop Protocol (RDP) med hjälp av sina privata IP-adresser. De virtuella datorerna behöver inte offentliga IP-adresser, klientprogramvara eller särskild konfiguration. Mer information finns i Vad är Azure Bastion?.

I Azure Bastion anger eller väljer du följande information:

Inställning Värde Azure Bastion-värdnamn Ange bastion. Offentlig IP-adress för Azure Bastion Välj Skapa en offentlig IP-adress.

Ange public-ip-bastion i Namn.

Välj OK.

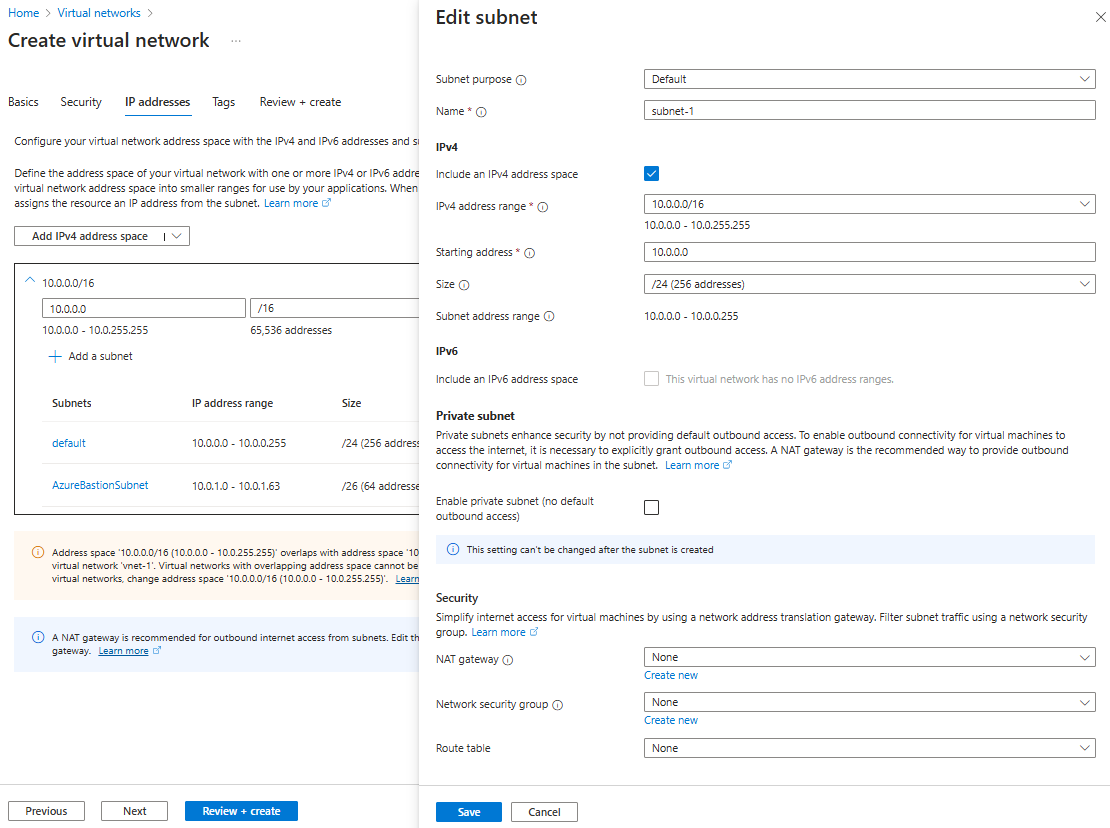

Välj Nästa för att fortsätta till fliken IP-adresser .

I rutan adressutrymme i Undernät väljer du standardundernätet .

I Redigera undernät anger eller väljer du följande information:

Inställning Värde Undernätssyfte Låt standardvärdet Standard vara kvar. Name Ange undernät-1. IPv4 IPv4-adressintervall Låt standardvärdet vara 10.0.0.0/16. Startadress Låt standardvärdet vara 10.0.0.0. Storlek Lämna standardvärdet /24 (256 adresser). Välj Spara.

Välj Granska + skapa längst ned i fönstret. När valideringen har godkänts väljer du Skapa.

Skapa ett virtuellt nätverk för en privat slutpunkt

Följande procedur skapar ett virtuellt nätverk med ett undernät.

I portalen söker du efter och väljer Virtuella nätverk.

På sidan Virtuella nätverk väljer du + Skapa.

På fliken Grundläggande i Skapa virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg Instansinformation Name Ange vnet-private-endpoint. Region Välj USA, östra 2. Välj Nästa för att fortsätta till fliken Säkerhet .

Välj Nästa för att fortsätta till fliken IP-adresser .

Välj Ta bort adressutrymme med papperskorgsikonen för att ta bort standardadressutrymmet.

Välj Lägg till IPv4-adressutrymme.

Ange 10.1.0.0 och lämna pull-down-rutan som standard på /16 (65 536 adresser).

Välj + Lägg till ett undernät.

I Lägg till ett undernät anger eller väljer du följande information:

Inställning Värde Information om undernät Undernätsmall Lämna standardinställningen Standard. Name Ange undernät privat. Startadress Låt standardvärdet vara 10.1.0.0. Storlek på undernät Lämna standardvärdet /24(256 adresser). Markera Lägga till.

Välj Granska + skapa längst ned på skärmen och välj Skapa när valideringen har godkänts.

Skapa en virtuell testdator

Följande procedur skapar en virtuell testdator (VM) med namnet vm-1 i det virtuella nätverket.

I portalen söker du efter och väljer Virtuella datorer.

I Virtuella datorer väljer du + Skapa och sedan Virtuell Azure-dator.

På fliken Grundläggande i Skapa en virtuell dator anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Virtual machine name Ange vm-1. Region Välj USA, östra 2. Tillgängliga alternativ Välj Ingen infrastrukturredundans krävs. Säkerhetstyp Låt standardvärdet Standard vara kvar. Bild Välj Ubuntu Server 22.04 LTS – x64 Gen2. VM-arkitektur Låt standardvärdet x64 vara kvar. Storlek Välj en storlek. Administratörskonto Authentication type Välj Lösenord. Username Ange azureuser. Lösenord Ange ett lösenord. Bekräfta lösenord Ange lösenordet igen. Regler för inkommande portar Offentliga inkommande portar Välj Ingen. Välj fliken Nätverk överst på sidan.

Ange eller välj följande information på fliken Nätverk :

Inställning Värde Nätverksgränssnitt Virtuellt nätverk Välj vnet-1. Undernät Välj undernät-1 (10.0.0.0/24). Offentlig IP-adress Välj Ingen. Nätverkssäkerhetsgrupp för nätverkskort Visa avancerad. Konfigurera nätverkssäkerhetsgrupp Välj Skapa ny.

Ange nsg-1 som namn.

Låt resten vara som standard och välj OK.Låt resten av inställningarna vara som standard och välj Granska + skapa.

Granska inställningarna och välj Skapa.

Kommentar

Virtuella datorer i ett virtuellt nätverk med en skyddsvärd behöver inte offentliga IP-adresser. Bastion tillhandahåller den offentliga IP-adressen och de virtuella datorerna använder privata IP-adresser för att kommunicera i nätverket. Du kan ta bort de offentliga IP-adresserna från alla virtuella datorer i bastionens värdbaserade virtuella nätverk. Mer information finns i Koppla bort en offentlig IP-adress från en virtuell Azure-dator.

Kommentar

Azure tillhandahåller en standard-IP för utgående åtkomst för virtuella datorer som antingen inte har tilldelats någon offentlig IP-adress eller som finns i serverdelspoolen för en intern grundläggande Azure-lastbalanserare. Ip-mekanismen för utgående åtkomst har en utgående IP-adress som inte kan konfigureras.

Standard-IP för utgående åtkomst inaktiveras när någon av följande händelser inträffar:

- En offentlig IP-adress tilldelas till den virtuella datorn.

- Den virtuella datorn placeras i serverdelspoolen för en standardlastbalanserare, med eller utan regler för utgående trafik.

- En Azure NAT Gateway-resurs tilldelas till den virtuella datorns undernät.

Virtuella datorer som du skapar med hjälp av vm-skalningsuppsättningar i flexibelt orkestreringsläge har inte standardåtkomst till utgående trafik.

Mer information om utgående anslutningar i Azure finns i Standardutgående åtkomst i Azure och Använda SNAT (Source Network Address Translation) för utgående anslutningar.

Distribuera Azure Firewall

I sökrutan överst i portalen anger du Brandvägg. Välj Brandväggar i sökresultatet.

I Brandväggar väljer du + Skapa.

Ange eller välj följande information på fliken Grundläggande i Skapa en brandvägg:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Name Ange brandvägg. Region Välj USA, östra 2. Availability zone Välj Ingen. Brandväggs-SKU Välj Standard. Brandväggshantering Välj Använd en brandväggsprincip för att hantera den här brandväggen. Brandväggsprincip Välj Lägg till.

Ange brandväggsprincip i Principnamn.

Välj USA, östra 2 i regionen.

Välj OK.Välj ett virtuellt nätverk Välj Skapa ny. Virtuellt nätverksnamn Ange vnet-firewall. Adressutrymme Ange 10.2.0.0/16. Adressutrymme för undernätet Ange 10.2.1.0/26. Offentlig IP-adress Välj Lägg till.

Ange public-ip-firewall i Namn.

Välj OK.Välj Granska + skapa.

Välj Skapa.

Vänta tills brandväggsdistributionen har slutförts innan du fortsätter.

Aktivera brandväggsloggar

I det här avsnittet aktiverar du brandväggsloggarna och skickar dem till log analytics-arbetsytan.

Kommentar

Du måste ha en Log Analytics-arbetsyta i din prenumeration innan du kan aktivera brandväggsloggar. Mer information finns i Förutsättningar.

I sökrutan överst i portalen anger du Brandvägg. Välj Brandväggar i sökresultatet.

Välj brandvägg.

I Övervakning väljer du Diagnostikinställningar.

Väj + Lägg till diagnostikinställning.

I Diagnostikinställning anger eller väljer du följande information:

Inställning Värde Diagnosinställningsnamn Ange diagnostikinställningsbrandvägg. Loggar Kategorier Välj Azure Firewall Application Rule (Legacy Azure Diagnostics) och Azure Firewall Network Rule (Legacy Azure Diagnostics). Målinformation Mål Välj Skicka till Log Analytics-arbetsyta. Prenumeration Välj din prenumeration. Log Analytics-arbetsyta Välj din log analytics-arbetsyta. Välj Spara.

Skapa en Azure SQL-databas

I sökrutan överst i portalen anger du SQL. Välj SQL-databaser i sökresultatet.

I SQL-databaser väljer du + Skapa.

På fliken Grundläggande i Skapa SQL Database anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Databasinformation Databasnamn Ange sql-db. Server Välj Skapa ny.

Ange servernamn i Servernamn (Servernamn måste vara unika, ersätt servernamn med ett unikt värde).

Välj (USA) USA, östra 2 i Plats.

Välj Använd SQL-autentisering.

Ange inloggning och lösenord för serveradministratör.

Välj OK.Vill du använda elastisk SQL-pool? Välj Nej. Arbetsbelastningsmiljö Lämna standardvärdet Produktion. Redundans för säkerhetskopieringslagring Redundans för säkerhetskopieringslagring Välj Lokalt redundant lagring av säkerhetskopiering. Välj Nästa: Nätverk.

På fliken Nätverk i Skapa SQL Database anger eller väljer du följande information:

Inställning Värde Nätverksanslutning Anslutningsmetod Välj Privat slutpunkt. Privata slutpunkter Välj +Lägg till privat slutpunkt. Skapa en privat slutpunkt Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Plats Välj USA, östra 2. Name Ange private-endpoint-sql. Underresurs för mål Välj SqlServer. Nätverk Virtuellt nätverk Välj vnet-private-endpoint. Undernät Välj subnet-private-endpoint. Privat DNS integrering Integrera med privat DNS-zon Välj Ja. Privat DNS-zon Låt standardvärdet för privatelink.database.windows.net vara kvar. Välj OK.

Välj Granska + skapa.

Välj Skapa.

Ansluta virtuella nätverk med peering för virtuella nätverk

I det här avsnittet ansluter du de virtuella nätverken med peering för virtuella nätverk. Nätverken vnet-1 och vnet-private-endpoint är anslutna till vnet-firewall. Det finns ingen direkt anslutning mellan vnet-1 och vnet-private-endpoint.

I sökrutan överst i portalen anger du Virtuella nätverk. Välj Virtuella nätverk i sökresultaten.

Välj vnet-firewall.

I Inställningar väljer du Peerings.

I Peerings väljer du + Lägg till.

I Lägg till peering anger eller väljer du följande information:

Inställning Värde Det här virtuella nätverket Namn på peeringlänk Ange vnet-firewall-to-vnet-1. Trafik till fjärranslutet virtuellt nätverk Välj Tillåt (standard). Trafik som vidarebefordras från ett fjärranslutet virtuellt nätverk Välj Tillåt (standard). Virtuell nätverksgateway eller routningsserver Välj Ingen (standard). Fjärranslutet virtuellt nätverk Namn på peeringlänk Ange vnet-1-to-vnet-firewall. Distributionsmodell för virtuellt nätverk Välj Resurshanterare. Prenumeration Välj din prenumeration. Virtuellt nätverk Välj vnet-1. Trafik till fjärranslutet virtuellt nätverk Välj Tillåt (standard). Trafik som vidarebefordras från ett fjärranslutet virtuellt nätverk Välj Tillåt (standard). Virtuell nätverksgateway eller routningsserver Välj Ingen (standard). Markera Lägga till.

I Peerings väljer du + Lägg till.

I Lägg till peering anger eller väljer du följande information:

Inställning Värde Det här virtuella nätverket Namn på peeringlänk Ange vnet-firewall-to-vnet-private-endpoint. Tillåt "vnet-1" att komma åt "vnet-private-endpoint" Låt standardvärdet vara markerat. Tillåt att "vnet-1" tar emot vidarebefordrad trafik från "vnet-private-endpoint" Markera kryssrutan. Tillåt att gatewayen i "vnet-1" vidarebefordrar trafik till "vnet-private-endpoint" Låt standardvärdet vara avmarkerat. Aktivera "vnet-1" för att använda fjärrgatewayen "vnet-private-endpoint" Låt standardvärdet vara avmarkerat. Fjärranslutet virtuellt nätverk Namn på peeringlänk Ange vnet-private-endpoint-to-vnet-firewall. Distributionsmodell för virtuellt nätverk Välj Resurshanterare. Prenumeration Välj din prenumeration. Virtuellt nätverk Välj vnet-private-endpoint. Tillåt att "vnet-private-endpoint" får åtkomst till "vnet-1" Låt standardvärdet vara markerat. Tillåt att "vnet-private-endpoint" tar emot vidarebefordrad trafik från "vnet-1" Markera kryssrutan. Tillåt gateway i "vnet-private-endpoint" att vidarebefordra trafik till "vnet-1" Låt standardvärdet vara avmarkerat. Aktivera "vnet-private-endpoint" för att använda fjärrgatewayen "vnet-1" Låt standardvärdet vara avmarkerat. Markera Lägga till.

Kontrollera att Peering-statusen visar Ansluten för båda nätverkskamraterna.

Länka de virtuella nätverken till den privata DNS-zonen

Den privata DNS-zonen som skapades när den privata slutpunkten skapades i föregående avsnitt måste länkas till de virtuella nätverken vnet-1 och vnet-firewall .

I sökrutan överst i portalen anger du Privat DNS zon. Välj Privat DNS zoner i sökresultaten.

Välj privatelink.database.windows.net.

I Inställningar väljer du Länkar till virtuellt nätverk.

Markera + Lägg till.

I Länken Lägg till virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Virtuell nätverkslänk Länknamn för virtuellt nätverk Ange link-to-vnet-1. Prenumeration Välj din prenumeration. Virtuellt nätverk Välj vnet-1 (test-rg). Konfiguration Låt standardvärdet vara avmarkerat för Aktivera automatisk registrering. Välj OK.

Markera + Lägg till.

I Länken Lägg till virtuellt nätverk anger eller väljer du följande information:

Inställning Värde Virtuell nätverkslänk Länknamn för virtuellt nätverk Ange link-to-vnet-firewall. Prenumeration Välj din prenumeration. Virtuellt nätverk Välj vnet-firewall (test-rg). Konfiguration Låt standardvärdet vara avmarkerat för Aktivera automatisk registrering. Välj OK.

Skapa väg mellan vnet-1 och vnet-private-endpoint

Det finns ingen nätverkslänk mellan vnet-1 och vnet-private-endpoint . Du måste skapa en väg för att trafik ska kunna flöda mellan de virtuella nätverken via Azure Firewall.

Vägen skickar trafik från vnet-1 till adressutrymmet för det virtuella nätverket vnet-private-endpoint via Azure Firewall.

I sökrutan överst i portalen anger du Routningstabeller. Välj Routningstabeller i sökresultatet.

Välj + Skapa.

På fliken Grundläggande i tabellen Skapa väg anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Region Välj USA, östra 2. Name Ange vnet-1-to-vnet-firewall. Sprida gatewayvägar Lämna standardvärdet Ja. Välj Granska + skapa.

Välj Skapa.

I sökrutan överst i portalen anger du Routningstabeller. Välj Routningstabeller i sökresultatet.

Välj vnet-1-to-vnet-firewall.

I Inställningar väljer du Vägar.

Markera + Lägg till.

I Lägg till väg anger eller väljer du följande information:

Inställning Värde Vägnamn Ange subnet-1-to-subnet-private-endpoint. Måltyp Välj IP-adresser. Mål-IP-adresser/CIDR-intervall Ange 10.1.0.0/16. Nästa hopptyp Välj Virtuell installation. Nexthop-adress Ange 10.2.1.4. Markera Lägga till.

I Inställningar väljer du Undernät.

Välj + Associera.

I Associera undernät anger eller väljer du följande information:

Inställning Värde Virtuellt nätverk Välj vnet-1(test-rg). Undernät Välj undernät-1. Välj OK.

Konfigurera en programregel i Azure Firewall

Skapa en programregel för att tillåta kommunikation från vnet-1 till den privata slutpunkten för Azure SQL-servern server-name.database.windows.net. Ersätt servernamn med namnet på din Azure SQL-server.

I sökrutan överst i portalen anger du Brandvägg. Välj Brandväggsprinciper i sökresultatet.

I Brandväggsprinciper väljer du brandväggsprincip.

I Inställningar väljer du Programregler.

Välj + Lägg till en regelsamling.

I Lägg till en regelsamling anger eller väljer du följande information:

Inställning Värde Name Ange rule-collection-sql. Typ av regelsamling Låt valet av Program vara kvar. Prioritet Ange 100. Regelinsamlingsåtgärd Markera Tillåt. Regelsamlingsgrupp Låt standardvärdet DefaultApplicationRuleCollectionGroup vara kvar. Regler Regel 1 Name Ange SQLPrivateEndpoint. Source type Välj IP-adress. Källa Ange 10.0.0.0/16 Protokoll Ange mssql:1433 Måltyp Välj FQDN. Mål Ange server-name.database.windows.net. Markera Lägga till.

Testa anslutningen till Azure SQL från en virtuell dator

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-1.

I Åtgärder väljer du Bastion.

Ange användarnamnet och lösenordet för den virtuella datorn.

Välj Anslut.

Kontrollera namnmatchningen för den privata slutpunkten genom att ange följande kommando i terminalfönstret:

nslookup server-name.database.windows.netDu får ett meddelande som liknar följande exempel. Ip-adressen som returneras är den privata IP-adressen för den privata slutpunkten.

Server: 127.0.0.53 Address: 127.0.0.53#53 Non-authoritative answer: sql-server-8675.database.windows.netcanonical name = sql-server-8675.privatelink.database.windows.net. Name:sql-server-8675.privatelink.database.windows.net Address: 10.1.0.4Installera SQL Server-kommandoradsverktygen från Installera SQL Server-kommandoradsverktygen sqlcmd och bcp i Linux. Fortsätt med nästa steg när installationen är klar.

Använd följande kommandon för att ansluta till den SQL-server som du skapade i föregående steg.

Ersätt <server-admin> med det administratörsanvändarnamn som du angav när SQL-servern skapades.

Ersätt <administratörslösenordet> med det administratörslösenord som du angav när SQL Server skapades.

Ersätt servernamn med namnet på DIN SQL-server.

sqlcmd -S server-name.database.windows.net -U '<server-admin>' -P '<admin-password>'En SQL-kommandotolk visas vid lyckad inloggning. Ange avsluta för att avsluta sqlcmd-verktyget .

Verifiera trafik i Azure Firewall-loggarna

I sökrutan överst i portalen anger du Log Analytics. Välj Log Analytics i sökresultatet.

Välj din log analytics-arbetsyta. I det här exemplet heter arbetsytan log-analytics-workspace.

I Allmänna inställningar väljer du Loggar.

I exemplet Frågor i sökrutan anger du Programregel. I de returnerade resultaten i Nätverk väljer du knappen Kör för loggdata för programregel.

I loggfrågans utdata kontrollerar du server-name.database.windows.net visas under FQDN och SQLPrivateEndpoint visas under Regel.

När du är klar med de resurser som du skapade kan du ta bort resursgruppen och alla dess resurser.

I Azure Portal söker du efter och väljer Resursgrupper.

På sidan Resursgrupper väljer du resursgruppen test-rg .

På sidan test-rg väljer du Ta bort resursgrupp.

Ange test-rg i Ange resursgruppsnamn för att bekräfta borttagningen och välj sedan Ta bort.

Nästa steg

Gå vidare till nästa artikel för att lära dig hur du använder en privat slutpunkt med Azure Private Resolver: