Standardåtkomst för utgående trafik i Azure

I Azure tilldelas virtuella datorer som skapats i ett virtuellt nätverk utan explicit definierad utgående anslutning en offentlig IP-standardadress för utgående trafik. Den här IP-adressen möjliggör utgående anslutning från resurserna till Internet. Den här åtkomsten kallas för standardåtkomst för utgående trafik.

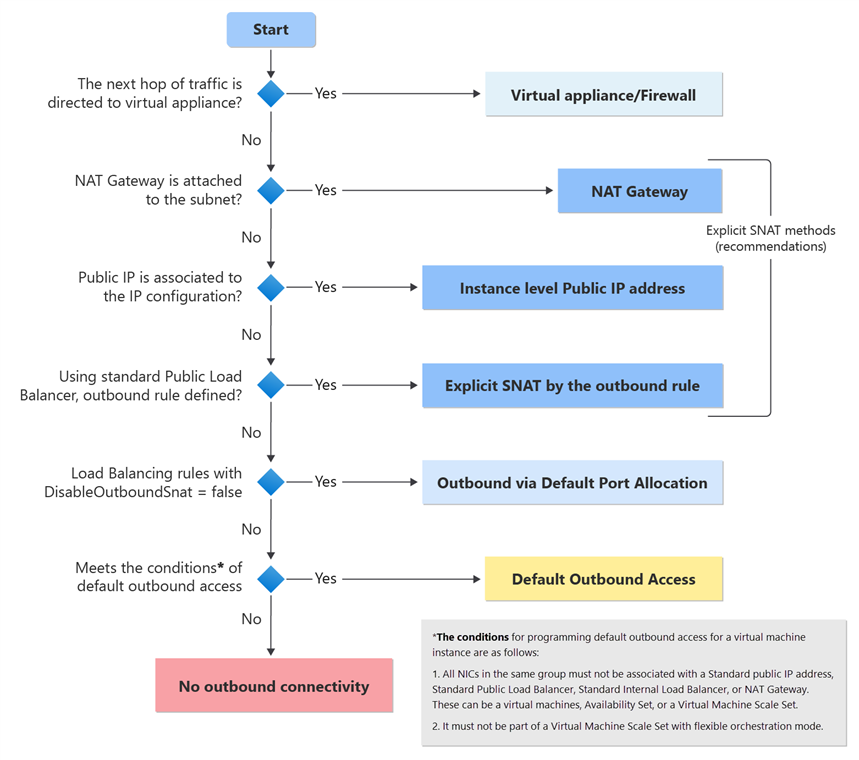

Exempel på explicit utgående anslutning för virtuella datorer är:

Skapat i ett undernät som är kopplat till en NAT-gateway.

Distribuerad i serverdelspoolen för en standardlastbalanserare med definierade regler för utgående trafik.

Distribuerad i serverdelspoolen för en grundläggande offentlig lastbalanserare.

Virtuella datorer med offentliga IP-adresser som uttryckligen är associerade med dem.

Hur tillhandahålls standardåtkomst för utgående trafik?

Den offentliga IPv4-adress som används för åtkomsten kallas standard-IP för utgående åtkomst. Den här IP-adressen är implicit och tillhör Microsoft. Den här IP-adressen kan komma att ändras och vi rekommenderar inte att du är beroende av den för produktionsarbetsbelastningar.

När tillhandahålls standardåtkomst för utgående trafik?

Om du distribuerar en virtuell dator i Azure och den inte har någon explicit utgående anslutning tilldelas den en standard-IP för utgående åtkomst.

Viktigt!

Den 30 september 2025 dras den utgående standardåtkomsten för nya distributioner tillbaka. Mer information finns i det officiella meddelandet. Vi rekommenderar att du använder någon av de explicita anslutningsformer som beskrivs i följande avsnitt.

Varför rekommenderas det att inaktivera standardåtkomst för utgående trafik?

Säker som standard

- Vi rekommenderar inte att du öppnar ett virtuellt nätverk till Internet som standard med hjälp av Nolltillit nätverkssäkerhetsprincipen.

Explicit kontra implicit

- Vi rekommenderar att du har explicita anslutningsmetoder i stället för implicit när du beviljar åtkomst till resurser i ditt virtuella nätverk.

Förlust av IP-adress

- Kunderna äger inte standard-IP-adressen för utgående åtkomst. Den här IP-adressen kan ändras och eventuella beroenden kan orsaka problem i framtiden.

Några exempel på konfigurationer som inte fungerar när du använder utgående standardåtkomst:

- När du har flera nätverkskort på samma virtuella dator är standardutgående IP-adresser inte konsekvent desamma för alla nätverkskort.

- När du skalar upp/ned VM-skalningsuppsättningar kan standardutgående IP-adresser som tilldelats enskilda instanser ändras.

- På samma sätt är standardutgående IP-adresser inte konsekventa eller sammanhängande för virtuella datorinstanser i en VM-skalningsuppsättning.

Hur kan jag övergå till en explicit metod för offentlig anslutning (och inaktivera standardåtkomst för utgående trafik)?

Det finns flera sätt att inaktivera standardåtkomst för utgående trafik. I följande avsnitt beskrivs vilka alternativ som är tillgängliga för dig.

Använda parametern Privat undernät (offentlig förhandsversion)

Viktigt!

Privata undernät är för närvarande i offentlig förhandsversion. Den här förhandsversionen tillhandahålls utan serviceavtal och rekommenderas inte för produktionsarbetsbelastningar. Vissa funktioner kanske inte stöds eller kan vara begränsade. Mer information finns i Kompletterande villkor för användning av Microsoft Azure-förhandsversioner.

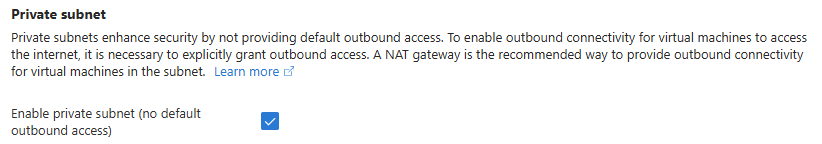

Om du skapar ett undernät som ska vara privat förhindrar du att virtuella datorer i undernätet använder standardutgående åtkomst för att ansluta till offentliga slutpunkter.

Virtuella datorer i ett privat undernät kan fortfarande komma åt Internet med explicit utgående anslutning.

Kommentar

Vissa tjänster fungerar inte på en virtuell dator i ett privat undernät utan en explicit utgående metod (exempel är Windows-aktivering och Windows-uppdateringar).

Lägg till funktionen Privat undernät

- Från Azure Portal markerar du undernätet och markerar kryssrutan för att aktivera privat undernät enligt nedan:

- Med powershell tar följande skript namnen på resursgruppen och det virtuella nätverket och loopar genom varje undernät för att aktivera privata undernät.

$resourceGroupName = ""

$vnetName = ""

$vnet = Get-AzVirtualNetwork -ResourceGroupName $resourceGroupName -Name $vnetName

foreach ($subnet in $vnet.Subnets) {

if ($subnet.DefaultOutboundAccess -eq $null) {

$subnet.DefaultOutboundAccess = $false

Write-Output "Set 'defaultoutboundaccess' to \$false for subnet: $($subnet.Name)"

}

elseif ($subnet.DefaultOutboundAccess -eq $false) {

# Output message if the value is already $false

Write-Output "already private for subnet: $($subnet.Name)"

}

}

Set-AzVirtualNetwork -VirtualNetwork $vnet

- Med CLI uppdaterar du undernätet med az network vnet subnet update och inställd

--default-outboundpå "false"

az network vnet subnet update --resource-group rgname --name subnetname --vnet-name vnetname --default-outbound false

- Med hjälp av

defaultOutboundAccessen Azure Resource Manager-mall anger du värdet för parametern till "false"

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vnetName": {

"type": "string",

"defaultValue": "testvm-vnet"

},

"subnetName": {

"type": "string",

"defaultValue": "default"

},

"subnetPrefix": {

"type": "string",

"defaultValue": "10.1.0.0/24"

},

"vnetAddressPrefix": {

"type": "string",

"defaultValue": "10.1.0.0/16"

}

},

"resources": [

{

"type": "Microsoft.Network/virtualNetworks",

"apiVersion": "2023-11-01",

"name": "[parameters('vnetName')]",

"location": "westus2",

"properties": {

"addressSpace": {

"addressPrefixes": [

"[parameters('vnetAddressPrefix')]"

]

},

"subnets": [

{

"name": "[parameters('subnetName')]",

"properties": {

"addressPrefix": "[parameters('subnetPrefix')]",

"defaultoutboundaccess": false

}

}

]

}

}

]

}

Begränsningar för privat undernät

För att aktivera eller uppdatera operativsystem för virtuella datorer, till exempel Windows, krävs en explicit utgående anslutningsmetod.

I konfigurationer med hjälp av en användardefinierad väg (UDR) med en standardväg (0/0) som skickar trafik till en överordnad brandvägg/virtuell nätverksinstallation bryts all trafik som kringgår den här vägen (till exempel till servicetaggade mål) i ett privat undernät.

Lägga till en explicit utgående anslutningsmetod

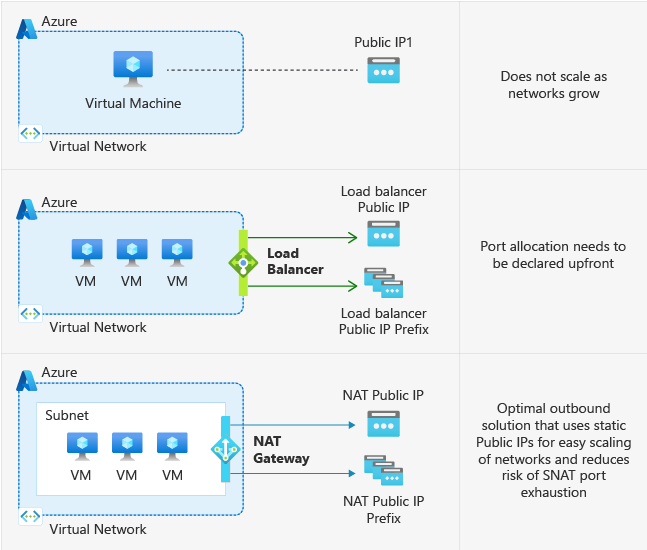

Associera en NAT-gateway till den virtuella datorns undernät.

Associera en standardlastbalanserare som konfigurerats med regel för utgående trafik.

Associera en offentlig standard-IP-adress med något av den virtuella datorns nätverksgränssnitt (om det finns flera nätverksgränssnitt; att ha bara ett nätverksinterface med en offentlig standard-IP hindrar standardåtkomst för utgående trafik för den virtuella datorn).

Använda flexibelt orkestreringsläge för VM-skalningsuppsättningar

- Flexibla skalningsuppsättningar är säkra som standard. Alla instanser som skapas via flexibla skalningsuppsättningar har inte den utgående standardåtkomst-IP som är associerad med dem, så en explicit utgående metod krävs. Mer information finns i Flexibelt orkestreringsläge för vm-skalningsuppsättningar

Viktigt!

När en lastbalanserares serverdelspool konfigureras av IP-adressen använder den standardåtkomst för utgående trafik på grund av ett pågående känt problem. För säker som standardkonfiguration och program med krävande utgående behov associerar du en NAT-gateway till de virtuella datorerna i lastbalanserarens serverdelspool för att skydda trafiken. Läs mer om befintliga kända problem.

Vad är det rekommenderade sättet om jag behöver utgående åtkomst?

NAT-gateway är den rekommenderade metoden för att ha explicit utgående anslutning. En brandvägg kan också användas för att ge den här åtkomsten.

Krav

Standard-IP för utgående åtkomst stöder inte fragmenterade paket.

Standard-IP för utgående åtkomst stöder inte ICMP-ping.

Nästa steg

Mer information om utgående anslutningar i Azure och Azure NAT Gateway finns i: