Installera Azure Monitor-agenten på Windows-klientenheter med hjälp av klientinstallationsprogrammet

Använd klientinstallationsprogrammet för att installera Azure Monitor-agenten på Windows-klientenheter och skicka övervakningsdata till Din Log Analytics-arbetsyta.

Både Azure Monitor Agent-tillägget och installationsprogrammet installerar samma underliggande agent och använder datainsamlingsregler (DCR) för att konfigurera datainsamling.

Den här artikeln beskriver hur du installerar Azure Monitor-agenten på Windows-klientenheter med hjälp av klientinstallationsprogrammet och hur du associerar DCR:er till dina Windows-klientenheter.

Kommentar

Den här artikeln innehåller specifik vägledning för att installera Azure Monitor-agenten på Windows-klientenheter, med förbehåll för begränsningar. Vägledning för standardinstallation och hantering för agenten finns i vägledningen för hantering av agenttillägg.

Jämförelse med tillägget för virtuella datorer

Här är en jämförelse mellan att använda klientinstallationsprogrammet och att använda tillägget för den virtuella datorn (VM) för Azure Monitor-agenten:

| Funktionell komponent | Metod för virtuella datorer eller servrar via tillägget | Metod för klienter via installationsprogrammet |

|---|---|---|

| Agentinstallationsmetod | VM-tillägg | Klientinstallationsprogram |

| Agent installerad | Azure Monitor-agent | Azure Monitor-agent |

| Autentisering | Hanterad identitet | Microsoft Entra-enhetstoken |

| Central konfiguration | DCR:ar | DCR:ar |

| Associera konfigurationsregler med agenter | DCR-enheter associerar direkt till enskilda VM-resurser | DCR:ar associerar till ett övervakat objekt som mappar till alla enheter i Microsoft Entra-klientorganisationen |

| Dataöverföring till Log Analytics | Log Analytics-slutpunkter | Log Analytics-slutpunkter |

| Funktionsstöd | Alla dokumenterade funktioner | Funktioner som är beroende av Azure Monitor Agent-tillägget som inte kräver fler tillägg (innehåller stöd för Microsoft Sentinel Windows-händelsefiltrering) |

| Nätverksalternativ | Proxysupport, stöd för private link | Endast proxystöd |

Enhetstyper som stöds

| Enhetstyp | Stöds? | Installationsmetod | Ytterligare information |

|---|---|---|---|

| Windows 11, 10 skrivbord, arbetsstationer | Ja | Klientinstallationsprogram | Installerar agenten med hjälp av ett Windows MSI-installationsprogram. |

| Windows 11, 10 bärbara datorer | Ja | Klientinstallationsprogram | Installerar agenten med hjälp av ett Windows MSI-installationsprogram (installationen fungerar på bärbara datorer, men agenten är ännu inte optimerad för batteri- eller nätverksförbrukning). |

| Virtuella datorer, skalningsuppsättningar | Nej | VM-tillägg | Installerar agenten med hjälp av Azure-tilläggets ramverk. |

| Lokala servrar | Nej | VM-tillägg (med Azure Arc-agent) | Installerar agenten med hjälp av Azure-tilläggsramverket som tillhandahålls lokalt genom att installera Azure Arc-agenten. |

Förutsättningar

Datorn måste köra Windows-klientoperativsystemet version 10 RS4 eller senare.

För att ladda ned installationsprogrammet bör datorn ha C++ Redistributable version 2015) eller senare installerad.

Datorn måste vara domänansluten till en Microsoft Entra-klientorganisation (anslutna eller hybridanslutna datorer). När datorn är domänansluten kan agenten hämta Microsoft Entra-enhetstoken för att autentisera och hämta domänkontrollanter från Azure.

Kontrollera om du behöver administratörsbehörigheter för klientorganisationen i Microsoft Entra-klientorganisationen.

Enheten måste ha åtkomst till följande HTTPS-slutpunkter:

global.handler.control.monitor.azure.com<virtual-machine-region-name>.handler.control.monitor.azure.com(Exempel:

westus.handler.control.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com(Exempel:

12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)Om du använder privata länkar på agenten måste du också lägga till slutpunkterna för datainsamlingen.

En DCR som du vill associera med enheterna. Om den inte redan finns skapar du en datainsamlingsregel. Associera inte regeln med några resurser än.

Innan du använder en PowerShell-cmdlet kontrollerar du att den cmdlet-relaterade PowerShell-modulen är installerad och importerad.

Begränsningar

- De datainsamlingsregler som du skapar för Windows-klientdatorer kan bara riktas mot hela Microsoft Entra-klientomfånget. En datainsamlingsregel som du associerar med ett övervakat objekt gäller alltså för alla Windows-klientdatorer där du installerar Azure Monitor Agent med hjälp av det här klientinstallationsprogrammet i klientorganisationen. Detaljerad inriktning med hjälp av datainsamlingsregler stöds inte för Windows-klientenheter ännu.

- Azure Monitor-agenten stöder inte övervakning av Windows-datorer som är anslutna via privata Azure-länkar.

- Agenten som installeras med Windows-klientinstallationsprogrammet är främst avsedd för Windows-skrivbord eller arbetsstationer som alltid är anslutna. Även om du kan installera Azure Monitor Agent på bärbara datorer med installationsprogrammet är agenten inte optimerad för batteriförbrukning och nätverksbegränsningar på en bärbar dator.

- Azure Monitor-mått stöds inte som mål för Windows-klientenheter.

Installera agenten

Ladda ned windows MSI-installationsprogrammet för agenten.

Du kan också ladda ned den i Azure Portal. I portalmenyn går du till Övervaka>regler för datainsamling>Skapa enligt följande skärmbild:

Öppna kommandotolken för upphöjd administratör och ändra katalogen till den plats där du laddade ned installationsprogrammet.

Installera med standardinställningarna genom att köra följande kommando:

msiexec /i AzureMonitorAgentClientSetup.msi /qnOm du vill installera med anpassade filsökvägar, inställningar för nätverksproxy eller i ett icke-offentligt moln använder du följande kommando. Använd värdena från nästa tabell.

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"Parameter Description INSTALLDIRKatalogsökväg där agentens binärfiler är installerade. DATASTOREDIRKatalogsökväg där agenten lagrar sina driftloggar och data. PROXYUSEMåste anges till för att trueanvända en proxy.PROXYADDRESSAnge till proxyadressen. PROXYUSEmåste vara inställttruepå att tillämpas korrekt.PROXYUSEAUTHAnge till trueom en proxy kräver autentisering.PROXYUSERNAMEAnge till proxyanvändarnamnet. PROXYUSEochPROXYUSEAUTHmåste anges tilltrue.PROXYPASSWORDAnge till proxylösenordet. PROXYUSEochPROXYUSEAUTHmåste anges tilltrue.CLOUDENVAnge till molnnamnet: Azure Commercial,Azure China,Azure US Gov,Azure USNatellerAzure USSec.Kontrollera att installationen har slutförts:

- Öppna Kontrollpanelen> Program och funktioner. Se till att Azure Monitor Agent visas i listan över program.

- Öppna Tjänster och bekräfta att Azure Monitor-agenten visas och statusen körs.

Gå till nästa avsnitt för att skapa ett övervakat objekt som ska associeras med DCR för att starta agenten.

Kommentar

Om du installerar agenten med hjälp av klientinstallationsprogrammet kan du för närvarande inte uppdatera inställningarna för lokal agent när agenten har installerats. Om du vill uppdatera de här inställningarna avinstallerar du och installerar sedan om Azure Monitor-agenten.

Skapa och associera ett övervakat objekt

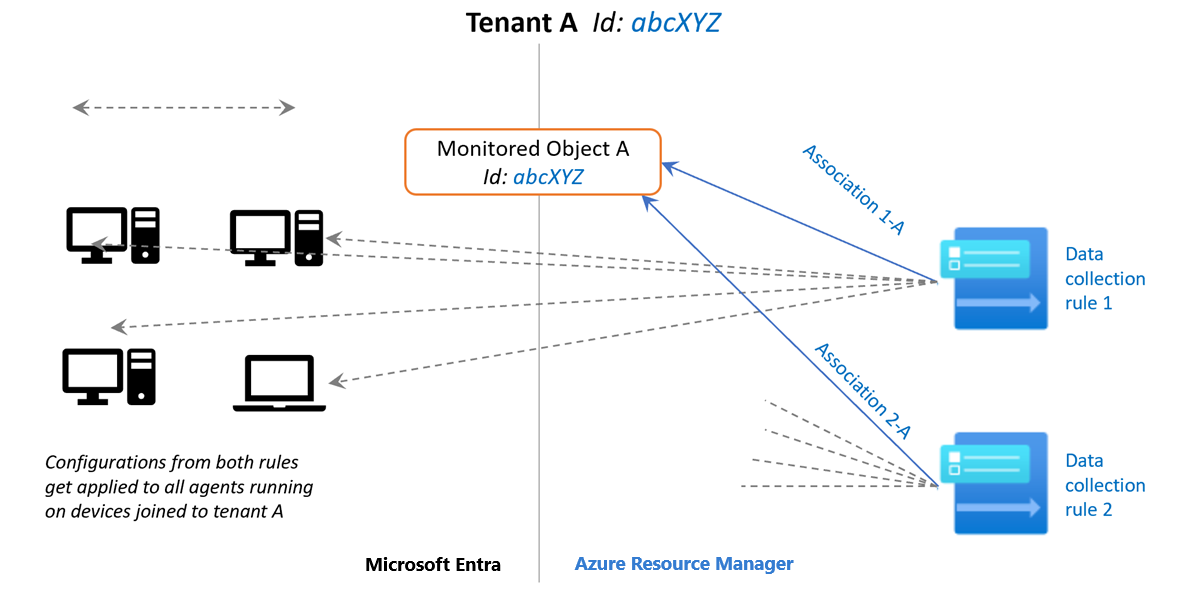

Skapa sedan ett övervakat objekt som representerar Microsoft Entra-klientorganisationen i Azure Resource Manager. DCR:er associeras sedan med Azure Resource Manager-entiteten. Azure associerar ett övervakat objekt med alla Windows-klientdatorer i samma Microsoft Entra-klientorganisation.

För närvarande är omfattningen för den här associationen begränsad till Microsoft Entra-klientorganisationen. Konfiguration som tillämpas på Microsoft Entra-klientorganisationen tillämpas på alla enheter som ingår i klientorganisationen och kör agenten som installerades via klientinstallationsprogrammet. Agenter som installeras via VM-tillägget finns inte i omfånget och påverkas inte.

Följande bild visar hur den övervakade objektassociationen fungerar:

Fortsätt sedan i nästa avsnitt för att skapa och associera domänkontrollanter till ett övervakat objekt med hjälp av REST-API:er eller Azure PowerShell-kommandon.

Behörigheter som krävs

Eftersom ett övervakat objekt är en resurs på klientnivå är behörighetsomfånget större än omfånget för de behörigheter som krävs för en prenumeration. En Azure-klientadministratör kan behöva utföra det här steget. Slutför stegen för att höja en Microsoft Entra-klientadministratör som Azure-klientorganisationsadministratör. Det ger Behörigheter för Microsoft Entra-administratörsägare i rotomfånget. Den här behörighetsomfånget krävs för alla metoder som beskrivs i följande avsnitt.

Använda REST-API:er

I följande avsnitt beskrivs stegen för att skapa en DCR och associera den med ett övervakat objekt med hjälp av REST-API:et:

- Tilldela rollen Övervakad objektdeltagare till operatorn.

- Skapa ett övervakat objekt.

- Associera DCR till det övervakade objektet.

Dessa uppgifter beskrivs också:

- Lista associationer till det övervakade objektet.

- Koppla från DCR från det övervakade objektet.

Tilldela rollen Övervakad objektdeltagare till operatorn

Det här steget ger behörighet att skapa och länka ett övervakat objekt till en användare eller grupp.

Begärande-URI

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

URI-parametrar

| Name | I | Typ | Beskrivning |

|---|---|---|---|

roleAssignmentGUID |

path | sträng | Ange en giltig globalt unik identifierare (GUID). Du kan generera ett GUID med hjälp av en GUID-generator. |

Rubriker

- Auktorisering: Azure Resource Manager-ägartoken (använd Get-AzAccessToken eller någon annan metod)

- Innehållstyp: Program/json

Begärandetext

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

Brödtextparametrar

| Name | beskrivning |

|---|---|

roleDefinitionId |

Fast värde: Rolldefinitions-ID för rollen Deltagare i övervakade objekt: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

principalId |

Ange värdet för Object Id identiteten för den användare som rollen måste tilldelas till. Det kan vara användaren som upphöjde i början av steg 1 eller en annan användare eller grupp som slutför senare steg. |

När det här steget är klart autentiserar du sessionen igen och löser in din Azure Resource Manager-ägartoken igen.

Skapa ett övervakat objekt

Det här steget skapar det övervakade objektet för Microsoft Entra-klientomfånget. Den används för att representera klientenheter som är signerade med den Microsoft Entra-klientidentiteten.

Behörigheter som krävs: Alla som har rollen Övervakad objektdeltagare i ett lämpligt omfång kan utföra den här åtgärden, som tilldelats i steg 1.

Begärande-URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

URI-parametrar

| Name | I | Typ | Beskrivning |

|---|---|---|---|

AADTenantId |

path | sträng | ID:t för Microsoft Entra-klientorganisationen som enheten tillhör. Det övervakade objektet skapas med samma ID. |

Rubriker

- Auktorisering: Azure Resource Manager-ägartoken

- Innehållstyp: Program/json

Begärandetext

{

"properties":

{

"location":"eastus"

}

}

Brödtextparametrar

| Name | beskrivning |

|---|---|

location |

Den Azure-region där det övervakade objektet lagras. Det bör vara samma region där du skapade domänkontrollanten. Den här regionen är platsen där agentkommunikation sker. |

Associera DCR till det övervakade objektet

Nu associerar du DCR till det övervakade objektet genom att skapa regelassociationer för datainsamling (DCRA).

Behörigheter som krävs: Alla som har rollen Övervakad objektdeltagare i ett lämpligt omfång kan utföra den här åtgärden, som tilldelats i steg 1.

Begärande-URI

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Exempelbegärans-URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI-parametrar

| Name | I | Typ | Beskrivning |

|---|---|---|---|

MOResourceId |

path | sträng | Det fullständiga resurs-ID:t för det övervakade objektet som skapades i steg 2. Exempel: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

Rubriker

- Auktorisering: Azure Resource Manager-ägartoken

- Innehållstyp: Program/json

Begärandetext

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

Brödtextparametrar

| Name | beskrivning |

|---|---|

dataCollectionRuleID |

Resurs-ID:t för en befintlig DCR som du skapade i samma region som det övervakade objektet. |

Lista associationer till det övervakade objektet

Om du behöver visa associationerna kan du lista associationerna för det övervakade objektet.

Behörigheter som krävs: Alla som har rollen Läsare i ett lämpligt omfång kan utföra den här åtgärden, ungefär som de behörigheter som tilldelats i steg 1.

Begärande-URI

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

Exempelbegärans-URI

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

Koppla från DCR från det övervakade objektet

Om du behöver ta bort en association av en DCR från det övervakade objektet.

Behörigheter som krävs: Alla som har rollen Övervakad objektdeltagare i ett lämpligt omfång kan utföra den här åtgärden, som tilldelats i steg 1.

Begärande-URI

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Exempelbegärans-URI

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI-parametrar

| Name | I | Typ | Beskrivning |

|---|---|---|---|

MOResourceId |

path | sträng | Det fullständiga resurs-ID:t för det övervakade objektet som skapades i steg 2. Exempel: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

associationName |

path | sträng | Namnet på associationen. Namnet är skiftlägesokänsligt. Exempel: assoc01 |

Rubriker

- Auktorisering: Azure Resource Manager-ägartoken

- Innehållstyp: Program/json

Använda Azure PowerShell för registrering

Följande Azure PowerShell-skript skapar en DCR och associerar den till ett övervakat objekt och visar sedan associationerna.

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resource group

#If the following cmdlet produces the error 'Interactive authentication is not supported in this session,' run

#cmdlet Connect-AzAccount -UseDeviceAuthentication

#uncomment -UseDeviceAuthentication on next line

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant access to the user at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#Create a monitored object

#The 'location' property value in the 'body' section should be the Azure region where the monitored object is stored. It should be the same region where you created the data collection rule. This is the region where agent communications occurs.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#Associate a DCR to the monitored object

#See reference documentation https://learn.microsoft.com/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom association name, but you must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-WindowsClientOS" #Your data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example) Associate another DCR to a monitored object. Remove comments around the following text to use it as a sample.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional) Get all the associations.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

Kontrollera att installationen har slutförts

I Log Analytics-arbetsytan som du angav som mål i DCR:erna kontrollerar du tabellen Pulsslag och andra tabeller som du har konfigurerat i reglerna.

Kolumnerna SourceComputerId, Computer och ComputerIP bör alla återspegla klientenhetsinformationen och kolumnen Kategori ska innehålla Azure Monitor Agent.

Använda PowerShell för offboarding

Följande PowerShell-skript kopplar bort en DCR från ett övervakat objekt.

#Remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get DCRs associated to the monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate the monitored object from all DCRs

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

Hantera agenten

I nästa avsnitt visas hur du hanterar agenten:

- Kontrollera agentversionen

- Avinstallera agenten

- Uppdatera agenten

Kontrollera agentversionen

- Öppna Kontrollpanelen> Program och funktioner.

- I listan över program väljer du Azure Monitor Agent.

- Kontrollera värdet för Version.

Du kan också kontrollera agentversionen i Inställningar.

Avinstallera agenten

- Öppna Kontrollpanelen> Program och funktioner.

- I listan över program väljer du Azure Monitor Agent.

- I menyraden väljer du Avinstallera.

Du kan också avinstallera agenten i Inställningar.

Om du har problem när du avinstallerar agenten kan du läsa Felsöka.

Uppdatera agenten

Om du vill uppdatera versionen installerar du den nya version som du vill uppdatera till.

Felsöka

Visa agentdiagnostikloggar

Kör installationen igen med loggning aktiverat och ange loggfilens namn

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name>.Körningsloggar samlas in automatiskt antingen på standardplatsen C:\Resources\Azure Monitor Agent\ eller på den filsökväg som angavs under installationen.

- Om du inte kan hitta sökvägen anges den exakta platsen i registret som

AMADataRootDirPathpåHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgent.

- Om du inte kan hitta sökvägen anges den exakta platsen i registret som

Mappen ServiceLogs innehåller loggen från Windows-tjänsten Azure Monitor Agent, som startar och hanterar Azure Monitor Agent-processer.

AzureMonitorAgent.MonitoringDataStoreinnehåller data och loggar från Azure Monitor Agent-processer.

Lösa problem med installation och avinstallation

I följande avsnitt beskrivs hur du löser problem med installation och avinstallation.

DLL saknas

Felmeddelande: "Det finns ett problem med det här Windows Installer-paketet. Det gick inte att köra en DLL som krävs för att installationsprogrammet ska slutföras..."

Lösning: Kontrollera att du har installerat C++ Redistributable (>2015) innan du installerade Azure Monitor-agenten. Installera relevant omdistribuerbar fil och försök sedan installera igen.

Inte Microsoft Entra-ansluten

Felmeddelande: "Hämtningen av klient- och enhets-ID:n misslyckades"

Lösning: Kör kommandot dsregcmd /status. Förväntade utdata finns AzureAdJoined : YES i avsnittet Device State . Om utdata inte visas ansluter du enheten till en Microsoft Entra-klientorganisation och försöker installera igen.

Tyst installation från kommandotolken misslyckas

Kontrollera att du startar installationsprogrammet med alternativet Kör som administratör . Tyst installation kan endast initieras i en kommandotolk för administratör.

Avinstallationen misslyckas eftersom avinstallationen inte kan stoppa tjänsten

- Om det finns ett alternativ för att försöka avinstallera igen kan du försöka igen.

- Om det inte fungerar att försöka igen från avinstalleraren avbryter du avinstallationen och stoppar Azure Monitor-agenttjänsten i Services>Desktop-program.

- Försök att avinstallera igen.

Framtvinga avinstallation manuellt när avinstallationen inte fungerar

- Stoppa Azure Monitor-agenttjänsten. Försök sedan avinstallera igen. Om det misslyckas fortsätter du med följande steg.

- Ta bort Azure Monitor Agent-tjänsten genom att köra

sc delete AzureMonitorAgenti en kommandotolk för administratör. - Ladda ned ett målverktyg och avinstallera Azure Monitor-agenten.

- Ta bort binärfiler för Azure Monitor-agenten. Som standard lagras agent binärfilerna i Program Files\Azure Monitor Agent.

- Ta bort data och loggar för Azure Monitor-agenten. Som standard lagras agentdata och loggar i C:\Resources\Azure Monitor Agent.

- Öppna registret. Kontrollera

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent. Om den finns tar du bort nyckeln.

Problem efter installationen och driften

När agenten har installerats (d.v.s. att agenttjänsten körs, men du inte ser de data du förväntar dig) följer du standardfelsökningsstegen som anges för en virtuell Windows-dator respektive en Windows Arc-aktiverad server .

Vanliga frågor och svar

Få svar på vanliga frågor.

Krävs Azure Arc för Microsoft Entra-anslutna datorer?

Nej. Microsoft Entra-anslutna (eller Microsoft Entra-hybridanslutna) datorer som kör Windows 11 eller 10 (klientoperativsystem) kräver inte att Azure Arc installeras. I stället kan du använda Windows MSI-installationsprogrammet för Azure Monitor-agenten.

Frågor och feedback

Gör den här snabbundersökningen eller dela med dig av din feedback eller dina frågor om klientinstallationsprogrammet.