Utöka åtkomst för att hantera alla Azure-prenumerationer och hanteringsgrupper

Som global administratör i Microsoft Entra-ID kanske du inte har åtkomst till alla prenumerationer och hanteringsgrupper i din klientorganisation. Den här artikeln beskriver hur du kan öka din åtkomst till alla prenumerationer och hanteringsgrupper.

Kommentar

Information om hur du visar eller tar bort personliga data finns i Allmänna begäranden från datasubjekt för GDPR, Azure-datasubjektbegäranden för GDPR eller Begäranden från Windows-datasubjekt för GDPR, beroende på ditt specifika område och behov. Mer information om GDPR finns i avsnittet GDPR i Microsoft Trust Center och GDPR-avsnittet i Service Trust-portalen.

Varför skulle du behöva utöka din åtkomst?

Om du är global administratör kan det finnas tillfällen då du vill utföra följande åtgärder:

- Återfå åtkomsten till en Azure-prenumeration eller hanteringsgrupp när en användare har förlorat åtkomsten

- tilldela en annan användare eller sig själv en Azure-prenumeration eller -hanteringsgrupp

- Se alla Azure-prenumerationer eller hanteringsgrupper i en organisation

- Tillåta en automatiseringsapp (till exempel en fakturerings- eller granskningsapp) att få åtkomst till alla Azure-prenumerationer eller hanteringsgrupper.

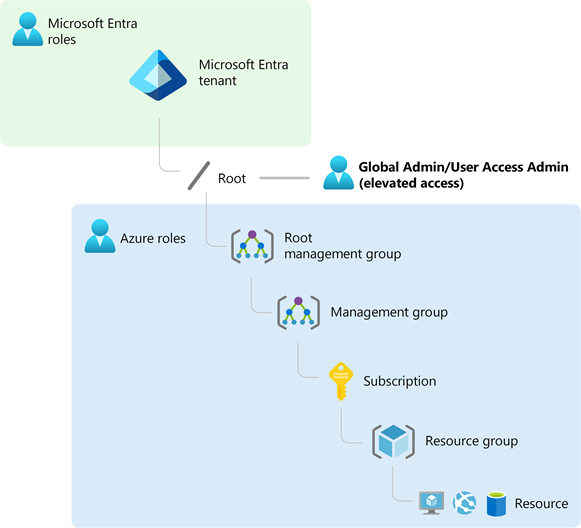

Hur fungerar utökad åtkomst?

Microsoft Entra ID- och Azure-resurser skyddas oberoende av varandra. Det innebär att Microsoft Entra-rolltilldelningar inte beviljar åtkomst till Azure-resurser och Azure-rolltilldelningar beviljar inte åtkomst till Microsoft Entra ID. Men om du är global administratör i Microsoft Entra-ID kan du tilldela dig själv åtkomst till alla Azure-prenumerationer och hanteringsgrupper i din klientorganisation. Använd funktionen om du saknar åtkomst till Azure-prenumerationsresurser, till exempel virtuella datorer eller lagringskonton, och du vill använda din globala administratörsbehörighet för att få åtkomst till dessa resurser.

När du höjer din åtkomst tilldelas du rollen Administratör för användaråtkomst i Azure i rotomfånget (/). På så sätt kan du visa alla resurser och tilldela åtkomst i valfri prenumeration eller hanteringsgrupp i klientorganisationen. Rolltilldelningar av administratör för användaråtkomst kan tas bort med Azure PowerShell, Azure CLI eller REST API.

Du bör ta bort den här upphöjda åtkomsten när du har gjort de ändringar som behövs i rotomfånget.

Utföra steg i rotomfånget

Steg 1: Utöka åtkomsten för en global administratör

Följ de här stegen för att öka åtkomsten för en global administratör med hjälp av Azure Portal.

Logga in på Azure-portalen som global administratör.

Om du använder Microsoft Entra Privileged Identity Management aktiverar du rolltilldelningen Global administratör.

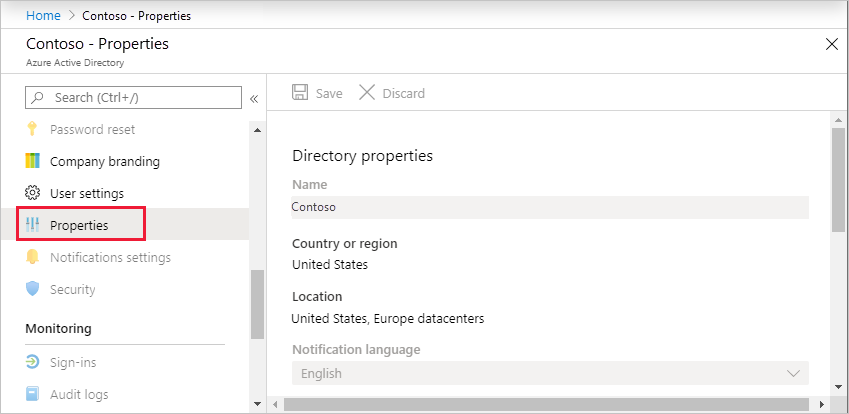

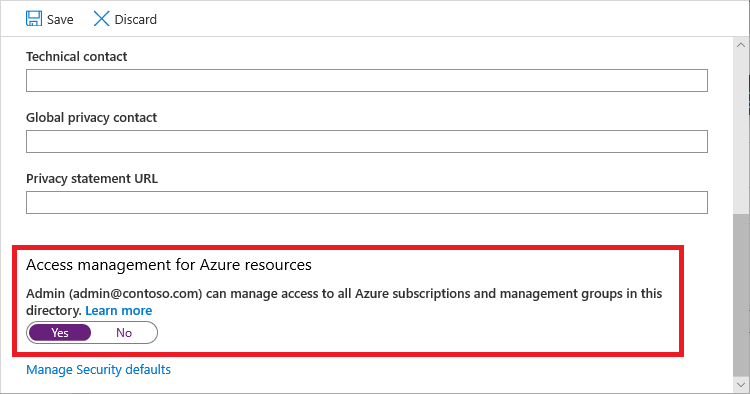

Bläddra till Microsoft Entra ID>Hantera>egenskaper.

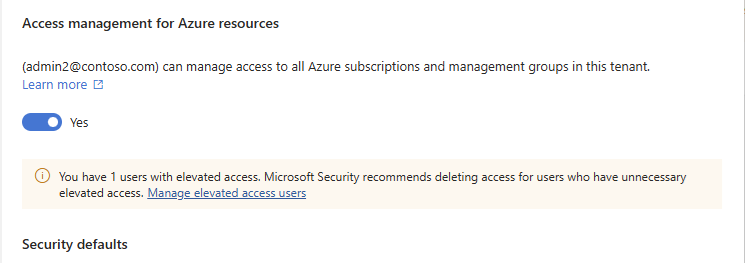

Under Åtkomsthantering för Azure-resurser ställer du in växlingsknappen på Ja.

När du anger växlingsknappen till Ja tilldelas du rollen Administratör för användaråtkomst i Azure RBAC i rotomfånget (/). Detta ger dig rätt att tilldela roller i alla Azure-prenumerationer och hanteringsgrupper som är kopplade till denna Microsoft Entra-klientorganisation. Den här växlingsknappen är endast tillgänglig för användare som har rollen Global administratör tilldelad i Microsoft Entra ID.

När du anger växlingsknappen till Nej tas rollen Administratör för användaråtkomst i Azure RBAC bort från ditt användarkonto. Du kan inte längre tilldela roller i Azure-prenumerationer och hanteringsgrupper som är kopplade till denna Microsoft Entra-klientorganisation. Du kan endast visa och hantera de Azure-prenumerationer och hanteringsgrupper som du har tilldelats åtkomst till.

Kommentar

Om du använder Privileged Identity Management ändras inte åtkomsthanteringen för Azure-resurser till Nej om du inaktiverar rolltilldelningen. För att upprätthålla minst privilegierad åtkomst rekommenderar vi att du ställer in den här växlingsknappen på Nej innan du inaktiverar rolltilldelningen.

Välj Spara för att spara dina inställningar.

Den här inställningen är inte en global egenskap och gäller endast för den aktuella inloggade användaren. Du kan inte höja åtkomsten för alla medlemmar i rollen Global administratör.

Logga ut och logga in igen för att uppdatera din åtkomst.

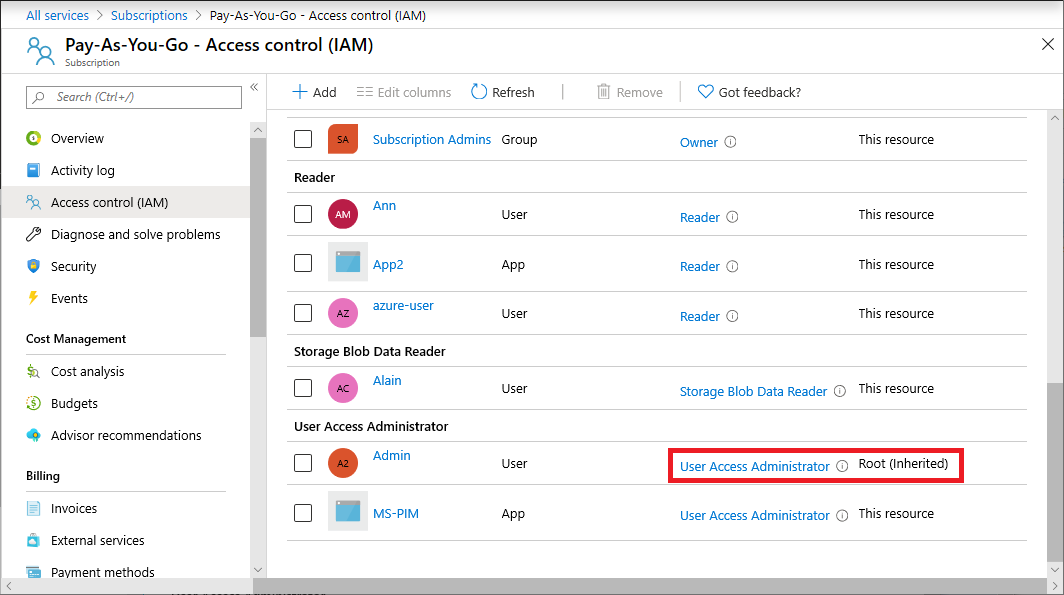

Nu bör du ha åtkomst till alla prenumerationer och hanteringsgrupper i klientorganisationen. När du visar sidan Åtkomstkontroll (IAM) ser du att du har tilldelats rollen Administratör för användaråtkomst i rotomfånget.

Gör de ändringar du behöver med förhöjd åtkomst.

Mer information om hur du tilldelar roller finns i Tilldela Azure-roller med hjälp av Azure-portalen. Om du använder Privileged Identity Management kan du läsa Identifiera Azure-resurser att hantera eller Tilldela Azure-resursroller.

Utför stegen i följande avsnitt för att ta bort den förhöjda åtkomsten.

Steg 2: Ta bort förhöjd åtkomst

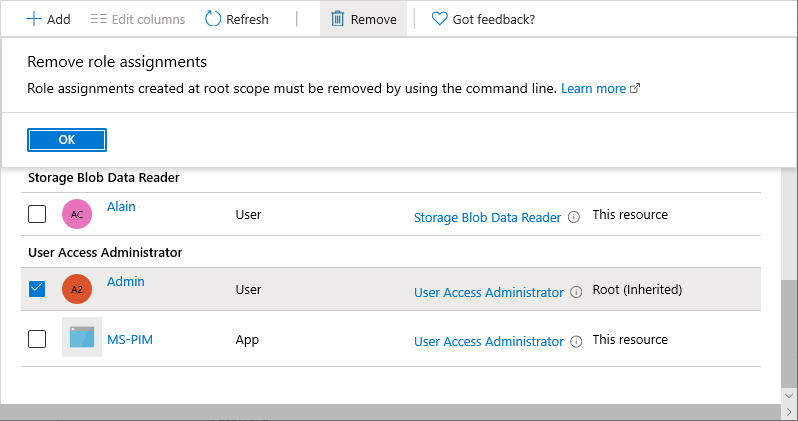

Följ dessa steg om du vill ta bort rolltilldelningen Administratör för användaråtkomst i rotomfånget (/).

Logga in som samma användare som användes för att höja åtkomsten.

Bläddra till Microsoft Entra ID>Hantera>egenskaper.

Ställ in Åtkomsthantering för Azure-resurser för att växla tillbaka till Nej. Eftersom det här är en inställning per användare måste du vara inloggad som samma användare som användes för att öka åtkomsten.

Om du försöker ta bort rolltilldelningen Administratör för användaråtkomst på sidan Åtkomstkontroll (IAM) visas följande meddelande. Om du vill ta bort rolltilldelningen måste du ange växlingsknappen till Nej eller använda Azure PowerShell, Azure CLI eller REST-API:et.

Logga ut som global administratör.

Om du använder Privileged Identity Management inaktiverar du rolltilldelningen Global administratör.

Kommentar

Om du använder Privileged Identity Management ändras inte åtkomsthanteringen för Azure-resurser till Nej om du inaktiverar rolltilldelningen. För att upprätthålla minst privilegierad åtkomst rekommenderar vi att du ställer in den här växlingsknappen på Nej innan du inaktiverar rolltilldelningen.

Visa användare med förhöjd åtkomst

Om du har användare med förhöjd åtkomst visas banderoller på ett par platser i Azure Portal. I det här avsnittet beskrivs hur du avgör om du har användare som har förhöjd åtkomst i din klientorganisation. Den här funktionen distribueras stegvis, så den kanske inte är tillgänglig ännu i din klientorganisation.

Alternativ 1

I Azure Portal bläddrar du till Microsoft Entra ID Manage Properties (Hantera>egenskaper för Microsoft Entra-ID>).

Under Åtkomsthantering för Azure-resurser letar du efter följande banderoll.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersVälj länken Hantera användare med förhöjd åtkomst för att visa en lista över användare med förhöjd åtkomst.

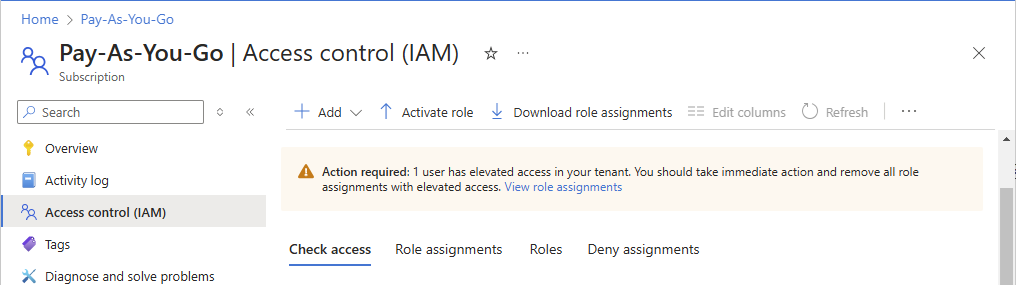

Alternativ 2

I Azure Portal bläddrar du till en prenumeration.

Välj Åtkomstkontroll (IAM) .

Leta efter följande banderoll överst på sidan.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsVälj länken Visa rolltilldelningar för att visa en lista över användare med förhöjd åtkomst.

Ta bort förhöjd åtkomst för användare

Om du har användare med förhöjd åtkomst bör du vidta omedelbara åtgärder och ta bort den åtkomsten. Om du vill ta bort dessa rolltilldelningar måste du också ha förhöjd åtkomst. I det här avsnittet beskrivs hur du tar bort förhöjd åtkomst för användare i din klientorganisation med hjälp av Azure Portal. Den här funktionen distribueras stegvis, så den kanske inte är tillgänglig ännu i din klientorganisation.

Logga in på Azure-portalen som global administratör.

Bläddra till Microsoft Entra ID>Hantera>egenskaper.

Under Åtkomsthantering för Azure-resurser ställer du in växlingsknappen på Ja enligt beskrivningen tidigare i Steg 1: Utöka åtkomsten för en global administratör.

Välj länken Hantera användare med förhöjd åtkomst.

Fönstret Användare med förhöjd åtkomst visas med en lista över användare med förhöjd åtkomst i din klientorganisation.

Om du vill ta bort förhöjd åtkomst för användare lägger du till en bockmarkering bredvid användaren och väljer Ta bort.

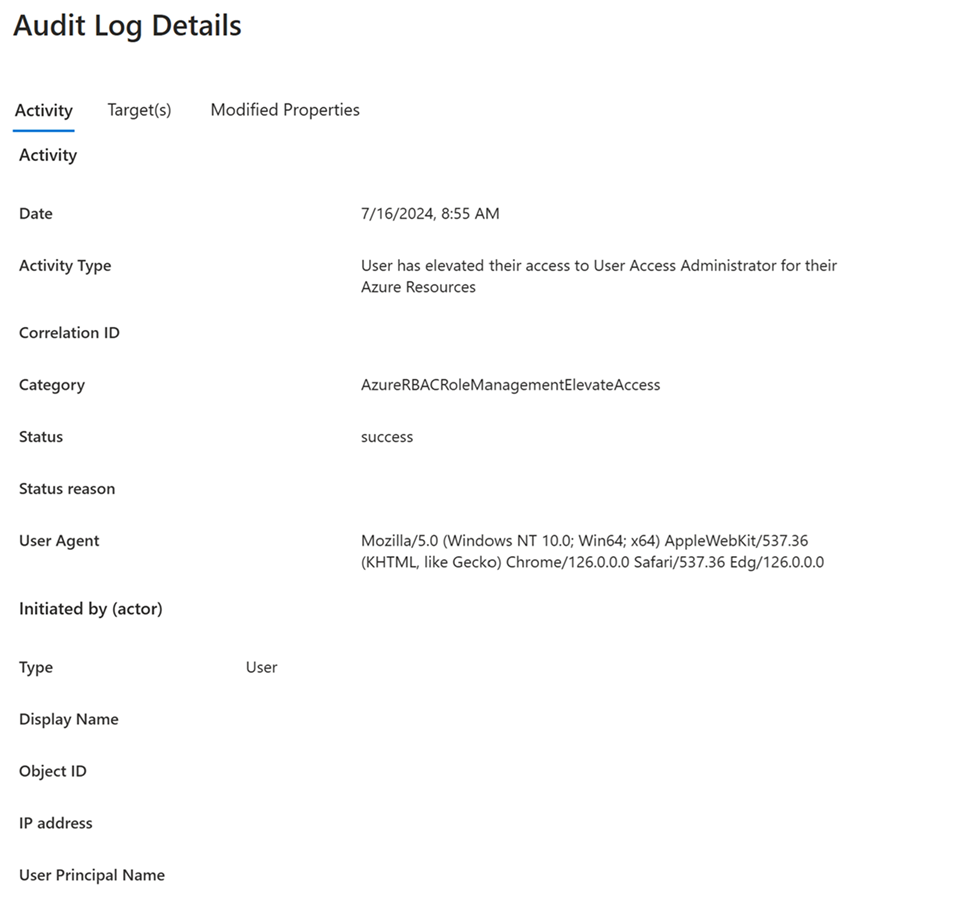

Visa elevate access log-poster

När åtkomsten har utökats eller tagits bort läggs en post till i loggarna. Som administratör i Microsoft Entra-ID kanske du vill kontrollera när åtkomsten har utökats och vem som gjorde det.

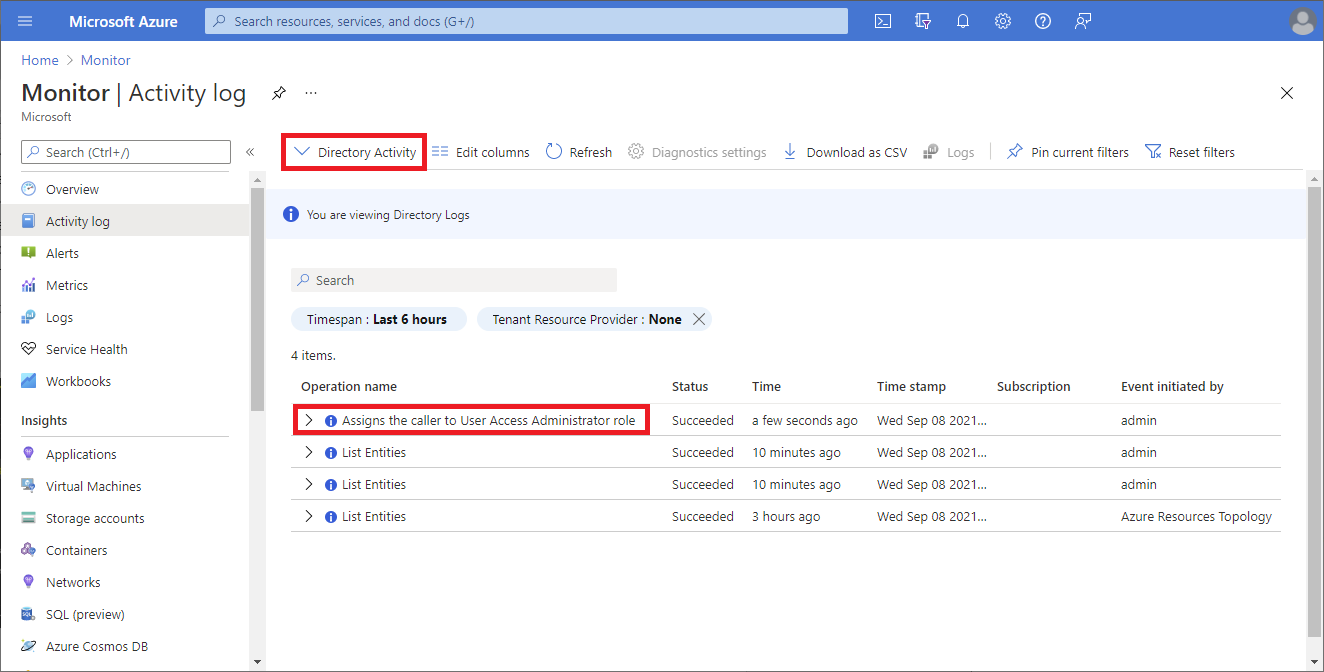

Utökade åtkomstloggposter visas i både Microsoft Entra-kataloggranskningsloggarna och Azure-aktivitetsloggarna. Utökade åtkomstloggposter för kataloggranskningsloggar och aktivitetsloggar innehåller liknande information. Kataloggranskningsloggarna är dock enklare att filtrera och exportera. Med exportfunktionen kan du också strömma åtkomsthändelser, som kan användas för dina aviserings- och identifieringslösningar, till exempel Microsoft Sentinel eller andra system. Information om hur du skickar loggar till olika mål finns i Konfigurera Diagnostikinställningar för Microsoft Entra för aktivitetsloggar.

I det här avsnittet beskrivs olika sätt att visa poster för upphöjda åtkomstloggar.

Viktigt!

Utökade åtkomstloggposter i Microsoft Entra-kataloggranskningsloggarna är för närvarande i förhandsversion. Den här förhandsversionen tillhandahålls utan serviceavtal och rekommenderas inte för produktionsarbetsbelastningar. Vissa funktioner kanske inte stöds eller kan vara begränsade. Mer information finns i Kompletterande villkor för användning av Microsoft Azure-förhandsversioner.

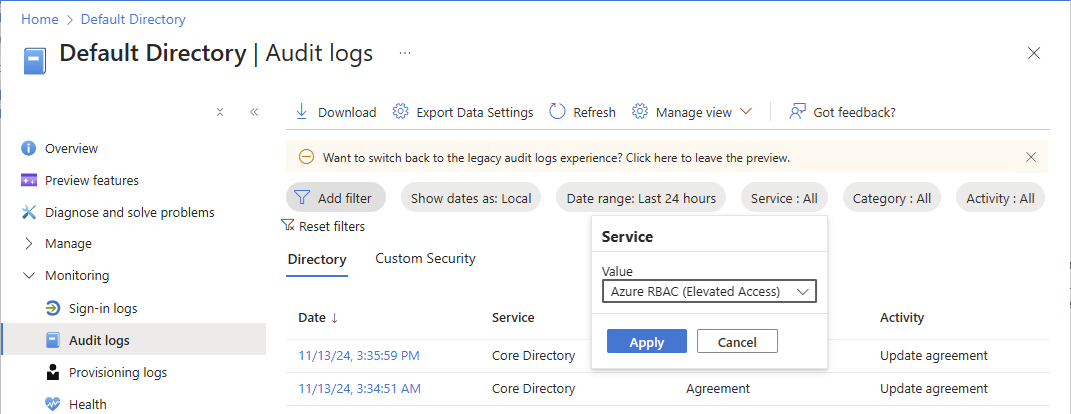

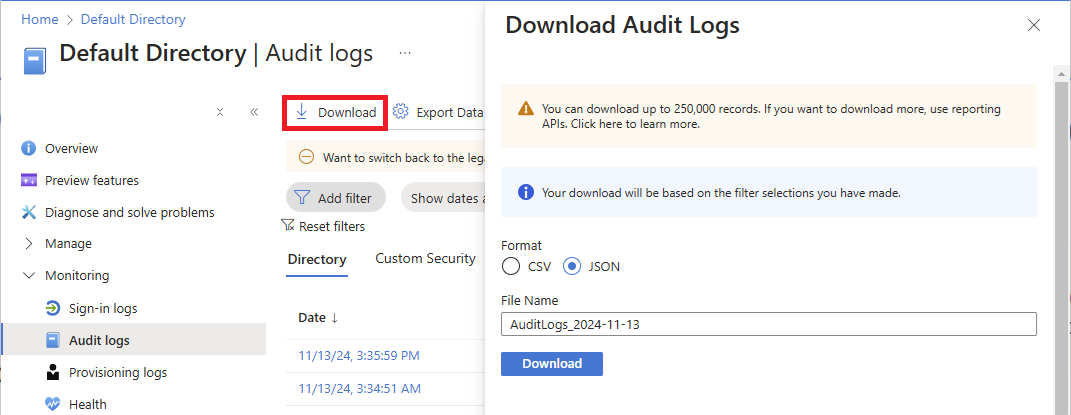

Logga in på Azure-portalen som global administratör.

Bläddra till Granskningsloggar för Övervakning av>Microsoft Entra-ID.>

I tjänstfiltret väljer du Azure RBAC (förhöjd åtkomst) och sedan Använd.

Förhöjda åtkomstloggar visas.

Om du vill visa information när åtkomsten utökades eller togs bort väljer du dessa granskningsloggposter.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userOm du vill ladda ned och visa nyttolasten för loggposterna i JSON-format väljer du Ladda ned och JSON.

Identifiera upphöjda åtkomsthändelser med hjälp av Microsoft Sentinel

Om du vill identifiera utökade åtkomsthändelser och få insyn i potentiellt bedrägliga aktiviteter kan du använda Microsoft Sentinel. Microsoft Sentinel är en SIEM-plattform (säkerhetsinformation och händelsehantering) som tillhandahåller funktioner för säkerhetsanalys och hothantering. I det här avsnittet beskrivs hur du ansluter Microsoft Entra-granskningsloggar till Microsoft Sentinel så att du kan identifiera utökad åtkomst i din organisation.

Steg 1: Aktivera Microsoft Sentinel

Kom igång genom att lägga till Microsoft Sentinel på en befintlig Log Analytics-arbetsyta eller skapa en ny.

Aktivera Microsoft Sentinel genom att följa stegen i Aktivera Microsoft Sentinel.

Steg 2: Ansluta Microsoft Entra-data till Microsoft Sentinel

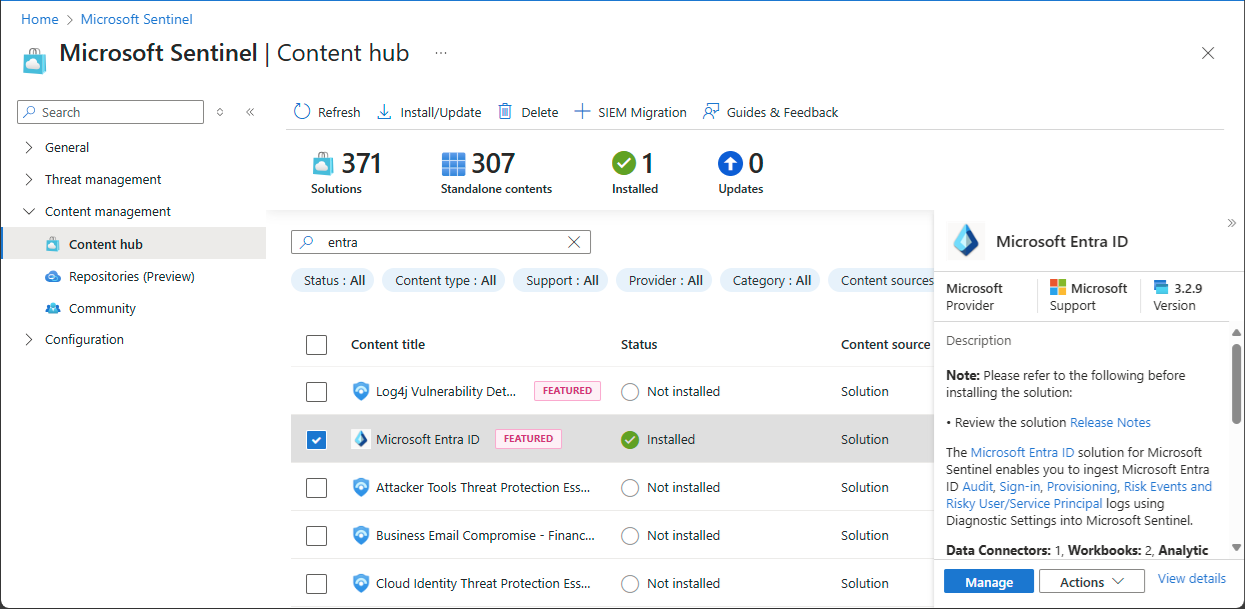

I det här steget installerar du Microsoft Entra ID-lösningen och använder Microsoft Entra ID-anslutningsappen för att samla in data från Microsoft Entra-ID.

Din organisation kanske redan har konfigurerat en diagnostikinställning för att integrera Microsoft Entra-granskningsloggarna. Om du vill kontrollera kan du visa dina diagnostikinställningar enligt beskrivningen i Så här kommer du åt diagnostikinställningar.

Installera Microsoft Entra ID-lösningen genom att följa stegen i Identifiera och hantera innehåll i Microsoft Sentinel.

Använd Microsoft Entra ID-anslutningsappen för att samla in data från Microsoft Entra-ID genom att följa stegen i Ansluta Microsoft Entra-data till Microsoft Sentinel.

På sidan Dataanslutningsprogram lägger du till en bockmarkering för granskningsloggar.

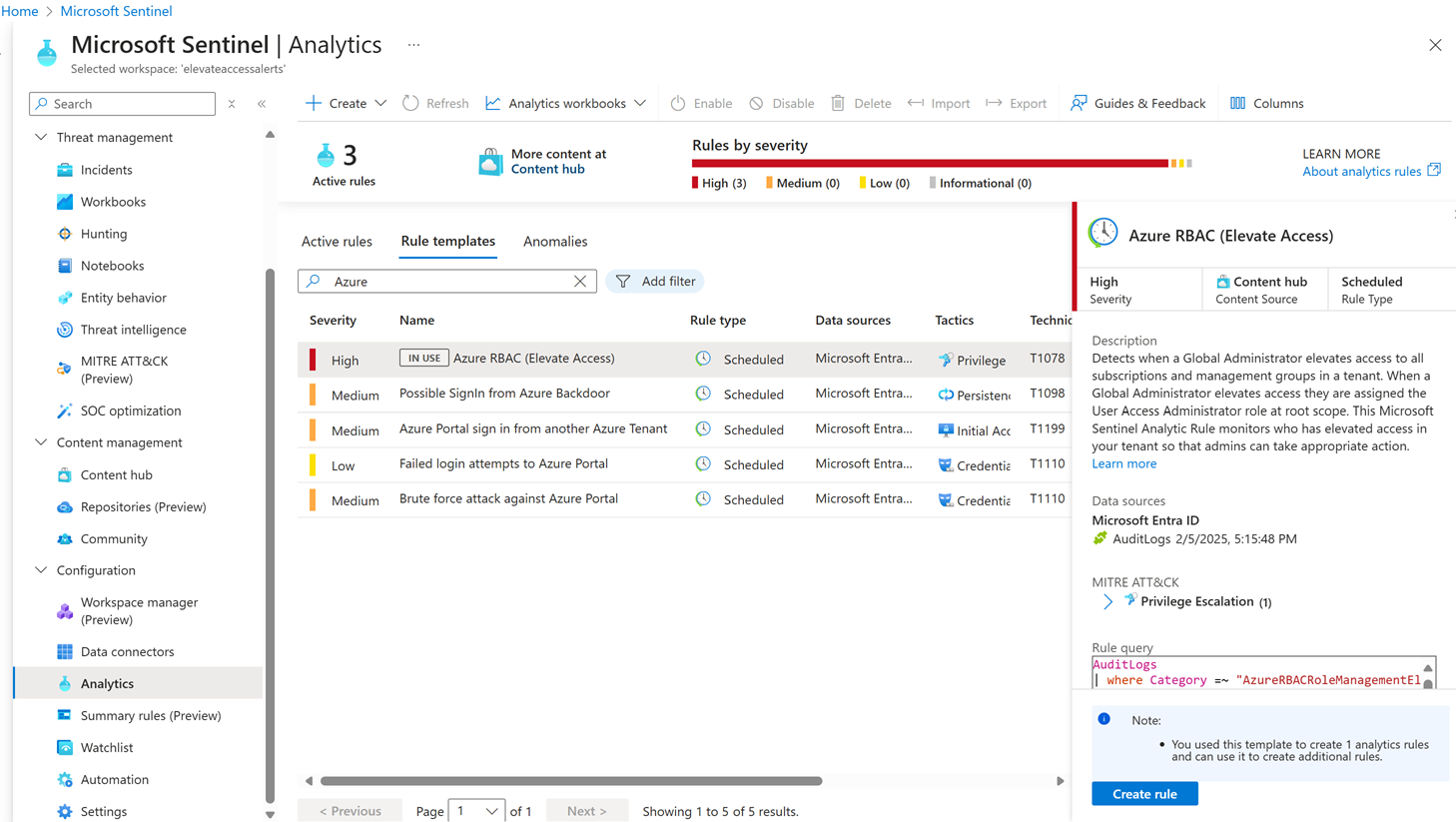

Steg 3: Skapa en upphöjt åtkomstregel

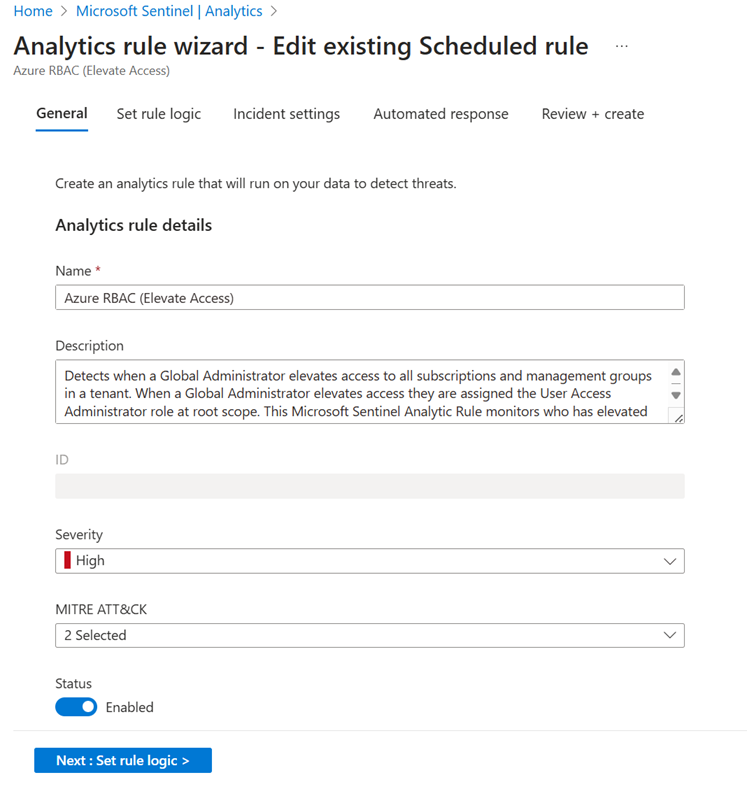

I det här steget skapar du en schemalagd analysregel baserad på en mall för att undersöka Microsoft Entra-granskningsloggarna för att höja åtkomsthändelser.

Skapa en regel för upphöjt åtkomstanalys genom att följa stegen i Skapa en regel från en mall.

Välj mallen Azure RBAC (Elevate Access) och välj sedan knappen Skapa regel i informationsfönstret.

Om du inte ser informationsfönstret väljer du expandera-ikonen till höger.

I guiden Analysregel använder du standardinställningarna för att skapa en ny schemalagd regel.

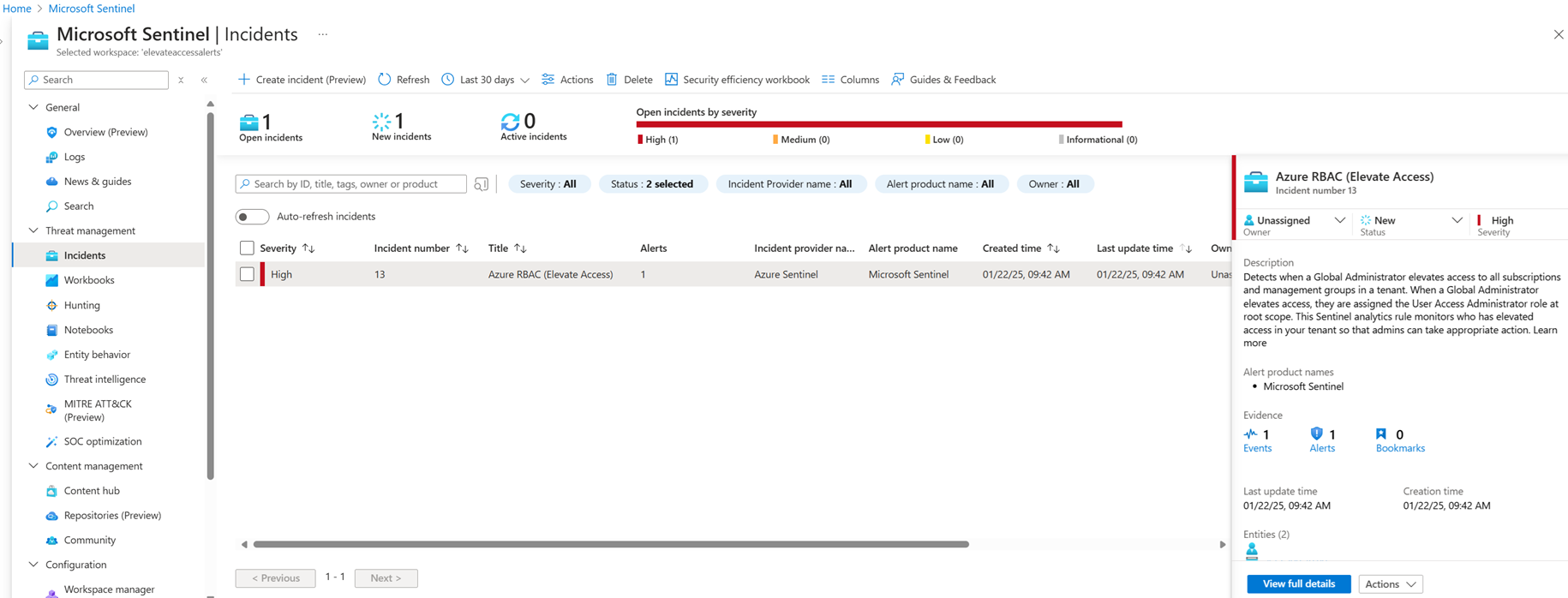

Steg 4: Visa incidenter med utökad åtkomst

I det här steget visar och undersöker du utökade åtkomstincidenter.

Använd sidan Incidenter för att visa incidenter med utökad åtkomst genom att följa stegen i Navigera och undersöka incidenter i Microsoft Sentinel.