Felsöka problem med Windows Update-agenten

Viktigt!

Ändringsspårning och inventering med Log Analytics-agenten har dragits tillbaka den 31 augusti 2024 och kommer att arbeta med begränsad support fram till den 1 februari 2025. Vi rekommenderar att du använder Azure Monitoring Agent som ny supportagent. Följ riktlinjerna för migrering från Ändringsspårning och inventering med hjälp av Log Analytics till Ändringsspårning och inventering med hjälp av Azure Monitoring Agent version.

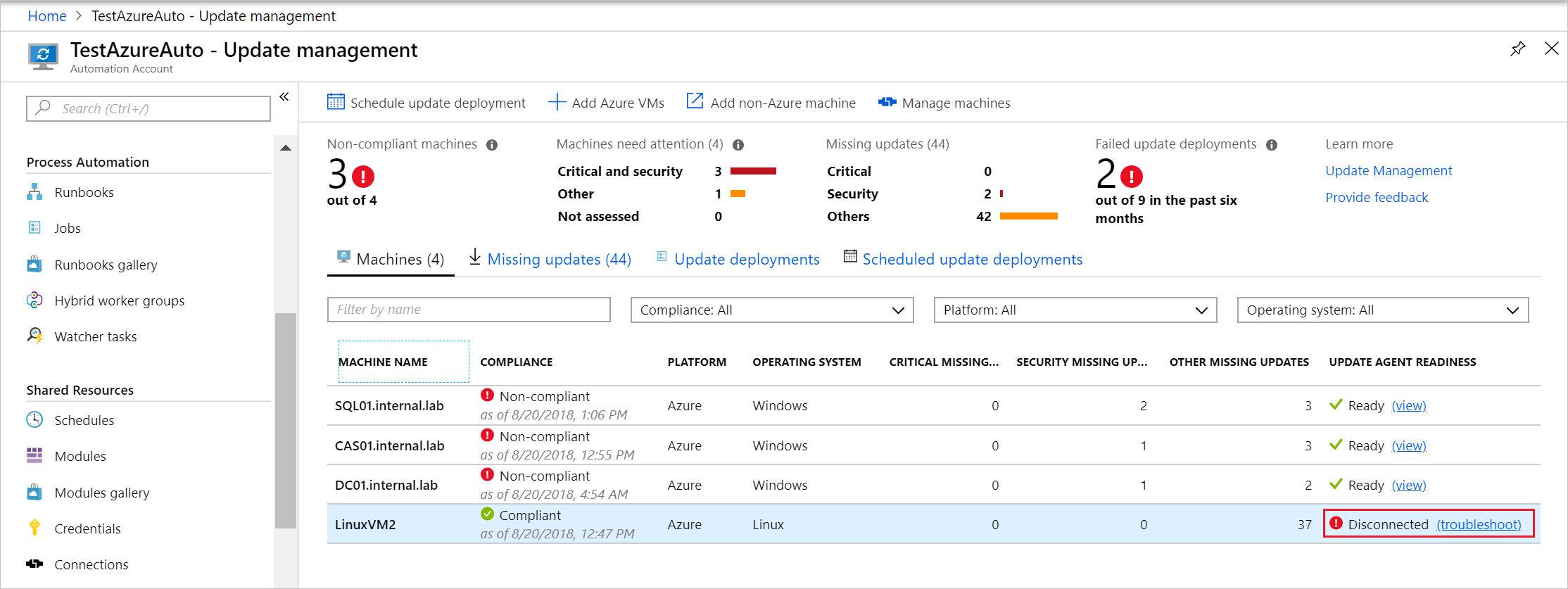

Det kan finnas många orsaker till att datorn inte visas som redo (felfri) under en distribution av Uppdateringshantering. Du kan kontrollera hälsotillståndet för en Windows Hybrid Runbook Worker-agent och därigenom fastställa det underliggande problemet. Detta är de tre beredskapstillstånden för en dator:

- Klar: Hybrid Runbook Worker har distribuerats och sågs senast för mindre än en timma sedan.

- Frånkopplad: Hybrid Runbook Worker har distribuerats och sågs senast för mer än en timma sedan.

- Inte konfigurerad: Hybrid Runbook Worker hittades inte eller har inte slutfört distributionen.

Kommentar

Det kan uppstå en liten fördröjning mellan vad Azure Portal visar och datorns aktuella tillstånd.

I den här artikeln beskrivs hur du kör felsökaren för Azure-datorer från Azure Portal och datorer som inte är Azure i offlinescenariot.

Kommentar

Felsökningsskriptet innehåller nu kontroller för Windows Server Update Services (WSUS) och för automatisk nedladdning och installation av nycklar.

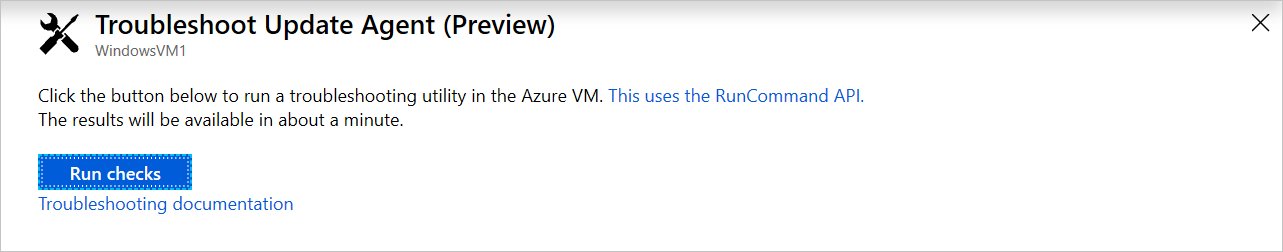

Starta felsökaren

För Azure-datorer kan du starta sidan Felsöka uppdateringsagent genom att välja länken Felsöka under kolumnen Uppdateringsagentberedskap i portalen. För datorer som inte är Azure-datorer kommer så välj följande artikellänk. Information om hur man felsöker en dator som inte är en Azure-dator finns i Felsök offline.

Kommentar

För att kontrollera hälsotillståndet för Hybrid Runbook Worker måste den virtuella datorn köras. Om den virtuella datorn inte körs visas knappen Starta den virtuella datorn .

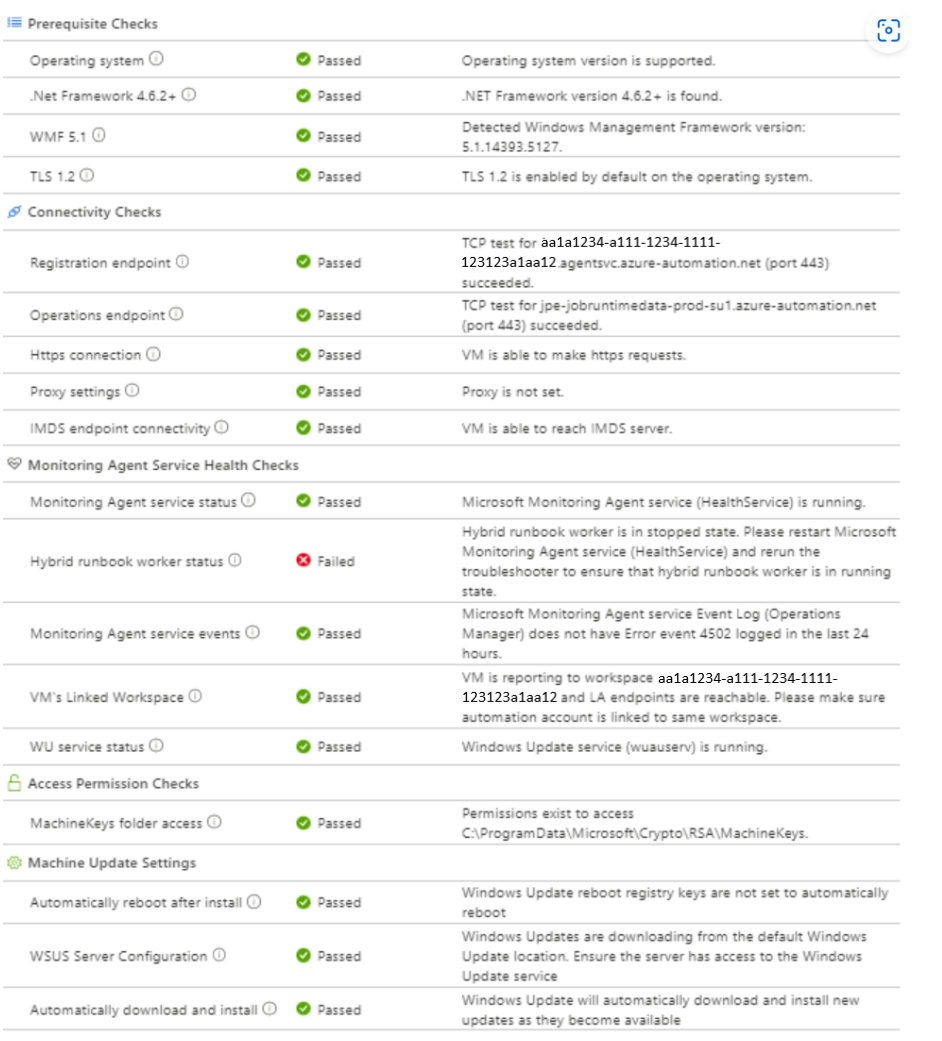

På sidan Felsöka uppdateringsagent väljer du Kör kontroller för att starta felsökaren. Felsökaren använder Kör kommando för att köra ett skript på datorn för att verifiera beroenden. När felsökaren är klar returneras resultatet av kontrollerna.

Resultaten visas på sidan när de är klara. I kontrollavsnitten visas vad som ingår i varje kontroll.

Kravkontroller

Operativsystem

Operativsystemet kontrollerar om Hybrid Runbook Worker kör något av de operativsystem som stöds

.NET 4.6.2

.NET Framework-kontrollen verifierar att systemet har .NET Framework 4.6.2 eller senare installerat.

Du kan åtgärda problemet genom att installera .NET Framework 4.6 eller senare.

Ladda ned .NET Framework.

WMF 5.1

WMF-kontrollen verifierar att systemet har den version av Windows Management Framework (WMF) som krävs.

För att åtgärda problemet måste du ladda ned och installera Windows Management Framework 5.1 eftersom Windows PowerShell 5.1 krävs för att Azure Update Management ska fungera.

TLS 1.2

Den här kontrollen avgör om du använder TLS 1.2 för att kryptera kommunikationen. TLS 1.0 stöds inte längre av plattformen. Använd TLS 1.2 för att kommunicera med Uppdateringshantering.

Åtgärda genom att följa stegen för att aktivera TLS 1.2

Övervaka hälsokontroller för agenttjänsten

Hybrid Runbook Worker

Åtgärda problemet genom att göra en tvingad omregistrering av Hybrid Runbook Worker.

Remove-Item -Path "HKLM:\software\microsoft\hybridrunbookworker" -Recurse -Force

Restart-service healthservice

Kommentar

Detta tar bort användarens hybridarbetare från datorn. Kontrollera och registrera den igen efteråt. Det krävs ingen åtgärd om datorn bara har System Hybrid Runbook Worker.

Kontrollera händelse-ID 15003 (HW-starthändelse) ELLER 15004 (hw stoppad händelse) FINNS i Händelseloggar för Microsoft-SMA/Operational.

Skapa ett supportärende om problemet fortfarande inte är åtgärdat.

Länkad arbetsyta för virtuella datorer

Se Nätverkskrav.

Verifiera: Kontrollera den virtuella datoranslutna arbetsytan eller pulsslagstabellen för motsvarande logganalys.

Heartbeat | where Computer =~ ""

Status för Windows Update-tjänsten

Åtgärda problemet genom att starta wuaserv-tjänsten .

Start-Service -Name wuauserv -ErrorAction SilentlyContinue

Anslutningskontroller

Felsökaren dirigerar för närvarande inte trafik via en proxyserver om en är konfigurerad.

Registreringsslutpunkt

Den här kontrollen avgör om agenten kan kommunicera korrekt med agenttjänsten.

Proxy- och brandväggskonfigurationer måste tillåta att Hybrid Runbook Worker-agenten kommunicerar med registreringsslutpunkten. En lista över adresser och portar som ska öppnas finns i Nätverksplanering.

Tillåt nödvändiga URL:er. När nätverket har ändrats kan du antingen köra felsökaren igen eller köra kommandona nedan för att verifiera:

$workspaceId =- ""

$endpoint = $workspaceId + “.agentsvc.azure-automation.net”

(Test-NetConnection -ComputerName $endpoint -Port 443 -WarningAction SilentlyContinue).TcpTestSucceeded

Driftslutpunkt

Den här kontrollen avgör om agenten kan kommunicera korrekt med jobbkörningsdatatjänsten.

Proxy- och brandväggskonfigurationer måste tillåta att Hybrid Runbook Worker-agenten kommunicerar med Data Service för jobbkörning. En lista över adresser och portar som ska öppnas finns i Nätverksplanering.

Tillåt nödvändiga URL:er. När nätverket har ändrats kan du antingen köra felsökaren igen eller köra kommandona nedan för att verifiera:

$jrdsEndpointLocationMoniker = “”

# $jrdsEndpointLocationMoniker should be based on automation account location (jpe/ase/scus) etc.

$endpoint = $jrdsEndpointLocationMoniker + “-jobruntimedata-prod-su1.azure-automation.net”

(Test-NetConnection -ComputerName $endpoint -Port 443 -WarningAction SilentlyContinue).TcpTestSucceeded

HTTPS-anslutning

Förenklar den löpande hanteringen av dina nätverkssäkerhetsregler. Tillåt nödvändiga URL:er.

När nätverket har ändrats kan du antingen köra felsökaren igen eller köra kommandona nedan för att verifiera:

$uri = "https://eus2-jobruntimedata-prod-su1.azure-automation.net"

Invoke-WebRequest -URI $uri -UseBasicParsing

Proxyinställningar

Om proxyn är aktiverad kontrollerar du att du har åtkomst till de nödvändiga URL:erna

Om du vill kontrollera om proxyn har angetts korrekt använder du kommandona nedan:

netsh winhttp show proxy

eller kontrollera att registernyckeln ProxyEnable är inställd på 1 i

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings

IMDS-slutpunktsanslutning

Du kan åtgärda problemet genom att tillåta åtkomst till IP 169.254.169.254

Mer information finns i komma åt Tjänsten för Azure-instansmetadata

När nätverket har ändrats kan du antingen köra felsökaren igen eller köra kommandona nedan för att verifiera:

Invoke-RestMethod -Headers @{"Metadata"="true"} -Method GET -Uri http://169.254.169.254/metadata/instance?api-version=2018-02-01

Hälsokontroller för VM-tjänsten

Övervaka agenttjänstens status

Den här kontrollen avgör om Log Analytics-agenten för Windows (healthservice) körs på datorn. Mer information om hur du felsöker tjänsten finns i Log Analytics-agenten för Windows körs inte.

Information om hur du installerar om Log Analytics-agenten för Windows finns i Installera agenten för Windows.

Övervaka agenttjänsthändelser

Den här kontrollen avgör om några 4502-händelser visas i Azure Operations Manager-loggen på datorn under de senaste 24 timmarna.

Mer information om den här händelsen finns i Händelse 4502 i Operations Manager-loggen för den här händelsen.

Gå till Åtkomstbehörighetskontroller

Datornyckelmapp

Den här kontrollen avgör om det lokala systemkontot har åtkomst till: C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

Åtgärda genom att ge SYSTEM-kontot de behörigheter som krävs (Läs, Skriv & ändra eller Fullständig kontroll) på mappen C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

Använd kommandona nedan för att kontrollera behörigheterna för mappen:

$folder = “C:\\ProgramData\\Microsoft\\Crypto\\RSA\\MachineKeys”

(Get-Acl $folder).Access |? {($_.IdentityReference -match $User) -or ($_.IdentityReference -match "Everyone")} | Select IdentityReference, FileSystemRights

Inställningar för datoruppdatering

Starta om automatiskt efter installationen

Åtgärda problemet genom att ta bort registernycklarna från: HKLM:\Software\Policies\Microsoft\Windows\WindowsUpdate\AU

Konfigurera omstart enligt schemakonfigurationen för uppdateringshantering.

AlwaysAutoRebootAtScheduledTime

AlwaysAutoRebootAtScheduledTimeMinutes

Mer information finns i Konfigurera omstartsinställningar

WSUS-serverkonfiguration

Om miljön är inställd på att hämta uppdateringar från WSUS kontrollerar du att den är godkänd i WSUS före uppdateringsdistributionen. Mer information finns i WSUS-konfigurationsinställningar. Om din miljö inte använder WSUS kontrollerar du att du tar bort WSUS-serverinställningarna och återställer Windows-uppdateringskomponenten.

Ladda ned och installera automatiskt

Om du vill åtgärda problemet inaktiverar du funktionen AutoUpdate . Ställ in den på Inaktiverad i den lokala grupprincipen Konfigurera automatiska uppdateringar. Mer information finns i Konfigurera automatiska uppdateringar.

Felsökning offline

Du kan använda felsökaren på en Hybrid Runbook Worker offline genom att köra skriptet lokalt. Hämta följande skript från GitHub: UM_Windows_Troubleshooter_Offline.ps1. Om du vill köra skriptet måste du ha WMF 5.0 eller senare installerat. Information om hur du laddar ned den senaste versionen av PowerShell finns i Installera olika versioner av PowerShell.

Utdata från det här skriptet ser ut som i följande exempel:

RuleId : OperatingSystemCheck

RuleGroupId : prerequisites

RuleName : Operating System

RuleGroupName : Prerequisite Checks

RuleDescription : The Windows Operating system must be version 6.1.7600 (Windows Server 2008 R2) or higher

CheckResult : Passed

CheckResultMessage : Operating System version is supported

CheckResultMessageId : OperatingSystemCheck.Passed

CheckResultMessageArguments : {}

RuleId : DotNetFrameworkInstalledCheck

RuleGroupId : prerequisites

RuleName : .NET Framework 4.6.2+

RuleGroupName : Prerequisite Checks

RuleDescription : .NET Framework version 4.6.2 or higher is required

CheckResult : Passed

CheckResultMessage : .NET Framework version 4.6.2+ is found

CheckResultMessageId : DotNetFrameworkInstalledCheck.Passed

CheckResultMessageArguments : {}

RuleId : WindowsManagementFrameworkInstalledCheck

RuleGroupId : prerequisites

RuleName : WMF 5.1

RuleGroupName : Prerequisite Checks

RuleDescription : Windows Management Framework version 4.0 or higher is required (version 5.1 or higher is preferable)

CheckResult : Passed

CheckResultMessage : Detected Windows Management Framework version: 5.1.22621.169

CheckResultMessageId : WindowsManagementFrameworkInstalledCheck.Passed

CheckResultMessageArguments : {5.1.22621.169}

RuleId : AutomationAgentServiceConnectivityCheck1

RuleGroupId : connectivity

RuleName : Registration endpoint

RuleGroupName : connectivity

RuleDescription :

CheckResult : Failed

CheckResultMessage : Unable to find Workspace registration information

CheckResultMessageId : AutomationAgentServiceConnectivityCheck1.Failed.NoRegistrationFound

CheckResultMessageArguments :

RuleId : AutomationJobRuntimeDataServiceConnectivityCheck

RuleGroupId : connectivity

RuleName : Operations endpoint

RuleGroupName : connectivity

RuleDescription : Proxy and firewall configuration must allow Automation Hybrid Worker agent to communicate with

eus2-jobruntimedata-prod-su1.azure-automation.net

CheckResult : Passed

CheckResultMessage : TCP Test for eus2-jobruntimedata-prod-su1.azure-automation.net (port 443) succeeded

CheckResultMessageId : AutomationJobRuntimeDataServiceConnectivityCheck.Passed

CheckResultMessageArguments : {eus2-jobruntimedata-prod-su1.azure-automation.net}

RuleId : MonitoringAgentServiceRunningCheck

RuleGroupId : servicehealth

RuleName : Monitoring Agent service status

RuleGroupName : VM Service Health Checks

RuleDescription : HealthService must be running on the machine

CheckResult : Passed

CheckResultMessage : Microsoft Monitoring Agent service (HealthService) is running

CheckResultMessageId : MonitoringAgentServiceRunningCheck.Passed

CheckResultMessageArguments : {Microsoft Monitoring Agent, HealthService}

RuleId : SystemHybridRunbookWorkerRunningCheck

RuleGroupId : servicehealth

RuleName : Hybrid runbook worker status

RuleGroupName : VM Service Health Checks

RuleDescription : Hybrid runbook worker must be in running state.

CheckResult : Passed

CheckResultMessage : Hybrid runbook worker is running.

CheckResultMessageId : SystemHybridRunbookWorkerRunningCheck.Passed

CheckResultMessageArguments : {}

RuleId : MonitoringAgentServiceEventsCheck

RuleGroupId : servicehealth

RuleName : Monitoring Agent service events

RuleGroupName : VM Service Health Checks

RuleDescription : Event Log must not have event 4502 logged in the past 24 hours

CheckResult : Passed

CheckResultMessage : Microsoft Monitoring Agent service Event Log (Operations Manager) does not have event 4502 logged in the last 24 hours.

CheckResultMessageId : MonitoringAgentServiceEventsCheck.Passed

CheckResultMessageArguments : {Microsoft Monitoring Agent, Operations Manager, 4502}

RuleId : LinkedWorkspaceCheck

RuleGroupId : servicehealth

RuleName : VM's Linked Workspace

RuleGroupName : VM Service Health Checks

RuleDescription : Get linked workspace info of the VM

CheckResult : Failed

CheckResultMessage : VM is not reporting to any workspace.

CheckResultMessageId : LinkedWorkspaceCheck.Failed.NoWorkspace

CheckResultMessageArguments : {}

RuleId : CryptoRsaMachineKeysFolderAccessCheck

RuleGroupId : permissions

RuleName : Crypto RSA MachineKeys Folder Access

RuleGroupName : Access Permission Checks

RuleDescription : SYSTEM account must have WRITE and MODIFY access to 'C:\\ProgramData\\Microsoft\\Crypto\\RSA\\MachineKeys'

CheckResult : Passed

CheckResultMessage : Have permissions to access C:\\ProgramData\\Microsoft\\Crypto\\RSA\\MachineKeys

CheckResultMessageId : CryptoRsaMachineKeysFolderAccessCheck.Passed

CheckResultMessageArguments : {C:\\ProgramData\\Microsoft\\Crypto\\RSA\\MachineKeys}

RuleId : TlsVersionCheck

RuleGroupId : prerequisites

RuleName : TLS 1.2

RuleGroupName : Prerequisite Checks

RuleDescription : Client and Server connections must support TLS 1.2

CheckResult : Passed

CheckResultMessage : TLS 1.2 is enabled by default on the Operating System.

CheckResultMessageId : TlsVersionCheck.Passed.EnabledByDefault

CheckResultMessageArguments : {}

RuleId : AlwaysAutoRebootCheck

RuleGroupId : machineSettings

RuleName : AutoReboot

RuleGroupName : Machine Override Checks

RuleDescription : Automatic reboot should not be enable as it forces a reboot irrespective of update configuration

CheckResult : Passed

CheckResultMessage : Windows Update reboot registry keys are not set to automatically reboot

CheckResultMessageId : AlwaysAutoRebootCheck.Passed

CheckResultMessageArguments :

RuleId : WSUSServerConfigured

RuleGroupId : machineSettings

RuleName : isWSUSServerConfigured

RuleGroupName : Machine Override Checks

RuleDescription : Increase awareness on WSUS configured on the server

CheckResult : Passed

CheckResultMessage : Windows Updates are downloading from the default Windows Update location. Ensure the server has access to the Windows Update service

CheckResultMessageId : WSUSServerConfigured.Passed

CheckResultMessageArguments :

RuleId : AutomaticUpdateCheck

RuleGroupId : machineSettings

RuleName : AutoUpdate

RuleGroupName : Machine Override Checks

RuleDescription : AutoUpdate should not be enabled on the machine

CheckResult : Passed

CheckResultMessage : Windows Update is not set to automatically install updates as they become available

CheckResultMessageId : AutomaticUpdateCheck.Passed

CheckResultMessageArguments :

RuleId : HttpsConnection

RuleGroupId : connectivity

RuleName : HTTPS connection

RuleGroupName : connectivity

RuleDescription : Check if VM is able to make https requests.

CheckResult : Passed

CheckResultMessage : VM is able to make https requests.

CheckResultMessageId : HttpsConnection.Passed

CheckResultMessageArguments : {}

RuleId : ProxySettings

RuleGroupId : connectivity

RuleName : Proxy settings

RuleGroupName : connectivity

RuleDescription : Check if Proxy is enabled on the VM.

CheckResult : Passed

CheckResultMessage : Proxy is not set.

CheckResultMessageId : ProxySettings.Passed

CheckResultMessageArguments : {}

RuleId : IMDSConnectivity

RuleGroupId : connectivity

RuleName : IMDS endpoint connectivity

RuleGroupName : connectivity

RuleDescription : Check if VM is able to reach IMDS server to get VM information.

CheckResult : PassedWithWarning

CheckResultMessage : VM is not able to reach IMDS server. Consider this as a Failure if this is an Azure VM.

CheckResultMessageId : IMDSConnectivity.PassedWithWarning

CheckResultMessageArguments : {}

RuleId : WUServiceRunningCheck

RuleGroupId : servicehealth

RuleName : WU service status

RuleGroupName : WU Service Health Check

RuleDescription : WU must not be in the disabled state.

CheckResult : Passed

CheckResultMessage : Windows Update service (wuauserv) is running.

CheckResultMessageId : WUServiceRunningCheck.Passed

CheckResultMessageArguments : {Windows Update, wuauserv}

RuleId : LAOdsEndpointConnectivity

RuleGroupId : connectivity

RuleName : LA ODS endpoint

RuleGroupName : connectivity

RuleDescription : Proxy and firewall configuration must allow to communicate with LA ODS endpoint

CheckResult : Failed

CheckResultMessage : Unable to find Workspace registration information

CheckResultMessageId : LAOdsEndpointConnectivity.Failed

CheckResultMessageArguments :

RuleId : LAOmsEndpointConnectivity

RuleGroupId : connectivity

RuleName : LA OMS endpoint

RuleGroupName : connectivity

RuleDescription : Proxy and firewall configuration must allow to communicate with LA OMS endpoint

CheckResult : Failed

CheckResultMessage : Unable to find Workspace registration information

CheckResultMessageId : LAOmsEndpointConnectivity.Failed

CheckResultMessageArguments :

Nästa steg

Felsöka problem med Hybrid Runbook Worker.