Правила брандмауэра Windows

Во многих случаях администраторы могут настроить профили брандмауэра с помощью правил брандмауэра, чтобы они могли работать с приложениями или другими типами программного обеспечения. Например, администратор или пользователь может добавить правило для размещения программы, открыть порт или протокол или разрешить предопределенный тип трафика.

В этой статье описаны основные понятия и рекомендации по созданию правил брандмауэра и управлению ими.

Приоритет правил для входящих правил

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящего трафика. При настройке входящих исключений администраторы должны помнить о следующем поведении приоритета правил:

- Явно определенные правила разрешений имеют приоритет над параметром блока по умолчанию

- Явные правила блока имеют приоритет над любыми конфликтующими правилами разрешения

- Более конкретные правила имеют приоритет над менее конкретными правилами, за исключением случаев, когда существуют явные правила блока, как упоминалось в 2. Например, если параметры правила 1 включают диапазон IP-адресов, а параметры правила 2 включают один IP-адрес узла, правило 2 имеет приоритет.

Из-за значений 1 и 2 при разработке набора политик следует убедиться, что нет других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Примечание.

Брандмауэр Windows не поддерживает упорядочение правил, назначаемых администратором. Эффективный набор политик с ожидаемым поведением можно создать, учитывая несколько, согласованных и логических правил, как описано.

Правила приложений

При первой установке сетевые приложения и службы выполняют вызов прослушивания , указывая сведения о протоколе или порту, необходимые для правильной работы. Так как в брандмауэре Windows есть действие блокировки по умолчанию, необходимо создать правила исключений для входящего трафика. Обычно приложение или установщик приложений добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

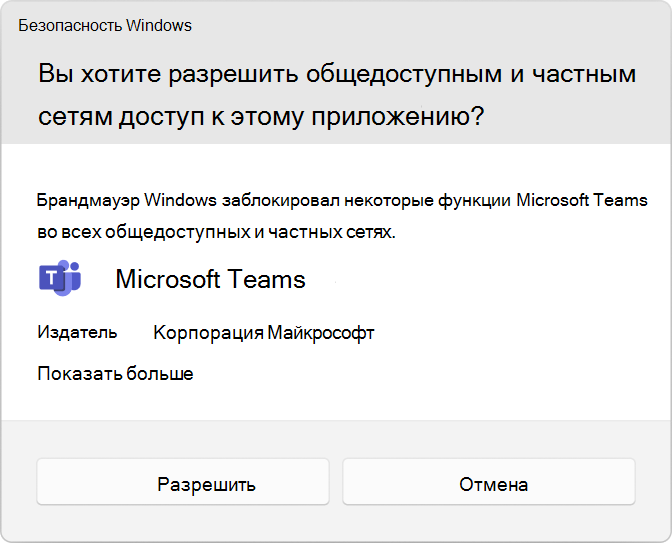

Если нет активных правил разрешений, определенных приложением или администратором, диалоговое окно предложит пользователю разрешить или заблокировать пакеты приложения при первом запуске приложения или попытке взаимодействовать по сети:

- Если у пользователя есть разрешения администратора, появится запрос. Если они отвечают нет или отменяют запрос, создаются правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

- Если пользователь не является локальным администратором и ей будет предложено, создаются правила блокировки. Не имеет значения, какой параметр выбран

Чтобы отключить запрос на уведомления, можно использовать командную строку или консоль брандмауэра Windows в режиме повышенной безопасности .

В любом из этих сценариев после добавления правил их необходимо удалить, чтобы снова создать запрос. В противном случае трафик продолжает блокироваться.

Примечание.

Параметры брандмауэра по умолчанию предназначены для обеспечения безопасности. Если разрешить все входящие подключения по умолчанию, сеть будет ознакомиться с различными угрозами. Таким образом, создание исключений для входящих подключений из программного обеспечения сторонних разработчиков должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Политики добавления тегов в элементе управления приложениями

Брандмауэр Windows поддерживает использование тегов App Control for Business Application ID (AppID) в правилах брандмауэра. С помощью этой возможности правила брандмауэра Windows могут быть ограничены приложением или группой приложений путем ссылки на теги процесса, не используя абсолютный путь или не жертвуя безопасностью. Для этой конфигурации необходимо выполнить два шага.

- Развертывание политик тегов App Control AppId. Необходимо развернуть политику Элемента управления приложениями для бизнеса, которая указывает отдельные приложения или группы приложений для применения тега PolicyAppId к маркерам процесса. Затем администратор может определить правила брандмауэра, которые относятся ко всем процессам, помеченным соответствующим PolicyAppId. Дополнительные сведения см . в руководстве по созданию , развертыванию и тестированию политики AppID для тегов приложений в элементе управления приложениями.

- Настройте правила брандмауэра с помощью тегов PolicyAppId с помощью одного из двух методов:

- Использование узла PolicyAppId поставщика служб CSP брандмауэра с решением MDM, таким как Microsoft Intune. Если вы используете Microsoft Intune, правила можно развернуть из центра Microsoft Intune Администратор в разделе Созданиеполитики>брандмауэра>для защиты> конечных точек Windows 10, Windows 11 и > Windows Server Правила брандмауэра Windows. При создании правил укажите тег AppId в параметре Идентификатор приложения политики .

- Создайте правила локального брандмауэра с помощью PowerShell: используйте

New-NetFirewallRuleкомандлет и укажите-PolicyAppIdпараметр . При создании правил брандмауэра можно указать по одному тегу. Поддерживается несколько идентификаторов пользователей

Правила локального слияния политик и приложений

Параметры политики слияния правил определяют, как можно объединять правила из разных источников политик. Администраторы могут настраивать различные варианты поведения слияния для доменных, частных и общедоступных профилей.

Параметры политики слияния правил разрешают или запрещают локальным администраторам создавать собственные правила брандмауэра в дополнение к правилам, полученным из CSP или объекта групповой политики.

| Путь | |

|---|---|

| CSP | Профиль домена: ./Vendor/MSFT/Firewall/MdmStore/DomainProfile/AllowLocalPolicyMerge Закрытый профиль ./Vendor/MSFT/Firewall/MdmStore/PrivateProfile/AllowLocalPolicyMerge Общедоступный профиль ./Vendor/MSFT/Firewall/MdmStore/PublicProfile/AllowLocalPolicyMerge |

| Объект групповой политики | Конфигурация> компьютераПараметры> WindowsПараметры> безопасностиБрандмауэр Защитника Windows в режиме повышенной безопасности |

Администраторы могут отключить LocalPolicyMerge в средах с высоким уровнем безопасности, чтобы обеспечить более строгий контроль над конечными точками. Этот параметр может повлиять на некоторые приложения и службы, которые автоматически создают локальную политику брандмауэра при установке.

Важно.

Если слияние локальных политик отключено, для любого приложения, которому требуется входящее подключение, требуется централизованное развертывание правил.

Важно создать и вести список таких приложений, включая сетевые порты, используемые для обмена данными. Как правило, на веб-сайте приложения можно найти порты, которые должны быть открыты для данной службы. Для более сложных развертываний может потребоваться тщательный анализ с помощью средств сбора сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны развертывать исключения брандмауэра только для приложений и служб, которые настроены на законные цели.

Примечание.

Использование шаблонов с подстановочными знаками, например C:\*\teams.exe , не поддерживается в правилах приложений. Правила можно создавать только с помощью полного пути к приложениям.

Рекомендации по правилам брандмауэра

Ниже приведен список рекомендаций при разработке правил брандмауэра:

- По возможности сохраняйте параметры брандмауэра Windows по умолчанию. Эти параметры предназначены для защиты устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящих подключений.

- Создайте правила во всех трех профилях, но включите группу правил брандмауэра только для профилей, которые соответствуют вашим сценариям. Например, если вы устанавливаете приложение для общего доступа, которое используется только в частной сети, рекомендуется создать правила брандмауэра во всех трех профилях, но включить только группу правил брандмауэра, содержащую ваши правила для частного профиля.

- Настройте ограничения на правила брандмауэра в зависимости от профиля, к которому применяются правила. Для приложений и служб, доступ к которым предназначен только для устройств в домашней сети или сети малого бизнеса, лучше изменить ограничение удаленного адреса, указав только локальную подсеть . Одно и то же приложение или служба не будет иметь этого ограничения при использовании в корпоративной среде. Это можно сделать, добавив ограничение удаленного адреса к правилам, добавляемым в частный и общедоступный профили, оставляя их неограниченными в профиле домена. Это ограничение на удаленный адрес не должно применяться к приложениям или службам, которым требуется глобальное подключение к Интернету.

- Общая рекомендуемая практика безопасности при создании правил для входящего трафика должна быть максимально конкретной. Однако если необходимо создать новые правила, использующие порты или IP-адреса, рассмотрите возможность использования последовательных диапазонов или подсетей вместо отдельных адресов или портов, где это возможно. Такой подход позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать снижения производительности.

- При создании правила для входящего или исходящего трафика следует указать сведения о самом приложении, используемом диапазоне портов и важные заметки, такие как дата создания. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами.

- Чтобы обеспечить максимальную безопасность, администраторы должны развертывать исключения брандмауэра только для приложений и служб, определенных для законных целей.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети рекомендуется настроить правила разрешений для всех сетевых приложений, развернутых на узле. Наличие правил до того, как пользователь впервые запустит приложение, помогает обеспечить беспроблемную работу.

Отсутствие этих промежуточных правил не обязательно означает, что в конечном итоге приложение не сможет взаимодействовать по сети. Однако поведение, связанное с автоматическим созданием правил приложения во время выполнения, требует взаимодействия с пользователем и прав администратора. Если ожидается, что устройство будет использоваться пользователями без прав администратора, следует следовать рекомендациям и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения заблокированы для обмена данными в сети, проверка для следующих экземпляров:

- Пользователь с достаточными привилегиями получает уведомление о запросе о том, что приложению необходимо внести изменения в политику брандмауэра. Не полностью понимая запрос, пользователь отменяет или отклоняет запрос.

- Пользователь не имеет достаточных привилегий, поэтому ей не предлагается разрешить приложению внести соответствующие изменения в политику.

- Локальное слияние политик отключено, что не позволяет приложению или сетевой службе создавать локальные правила

Создание правил приложения во время выполнения также может быть запрещено администраторами с помощью приложения "Параметры" или параметров политики.

Рекомендации по правилам исходящего трафика

Ниже приведены несколько общих рекомендаций по настройке правил для исходящего трафика.

- Изменение правил для исходящего трафика на заблокированное можно рассмотреть в некоторых средах с высоким уровнем безопасности. Однако конфигурация правила для входящего трафика никогда не должна изменяться таким образом, чтобы по умолчанию разрешался весь трафик.

- Рекомендуется разрешить исходящий трафик по умолчанию для большинства развертываний, чтобы упростить развертывание приложений, если только организация не предпочитает строгий контроль безопасности, чем удобство использования.

- В средах с высоким уровнем безопасности необходимо регистрировать и поддерживать инвентаризацию всех приложений. Записи должны указывать, требуется ли для используемого приложения сетевое подключение. Администраторам необходимо создавать новые правила, характерные для каждого приложения, которому требуется сетевое подключение, и отправлять эти правила централизованно через объект групповой политики или CSP.

Дальнейшие действия

Узнайте о средствах для настройки брандмауэра Windows и правил брандмауэра: