Уменьшение контактной области пароля, видимой пользователем

Опрос тестового рабочего процесса пользователя для использования пароля

Настало время узнать больше о целевом рабочем человеке. У вас должен быть список приложений, которые они используют, но вы не знаете, что, почему, когда и как часто. Эта информация важна при дальнейшем выполнении шага 2. Тестовые пользователи создают рабочие процессы, связанные с целевым рабочим пользователем. Их начальная цель — выполнить одну простую задачу: документировать использование пароля. Этот список не является исчерпывающим, но он дает представление о типе нужной информации. Цель состоит в том, чтобы узнать обо всех сценариях, в которых этот рабочий человек сталкивается с паролем. Хороший подход заключается в том, чтобы задать себе следующий набор вопросов:

| Вопрос | |

|---|---|

| 🔲 | Как называется приложение, запрашивающее пароль? |

| 🔲 | Почему они используют приложение, запрашивающее пароль? Например, есть ли несколько приложений, которые могут выполнять одно и то же? |

| 🔲 | Какая часть рабочего процесса заставляет их использовать приложение? Старайтесь быть как можно более конкретными. Например, "Я использую приложение x для выдачи кредитных карта возмещения сумм свыше y". |

| 🔲 | Как часто вы используете приложение в течение определенного дня или недели? |

| 🔲 | Пароль, который вы вводите в приложение, совпадает с паролем, используемым для входа в Windows? |

Некоторые организации позволяют своим пользователям писать эту информацию, в то время как некоторые могут настаивать на том, чтобы сотрудник ИТ-отдела затенял их. Целевой наблюдатель может заметить запрос пароля, который пользователь упускает из виду просто из-за мышечной памяти. Как упоминалось ранее, эта информация имеет решающее значение. Вы можете пропустить один запрос пароля, который может задержать переход на без пароля.

Определение использования пароля и планирование, разработка и развертывание мер по устранению рисков паролей

Тестовые пользователи предоставили вам ценную информацию, которая описывает, как, что, почему и когда они используют пароль. Теперь вашей команде пора определить каждый из этих вариантов использования пароля и понять, почему пользователь должен использовать пароль.

Создайте список сценариев. Каждый сценарий должен иметь четкое описание проблемы. Назовите сценарий сводкой из одного предложения оператора проблемы. Включите в сценарий результаты исследования вашей команды о том, почему пользователю предлагается ввести пароль. Включите релевантные, но точные сведения. Если сценарий на основе политики или процедуры, укажите имя и раздел политики, определяющий, почему рабочий процесс использует пароль.

Тестовые пользователи не раскроют все сценарии, поэтому необходимо применить к ним некоторые необычные сценарии. Не забудьте включить следующее:

- Подготовка нового пользователя с неизвестным паролем

- Пользователи, которые забывают ПИН-код или другие потоки исправления, когда надежные учетные данные недоступны для использования

Затем просмотрите список сценариев. Вы можете начать с рабочих процессов, которые диктуются процессом или политикой, или с рабочих процессов, требующих технических решений, в зависимости от того, что из них проще или быстрее. Этот выбор зависит от организации.

Начните устранение рисков использования паролей на основе рабочих процессов целевых пользователей. Задокументируйте устранение рисков в качестве решения для вашего сценария. Не беспокойтесь о сведениях о реализации решения. Обзор изменений, необходимых для сокращения использования паролей, — это все, что вам нужно. Если требуются технические изменения, инфраструктура или код, точная информация, скорее всего, будет включена в документацию по проекту. Однако ваша организация отслеживает проекты, создайте новый проект в этой системе. Свяжите сценарий с этим проектом и запустите процессы, необходимые для финансирования этого проекта.

Устранение рисков использования паролей в приложениях является одним из наиболее сложных препятствий в пути без пароля. Если ваша организация разрабатывает приложение, вы лучше формируете стандартное программное обеспечение (COTS).

Идеальное решение для приложений, которые запрашивают у пользователя пароль, — разрешить этим приложениям использовать существующее удостоверение, прошедшее проверку подлинности, например Microsoft Entra ID или Active Directory. Обратитесь к поставщикам приложений, чтобы они добавили поддержку Microsoft Entra удостоверений. Для локальных приложений необходимо, чтобы приложение использовало встроенную проверку подлинности Windows. Целью для пользователей должен быть простой единый вход, при котором каждый пользователь проходит проверку подлинности один раз при входе в Windows. Используйте эту же стратегию для приложений, которые хранят собственные удостоверения в собственных базах данных.

Каждый сценарий в списке теперь должен иметь заявление о проблеме, исследование причин использования пароля и план устранения рисков, чтобы использовать пароль. Вооружившись данными, поократно закрывайте пробелы в паролях, видимых пользователем. При необходимости изменяйте политики и процедуры, по возможности изменяйте инфраструктуру. Преобразуйте собственные приложения для интеграции в клиенте Microsoft Entra ID, использования федеративных удостоверений или использования встроенной проверки подлинности Windows. Обратитесь к сторонним издателям программного обеспечения, чтобы обновить свое программное обеспечение для интеграции в Microsoft Entra ID, поддержки федеративных удостоверений или использования встроенной проверки подлинности Windows.

Повторяйте, пока не будет устранено все использование паролей пользователем

Существуют некоторые или все меры по устранению рисков. Необходимо убедиться, что решения решены с инструкциями по устранению проблем. На этом этапе вы полагаетесь на тестовых пользователей. Вы хотите сохранить значительную часть своих первых тестовых пользователей, но это хорошая возможность заменить или добавить несколько пользователей. Опрос тестового рабочего процесса пользователей для использования пароля. Если все идет хорошо, вы закрыли большинство или все пробелы. Некоторые из них, скорее всего, останутся. Оцените свои решения и что пошло не так, измените решение по мере необходимости, пока не достигнете решения, которое избавляет пользователя от необходимости вводить пароль. Если вы застряли, другие могут быть тоже. Используйте форумы из различных источников или ваших ит-коллег, чтобы описать вашу проблему и узнать, как другие решают ее. Если у вас нет возможностей, обратитесь за помощью в корпорацию Майкрософт.

Удаление возможностей паролей из Windows

Вы считаете, что смягчили использование паролей для целевого рабочего человека. Теперь выполняется проверка подлинности: настройте Windows, чтобы пользователь не смог использовать пароль.

Windows предлагает три варианта main для уменьшения или устранения контактной области пароля:

- Интерфейс Windows без пароля

- Исключите поставщик учетных данных для пароля

- Требовать Windows Hello для бизнеса или интеллектуальной карта

Интерфейс Windows без пароля

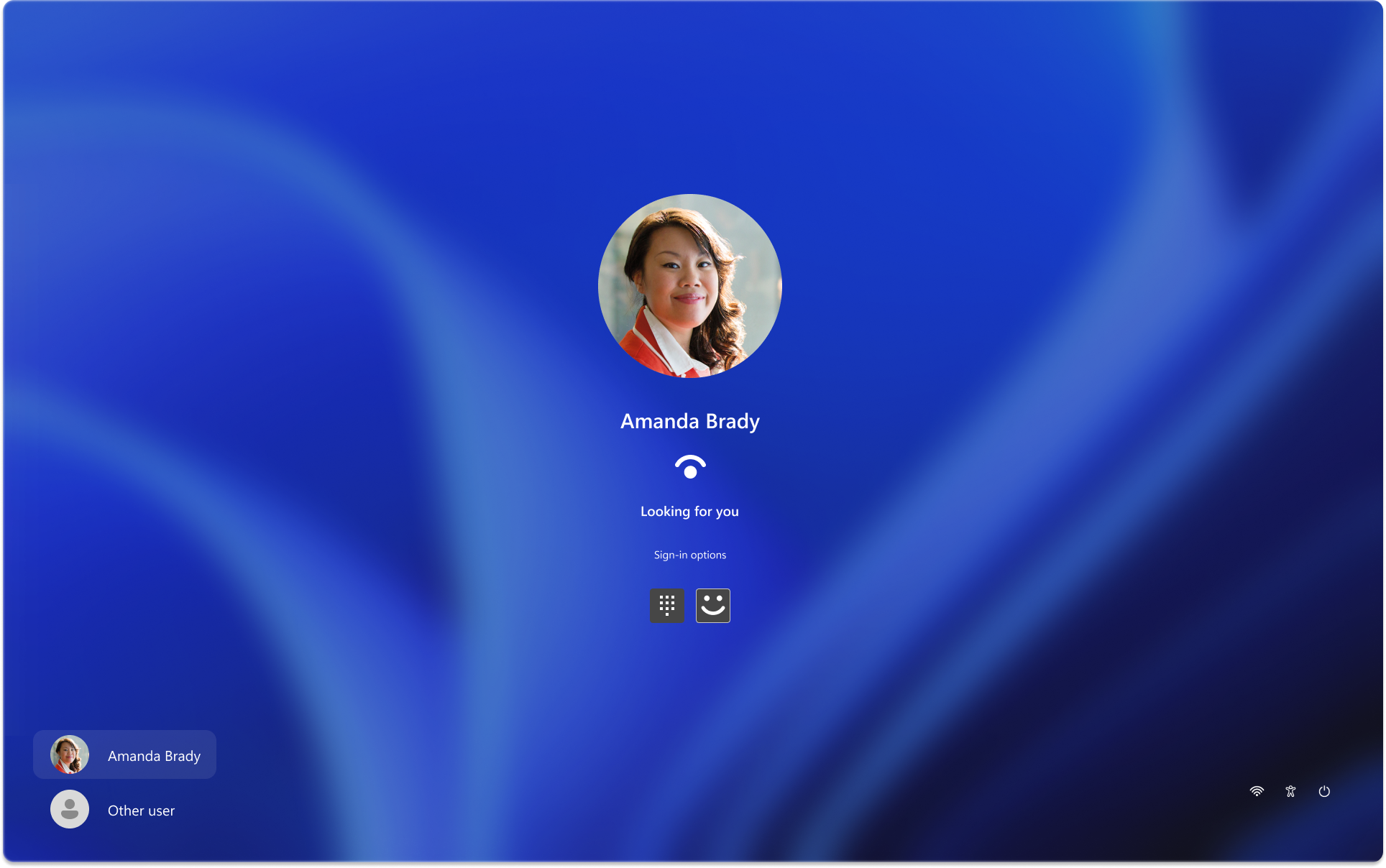

Интерфейс Windows без пароля — это политика безопасности, которая скрывает поставщик учетных данных паролей для учетных записей пользователей, которые входят с помощью Windows Hello или ключа безопасности FIDO2. Рекомендуется использовать windows без пароля, но он доступен только на Microsoft Entra присоединенных устройствах. На следующем рисунке показан экран блокировки Windows, когда включен режим windows без пароля. Пользователь, зарегистрированный в Windows Hello для бизнеса, не может использовать пароль для входа:

Дополнительные сведения см. в статье Интерфейс Windows без пароля.

Исключите поставщик учетных данных для пароля

Параметр политики Исключить поставщики учетных данных можно использовать для отключения поставщика учетных данных паролей. После настройки Windows отключает возможность использования паролей для всех учетных записей, включая локальные учетные записи. Он также предотвращает использование паролей для сценариев проверки подлинности RDP и запуска от имени . Этот параметр политики может повлиять на сценарии поддержки, например, когда пользователю требуется войти с помощью локальной учетной записи для устранения проблемы. По этой причине перед включением параметра тщательно оцените все сценарии.

- Объект групповой политики: конфигурация> компьютераАдминистративные шаблоны>Системный>вход>Исключить поставщики учетных данных

- CSP:

./Device/Vendor/MSFT/Policy/Config/ADMX_CredentialProviders/ExcludedCredentialProviders

Значение, введенное в политике для скрытия поставщика учетных данных паролей, — {60b78e88-ead8-445c-9cfd-0b87f74ea6cd}.

Требовать Windows Hello для бизнеса или интеллектуальной карта

Параметр политики Требовать Windows Hello для бизнеса или смарт-карта можно использовать для требования Windows Hello для бизнеса или интеллектуального карта для интерактивного входа. Если этот параметр включен, Windows запрещает пользователям входить в систему или разблокировать их с помощью пароля. Поставщик учетных данных пароля остается видимым для пользователя. Если пользователь пытается использовать пароль, Windows сообщает пользователю, что он должен использовать Windows Hello для бизнеса или смарт-карта. Прежде чем включить этот параметр политики, пользователь должен быть зарегистрирован в Windows Hello для бизнеса или иметь смарт-карта. Поэтому для реализации этой политики требуется тщательное планирование и координация.

- Объект групповой политики: Конфигурация> компьютераПараметры>Windows Параметры> безопасностиЛокальные политики>Параметры> безопасностиИнтерактивный вход: требуется Windows Hello для бизнеса или интеллектуальный карта

- CSP: недоступно

Проверка того, что ни один из рабочих процессов не нуждается в паролях

Этот этап является значимым моментом. Вы определили использование паролей, разработали решения для устранения рисков использования паролей, а также удалили или отключили использование паролей в Windows. В этой конфигурации пользователи не могут использовать пароль. Пользователи блокируются, если какой-либо из рабочих процессов запрашивает у них пароль. В идеале тестовые пользователи должны иметь возможность выполнять все рабочие потоки целевого рабочего лица без использования пароля. Не забывайте о таких потоках работы с низким процентом, как подготовка нового пользователя или пользователя, который забыл СВОЙ ПИН-код или не может использовать свои надежные учетные данные. Убедитесь, что эти сценарии также проверены.

Дальнейшие действия

Вы готовы перенести одну или несколько частей организации на развертывание без пароля. Вы убедились, что целевой рабочий человек готов идти туда, где пользователю больше не нужно знать или использовать свой пароль. Вы всего в нескольких шагах от объявления успеха.