Рекомендации по условному доступу и многофакторной проверке подлинности в Microsoft Power Automate (Flow)

Условный доступ — это функция идентификатора Microsoft Entra, которая позволяет управлять тем, как и когда пользователи могут получать доступ к приложениям и службам. Несмотря на его полезность, следует знать, что использование условного доступа может оказать негативное или неожиданное влияние на пользователей в организации, использующих Microsoft Power Automate (Flow) для подключения к службы Майкрософт, которые относятся к политикам условного доступа.

Область применения: Power Automate

Исходный номер базы знаний: 4467879

Рекомендации

- Не используйте многофакторную проверку подлинности для доверенных устройств , так как время существования маркеров сокращается и приводит к сокращению подключений к обновлению через интервал, настроенный вместо стандартной расширенной длины.

- Чтобы избежать ошибок конфликтов политик, убедитесь, что пользователи, которые входят в Power Automate, используют критерии, соответствующие политикам для подключений, используемых потоком.

Сведения

Политики условного доступа управляются с помощью портал Azure и могут иметь несколько требований, включая (но не ограничивается) следующими:

- Пользователи должны войти с помощью многофакторной проверки подлинности (MFA) (обычно пароль и биометрические или другие устройства), чтобы получить доступ к некоторым или всем облачным службам.

- Пользователи могут обращаться к некоторым или всем облачным службам только из корпоративной сети, а не из своих домашних сетей.

- Пользователи могут использовать только утвержденные устройства или клиентские приложения для доступа к некоторым или всем облачным службам.

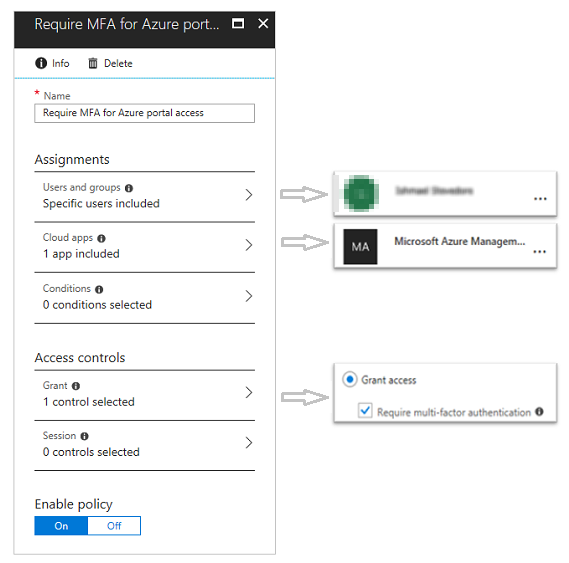

На следующем снимка экрана показан пример политики MFA, требующий многофакторной проверки подлинности для конкретных пользователей при доступе к порталу управления Azure.

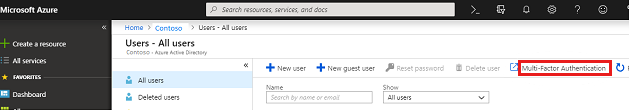

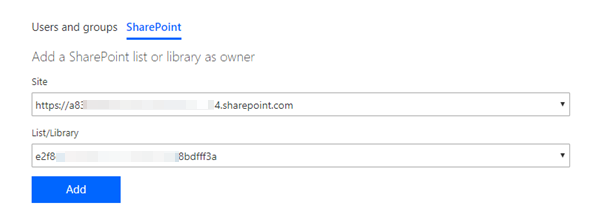

Вы также можете открыть конфигурацию MFA из портал Azure. Для этого выберите пользователей идентификатора Microsoft Entra ID>и группирует>всех пользователей>Многофакторной идентификации, а затем настройте политики с помощью вкладки параметров службы.

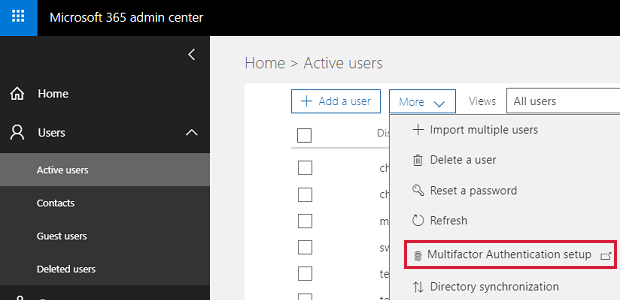

MFA также можно настроить из Центр администрирования Microsoft 365. Подмножество возможностей многофакторной проверки подлинности Microsoft Entra доступно подписчикам Office 365. Дополнительные сведения о включении MFA см. в разделе "Настройка многофакторной проверки подлинности для пользователей Office 365".

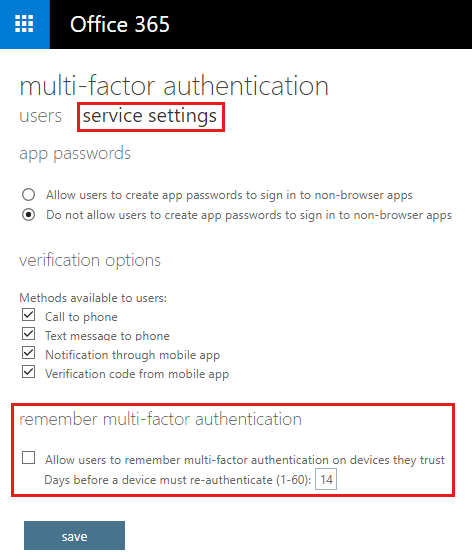

Параметр многофакторной проверки подлинности может помочь уменьшить количество входа пользователей с помощью постоянного файла cookie. Эта политика управляет параметрами Microsoft Entra, которые задокументированы в многофакторной проверке подлинности для доверенных устройств.

К сожалению, этот параметр изменяет параметры политики токенов, которые делают подключения истекающими каждые 14 дней. Это одна из распространенных причин, по которым подключения чаще завершаются сбоем после включения MFA. Рекомендуется не использовать этот параметр.

Влияние на портал Power Automate и встроенные интерфейсы

В этом разделе описаны некоторые негативные последствия, которые могут иметь условный доступ к пользователям в организации, которые используют Power Automate для подключения к службы Майкрософт соответствующей политике.

Эффект 1. Сбой в будущих запусках

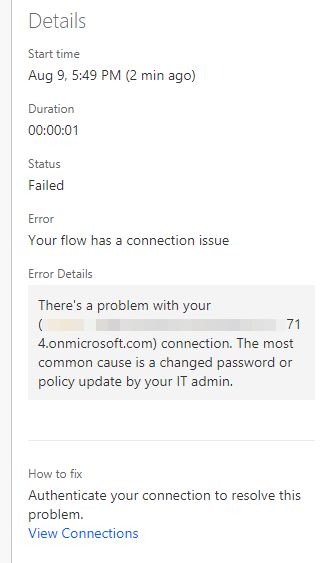

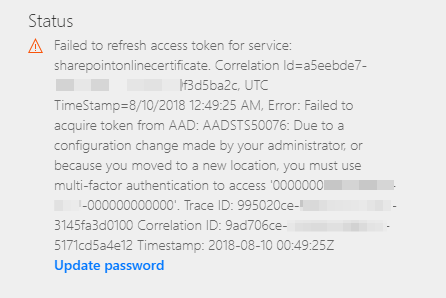

Если после создания потоков и подключений включена политика условного доступа, потоки завершаются сбоем при будущих запусках. Владельцы подключений увидят следующее сообщение об ошибке на портале Power Automate при изучении неудачных запусков:

AADSTS50076. Из-за изменения конфигурации, внесенных администратором, или из-за перемещения в новое расположение необходимо использовать многофакторную проверку подлинности для доступа <к службе>.

Когда пользователи просматривают подключения на портале Power Automate, они видят сообщение об ошибке, похожее на следующее:

Чтобы устранить эту проблему, пользователи должны войти на портал Power Automate в условиях, которые соответствуют политике доступа службы, к которым они пытаются получить доступ (например, многофакторную, корпоративную сеть и т. д.), а затем восстановить или повторно создать подключение.

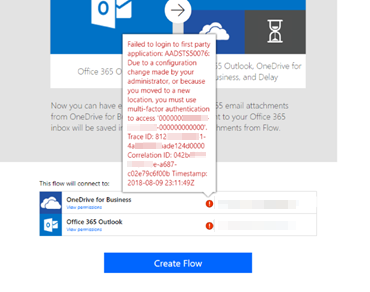

Эффект 2. Сбой автоматического создания подключения

Если пользователи не войдите в Power Automate с помощью условий, которые соответствуют политикам, автоматическое создание подключения к сторонним службы Майкрософт, контролируемых политиками условного доступа, завершается ошибкой. Пользователи должны вручную создавать и проверять подлинность подключений с помощью условий, которые соответствуют политике условного доступа службы, к которым они пытаются получить доступ. Это поведение также относится к 1-щелчку шаблонов, созданных на портале Power Automate.

Чтобы устранить эту проблему, пользователи должны войти на портал Power Automate в условиях, которые соответствуют политике доступа службы, к которым они пытаются получить доступ (например, многофакторную, корпоративную сеть и т. д.) перед созданием шаблона.

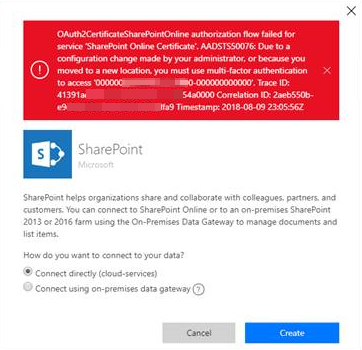

Эффект 3. Пользователи не могут напрямую создать подключение

Если пользователи не войдут в Power Automate с помощью условий, соответствующих политикам, они не могут напрямую создать подключение через Power Apps или Flow. При попытке создать подключение пользователи видят следующее сообщение об ошибке:

AADSTS50076. Из-за изменения конфигурации, внесенных администратором, или из-за перемещения в новое расположение необходимо использовать многофакторную проверку подлинности для доступа <к службе>.

Чтобы устранить эту проблему, пользователи должны войти в условия, соответствующие политике доступа службы, к которым они пытаются получить доступ, а затем повторно создать подключение.

Эффект 4. Сбой выбора пользователей и электронной почты на портале Power Automate

Если доступ Exchange Online или SharePoint контролируется политикой условного доступа, и если пользователи не войтят в Power Automate в той же политике, пользователи и средства выбора электронной почты на портале Power Automate завершаются ошибкой. Пользователи не могут получить полные результаты для групп в своей организации, когда они выполняют следующие запросы (группы Office 365 не будут возвращены для этих запросов):

- Попытка совместного использования прав владения или разрешений только для запуска в потоке

- Выбор адресов электронной почты при создании потока в конструкторе

- Выбор людей на панели "Запуски потока" при выборе входных данных в поток

Эффект 5. Использование функций Power Automate, внедренных в другие службы Майкрософт

При внедрении потока в службы Майкрософт таких как SharePoint, Power Apps, Excel и Teams пользователи Power Automate также подвергаются условному доступу и многофакторным политикам на основе того, как они прошли проверку подлинности в хост-службе. Например, если пользователь входит в SharePoint с помощью однофакторной проверки подлинности, но пытается создать или использовать поток, требующий многофакторного доступа к Microsoft Graph, пользователь получает сообщение об ошибке.

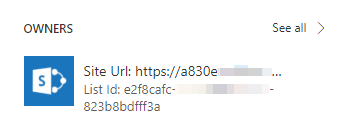

Эффект 6. Совместное использование потоков с помощью списков и библиотек SharePoint

При попытке совместного использования прав владения или разрешений только для запуска с помощью списков и библиотек SharePoint Power Automate не может указать отображаемое имя списков. Вместо этого он отображает уникальный идентификатор списка. Плитки только владельца и запуска на странице сведений о потоке для уже общих потоков смогут отображать идентификатор, но не отображаемое имя.

Более важно, что пользователи также не могут обнаруживать или запускать потоки из SharePoint. Это связано с тем, что в настоящее время сведения о политике условного доступа не передаются между Power Automate и SharePoint, чтобы разрешить SharePoint принимать решение о доступе.

Эффект 7. Создание исходящих потоков SharePoint

Связанные с эффектом 6, создание и выполнение исходящих потоков SharePoint, таких как потоки подтверждения запроса и утверждения страницы, могут быть заблокированы политиками условного доступа. Управление доступом к данным SharePoint и OneDrive на основе сетевого расположения указывает, что эти политики могут вызвать проблемы с доступом, влияющие как на сторонние, так и сторонние приложения.

Этот сценарий применяется как к сетевому расположению, так и к политикам условного доступа (например, запретить неуправляемые устройства). Поддержка создания исходящих потоков SharePoint в настоящее время находится в разработке. Мы опубликуем дополнительные сведения в этой статье, когда эта поддержка станет доступной.

В промежуточном режиме мы советуем пользователям создавать аналогичные потоки и вручную совместно использовать эти потоки с нужными пользователями или отключить политики условного доступа, если это необходимо.