Настройка Microsoft Defender для конечной точки в Microsoft Intune

Организации могут интегрировать Microsoft Defender для конечной точки с Microsoft Intune в качестве решения для защиты от мобильных угроз. Интеграция может помочь предотвратить нарушения безопасности и ограничить влияние нарушений в организации.

Microsoft Defender для конечной точки работает с устройствами под управлением:

- Android

- iOS/iPadOS

- Windows 10/11

Чтобы успешно использовать Microsoft Defender для конечной точки и Microsoft Intune совместно, необходимо:

- Установите соединение между службами между Microsoft Intune и Microsoft Defender для конечной точки . Это подключение позволяет Защитнику Майкрософт для конечной точки собирать данные о рисках компьютеров с поддерживаемых устройств, которыми организация управляет с помощью Intune.

- Профиль конфигурации устройств для подключения устройств с помощью Microsoft Defender для конечной точки. Организация подключает устройства, чтобы настроить их для связи с Microsoft Defender для конечной точки. Таким образом организация может собирать данные для оценки уровня риска.

- Политика соответствия требованиям для устройств, которая определяет уровень допустимого риска. Microsoft Defender для конечной точки сообщает об уровнях риска. Система классифицирует устройства, превышающие допустимый уровень риска, как несоответствующие.

- Используйте политику условного доступа, чтобы запретить пользователям доступ к корпоративным ресурсам с устройств, не соответствующих требованиям . Политики условного доступа также могут блокировать устройства, которые превышают ожидаемые для организации уровни риска.

- Используйте политики защиты приложений для Android, iOS/iPadOS, чтобы задать уровни риска устройств. Политики защиты приложений работают с зарегистрированными и незарегистрированными устройствами.

Когда организация интегрирует Microsoft Intune с Microsoft Defender для конечной точки, она может воспользоваться преимуществами модуля управления угрозами и уязвимостями (TVM) защитника Microsoft для конечной точки. Он также может использовать Intune для устранения недостатков конечной точки, обнаруженных TVM .

Помимо управления параметрами для Microsoft Defender для конечной точки на устройствах, которые регистрируются с помощью Intune, вы можете управлять конфигурациями безопасности Defender для конечной точки на устройствах, которые не зарегистрированы в Intune. Этот сценарий называется управлением безопасностью для Microsoft Defender для конечной точки. Для этого необходимо настроить Microsoft Defender для конечной точки Разрешить для принудительного применения конфигураций безопасности конечных точек значение Включено. Дополнительные сведения см. в статье Управление конфигурацией безопасности MDE.

Пример использования Microsoft Defender для конечной точки с Microsoft Intune

В следующем примере показано, как Microsoft Intune и Microsoft Defender для конечной точки работать вместе для защиты организаций. В этом примере компания Contoso уже интегрирована Microsoft Defender для конечной точки и Intune.

Рассмотрим событие, когда кто-то отправляет Word вложение с внедренным вредоносным кодом пользователю Contoso.

- Пользователь открывает вложение, которое включает встроенный код.

- Начинается атака с повышенными привилегиями. Злоумышленник с удаленного компьютера имеет права администратора на устройстве жертвы.

- Затем злоумышленник удаленно получает доступ к другим устройствам пользователя. Это нарушение безопасности может повлиять на всю организацию Contoso.

Microsoft Defender для конечной точки может устранять нарушения в системе безопасности, как описано в этом сценарии.

В этом примере Microsoft Defender для конечной точки обнаруживает каждое из выполненных действий:

- Устройство выполнило ненормальный код.

- На устройстве произошло повышение привилегий процесса.

- При открытии вложения в устройство был внедрен вредоносный код.

- Злоумышленник выполнил внешнюю команду удаленного компьютера или устройства (известного как выдача подозрительной удаленной оболочки). Это вызвало некоторые опасения или сомнения по поводу намерений или легитимности действий.

В зависимости от действий устройства Microsoft Defender для конечной точки классифицировать устройство как сопряженное с высоким риском. Он также включал подробный отчет о подозрительных действиях на портале Microsoft Defender.

В этом примере предположим, что у contoso есть политика соответствия Intune устройств, которая классифицирует устройства со средним или высоким уровнем риска как несоответствующие. Таким образом, политика соответствия классифицировала скомпрометированное устройство как несоответствующее. Эта классификация позволяет политике условного доступа Contoso блокировать доступ с этого устройства к корпоративным ресурсам Contoso.

Для устройств под управлением Android можно использовать политику Intune, чтобы изменить конфигурацию Microsoft Defender для конечной точки на Android. Подробные сведения см. в статье Защита от веб-угроз Microsoft Defender для конечной точки.

Необходимые условия для интеграции Microsoft Defender для конечной точки и Microsoft Intune

Чтобы использовать Microsoft Defender для конечной точки с Microsoft Intune, организация должна иметь следующие подписки:

- Microsoft Defender для конечной точки . Эта подписка предоставляет вам доступ к Центру безопасности Microsoft Defender (портал ATP). Параметры лицензирования Microsoft Defender для конечной точки см. в разделе о требованиях к лицензированию в статье Минимальные требования к Microsoft Defender для конечной точки и в разделе о включении пробной версии подписки Microsoft 365 E5.

- Microsoft Intune. Эта подписка предоставляет доступ к Intune и центру администрирования Microsoft Endpoint Manager. Параметры лицензирования Intune см. в статье Лицензирование Microsoft Intune.

Следующие платформы поддерживают Microsoft Intune с Microsoft Defender для конечной точки:

- Android

- iOS/iPadOS

- Windows 10/11 (присоединено к гибридному Microsoft Entra ID или Microsoft Entra ID присоединено)

Важно!

Microsoft Intune прекращает поддержку управления администраторами устройств Android на устройствах с доступом к Google Mobile Services (GMS) 30 августа 2024 г. После этой даты регистрация устройств, техническая поддержка, исправления ошибок и исправления безопасности будут недоступны. Если в настоящее время вы используете управление администраторами устройств, корпорация Майкрософт рекомендует перейти на другой вариант управления Android в Intune до окончания поддержки. Дополнительные сведения см. в статье Прекращение поддержки администратора устройств Android на устройствах GMS.

Примечание.

Azure Active Directory (Azure AD) теперь называется Microsoft Entra ID. Подробнее.

Включение Microsoft Defender для конечной точки в Intune

Чтобы настроить подключение между службами между Intune и Microsoft Defender для конечной точки, вам нужно включить Microsoft Defender для конечной точки только один раз для каждого клиента.

Выполните следующие действия, чтобы включить Microsoft Defender для конечной точки с Microsoft Intune.

Для начала необходимо перейти в Центр администрирования Microsoft Intune. Для этого в центре администрирования Microsoft 365 выберите Показать все на панели навигации. В группе Центры администрирования выберите Диспетчер конечных точек .

В центре администрирования Microsoft Intune выберите Безопасность конечных точек в области навигации.

Безопасность конечной точки | На странице "Обзор" в разделе "Настройка" в средней области выберите Microsoft Defender для конечной точки.

Безопасность конечной точки | Microsoft Defender для конечной точки странице прокрутите вниз до раздела Общие параметры и выберите Открыть Центр безопасности в Microsoft Defender. На этом шаге откроется портал Microsoft Defender.

Совет

Если в центре администрирования Intune состояние подключения в верхней части страницы Microsoft Defender для конечной точки уже задано значение Включено, подключение к Intune уже активно, а в Центре администрирования отображается другой текст пользовательского интерфейса для ссылки. В этом случае выберите Открыть консоль администрирования Microsoft Defender для конечной точки, чтобы открыть портал Microsoft Defender. Затем вы можете воспользоваться рекомендациями, приведенными на следующем шаге, чтобы убедиться, что для Microsoft Intune подключения установлено значение Включено.

На портале Microsoft Defender в области навигации слева выберите Параметры, затем Конечные точки, а затем Дополнительные функции.

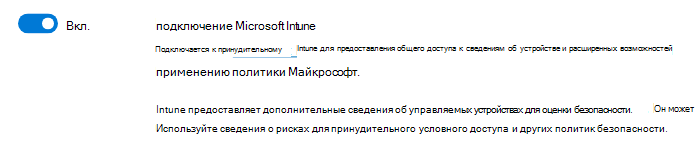

Установите переключатель для параметра Соединение с Microsoft Intune в положение Вкл. .

Выберите Сохранить параметры.

Примечание.

После установки соединения между Microsoft Defender для конечной точки и Microsoft Intune службы должны синхронизироваться друг с другом по крайней мере каждые 24 часа. Вы можете настроить количество дней без синхронизации, пока Microsoft Intune не сочтет подключение неотвеченным в Центре администрирования Microsoft Intune. Выберите Безопасность конечных точек, Microsoft Defender для конечной точки, а затем — Количество дней, пока партнер не ответит.

Вернитесь на страницу Microsoft Defender для конечной точки в Центре администрирования Microsoft Intune.

Чтобы использовать Defender для конечной точки с политиками соответствия требованиям, настройте следующие параметры в разделе Оценка политики соответствия для поддерживаемых платформ:

- Установите для Microsoft Defender для конечной точки значение Включено для подключения устройств Android.

- Установите для параметра Подключить устройства iOS/iPadOS значение Microsoft Defender для конечной точки значение Включено.

- Установите для Microsoft Defender для конечной точки значение Включено для подключения устройств Windows.

Если эти конфигурации включены, применимые устройства, которые управляются с помощью Intune, и устройства, которые вы зарегистрируете в будущем, будут подключены к Microsoft Defender для конечной точки для обеспечения соответствия. Для устройств iOS Defender для конечной точки также поддерживает следующие параметры, которые помогают обеспечить оценку уязвимостей приложений в Microsoft Defender для конечной точки для iOS. Дополнительные сведения об использовании следующих двух параметров см. в разделе Настройка оценки уязвимостей приложений.

- Включите синхронизацию приложений для устройств iOS. Установите значение Включено, чтобы разрешить Defender для конечной точки запрашивать метаданные приложений iOS из Intune для использования в целях анализа угроз. Устройство iOS должно быть зарегистрировано в MDM и предоставлять обновленные данные приложения во время проверка устройства.

- Отправка полных данных инвентаризации приложений на личные устройства iOS/iPadOS. Этот параметр управляет данными инвентаризации приложений, которые Intune общие папки с Defender для конечной точки, когда Defender для конечной точки синхронизирует данные приложения и запрашивает список инвентаризации приложений. Если задано значение Включено, Defender для конечной точки может запрашивать список приложений из Intune для личных устройств iOS/iPadOS. В этом списке содержатся неуправляемые приложения и приложения, развернутые с помощью Intune. Если задано значение Выкл., данные о неуправляемых приложениях не предоставляются. Intune не предоставляет данные о приложениях, развернутых через Intune.

Подробнее см. в разделе Параметры переключения защиты от угроз для мобильных устройств.

Чтобы использовать Defender для конечной точки с политиками защиты приложений для Android и iOS/iPadOS, настройте следующие параметры в разделе защита приложений оценки политики для используемых платформ:

- Установите для параметра Подключить устройства Android к Microsoft Defender для конечной точки значение Вкл. .

- Установите для параметра Подключить устройства iOS/iPadOS значение Microsoft Defender для конечной точкизначение Включено.

Чтобы настроить интеграцию Microsoft Defender для конечной точки для оценки политики соответствия требованиям и защиты приложений, необходимо иметь роль, включающую чтение и изменение для разрешения Mobile Threat Defense в Intune. Эти разрешения включены в встроенную роль администратора Endpoint Security Manager для Intune. Подробнее о параметрах политики соответствия требованиям MDM и параметрах политики защиты приложений см. в разделе Параметры переключения защиты от угроз для мобильных устройств.

Нажмите Сохранить.

При интеграции нового приложения с Intune Mobile Threat Defense и включения подключения к Intune Intune создает классическую политику условного доступа в Microsoft Entra ID. Каждое интегрируемое приложение MTD, включая Microsoft Defender для конечной точки или любое из партнеров Microsoft MTD , создает новую классическую политику условного доступа. Эти политики можно игнорировать; Однако их не следует изменять, удалять или отключать.

При удалении классической политики необходимо удалить подключение к Intune, который отвечал за ее создание. После того, как вы удалите соединение, вы должны установить его снова. При этом воссоздается классическая политика. Система не поддерживает перенос классических политик для приложений MTD на новый тип политики условного доступа.

Организациям следует учитывать следующие аспекты, связанные с классическими политиками условного доступа для приложений MTD:

- Intune MTD использует их для регистрации устройств в Microsoft Entra ID. Это гарантирует, что у них есть идентификатор устройства, прежде чем общаться с партнерами MTD. Устройствам требуется идентификатор, чтобы успешно сообщить о своем состоянии Intune.

- Они не влияют на другие облачные приложения или ресурсы.

- Они отличаются от политик условного доступа, которые можно создать для управления MTD.

- По умолчанию они не взаимодействуют с другими политиками условного доступа, которые организации используют для оценки.

Чтобы просмотреть классические политики условного доступа, в Центр администрирования Microsoft Entra выберите Условный доступ, а затем — Классические политики.