Включение соединителя Mobile Threat Defense в Intune

Microsoft Intune может интегрировать данные от партнера Mobile Threat Defense (MTD) для использования политиками соответствия устройств и правилами условного доступа устройств. Эти сведения можно использовать для защиты корпоративных ресурсов, таких как Exchange и SharePoint, путем блокировки доступа со скомпрометированных мобильных устройств.

После настройки партнера MTD и настройки соединителя Intune в консоли партнера MTD вы можете включить подключение MTD для этого партнерского приложения MTD в центре администрирования Intune.

Применимо к:

Необходимые разрешения на управление доступом на основе ролей

Чтобы успешно включить соединитель Mobile Threat Defense, необходимо использовать учетную запись, которому назначены разрешения на управление доступом на основе ролей (RBAC), эквивалентные встроенной роли администратора Endpoint Security Manager для Intune. Если вы используете настраиваемую роль, убедитесь, что она содержит права на чтение и изменение для разрешения Intune Mobile Threat Defense.

Включение соединителя MTD

Войдите в Центр администрирования Microsoft Intune.

Выберите Администрирование клиента>Соединители и токены>MTD.

На панели Mobile Threat Defense выберите Добавить.

Чтобы настроить соединитель Mobile Threat Defense, выберите партнерское решение MTD в раскрывающемся списке.

Примечание.

С выпуска службы Intune за август 2023 г. (2308) классические политики условного доступа (ЦС) больше не создаются для соединителя Microsoft Defender для конечной точки. С апреля 2024 г. Intune выпуск службы (2404) классические политики ЦС больше не требуются для сторонних соединителей Mobile Threat Defense. Если у вашего клиента есть классическая политика ЦС, созданная ранее для интеграции с Microsoft Defender для конечной точки или сторонними соединителями Mobile Threat Defense, ее можно удалить.

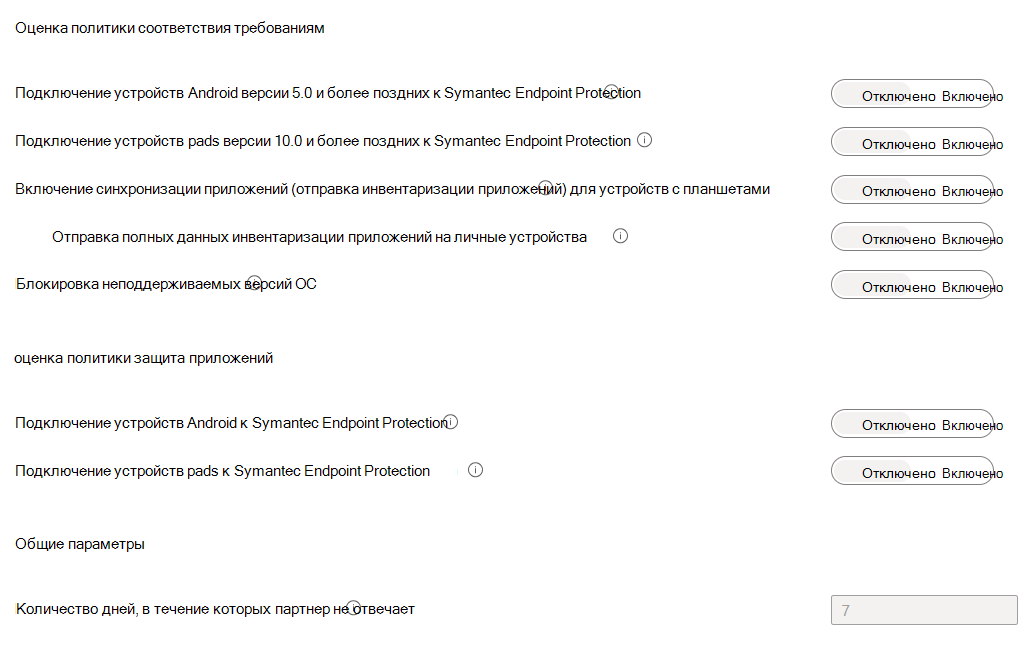

Установите переключатели параметров в соответствии с требованиями вашей организации. Видимые параметры переключателя могут отличаться в зависимости от партнера MTD. Например, на следующем рисунке показаны доступные параметры, доступные для Symantec Endpoint Protection:

Переключатели параметров Mobile Threat Defense

Примечание.

Убедитесь, что центр MDM клиента имеет значение Intune, чтобы просмотреть полный список параметров переключения.

Доступные варианты соединителей делятся на три категории. Если партнер не поддерживает категорию, эта категория недоступна:

- Оценка политики соответствия требованиям

- оценка политики защита приложений

- Общие параметры

Включите переключатели для тех параметров, которые требуются вашей организации.

Оценка политики соответствия требованиям

Подключение поддерживаемых версий< устройств Android и более поздних> версий к <имени> партнера MTD. При включении этого параметра политики соответствия требованиям с помощью правила уровня угрозы устройства для устройств Android (в поддерживаемых версиях ОС) оценивают устройства, включая данные из этого соединителя.

Подключение поддерживаемых> версий устройств< iOS/iPadOS и выше к <имени> партнера MTD. Если этот параметр включен, политики соответствия требованиям с помощью правила уровня угрозы устройства для устройств iOS/iPadOS (в поддерживаемых версиях ОС) оценивают устройства, включая данные из этого соединителя.

Включение синхронизации приложений для устройств iOS. Позволяет партнеру Mobile Threat Defense запрашивать в Intune метаданные приложений iOS. Такие метаданные будут использоваться для анализа угроз. Это устройство iOS должно быть зарегистрировано в MDM и предоставляет обновленные данные приложения во время проверка устройства. Сведения о частоты возврате политики Intune см. в статье Применение параметров и функций на устройствах с помощью профилей устройств в Microsoft Intune.

Примечание.

Данные синхронизации приложений отправляются партнерам по защите мобильных устройств от угроз с интервалом на основе синхронизации устройства. Не следует путать этот интервал с интервалом обновления отчета об обнаруженных приложениях.

Отправка полных данных инвентаризации приложений на личные устройства iOS/iPadOS. Этот параметр управляет данными инвентаризации приложений, которые Intune совместно с этим партнером Mobile Threat Defense. Данные передаются, когда партнер синхронизирует данные приложения и запрашивает список инвентаризации приложений.

Выберите из следующих вариантов.

- Вкл. — позволяет этому партнеру по защите от угроз на мобильных устройствах запрашивать список приложений для iOS/iPadOS в Intune для личных устройств iOS/iPadOS. Этот список включает как неуправляемые приложения (приложения, не развернутые через Intune), так и приложения, развернутые через Intune.

- Выкл. — данные о неуправляемых приложениях не предоставляются партнеру. Intune не предоставляет данные о приложениях, развернутых через Intune.

Этот параметр не влияет на корпоративные устройства. Для корпоративных устройств Intune отправляет данные об управляемых и неуправляемых приложениях по запросу этого поставщика MTD.

Блокировать неподдерживаемые версии ОС. Блокировка устройств с операционной системой, версия которой ниже минимальной поддерживаемой. Сведения о минимальной поддерживаемой версии будут предоставляться в документах для поставщика решений защиты мобильных устройств от угроз.

оценка политики защита приложений

Подключение устройств Android с поддерживаемыми версиями<> к <имени> партнера MTD для оценки политики защиты приложений. При включении этого параметра политики защиты приложений с помощью правила "Максимальный допустимый уровень угрозы" оценивают устройства, включая данные из этого соединителя.

Подключение поддерживаемых> версий< устройств iOS к <имени> партнера MTD для оценки политики защиты приложений. При включении этого параметра политики защиты приложений с помощью правила "Максимальный допустимый уровень угрозы" оценивают устройства, включая данные из этого соединителя.

Дополнительные сведения об использовании соединителей Mobile Threat Defense для оценки политики "Защита приложений Intune" см. в статье Включение соединителя Mobile Threat Defense в Intune для незарегистрированных устройств.

Общие параметры

- Количество дней, по истечению которых партнер считается бездействующим: период отсутствия активности в днях, по истечении которого Intune считает партнера бездействующим из-за потери соединения. Intune не учитывает состояние соответствия требованиям бездействующих партнеров MTD.

Важно!

По возможности рекомендуется добавить и назначить приложения MTD перед созданием правил политики условного доступа и соответствия устройств. Это помогает гарантировать, что приложение MTD будет готово к работе и доступно для установки конечными пользователями, прежде чем они смогут получать доступ к электронной почте или другим корпоративным ресурсам.

Совет

На панели Mobile Threat Defense вы увидите соответствующие значения в полях Состояние подключения и Последняя синхронизация для Intune и партнера по MTD.