Разработка решения для внешних удостоверений

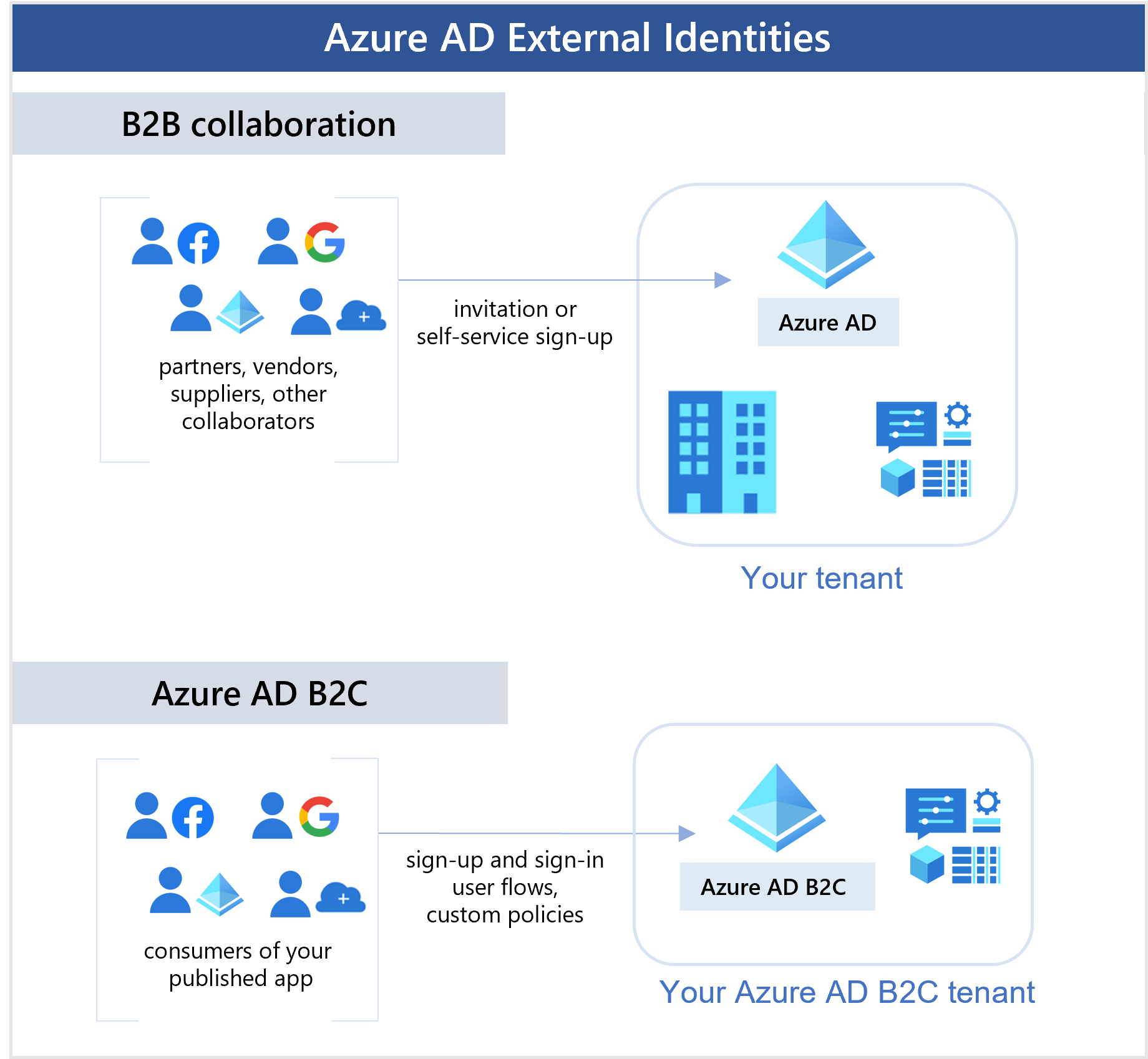

Внешние удостоверения Microsoft Entra — это все способы, которыми вы можете безопасно взаимодействовать с пользователями за пределами вашей организации. Если вы хотите сотрудничать с партнерами, дистрибьюторами, поставщиками или продавцами, вы можете предоставить доступ к своим ресурсам и определить, как ваши внутренние пользователи могут получить доступ к внешним организациям. Если вы являетесь разработчиком, создающим приложения, ориентированные на потребителей, вы можете управлять использованием удостоверений вашими клиентами.

Благодаря Внешним удостоверениям внешние пользователи могут пользоваться собственными удостоверениями. Если у них есть цифровое удостоверение, выпущенное корпорацией или государственным учреждением, или неуправляемое удостоверение социальной сети, например Google или Facebook, они могут использовать собственные учетные данные для входа. Поставщик удостоверений внешнего пользователя управляет своим удостоверением и управляет доступом к приложениям с помощью идентификатора Microsoft Entra или Azure AD B2C, чтобы обеспечить защиту ресурсов.

Внешние удостоверения включают следующие возможности:

Совместная работа B2B — сотрудничайте с внешними пользователями, позволяя им использовать предпочитаемые ими удостоверения для входа в приложения Майкрософт или другие корпоративные приложения (приложения SaaS, специально разработанные приложения и т. д.). Пользователи службы "Совместная работа B2B" представлены в вашем каталоге, обычно в качестве гостевых пользователей.

Прямое подключение B2B — создание взаимного двустороннего доверия с другой организацией Microsoft Entra для эффективной совместной работы. Прямое соединение B2B сейчас поддерживает общие каналы Teams, позволяя внешним пользователям получать доступ к ресурсам в своих домашних экземплярах Teams. Пользователи с прямым соединением B2B не представлены в каталоге, но отображаются в общем канале Teams и могут отслеживаться в отчетах центра администрирования Teams.

Azure AD B2C — публикуйте современные приложения SaaS или специально разработанные приложения (за исключением приложений Майкрософт) для потребителей и клиентов, используя Azure AD B2C для управления удостоверениями и доступом.

Многотенантная организация Microsoft Entra — совместная работа с несколькими клиентами в одной организации Microsoft Entra с помощью синхронизации между клиентами.

В зависимости от того, как вы хотите взаимодействовать с внешними организациями, и типов ресурсов, которые необходимо предоставить для общего доступа, можно использовать сочетание этих возможностей.

служба совместной работы Azure AD B2B;

С помощью совместной работы B2B вы можете пригласить всех пользователей входить в организацию Microsoft Entra с помощью собственных учетных данных, чтобы они могли получить доступ к приложениям и ресурсам, которым вы хотите поделиться с ними. Используйте совместную работу B2B, если необходимо разрешить внешним пользователям получать доступ к приложениям Office 365, приложениям saaS программного обеспечения как услуга и бизнес-приложениям, особенно если партнер не использует идентификатор Microsoft Entra или непрактично для администраторов, чтобы настроить взаимное подключение через прямой подключение B2B. Нет учетных данных, связанных с пользователями службы "Совместная работа B2B". Вместо этого пользователи проходят проверку подлинности с помощью их организации или поставщика удостоверений, а затем ваша организация проверяет право на участие пользователя в службе "Совместная работа B2B".

Существует несколько способов добавления внешних пользователей в организацию для службы "Совместная работа B2B":

Пригласите пользователей в службу совместной работы B2B с помощью учетных записей Майкрософт, учетных записей Майкрософт или удостоверений социальных сетей, таких как Google. Администратор может использовать портал Azure или PowerShell, чтобы пригласить пользователей в службу "Совместная работа B2B". Пользователь выполняет вход в систему для доступа к общим ресурсам, используя простой процесс активации с помощью рабочей или учебной учетной записи или любой учетной записи электронной почты.

Включите потоки самостоятельной регистрации пользователей, чтобы внешние пользователи могли самостоятельно подписываться на приложения. Взаимодействие можно настроить таким образом, чтобы разрешить регистрацию с помощью рабочего, учебного или социального идентификаторов (например, Google или Facebook). Вы также можете собирать сведения о пользователе во время регистрации.

Используйте функцию управления правами Microsoft Entra, функцию управления удостоверениями, которая позволяет управлять удостоверениями и доступом для внешних пользователей в масштабе путем автоматизации рабочих процессов запросов на доступ, назначений доступа, проверок и истечения срока действия.

Объект пользователя создается для пользователя службы совместной работы B2B в том же каталоге, что и ваши сотрудники. Этим объектом пользователя можно управлять, как и другими объектами пользователей в каталоге, добавлять в группы и т. д. Вы можете назначить разрешения объекту пользователя (для авторизации), разрешив им использовать существующие учетные данные (для проверки подлинности).

Параметры доступа между клиентами можно использовать для управления совместной работой B2B с другими организациями Microsoft Entra и в облаках Microsoft Azure. Для совместной работы B2B с внешними пользователями и организациями, не относящимися к Azure AD, используйте параметры внешнего взаимодействия.

Прямое соединение B2B

Прямой подключение B2B — это новый способ совместной работы с другими организациями Microsoft Entra. Данная функция в настоящее время работает с общими каналами Microsoft Teams. С помощью прямого подключения B2B вы создаете двусторонние отношения доверия с другими организациями Microsoft Entra, чтобы пользователи могли легко войти в общие ресурсы и наоборот. Пользователи прямого подключения B2B не добавляются в каталог Microsoft Entra. Когда две организации взаимно включают прямое соединение B2B, пользователи проходят проверку подлинности в своей домашней организации и получают маркер из организации, содержащей ресурсы, для доступа. Дополнительные сведения о прямом подключении B2B см. в идентификаторе Microsoft Entra ID.

Сейчас прямое соединение B2B включает функцию общих каналов Teams Connect, которая позволяет пользователям совместно работать с внешними пользователями из нескольких организаций с использованием общего канала Teams для разговора, звонков, совместного доступа к файлам и совместного использования приложений. После настройки прямого соединения B2B с внешней организацией становятся доступными следующие возможности общих каналов Teams:

В Teams владелец общего канала может находить разрешенных пользователей из внешней организации и добавлять их в общий канал.

Внешние пользователи могут получить доступ к общему каналу Teams без необходимости переключать организации или выполнять вход с другой учетной записью. В Teams внешний пользователь может получить доступ к файлам и приложениям на вкладке "Файлы". Доступ пользователя определяется политиками общего канала.

Параметры доступа между клиентами используются для управления отношениями доверия с другими организациями Microsoft Entra и определять политики входящего и исходящего трафика для прямого подключения B2B.

Дополнительные сведения о ресурсах, файлах и приложениях, доступных пользователю прямого подключения B2B через общий канал Teams, см. в чате, командах, каналах и приложениях в Microsoft Teams.

Azure AD B2C

Azure AD B2C — это решение по управлению удостоверениями и доступом клиентов (CIAM), которое позволяет создавать пути взаимодействия пользователей и приложений, ориентированных на потребителей и клиентов. Если ваша организация или вы как разработчик создаете приложения для взаимодействия с клиентами, Azure AD B2C поможет вам выйти на миллионы потребителей, клиентов или граждан. Разработчики могут использовать Azure AD B2C как полнофункциональную систему CIAM для своих приложений.

С помощью Azure AD B2C Клиенты могут выполнять вход с помощью уже настроенного ими идентификатора (например, Facebook или Gmail). Вы можете настраивать и контролировать процесс регистрации, входа и управления профилями клиентов при использовании ваших приложений.

Хотя Azure AD B2C основан на той же технологии, что и идентификатор Microsoft Entra ID, это отдельная служба с некоторыми различиями функций. Дополнительные сведения о том, как клиент Azure AD B2C отличается от клиента Microsoft Entra, см. в документации по Azure AD B2C поддерживаемые функции Microsoft Entra.

Сравнение наборов функций Внешних удостоверений

В следующей таблице приведено подробное сравнение сценариев, которые можно включить с помощью Внешняя идентификация Microsoft Entra. В сценариях B2B внешний пользователь — это любой пользователь, который не находится в вашей организации Microsoft Entra.

| служба совместной работы Azure AD B2B; | Прямое соединение B2B | Azure AD B2C | |

|---|---|---|---|

| Основной сценарий | Совместная работа с внешними пользователями, позволяя им использовать предпочитаемое удостоверение для входа в ресурсы в организации Microsoft Entra. Предоставляет доступ к приложениям Майкрософт или вашим собственным приложениям (приложениям SaaS, специально разработанным приложениям и т. д.). Пример. Пригласите внешнего пользователя войти в приложение Майкрософт или стать гостевым участником в Teams. |

Совместная работа с пользователями из других организаций Microsoft Entra путем установления взаимного подключения. Сейчас эта функция может использоваться в общих каналах Teams, к которым внешние пользователи могут получать доступ из своих домашних экземпляров Teams. Пример: добавьте внешнего пользователя в общий канал Teams, в котором вы сможете общаться, совершать звонки и обмениваться содержимым. |

Публикуйте приложения для потребителей и клиентов, используя Azure AD B2C для идентификации. Предоставляет возможность управления идентификацией и доступом для современных приложений SaaS или приложений собственной разработки (не созданных корпорацией Майкрософт как первой стороной). |

| Предназначено для | Совместная работа с деловыми партнерами из внешних организаций, например с поставщиками, партнерами, продавцами. Эти пользователи могут или не имеют идентификатора Microsoft Entra или управляемого ИТ-решения. | Совместная работа с бизнес-партнерами из внешних организаций, использующих идентификатор Microsoft Entra, например поставщиков, партнеров, поставщиков. | Потребители вашего продукта. Эти пользователи управляются в отдельном каталоге Microsoft Entra. |

| Управление пользователями | Управление пользователями службы "Совместная работа B2B" происходит в том же каталоге, что и управление сотрудниками, однако для них создается примечание, что они являются гостевыми пользователями. Гостевыми пользователями можно управлять так же, как и сотрудниками, их можно добавить в те же группы и так далее. Параметры доступа между клиентами можно использовать для определения пользователей, имеющих доступ к службе "Совместная работа B2B". | В каталоге Microsoft Entra не создается объект пользователя. Параметры доступа между клиентами определяют, какие пользователи имеют доступ к службе "Совместная работа B2B". Прямое соединение. Доступом пользователей к общим каналам можно управлять в Teams, и доступ пользователей определяется политиками общего канала Teams. | Пользовательские объекты создаются для пользователей-потребителей в каталоге Azure AD B2C. Управление этими пользователями осуществляется отдельно от каталога сотрудников и партнеров организации (при наличии). |

| Поддерживаемые поставщики удостоверений | Внешние пользователи могут совместно работать, используя рабочие или учебные учетные записи, любые адреса электронной почты, поставщики удостоверений на основе SAML и WS-Fed, поставщики удостоверений социальных сетей, например Gmail и Facebook. | Внешние пользователи взаимодействуют с помощью рабочих учетных записей Или учебных учетных записей Идентификатора Майкрософт. | Пользователи с локальными учетными записями приложений (любой адрес электронной почты, имя пользователя или номер телефона), идентификатор Microsoft Entra, различные поддерживаемые социальные удостоверения и пользователи с корпоративными и правительственными удостоверениями через федерацию поставщика удостоверений на основе SAML/WS-Fed. |

| Единый вход (SSO) | Единый вход для всех подключенных приложений Microsoft Entra поддерживается. Например, можно предоставить доступ к приложениям Microsoft 365 или локальным приложениям, а также к другим приложениям SaaS, таким как Salesforce или Workday. | Единый вход в общий канал Teams. | В клиентах Azure AD B2C поддерживается единый вход в приложения пользователя. Единый вход в Microsoft 365 или другие приложения SaaS корпорации Майкрософт не поддерживается. |

| Лицензирование и выставление счетов | На основе ежемесячных активных пользователей (MAU), включая пользователей службы "Совместная работа B2B" и Azure AD B2C. | На основе ежемесячных активных пользователей (MAU), включая пользователей совместной работы B2B, пользователей с прямым соединением B2B и пользователей Azure AD B2B. | На основе ежемесячных активных пользователей (MAU), включая пользователей службы "Совместная работа B2B" и Azure AD B2C. |

| Политика безопасности и соответствие требованиям | Управление основной или приглашающей организацией (например, с использованием политик условного доступа и настроек доступа между клиентами). | Управление основной или приглашающей организацией (например, с использованием политик условного доступа и настроек доступа между клиентами). | Управляется организацией с помощью Условного доступа и Защиты идентификации. |

| многофакторная проверка подлинности (MFA) | Если параметры входящего доверия для приема утверждений MFA из домашнего клиента пользователя настроены, а политики MFA уже выполнены в домашнем клиенте пользователя, внешний пользователь может войти в систему. Если доверие MFA не включено, пользователь сталкивается с проблемой MFA из организации ресурсов. | Если параметры входящего доверия для приема утверждений MFA из домашнего клиента пользователя настроены, а политики MFA уже выполнены в домашнем клиенте пользователя, внешний пользователь может войти в систему. Если доверие MFA не включено, а политики условного доступа требуют MFA, пользователь блокирует доступ к ресурсам. Для принятия утверждений MFA из организации необходимо настроить параметры входящего доверия. | Интегрируется непосредственно с многофакторной проверкой подлинности Microsoft Entra. |

| Параметры облака Майкрософт | Поддерживается. | Не поддерживается. | Неприменимо. |

| Управление правами | Поддерживается. | Не поддерживается. | Неприменимо. |

| Бизнес-приложения (LOB) | Поддерживается. | Не поддерживается. Доступ к общим приложениям с поддержкой прямого подключения B2B можно использовать (в настоящее время Teams Связи общих каналов). | Работает с API RESTful. |

| Условный доступ | Управляется основной или приглашающей организацией. | Управляется основной или приглашающей организацией. | Управляется организацией с помощью Условного доступа и Защиты идентификации. |

| Фирменная символика. | Используется торговая марка основной или приглашающей организации. | На экранах входа используется фирменная символика домашней организации пользователя. В общем канале используется фирменная символика организации ресурсов. | Полностью настраиваемая фирменная символика для каждого приложения или организации. |

В зависимости от требований организации можно использовать синхронизацию между клиентами (предварительная версия) в мультитенантных организациях. Дополнительные сведения об этой новой функции см. в документации по организации с несколькими клиентами и сравнении функций.