Безопасность | SQL Server, включенный Azure Arc

В этой статье описывается архитектура безопасности компонентов SQL Server, включенных Azure Arc.

Общие сведения о SQL Server, включенном Azure Arc, см. в статье "Обзор" | SQL Server, включенный Azure Arc.

Агент и расширение

Наиболее важными компонентами программного обеспечения для SQL Server, включенными в Azure Arc, являются:

- Агент Azure Connected Machine

- Расширение Azure для SQL Server

Агент подключенного компьютера Azure подключает серверы к Azure. Расширение Azure для SQL Server отправляет данные в Azure о SQL Server и извлекает команды из Azure через канал связи Azure Relay для принятия действий в экземпляре SQL Server. Вместе агент и расширение позволяют управлять экземплярами и базами данных, расположенными в любом месте за пределами Azure. Экземпляр SQL Server с агентом и расширением включен Azure Arc.

Агент и расширение безопасно подключаются к Azure, чтобы установить каналы связи с службами Azure, управляемыми Корпорацией Майкрософт. Агент может взаимодействовать с помощью следующих способов:

- Настраиваемый прокси-сервер HTTPS через Azure Express Route

- Приватный канал Azure

- Интернет с прокси-сервером HTTPS или без нее

Дополнительные сведения см. в документации по агенту подключенного компьютера:

Для сбора и отчетности некоторые службы требуют расширения агента мониторинга Azure (AMA). Расширение должно быть подключено к Azure Log Analytics. Для двух служб, требующих AMA, являются следующие:

- Microsoft Defender для облака

- Оценка рекомендаций SQL Server

Расширение Azure для SQL Server позволяет обнаруживать изменения конфигурации узла или ОС (например, отказоустойчивого кластера Windows Server) для всех экземпляров SQL Server на детальном уровне. Например:

- Экземпляры подсистемы SQL Server на хост-компьютере

- Базы данных в экземпляре SQL Server

- Группы доступности

Расширение Azure для SQL Server позволяет централизованно управлять, защищать и управлять экземплярами SQL Server в любом месте, собирая данные для таких задач, как инвентаризация, мониторинг и другие задачи. Полный список собранных данных см. в статье "Сбор данных и отчеты".

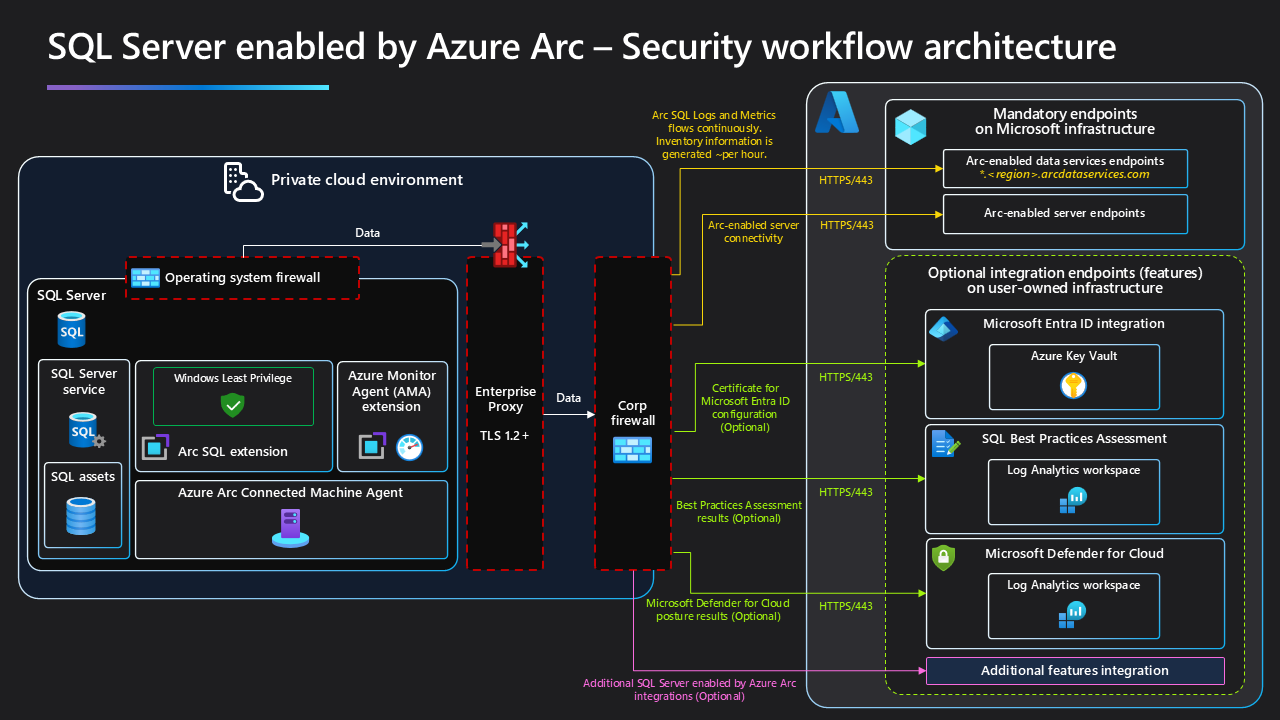

На следующей схеме показана архитектура SQL Server с поддержкой Azure Arc.

Компоненты

Экземпляр SQL Server, включенный Azure Arc, содержит интегрированные компоненты и службы, которые выполняются на сервере и помогают подключиться к Azure. В дополнение к службам агента экземпляр включает компоненты, перечисленные в этом разделе.

Поставщики ресурсов

Поставщик ресурсов (RP) предоставляет набор операций REST, которые обеспечивают функциональные возможности для определенной службы Azure через API ARM.

Чтобы расширение Azure для SQL Server выполнялось, зарегистрируйте следующие 2 RPS:

Microsoft.HybridComputeRP. Управляет жизненным циклом ресурсов сервера с поддержкой Azure Arc, включая установку расширений, выполнение команд подключенного компьютера и выполнение других задач управления.Microsoft.AzureArcDataRP. Управляет жизненным циклом SQL Server, включенным ресурсами Azure Arc, на основе данных инвентаризации и использования, получаемых из расширения Azure для SQL Server.

Служба обработки данных Azure Arc

Служба обработки данных Azure Arc (DPS) — это служба Azure, которая получает данные о SQL Server, предоставленном расширением Azure для SQL Server на сервере, подключенном к Arc. DPS выполняет следующие задачи:

- Обрабатывает данные инвентаризации, отправленные в региональную конечную точку расширением Azure для SQL Server, и обновляет ресурсы SqlServerInstance соответствующим образом с помощью API ARM и Microsoft.AzureArcData RP.

- Обрабатывает данные об использовании, отправленные в региональную конечную точку расширением Azure для SQL Server, и отправляет запросы на выставление счетов в службу коммерции Azure.

- Отслеживает созданные пользователем ресурсы лицензии SQL Server физического ядра в ARM и отправляет запросы на выставление счетов в службу коммерции Azure на основе состояния лицензии.

ДЛЯ SQL Server, включенного Azure Arc, требуется исходящее подключение из расширения Azure для SQL Server в агенте к DPS (*.<region>.arcdataservices.com TCP-порт 443). Для конкретных требований к обмену данными ознакомьтесь со службой обработки данных Azure Arc.

Учетные данные средства развертывания

Развертывание загрузит расширение Azure для SQL Server во время первоначальной установки и обновления конфигурации.

Расширение Azure для службы SQL Server

Расширение Azure для службы SQL Server выполняется в фоновом режиме на сервере узла. Конфигурация службы зависит от операционной системы:

Операционная система: Windows.

- Имя службы: служба расширений Microsoft SQL Server

- Отображаемое имя: Служба расширений Microsoft SQL Server

- Выполняется как: локальная система

- Расположение журнала:

C:/ProgramData/GuestConfig/extension_logs/Microsoft.AzureData.WindowsAgent.SqlServer

Операционная система: Linux.

- Имя службы: SqlServerExtension

- Отображаемое имя: Служба расширений SQL Server Azure

- Выполняется как: root

- Расположение журнала:

/var/lib/GuestConfig/extension_logs/Microsoft.AzureData.LinuxAgent.SqlServer-<Version>/

Функция

Экземпляр SQL Server, включенный Azure Arc, выполняет следующие задачи:

Инвентаризация всех экземпляров SQL Server, баз данных и групп доступности

Каждый час расширение Azure для службы SQL Server отправляет инвентаризацию в службу обработки данных. Инвентаризация включает экземпляры SQL Server, группы доступности AlwaysOn и метаданные базы данных.

Отправка данных об использовании

Каждые 12 часов расширение Azure для службы SQL Server отправляет данные, связанные с данными, связанными со службой обработки данных.

Безопасность сервера с поддержкой Arc

Дополнительные сведения об установке, управлении и настройке серверов с поддержкой Azure Arc см. в обзоре системы безопасности серверов с поддержкой Arc.

SQL Server, включенный безопасностью Azure Arc

Расширение Azure для компонентов SQL Server

Расширение Azure для SQL Server состоит из двух основных компонентов, средства развертывания и службы расширений.

Средство развертывания

Средство развертывания загрузит расширение во время начальной установки и по мере установки новых экземпляров SQL Server или включения и отключения компонентов. Во время установки, обновления или удаления агент Arc, работающий на сервере узла, запускает средство развертывания для выполнения определенных действий:

- Установка

- Включить

- Обновить

- Отключить

- Удаление

Средство развертывания выполняется в контексте службы агента подключенного компьютера Azure и, следовательно, выполняется как Local System.

Служба расширений

Служба расширений собирает данные инвентаризации и метаданные базы данных (только Для Windows) и отправляет их в Azure каждый час. Он выполняется как Local System в Windows или корневом каталоге в Linux. Служба расширений предоставляет различные функции в рамках службы SQL Server с поддержкой Arc.

Запуск с минимальными привилегиями

Службу расширений можно настроить для запуска с минимальными привилегиями. Этот параметр, чтобы применить принцип наименьших привилегий, доступен для предварительной версии на серверах Windows. Дополнительные сведения о настройке режима наименьших привилегий см. в статье "Включить наименьшие привилегии( предварительная версия)".

При настройке минимальных привилегий служба расширений запускается в качестве учетной NT Service\SQLServerExtension записи службы.

Учетная NT Service\SQLServerExtension запись — это локальная учетная запись службы Windows:

- Создано и управляется расширением Azure для развертывания SQL Server, если включен минимальный параметр привилегий.

- Предоставляет минимальные необходимые разрешения и привилегии для запуска расширения Azure для службы SQL Server в операционной системе Windows. Он имеет доступ только к папкам и каталогам, используемым для чтения и хранения конфигурации или записи журналов.

- Предоставлено разрешение на подключение и запрос в SQL Server с новым именем входа специально для учетной записи службы Azure для службы SQL Server с минимальными разрешениями. Минимальные разрешения зависят от включенных функций.

- Обновляется, когда разрешения больше не требуются. Например, разрешения отозваны при отключении функции, отключении конфигурации минимальных привилегий или удалении расширения Azure для SQL Server. Отзыв гарантирует, что разрешения не остаются после того, как они больше не требуются.

Полный список разрешений см. в разделе "Настройка учетных записей и разрешений службы Windows".

Расширение для облачного обмена данными

Для SQL Server с поддержкой Arc требуется исходящее подключение к службе обработки данных Azure Arc.

Каждый виртуальный или физический сервер должен взаимодействовать с Azure. В частности, для них требуется подключение:

- URL-адрес:

*.<region>.arcdataservices.com - Порт: 443

- Направление: исходящий трафик

- Поставщик проверки подлинности: идентификатор Microsoft Entra

Чтобы получить сегмент региона региональной конечной точки, удалите все пробелы из имени региона Azure. Например, регион "Восточная часть США 2 " — eastus2имя региона.

Например, *.<region>.arcdataservices.com должно находиться *.eastus2.arcdataservices.com в регионе "Восточная часть США 2".

Список поддерживаемых регионов см . в поддерживаемых регионах Azure.

Для списка всех регионов выполните следующую команду:

az account list-locations -o table

Аспекты безопасности уровня компонентов

Различные функции и службы имеют определенные аспекты конфигурации безопасности. В этом разделе рассматриваются аспекты безопасности следующих функций:

- Действие аудита

- Оценка рекомендаций

- Автоматическое резервное копирование

- Microsoft Defender для облака

- Автоматическое обновление

- Мониторинг

- Microsoft Entra ID

- Microsoft Purview

Действие аудита

Журналы действий можно получить из меню службы для SQL Server, включенного ресурсом Azure Arc, в портал Azure. Журнал действий записывает сведения аудита и журнал изменений для ресурсов SQL Server с поддержкой Arc в Azure Resource Manager. Дополнительные сведения см. в разделе "Использование журналов действий с SQL Server" с поддержкой Azure Arc.

Оценка рекомендаций

Оценка рекомендаций имеет следующие требования:

Убедитесь, что экземпляр SQL Server под управлением Windows подключен к Azure. Следуйте инструкциям по автоматическому подключению SQL Server к Azure Arc.

Примечание.

Оценка рекомендаций в настоящее время ограничена SQL Server, работающей на компьютерах Windows. В настоящее время оценка не применяется к SQL Server на Linux компьютерам.

Если сервер размещает один экземпляр SQL Server, убедитесь, что версия расширения Azure для SQL Server (

WindowsAgent.SqlServer) — 1.1.2202.47 или более поздней версии.Если сервер размещает несколько экземпляров SQL Server, убедитесь, что версия расширения Azure для SQL Server (

WindowsAgent.SqlServer) более 1.1.2231.59.Чтобы проверить версию расширения Azure для SQL Server и обновить ее до последней версии, просмотрите расширения обновления.

Если сервер размещает именованный экземпляр SQL Server, служба браузера SQL Server должна выполняться.

Рабочая область Log Analytics должна находиться в той же подписке, что и ресурс SQL Server с поддержкой Azure Arc.

Пользователь, который настраивает оценку рекомендаций SQL Server, должен иметь следующие разрешения:

- Роль участника Log Analytics в группе ресурсов или подписке рабочей области Log Analytics.

- Роль администратора ресурсов подключенного компьютера Azure в группе ресурсов или подписке экземпляра SQL Server с поддержкой Arc.

- Роль участника мониторинга в группе ресурсов или подписке рабочей области Log Analytics, а также в группе ресурсов или подписке компьютера с поддержкой Azure Arc.

Пользователи, назначенные встроенным ролям, таким как участник или владелец, имеют достаточные разрешения. Дополнительные сведения см. в статье "Назначение ролей Azure" с помощью портал Azure.

Минимальные разрешения, необходимые для доступа или чтения отчета об оценке:

- Роль читателя в группе ресурсов или подписке ресурса SQL Server — ресурс Azure Arc .

- Средство чтения log analytics.

- Средство чтения мониторинга в группе ресурсов или подписке рабочей области Log Analytics.

Ниже приведены дополнительные требования к доступу или чтению отчета об оценке:

Встроенный вход SQL Server NT AUTHORITY\SYSTEM должен быть членом роли сервера sysadmin SQL Server для всех экземпляров SQL Server, работающих на компьютере.

Если брандмауэр или прокси-сервер ограничивают исходящее подключение, убедитесь, что он разрешает Azure Arc через TCP-порт 443 для этих URL-адресов:

global.handler.control.monitor.azure.com*.handler.control.monitor.azure.com<log-analytics-workspace-id>.ods.opinsights.azure.com*.ingest.monitor.azure.com

Экземпляр SQL Server должен включить TCP/IP.

Оценка рекомендаций SQL Server использует агент Azure Monitor (AMA) для сбора и анализа данных из экземпляров SQL Server. Если вы установили AMA на экземплярах SQL Server перед включением оценки рекомендаций, оценка использует те же параметры агента AMA и прокси-сервера. Вам не нужно делать ничего другого.

Если у вас нет AMA, установленной на экземплярах SQL Server, оценка рекомендаций устанавливает ее для вас. Оценка рекомендаций не настраивает параметры прокси-сервера для AMA автоматически. Необходимо повторно развернуть AMA с нужными параметрами прокси-сервера.

Дополнительные сведения о параметрах сети и прокси-сервера AMA см . в конфигурации прокси-сервера.

Если вы используете серверы с поддержкой Arc с расширением SQL Server, установленным для включения или отключения политики оценки рекомендаций SQL, чтобы включить оценку в масштабе, необходимо создать назначение Политика Azure. Для подписки требуется назначение роли участника политики ресурсов для целевой области. Область может быть подпиской или группой ресурсов.

Если вы планируете создать управляемое удостоверение, назначаемое пользователем, вам также потребуется назначение роли администратора доступа пользователей в подписке.

Дополнительные сведения см. в статье "Настройка оценки рекомендаций SQL— SQL Server, включенная Azure Arc".

Автоматическое резервное копирование

Расширение Azure для SQL Server может автоматически создавать резервные копии системных и пользовательских баз данных на экземпляре SQL Server, включенном Azure Arc. Служба резервного копирования в расширении Azure для SQL Server использует NT AUTHORITY\SYSTEM учетную запись для выполнения резервных копий. Если вы работаете с SQL Server, включенной Azure Arc с минимальными привилегиями, локальная учетная запись NT Service\SQLServerExtension Windows — выполняет резервное копирование.

Если вы используете расширение Azure для версии 1.1.2504.99 SQL Server или более поздней версии, необходимые разрешения предоставляются NT AUTHORITY\SYSTEM автоматически. Вам не нужно назначать разрешения вручную.

Если вы не используете конфигурацию наименьших привилегий, встроенный вход NT AUTHORITY\SYSTEM SQL Server должен быть членом:

dbcreatorроль сервера на уровне сервераdb_backupoperatorроль вmaster,modelmsdbи каждой пользовательской базе данных — за исключениемtempdb.

Автоматические резервные копии отключены по умолчанию. После настройки автоматического резервного копирования служба Azure для SQL Server инициирует резервное копирование в расположение резервного копирования по умолчанию. Резервные копии — это собственные резервные копии SQL Server, поэтому все журналы резервных копий доступны в таблицах, связанных с резервными копиями в msdb базе данных.

Microsoft Defender для облака

требуется Microsoft Defender для облакаАгент мониторинга Azure для настройки на сервере с поддержкой Arc.

Дополнительные сведения см. в Microsoft Defender для облака.

Автоматические обновления

Автоматическое обновление перезаписывает все предварительно настроенные или политики параметры обновления Центра обновления Майкрософт, настроенные на сервере с поддержкой Arc.

- Устанавливаются только те обновления ОС Windows и SQL Server, которые помечены как Важные или Критические. Другие обновления SQL Server, такие как пакеты обновления, накопительные обновления или другие обновления, которые не помечены как важные или критически важные, должны быть установлены вручную или другие средства. Дополнительные сведения о системе оценки обновлений безопасности см. в статье "Система оценки серьезности обновлений безопасности" (microsoft.com)

- Работает на уровне операционной системы узла и применяется ко всем установленным экземплярам SQL Server

- В настоящее время работает только на узлах Windows. Он настраивает Обновл. Windows/Центр обновления Майкрософт, который является службой, которая в конечном итоге обновляет экземпляры SQL Server.

Дополнительные сведения см. в статье "Настройка автоматических обновлений для экземпляров SQL Server, включенных для Azure Arc".

Azure Monitor

Вы можете отслеживать SQL Server, включенный Azure Arc, с помощью панели мониторинга производительности в портал Azure. Метрики производительности автоматически собираются из наборов данных динамического управления (DMV) в подходящих экземплярах SQL Server, включенных Azure Arc, и отправляются в конвейер телеметрии Azure для обработки практически в режиме реального времени. Мониторинг выполняется автоматически, если выполняются все предварительные требования.

Необходимые компоненты:

- Сервер имеет подключение к

telemetry.<region>.arcdataservices.comдополнительным сведениям см. в разделе "Требования к сети". - Тип лицензии экземпляра SQL Server имеет

License with Software Assuranceзначение илиPay-as-you-go.

Чтобы просмотреть панель мониторинга производительности в портал Azure, необходимо назначить роль Azure с назначенным действиемMicrosoft.AzureArcData/sqlServerInstances/getTelemetry/. Для удобства можно использовать встроенную роль администратора гибридной базы данных Azure — роль службы только для чтения, которая включает это действие. Дополнительные сведения см. в статье "Дополнительные сведения о встроенных ролях Azure".

Сведения о функции панели мониторинга производительности, включая включение и отключение сбора данных и собранные данные для этой функции, можно найти в мониторе в портал Azure.

Microsoft Entra ID

Идентификатор Microsoft Entra — это облачная служба управления удостоверениями и доступом для обеспечения доступа к внешним ресурсам. Проверка подлинности Microsoft Entra обеспечивает большую безопасность по сравнению с традиционными учетными записями пользователя и паролем. SQL Server, включенный в Azure Arc, использует идентификатор Microsoft Entra для проверки подлинности, представленный в SQL Server 2022 (16.x). Это обеспечивает централизованное решение для управления удостоверениями и доступом к SQL Server.

SQL Server, включенный в Azure Arc, сохраняет сертификат для идентификатора Microsoft Entra в Azure Key Vault. Дополнительные сведения см. в статье

- Смена сертификатов

- Проверка подлинности Microsoft Entra для SQL Server.

- Руководство по настройке проверки подлинности Microsoft Entra для SQL Server

Чтобы настроить идентификатор Microsoft Entra, следуйте инструкциям в руководстве по настройке проверки подлинности Microsoft Entra для SQL Server.

Microsoft Purview

Ключевые требования к использованию Purview:

- Учетная запись Azure с активной подпиской.

- Активная учетная запись Microsoft Purview.

- Разрешения администратора источника данных и средства чтения данных для регистрации источника и управления им на портале управления Microsoft Purview. Дополнительные сведения см. в разделе "Управление доступом" на портале управления Microsoft Purview.

- Последняя локальная среда выполнения интеграции. Дополнительные сведения см. в статье "Создание и управление локальной средой выполнения интеграции".

- Для Azure RBAC необходимо включить идентификатор Microsoft Entra и Azure Key Vault.

Рекомендации

Реализуйте следующие конфигурации, чтобы обеспечить соответствие текущим рекомендациям по защите экземпляров SQL Server, включенных Azure Arc:

- Включите режим наименьших привилегий (предварительная версия).

- Выполните оценку рекомендаций SQL. Просмотрите оценку и примените рекомендации.

- Включите проверку подлинности Microsoft Entra.

- Включите Microsoft Defender для облака и устраните проблемы, указанные Defender для SQL.

- Не включите проверку подлинности SQL. По умолчанию он отключен. Ознакомьтесь с рекомендациями по обеспечению безопасности SQL Server.