Включение Defender для SQL Server на компьютерах

План Defender для SQL Server на компьютерах является одним из планов Defender для баз данных в Microsoft Defender для облака. Используйте Defender для серверов SQL на компьютерах для защиты баз данных SQL Server, размещенных на виртуальных машинах Azure и виртуальных машинах с поддержкой Azure Arc.

Необходимые компоненты

| Требование | Сведения |

|---|---|

| Разрешения | Чтобы развернуть план в подписке, включая Политика Azure, требуется разрешение владельца подписки. Пользователь Windows на виртуальной машине SQL должен иметь роль Sysadmin в базе данных. |

| Многооблачные компьютеры | Многооблачные компьютеры (AWS и GCP) должны быть подключены как виртуальные машины с поддержкой Azure Arc. Они могут быть автоматически подключены как компьютеры Azure Arc при подключении с соединителем. Подключение соединителя AWS и автоматическая подготовка Azure Arc. Подключение соединителя GCP и автоматическая подготовка Azure Arc. |

| Локальные компьютеры | Локальные компьютеры должны быть подключены как виртуальные машины с поддержкой Azure Arc. Подключение локальных компьютеров и установка Azure Arc. |

| Azure Arc | Проверка требований к развертыванию Azure Arc - Планирование и развертывание серверов с поддержкой Azure Arc - Предварительные требования к агенту подключенного компьютера - Требования к сети агента Connected Machine - Роли, относящиеся к SQL Server, включенным Azure Arc |

| Расширения | Убедитесь, что эти расширения не блокируются в вашей среде. |

| Defender для SQL (IaaS и Arc) | — Издатель: Microsoft.Azure.AzureDefenderForSQL — Тип: AdvancedThreatProtection.Windows |

| Расширение IaaS SQL (IaaS) | — Издатель: Microsoft.SqlServer.Management — Тип: SqlIaaSAgent |

| Расширение IaaS SQL (Arc) | — Издатель: Microsoft.AzureData — Тип: WindowsAgent.SqlServer |

| Расширение AMA (IaaS и Arc) | — Издатель: Microsoft.Azure.Monitor — Тип: AzureMonitorWindowsAgent |

| Требование к региону | При включении плана группа ресурсов создается в восточной части США. Убедитесь, что этот регион не заблокирован в вашей среде. |

| Соглашения об именовании ресурсов | Defender для SQL использует следующее соглашение об именовании при создании наших ресурсов: — Правило сбора данных: MicrosoftDefenderForSQL--dcr — DCRA: /Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation — группа ресурсов: DefaultResourceGroup- — Рабочая область Log Analytics: D4SQL-- — Defender для SQL использует MicrosoftDefenderForSQL в качестве тега базы данных createdBy . Убедитесь, что политики запрета не блокируют это соглашение об именовании. |

| Операционные системы | Поддерживаются компьютеры под управлением Windows Server 2012 R2 или более поздней версии. SQL Server 2012 R2 или более поздней версии поддерживается для экземпляров SQL. |

Включение плана

В портал Azure найдите и выберите Microsoft Defender для облака.

В меню Defender для облака выберите параметры среды.

Выберите соответствующую подписку.

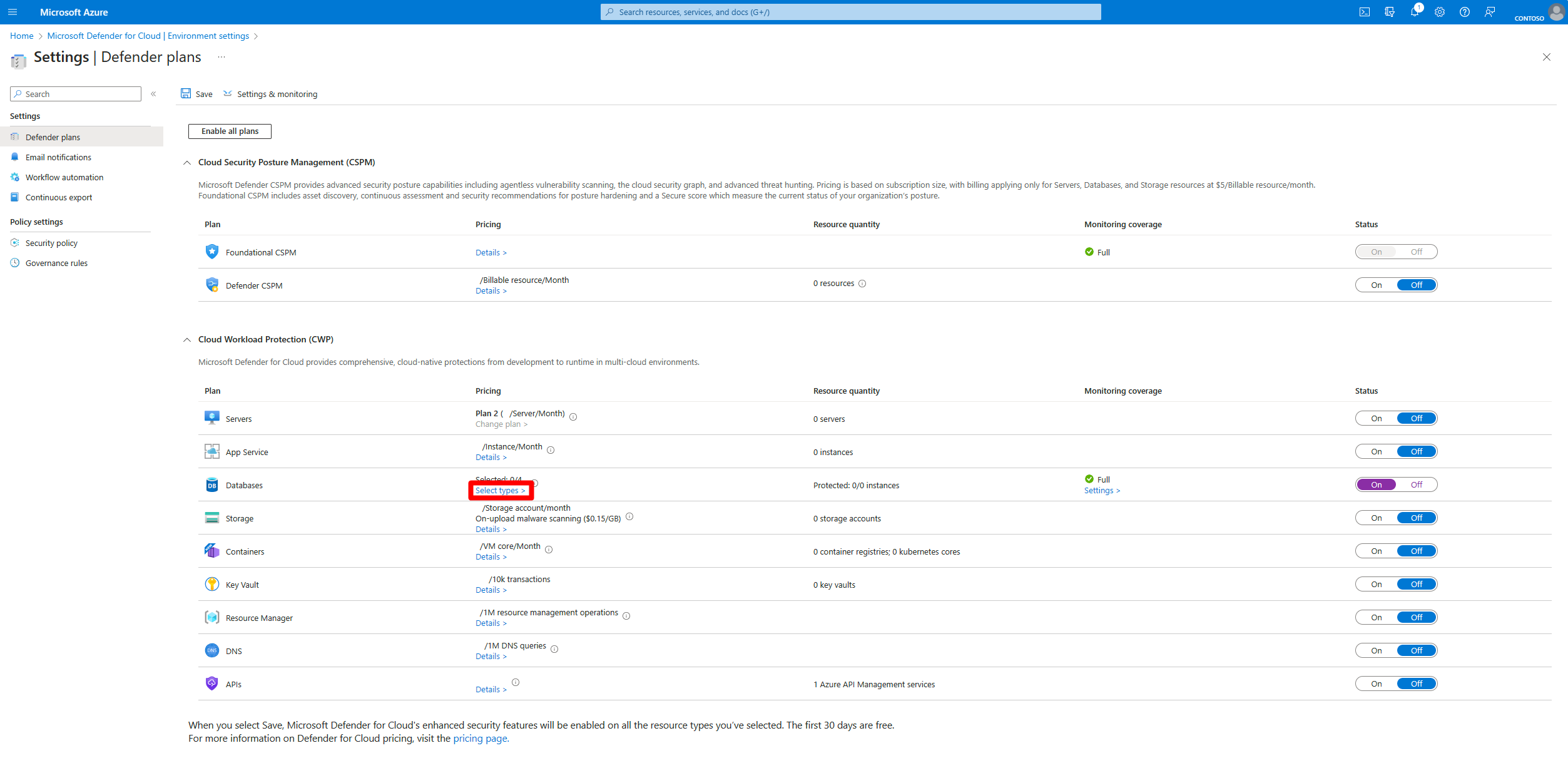

На странице планов Defender найдите план "Базы данных" и выберите "Выбрать типы".

В окне выбора типов ресурсов переключите серверы SQL на компьютерах, которые планируют включить.

Нажмите кнопку "Продолжить>сохранение".

Выберите рабочую область

Выберите рабочую область Log Analytics для работы с планом Defender для SQL на компьютерах.

На странице планов Defender в базах данных выберите параметры столбца "Мониторинг покрытия".

В разделе "Агент мониторинга Azure для SQL Server" на компьютерах в столбце конфигураций выберите "Изменить конфигурации".

На странице конфигурации автоматической подготовки выберите рабочую область по умолчанию или укажите настраиваемую рабочую область.

В SQL Server автоматическая регистрация убедитесь в том, что вы оставьте экземпляры SQL Server, включив параметр автоматической регистрации расширения IaaS SQL.

Регистрация гарантирует правильность обнаружения и настройки всех экземпляров SQL.

Выберите Применить.

Убедитесь, что компьютеры защищены

В зависимости от среды может потребоваться несколько часов для обнаружения и защиты экземпляров SQL. На последнем шаге необходимо убедиться, что все компьютеры защищены. Не пропустите этот шаг, так как важно убедиться, что развертывание защищено.