Обзор платформы внедрения нулевого доверия

Цифровое преобразование формирует новую норму. Организации принимают цифровое преобразование для управления непрерывными изменениями бизнес-среды путем отслеживания:

- Смена бизнес-моделей и партнерских отношений.

- Тенденции технологий.

- Нормативные, геополитические и культурные силы.

Кроме того, удаленная работа COVID-19 ускорила эту трансформацию и перемещает безопасность с центра затрат на стратегический драйвер роста.

Нулевое доверие — это безопасность для цифрового бизнеса. Для цифрового преобразования требуется обновление традиционных моделей безопасности, так как традиционные подходы к безопасности не соответствуют текущим требованиям для гибкости бизнеса, взаимодействия с пользователями и постоянно меняющихся угроз. Организации реализуют нулевое доверие для решения этих проблем и обеспечивают новую норму работы в любом месте, с кем угодно, в любое время.

Однако переход от традиционной модели безопасности к нулевому доверию представляет собой значительное преобразование, которое требует приобретения, внедрения и управления изменениями во всей организации. Бизнес-лидеры, технологические лидеры, лидеры безопасности и специалисты по безопасности все играют важную роль в создании гибкого подхода к безопасности нулевого доверия.

Многие архитекторы безопасности и ИТ-специалисты запрашивают помощь в взаимодействии с бизнес-лидерами, отслеживанием хода выполнения и внедрением. Это руководство помогает командам по безопасности и технологиям сотрудничать с бизнес-лидерами по нулю доверия, предоставляя следующее:

- Рекомендуемые цели нулевого доверия для руководителей бизнеса в разных организациях.

- Методический и поэтапный подход к реализации архитектуры нулевого доверия.

- Систематический способ отслеживания прогресса, ориентированного на бизнес-лидеров.

- Курирование наиболее релевантных ресурсов для внедрения Zero Trust, которые включают в себя слайды, готовые для презентации бизнес-лидерам, технические руководства и инфографики для пользователей.

"Наша цель заключается в том, чтобы помочь каждой организации укрепить свои возможности безопасности с помощью архитектуры Нулевого доверия, созданной на основе наших комплексных решений, охватывающих идентификацию, безопасность, соответствие и управление устройствами во всех облаках и платформах". - Сатья Наделла, исполнительный председатель и генеральный директор Корпорации Майкрософт.

В качестве партнера Майкрософт NBConsult внесли свой вклад и предоставили материалы по этому руководству по внедрению.

Концепция Zero Trust требует поддержки на самом высоком уровне

Zero Trust защищает бизнес-активы, где бы они ни находились и куда бы ни перемещались. Нулевое доверие — это упреждающий интегрированный подход к безопасности, который требует знания о том, какие бизнес-активы и процессы наиболее важны для защиты, и обеспечения их защиты при сохранении гибкости бизнеса.

Внедрение подхода "Нулевое доверие" требует согласия руководителей высшего звена. По мере расширения ландшафта угроз, и критически важные атаки становятся более распространенными, бизнес-лидеры в функциональных областях все чаще обеспокоены подходом к кибербезопасности, принятому их организацией.

Нулевое доверие позволяет всему C-suite и бизнесу принимать измеримый бизнес-результат, который соответствует сокращению угроз и повышению производительности.

Нулевое доверие добавляет значение к двум основным сценариям, которые отображаются в Marketplace:

- Официальная стратегия безопасности, согласованная с бизнес-результатами. Этот подход нулевого доверия предоставляет целостное представление о безопасности для всего бизнеса, используя значения, общие для бизнеса и принятые на каждом уровне от верхнего уровня. Это часто ведется под руководством CISO, и бизнес-результаты отслеживаются в рамках функции отчетности нулевого доверия в постоянном режиме.

- Передача безопасности функциям ИТ, где безопасность считается другим технологическим направлением с минимальным участием и интеграцией со стороны высшего руководства. Это часто фокусируется на краткосрочной оптимизации затрат на безопасность, а не на управлении этим как бизнес-риском, часто разделяя безопасность на неинтегрированные независимые решения, лучшие в своём классе.

Zero Trust предоставляет способ интеграции вертикальных решений в единое видение. Это видение поддерживает согласованные бизнес-возможности и результаты и предоставляет текущие измеримые метрики по состоянию безопасности.

Традиционно ИТ/безопасности менеджер или CISO задает стратегию или как минимум варианты технологий безопасности. Тем не менее, согласие других руководителей уровня C требуется для оправдания дополнительных затрат на безопасность. В рамках стратегии безопасности нулевого доверия другие члены C-suite должны принять участие в пути "Нулевое доверие", понимая, что безопасность является общей бизнес-ответственностью, согласованной с бизнес-результатами.

Ниже представлено обобщенное представление о возможных функциях, принятых различными функциями уровня C, и их соответствие интегрированному представлению о безопасности с использованием нулевого доверия.

| Роль | Ответственность | Нулевой процент доверия |

|---|---|---|

| Главный исполнительный директор (генеральный директор) | Ответственность за бизнес | Нулевое доверие обеспечивает интегрированный подход к безопасности на всех цифровых уровнях. |

| Главный директор по маркетингу (CMO) | Ответственность за маркетинговое видение и выполнение | Нулевое доверие позволяет быстро восстановиться после нарушения и укрепляет функции ответственной отчетности для общедоступной организации, что позволяет сдерживать нарушения без потери репутации. |

| Главный информационный директор (CIO) | Ответственность за ИТ в целом | Принципы нулевого доверия устраняют вертикальные решения безопасности, которые не соответствуют бизнес-результатам и обеспечивают безопасность как платформу, которая соответствует бизнес-результатам. |

| Главный директор по информационной безопасности (CISO) | Ответственность за реализацию программы безопасности | Принципы нулевого доверия обеспечивают достаточную основу для организации для соблюдения различных стандартов безопасности и позволяют организации защищать данные, ресурсы и инфраструктуру. |

| Главный технический директор (CTO) | Главный архитектор в бизнесе | Нулевое доверие помогает с согласованием технологий в соответствии с бизнес-результатами. При использовании подхода нулевого доверия безопасность встроена в каждую архитектуру. |

| Главный операционный директор (COO) | Ответственность за выполнение операций | Модель Zero Trust помогает с операционным управлением, показывая, как реализовать видение безопасности, а также раскрывая информацию о том, кто сделал что и когда. Оба ориентированы на бизнес-результаты. |

| Главный финансовый директор (CFO) | Ответственность за управление и расходы | Нулевое доверие помогает в учете и обосновании расходов; измеримый способ оценки затрат на безопасность и расходы на Нулевое доверие, согласованные с бизнес-целями. |

Принципы нулевого доверия для C-suite

Нулевое доверие — это стратегия и архитектура на основе трех принципов.

| Принцип | Техническое описание | Бизнес-описание |

|---|---|---|

| Проверьте явно | Всегда выполняйте проверку подлинности и авторизацию на основе всех доступных точек данных, включая личность пользователя, расположение, состояние устройства, службы или рабочей нагрузки, классификацию данных и аномалии. | Этот принцип требует, чтобы пользователи проверяли, кто они являются, используя несколько методов, чтобы скомпрометированные учетные записи, полученные хакерами, не могут получить доступ к вашим данным и приложениям. Этот подход также требует, чтобы устройства были распознаны как разрешенные для доступа к среде и, в идеале, должны быть управляемыми и работоспособными (не скомпрометировано вредоносными программами). |

| Использование минимально привилегированного доступа | Ограничивать доступ пользователей с помощью методов доступа в режиме "точно вовремя" (JIT) и "в меру необходимости" (JEA), адаптивных политик на основе оценки рисков и средств защиты данных, чтобы содействовать безопасности и эффективности работы. | Этот принцип ограничивает радиус взрыва потенциального нарушения, чтобы, если учетная запись скомпрометирована, потенциальный ущерб ограничен. Для учетных записей с большими привилегиями, такими как учетные записи администратора, это включает использование возможностей, ограничивающих, насколько и когда эти учетные записи имеют доступ. Он также включает использование более высоких уровней политик проверки подлинности на основе рисков для этих учетных записей. Этот принцип также включает идентификацию и защиту конфиденциальных данных. Например, папка документов, связанная с конфиденциальным проектом, должна включать только разрешения на доступ для участников группы, которым он нужен. Эти защиты вместе ограничивают, сколько ущерба может быть вызвано скомпрометированной учетной записью пользователя. |

| Предположим взлом. | Свести к минимуму радиус взрыва и сегментировать доступ. Проверьте сквозное шифрование и используйте аналитику для получения обзора, обнаружения угроз и улучшения защиты. | Этот принцип предполагает вероятность того, что злоумышленник получит доступ к учетной записи, удостоверению, конечной точке, приложению, API или другому ресурсу. Чтобы ответить, корпорация Майкрософт защищает все ресурсы соответствующим образом, чтобы ограничить ущерб. Этот принцип также включает в себя реализацию средств для постоянного обнаружения угроз и быстрого реагирования. В идеале эти средства имеют доступ к сигналам, интегрированным в вашей среде, и могут выполнять автоматические действия, такие как отключение учетной записи, чтобы уменьшить ущерб как можно скорее. |

Функциональные области нулевого доверия и техническая архитектура

Три принципа нулевого доверия применяются в областях обороны. Иногда они называются функциональными областями или дисциплинами ит-управления. Многие организации структурированы вокруг этих областей с группами специализированных лиц.

Нулевое доверие требует принятия интегрированного подхода во всех этих областях и командах, поэтому так важно заручиться поддержкой руководителей высшего звена и иметь хорошо скоординированную стратегию и план по всей организации.

| Функциональная область | Техническое определение | Бизнес-перевод |

|---|---|---|

| Удостоверения | Человеческие и нечеловеческие идентичности, включая пользователей, компьютеры и сервисные участники. Все, что может пройти проверку подлинности. | Любое устройство или человек, которые могут войти в систему или использовать ваши услуги. |

| Конечные точки | Конечные вычислительные устройства, включая компьютеры, ноутбуки, мобильные телефоны и планшеты. | Устройства, используемые нашими пользователями для подключения к службам и работы с данными. |

| Приложения | Облачные или центры обработки данных приложения, требующие входа пользователей и использования этих служб или приложений. | Все приложения, которые используются вашей организацией, включая приложения SaaS, на которые вы подписаны, и другие приложения, будь то в облаке или на локальном сервере. |

| Инфраструктура | Инфраструктура как услуга (IaaS) или инфраструктура на основе центра обработки данных, включая сетевые компоненты, серверы и хранилище данных. | Это технические основы и компоненты, которые поддерживают вашу организацию, включая физические и виртуальные серверы, размещенные в центре обработки данных или облачной службе. |

| Данные | Структурированные, неструктурированные и содержащиеся в приложении данные. | Бизнес-данные, содержащиеся в файлах, базах данных или других приложениях (например, CRM). |

| Сеть | локальная сеть, глобальная сеть, беспроводная сеть или интернет-подключение, включая мобильные (например, 3G и 5G) или даже беспроводную сеть кафе. | Сеть, используемая для подключения пользователей к нужным службам. Это может быть корпоративная локальная сеть (локальная сеть), более широкая сеть, охватывающая доступ к вашему цифровому имуществу, или подключения к Интернету, используемые сотрудниками для подключения. |

При применении стратегии нулевого доверия в цифровом пространстве менее полезно думать о решении каждой из этих сфер независимо. Дело не в том, что команда по идентификации может выполнить все рекомендации, а затем фокус "Zero Trust" может переместиться к команде, которая управляет конечными точками. Стратегия нулевого доверия применяет эти функциональные области вместе для обеспечения безопасности области в цифровом пространстве, а затем расширяет область защиты по всей области.

Например, команда удостоверений может только добиться ограниченного прогресса в использовании политик условного доступа Microsoft Entra перед согласованием с командой конечных точек для составления комплексной защиты.

На следующей схеме эти функциональные области интегрируются в единую архитектуру нулевого доверия.

На схеме:

- Каждая из функциональных областей представлена: идентификации, конечные точки, сеть, данные, приложения, инфраструктура

- Нулевое доверие интегрирует защиту во всех функциональных областях с помощью политик и оптимизации политик.

- Защита от угроз объединяет сигналы в организации в режиме реального времени, чтобы обеспечить видимость атак и упростить исправление с помощью автоматизированных действий и отслеживания реагирования на инциденты.

В следующем разделе обсуждается, как начать путь c концепцией Zero Trust. Мы будем использовать идентичности области функционала.

Движение по внедрению модели Zero Trust

Клиенты, знакомые с Cloud Adoption Framework для Azure, спрашивают: "Где находится платформа для внедрения модели нулевого доверия?"

Cloud Adoption Framework для Azure — это методический процесс внедрения новых приложений и служб в организацию. Основное внимание уделяется проверенным процессам, которые организация может следовать за внедрением приложения или службы в среду. Перемещение масштабирования повторяет процесс для каждого приложения, добавляемого в цифровое пространство.

Для внедрения стратегии нулевого доверия и архитектуры требуется другая область. Речь идет о внедрении новых конфигураций безопасности во всей цифровой инфраструктуре. Движение масштабирования является двумерным.

- Принимая часть архитектуры нулевого доверия, например защиту данных, с последующим масштабированием этой защиты во всей цифровой инфраструктуре.

- Повторяя процесс с каждым дополнительным элементом архитектуры Нулевого доверия, начиная с стратегических быстрых побед и базовых частей, а затем продвигаться к более сложным частям.

Как и в Cloud Adoption Framework для Azure, в этом руководстве по внедрению нулевого доверия рассматриваются сценарии внедрения, как описано в следующем разделе.

На следующей схеме приведены различия между этими двумя типами движений внедрения.

В этом руководстве по внедрению нулевого доверия используются те же этапы жизненного цикла, что и Cloud Adoption Framework для Azure, но адаптированные для нулевого доверия.

В следующей таблице описаны этапы жизненного цикла.

| Этап жизненного цикла | Описание |

|---|---|

| Определение стратегии | Создайте бизнес-кейс, ориентированный на результаты, наиболее тесно связанные с рисками и стратегическими целями вашей организации. |

| План |

|

| Готов |

|

| Усыновлять | Постепенно реализуйте стратегию в функциональных областях. |

| Управлять | Отслеживайте и измеряйте успешность развертывания. |

| Руководить |

|

Бизнес-сценарии

В этом руководстве по внедрению нулевого доверия рекомендуется создать стратегию и архитектуру нулевого доверия с помощью следующих бизнес-сценариев:

- Быстро модернизировать вашу безопасность

- Безопасная удаленная и гибридная работа

- Идентификация и защита конфиденциальных бизнес-данных

- предотвратить или уменьшить ущерб для бизнеса от бреши

- соответствие нормативным и соблюдение требований

Каждый бизнес-сценарий описан в статье, описывающей ход технической работы с каждым этапом жизненного цикла, начиная с создания бизнес-сценария. Наиболее подходящие ресурсы предоставляются по пути.

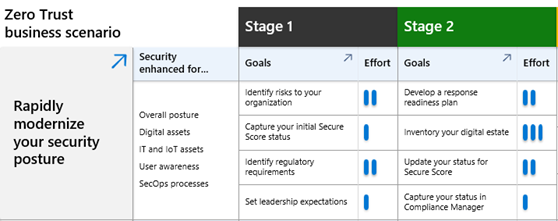

Каждый из этих бизнес-сценариев разбивает работу нулевого доверия на управляемые части, которые можно реализовать на четырех этапах реализации. Это помогает определять приоритеты, перемещаться вперед и отслеживать работу при переходе по различным уровням реализации архитектуры нулевого доверия.

Это руководство включает в себя слайдов PowerPoint с слайдами хода выполнения, которые можно использовать для представления работы и отслеживания прогресса на высоком уровне для руководителей бизнеса и других заинтересованных лиц. Слайды включают функции, которые помогают отслеживать и представлять прогресс заинтересованным лицам. Вот пример.

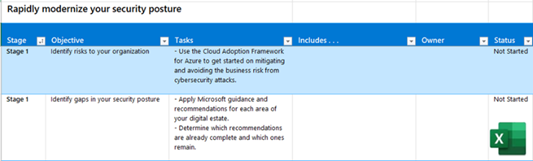

Это руководство также содержит книгу Excel с рабочими листами для каждого бизнес-сценария, которые можно использовать для назначения исполнителей и отслеживания хода выполнения на каждом этапе, по каждой цели и задаче. Вот пример.

В бизнес-сценариях этапы реализации примерно выровнены так, чтобы достижение целей этапа 1 в рамках сценариев содействовало прогрессу вашей организации на всех уровнях.

Начало внедрения концепции «Нулевое доверие»

Если вы начинаете путь к нулевому доверию как часть бизнес-сценария или стремитесь принять нулевое доверие в качестве стратегической доктрины защиты, успех может быть трудно измеряем. Это связано с тем, что оценка безопасности не является простой по принципу зачета или незачета. Скорее, безопасность — это приверженность и путь, на котором «Нулевое доверие» предоставляет руководящие принципы.

Используя это руководство по внедрению в качестве платформы процессов, сначала установите и задокументируйте нашу стратегию безопасности, очень похожую на документ о запуске проекта (PID). Используя принципы, которые применяются к стратегии, как минимум, следует документировать:

- Чем Вы занимаетесь?

- Почему ты делаешь это?

- Как вы приходите к согласию и измеряете успех?

Каждый бизнес-сценарий включает в себя другой набор ресурсов с различными инструментами для инвентаризации. Методично вы начинаете с инвентаризации и классификации активов для каждого бизнес-сценария:

- идентификация активов: Какие ресурсы необходимо защитить, такие как удостоверения, данные, приложения, службы и инфраструктура? Вы можете использовать функциональные области, перечисленные выше, в качестве руководства по началу работы. Идентификация активов является частью определения стратегии и этапов плана жизненного цикла. Этап определение стратегии может сформулировать конкретный сценарий, а этап плана документирует цифровое имущество.

- классификация активов: Насколько важно каждое из идентифицированных ресурсов, таких как удостоверения, критически важные для бизнеса данные и данные кадров? Классификация активов является частью этапа Ready, где начинается определение стратегии защиты для каждого ресурса.

- управление активами: Как вы выбираете защищать (контролировать) и администрировать (управлять) эти активы?

- Восстановление активов: Как восстановить актив после компрометации или потери контроля (управление)?

Каждый бизнес-сценарий рекомендует, как проводить инвентаризацию, защищать активы и сообщать о ходе выполнения. Хотя в бизнес-сценариях неизбежно возникает некоторое перекрытие, это руководство по внедрению пытается упростить как можно больше, обращаясь к типам активов в преимущественно одном бизнес-сценарии.

Отслеживание хода выполнения

Отслеживание прогресса в процессе внедрения нулевого доверия имеет решающее значение, так как позволяет вашей организации отслеживать и измерять стратегические цели и цели.

Что отслеживать и измерять

Корпорация Майкрософт рекомендует использовать два подхода к отслеживанию хода выполнения.

- Измеряйте прогресс по устранению рисков для вашего бизнеса.

- Измеряйте прогресс в достижении стратегических целей в архитектуре нулевого доверия.

Многие организации используют ресурсы и средства международных стандартов стандартизации (ISO) для оценки риска организации. Конкретно:

ISO/IEC 27001:2022

- Защита информации, кибербезопасность и защита конфиденциальности

- Системы управления информационной безопасностью

- Требования

ISO 310000

- Управление риском

Требования и рекомендации в этих стандартах являются универсальными и могут применяться к любой организации. Они предоставляют структурированный и комплексный способ проверки и оценки рисков, которые применяются к вашей организации, а также устранения рисков.

Определение и понимание конкретных рисков, которые применяются к вашей организации, помогут вам определить приоритеты наиболее стратегических целей в архитектуре Нулевого доверия.

Как отслеживать и измерять

После того как ваша организация определит и приоритизирует наиболее стратегические технические цели, можно разработать поэтапный план реализации. Затем можно отслеживать ход выполнения с помощью различных средств.

Настраиваемые отчеты об отслеживании

Корпорация Майкрософт предоставляет настраиваемые средства отслеживания PowerPoint и Excel. Они предварительно заполнены целями и задачами, организованными бизнес-сценариями нулевого доверия. Их можно настроить с помощью собственных приоритетов, целей и членов команды. Дополнительные сведения см. в ресурсе для оценки и отслеживания прогресса . Вы можете скачать трекеры, подлежащие совместному брендированию и настройке, из комплекта партнера Zero Trust .

Панели мониторинга в продукте

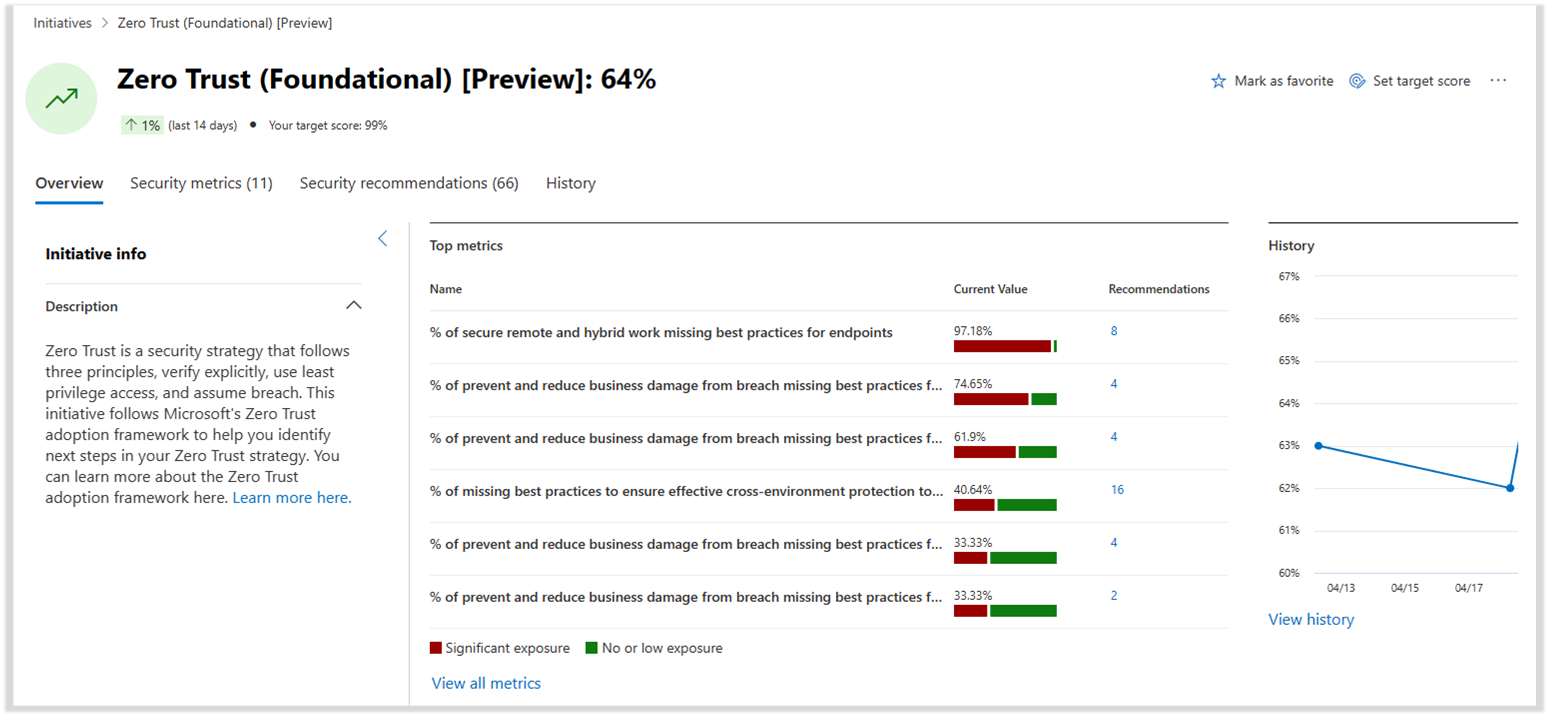

Управление уязвимостями безопасности Microsoft — это решение для обеспечения единого представления о положении безопасности в активах и рабочих нагрузках компании. В рамках этого средства инициативы безопасности помогают оценить готовность и зрелость в определённых областях риска безопасности. Инициативы безопасности принимают упреждающий подход к управлению программами безопасности в отношении конкретных целей риска или домена.

Используйте инициативу "Нулевое доверие" для отслеживания прогресса вашей организации в реализации безопасности нулевого доверия. Эта инициатива согласована с этой платформой внедрения Microsoft Zero Trust, что позволяет отслеживать ход выполнения с метриками, согласованными с бизнес-сценариями. Эти метрики фиксируют охват ресурсов в приоритетных практических рекомендациях, помогающих группам безопасности защитить свою организацию. Эта инициатива также предоставляет данные в режиме реального времени о прогрессе нулевого доверия, которые можно предоставить заинтересованным лицам.

Дополнительные сведения о том, как использовать инициативу "Нулевое доверие" в средстве управления экспозицией, см. в оперативно модернизируйте состояние безопасности — отслеживайте и измеряйте.

Кроме того, несколько других порталов и отчетов могут помочь вам в создании обзора рисков в вашей организации, включая:

- Инициатива по защите критически важных активов в Microsoft Security Exposure Management объединяет критически важный риск активов в продуктах и областях Defender.

- Отчеты в Microsoft Defender XDR предоставляют сведения о тенденциях безопасности и отслеживают состояние защиты удостоверений, данных, устройств, приложений и инфраструктуры.

- Cloud Security Explorer позволяет заранее искать риски безопасности.

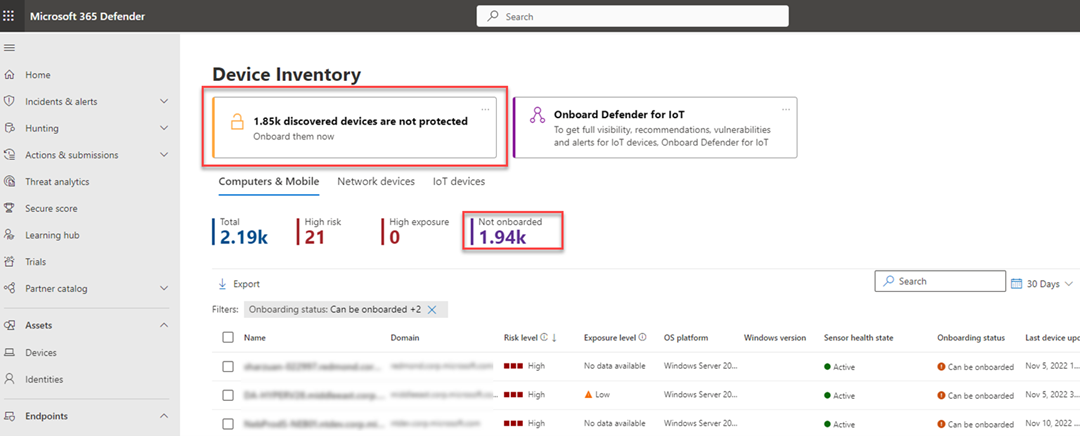

Например, в microsoft Defender XDR инвентаризация устройств предоставляет четкое представление о недавно обнаруженных устройствах в вашей сети, которые еще не защищены. В верхней части каждой вкладки инвентаризации устройств отображается общее количество устройств, которые не подключены. Вот пример.

Дополнительные сведения об использовании Microsoft Defender XDR для отслеживания хода выполнения см. в статье Укрепление вашей позиции безопасности с помощью Microsoft Defender XDR.

Обратите внимание, что проценты хода выполнения, предоставляемые инструментами в продукте, могут не быть точными для организаций, которые не готовы реализовать все элементы управления из-за таких причин, как:

- Область деятельности бизнеса

- Лицензирование

- Способность

Дополнительные статьи для принятия

- Быстрая модернизация вашего положения безопасности

- Безопасная удаленная и гибридная работа с концепцией нулевого доверия

- Идентификация и защита конфиденциальных бизнес-данных

- предотвратить или уменьшить коммерческий ущерб от утечки данных

- соответствовать нормативным и требованиям соблюдения

Ресурсы отслеживания хода выполнения

Для каждого бизнес-сценария можно использовать следующие ресурсы отслеживания хода выполнения.

| Ресурс отслеживания хода выполнения | Это помогает вам... | Предназначен для... |

|---|---|---|

Сетка плана сценария внедрения, доступная для скачивания в виде файла Visio или PDF-файла

|

Легко понять улучшения безопасности для каждого бизнес-сценария и объем усилий для различных стадий и целей фазы планирования. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

| Средство отслеживания внедрения нулевого доверия скачиваемой презентации PowerPoint |

Отслеживайте ход выполнения этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

Цели и задачи бизнес-сценария скачиваемого файла Excel

|

Назначьте ответственного и отслеживайте ход выполнения этапов, целей и задач фазы планирования. | Руководители бизнес-проектов, ИТ-руководители и ИТ-специалисты по внедрению. |

Дополнительные ресурсы см. в оценке и отслеживании хода выполнения.

Дополнительная документация о ноле доверия

См. дополнительные материалы по модели нулевого доверия в зависимости от набора документации или вашей роли в организации.

Набор документации

Следуйте этой таблице, чтобы найти лучшие наборы документации по Нулевому доверию в соответствии с вашими нуждами.

| Набор документации | Помогает вам... | Роли |

|---|---|---|

| структура внедрения для этапов и пошагового руководства по ключевым бизнес-решениям и результатам | Применение принципов нулевого доверия от руководства до внедрения ИТ-систем. | Архитекторы безопасности, ИТ-команды и руководители проектов |

| Ресурс для оценки и отслеживания хода выполнения | Оцените готовность инфраструктуры и отслеживайте ход выполнения. | Архитекторы безопасности, ИТ-команды и руководители проектов |

| партнерский комплект Zero Trust | Ресурсы для отслеживания с общей маркой, мастерские и архитектурные иллюстрации | Партнеры и архитекторы безопасности |

| развертывание для технологических столпов для концептуальной информации и целей развертывания | Применение защиты нулевого доверия в соответствии с типичными ИТ-технологиями. | ИТ-команды и сотрудники службы безопасности |

| Нулевое доверие для малого бизнеса | Применение принципов нулевого доверия к клиентам малого бизнеса. | Клиенты и партнеры, работающие с Microsoft 365 для бизнеса |

| Нулевое доверие для Microsoft Copilots для пошагового и подробного руководства по проектированию и развертыванию | Применить защиту нулевого доверия к Microsoft Copilot'ам. | ИТ-команды и сотрудники службы безопасности |

| план развертывания Zero Trust с помощью Microsoft 365 для пошагового и детального проектирования и развертывания | Примените защиту нулевого доверия в вашей организации Microsoft 365. | ИТ-команды и сотрудники службы безопасности |

| Реагирование на инциденты с помощью XDR и интегрированного SIEM | Настройка средств XDR и интеграция этих средств с Microsoft Sentinel | ИТ-команды и сотрудники службы безопасности |

| нулевое доверие для служб Azure для пошагового и подробного руководства по проектированию и развертыванию | Применение защиты нулевого доверия к рабочим нагрузкам и службам Azure. | ИТ-команды и сотрудники службы безопасности |

| интеграция партнеров с моделью "Нулевое доверие" для руководства по проектированию технологических областей и специализаций | Применение защиты нулевого доверия к партнерским облачным решениям Майкрософт. | Разработчики партнеров, ИТ-команды и сотрудники по безопасности |

| Разработка с использованием принципов нулевого доверия для руководства по проектированию и лучших практик разработки приложений | Примените защиту нулевого доверия к вашему приложению. | Разработчики приложений |

| Руководство от правительства США по CISA, DoDи меморандуму об архитектуре нулевого доверия | Предварительные рекомендации для требований правительства США | ИТ-архитекторы и ИТ-группы |