Развертывание нулевого доверия для технологических компонентов

Так как в вашей организации уже есть элементы защиты нулевого доверия, этот набор документации предоставляет концептуальную информацию для начала работы и планирования развертывания и рекомендаций по реализации для комплексного соблюдения принципов нулевого доверия. Каждая статья выступает в качестве проверка списка целей развертывания с инструкциями и ссылками на дополнительные сведения.

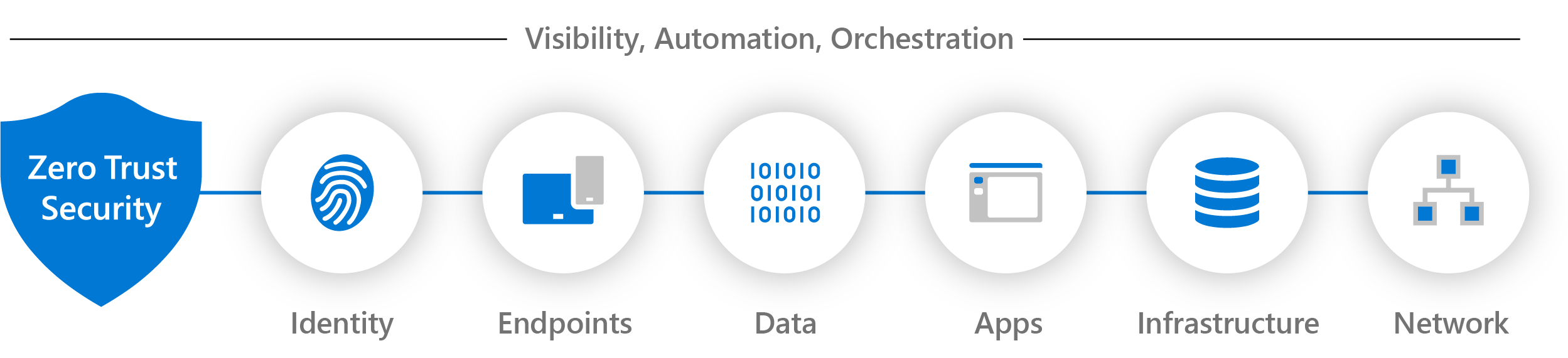

Вы развертываете принципы нулевого доверия в ИТ-инфраструктуре, реализуя элементы управления нулевого доверия и технологии в семи технологических принципах. Шесть из этих основных компонентов — это источники сигналов, уровень управления для принудительного применения и критически важный ресурс для защиты. По всей области это столп, который собирает эти сигналы и обеспечивает видимость инцидентов безопасности и автоматизации и оркестрации для реагирования на угрозы кибербезопасности и устранения угроз кибербезопасности.

В следующих статьях содержатся концептуальные сведения и цели развертывания для этих семи технологических принципов. Используйте эти статьи для оценки готовности и создания плана развертывания для применения принципов нулевого доверия.

| Технологический столп | Description |

|---|---|

Удостоверения |

Уровень управления "Никому не доверяй" определяется удостоверениями, которые могут представлять пользователей, службы или устройства IoT. Если удостоверение пытается получить доступ к ресурсу, убедитесь в надежности его аутентификации и в том, что доступ соответствует требованиям и является типичным для этого удостоверения. Придерживайтесь принципа минимально необходимого уровня доступа. |

Конечные точки |

После предоставления удостоверения к ресурсу данные могут передаваться в различные конечные точки (устройства), от устройств Интернета вещей до смартфонов, BYOD на управляемые партнером устройства и локальные рабочие нагрузки на облачные серверы. Такое разнообразие приводит к большому количеству направлений атак. Отслеживайте и обеспечивайте работоспособность устройств и соответствие требованиям для безопасного доступа. |

Данные |

[В конечном счете, команды безопасности защищают данные. По возможности данные должны оставаться в безопасности, даже когда они выходят за пределы устройства, приложения, инфраструктуры или сети, контролируемых организацией. Классифицируйте, маркируйте и шифруйте данные и ограничивайте доступ на основе этих атрибутов. |

Приложения |

Приложения и API предоставляют интерфейс приема данных. Они могут быть устаревшими локальными рабочими нагрузками, сняты и перемещены на облачные рабочие нагрузки или современные приложения SaaS. Применяйте средства управления и технологии для обнаружения теневых ИТ, обеспечения надлежащих разрешений в приложениях, ограничения доступа на основе аналитики в реальном времени, отслеживания необычного поведения, контроля действий пользователей и проверки параметров безопасности конфигурации. |

Инфраструктура |

Инфраструктура, будь то локальные серверы, облачные виртуальные машины, контейнеры или микрослужбы, представляет собой критически важный вектор угроз. Оценивайте версию, конфигурацию и доступ JIT, чтобы укрепить защиту. Используйте телеметрию для обнаружения атак и аномалий, автоматически блокируйте и отмечайте рискованные действия и принимайте меры защиты. |

Сеть |

В конечном итоге, доступ ко всем данным осуществляется через сетевую инфраструктуру. Средства управления сетями обеспечивают важнейшие возможности управления, которые повышают видимость и помогают предотвратить атаки злоумышленников по методу бокового смещения в сети. Сегментируйте сети (а также выполните более глубокую микросегментацию в сети) и разверните защиту от угроз в реальном времени, сквозное шифрование, мониторинг и аналитику. |

Видимость, автоматизация и оркестрация |

В наших руководствах по нулю доверия мы определяем подход к реализации комплексной методологии нулевого доверия между удостоверениями, конечными точками (устройствами), данными, приложениями, инфраструктурой и сетью. Эти действия улучшают видимость, предоставляя более точные данные для принятия решений о доверии. Каждая из этих отдельных областей генерирует свои собственные соответствующие предупреждения, поэтому нам нужна интегрированная возможность управлять поступающими данными, чтобы лучше защищаться от угроз и подтверждать доверие к транзакции. |

Рекомендуемое обучение

| Обучение | Создание руководящих принципов и основных компонентов нулевого доверия |

|---|---|

|

Используйте этот путь обучения, чтобы понять основы применения принципов нулевого доверия к ключевым технологическим основам удостоверений, конечных точек, доступа к приложениям, сетям, инфраструктуре и данным. |

Дополнительные ресурсы нулевого доверия

Используйте эти дополнительные ресурсы нулевого доверия на основе набора документации или ролей в организации.

Набор документации

Следуйте этой таблице для лучших наборов документации по нулю доверия для ваших потребностей.

| Набор документации | Помогает вам... | Роли |

|---|---|---|

| Платформа внедрения для поэтапного и пошагового руководства по ключевым бизнес-решениям и результатам | Применение защиты нулевого доверия из набора C к реализации ИТ-специалистов. | Архитекторы безопасности, ИТ-команды и руководители проектов |

| Нулевое доверие для малого бизнеса | Применение принципов нулевого доверия к клиентам малого бизнеса. | Клиенты и партнеры, работающие с Microsoft 365 для бизнеса |

| План быстрого модернизации нулевого доверия (RaMP) для руководства по управлению проектами и проверка списки для простых побед | Быстро реализуйте ключевые уровни защиты нулевого доверия. | Архитекторы безопасности и ИТ-разработчики |

| План развертывания нулевого доверия с Microsoft 365 для пошагового и подробного проектирования и развертывания | Применение защиты нулевого доверия к клиенту Microsoft 365. | ИТ-команды и сотрудники службы безопасности |

| Нулевая доверие для Microsoft Copilots для пошагового и подробного руководства по проектированию и развертыванию | Применение защиты нулевого доверия к Microsoft Copilots. | ИТ-команды и сотрудники службы безопасности |

| Руководство по проектированию и развертыванию служб Azure с нулевой доверием для пошагового и подробного проектирования и развертывания | Применение защиты нулевого доверия к рабочим нагрузкам и службам Azure. | ИТ-команды и сотрудники службы безопасности |

| Интеграция партнеров с Нулевым доверием для разработки технологических областей и специализаций | Применение защиты нулевого доверия к партнерским облачным решениям Майкрософт. | Разработчики партнеров, ИТ-команды и сотрудники по безопасности |

| Разработка с использованием принципов нулевого доверия для разработки приложений и рекомендаций | Применение защиты нулевого доверия к приложению. | Разработчики приложений |

Ваша роль

Следуйте этой таблице для лучших наборов документации для ролей в организации.

| Роль | Набор документации | Помогает вам... |

|---|---|---|

| Архитектор безопасности ИТ-менеджер проектов ИТ-реализация |

Платформа внедрения для поэтапного и пошагового руководства по ключевым бизнес-решениям и результатам | Применение защиты нулевого доверия из набора C к реализации ИТ-специалистов. |

| Клиент или партнер microsoft 365 для бизнеса | Нулевое доверие для малого бизнеса | Применение принципов нулевого доверия к клиентам малого бизнеса. |

| Архитектор безопасности ИТ-реализация |

План быстрого модернизации нулевого доверия (RaMP) для руководства по управлению проектами и проверка списки для простых побед | Быстро реализуйте ключевые уровни защиты нулевого доверия. |

| Член ИТ-группы или группы безопасности для Microsoft 365 | План развертывания нулевого доверия с Microsoft 365 для пошагового и подробного проектирования и развертывания для Microsoft 365 | Применение защиты нулевого доверия к клиенту Microsoft 365. |

| Член ИТ-группы или группы безопасности для Microsoft Copilots | Нулевая доверие для Microsoft Copilots для пошагового и подробного руководства по проектированию и развертыванию | Применение защиты нулевого доверия к Microsoft Copilots. |

| Член ИТ-группы или группы безопасности для служб Azure | Руководство по проектированию и развертыванию служб Azure с нулевой доверием для пошагового и подробного проектирования и развертывания | Применение защиты нулевого доверия к рабочим нагрузкам и службам Azure. |

| Разработчик партнера или член ИТ-группы или группы безопасности | Интеграция партнеров с Нулевым доверием для разработки технологических областей и специализаций | Применение защиты нулевого доверия к партнерским облачным решениям Майкрософт. |

| Разработчик приложений | Разработка с использованием принципов нулевого доверия для разработки приложений и рекомендаций | Применение защиты нулевого доверия к приложению. |