Получение значений из соединителей данных

Управление рисками Microsoft Security объединяет данные о безопасности из всех цифровых ресурсов, что позволяет сопоставить область атак и сосредоточить усилия по обеспечению безопасности в областях с наибольшим риском. Данные из продуктов Майкрософт автоматически получаются после подключения к управлению экспозицией, и вы можете добавить дополнительные соединители данных из внешних источников данных.

Импортированные ресурсы и типы данных

Подключение к внешним продуктам заключается в том, чтобы обеспечить полную видимость всех цифровых активов и любого контекста безопасности, который может повлиять на область атак. Для этой цели прием следующих типов активов, обогащение контекста и сведения об уязвимостях:

- Устройства

- Облачные ресурсы

- Уязвимости

- Сведения о критичности активов

- Оценка рисков активов

- Сведения о сети

- Аналитика экспозиции (например, интернет-экспозиция)

- Пользователи (будущее)

- Приложения SaaS (будущее)

Сведения об активах и контекст безопасности импортируются в управление экспозицией и объединяются для предоставления всестороннего представления о состоянии безопасности для всех цифровых активов. В настоящее время поддерживаются внешние источники данных Qualys, Rapid7 InsightVM, Tenable Vulnerability Management и ServiceNow CMDB.

Данные, полученные из соединителей, нормализуются и включаются в граф экспозиции и инвентаризацию устройств. Управление экспозицией использует ценный контекст и аналитические сведения, полученные для создания более точной оценки направлений атак и предоставления более глубокого понимания риска воздействия. Эти данные можно использовать в инвентаризации устройств, в инструментах исследования Экспозиционных графов, таких как карта поверхности атаки и Расширенная охота, а также в путях атаки, обнаруженных на основе данных обогащения, принятых соединителями.

В конечном итоге эти данные дополнительно помогут повысить метрики безопасности, которые измеряют риск подверженности определенным критериям, а также повлияют на более широкие организационные инициативы, которые измеряют риск воздействия в рабочей нагрузке или связанные с определенной областью угроз.

Преимущества использования внешних соединителей данных:

- Нормализовано в графе экспозиции

- Улучшение инвентаризации устройств

- Связи сопоставления

- Выявление новых путей атаки

- Обеспечение комплексной видимости направлений атак

- Включение важности активов

- Обогащение контекста с помощью бизнес-приложения или операционной принадлежности

- Визуализация с помощью средства "Карта атак"

- Изучение использования расширенных запросов охоты с помощью KQL

Данные соединителей в инвентаризации устройств

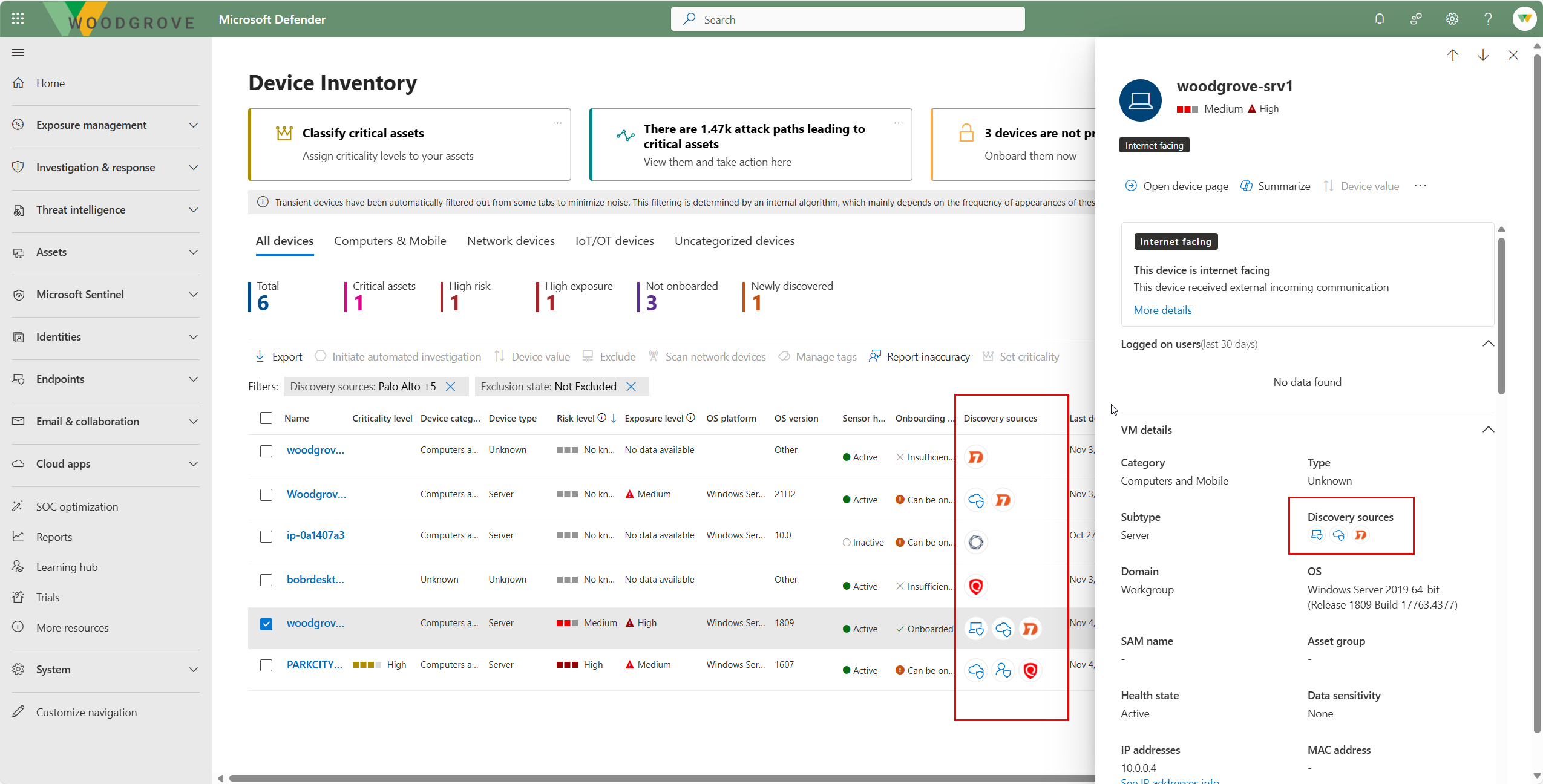

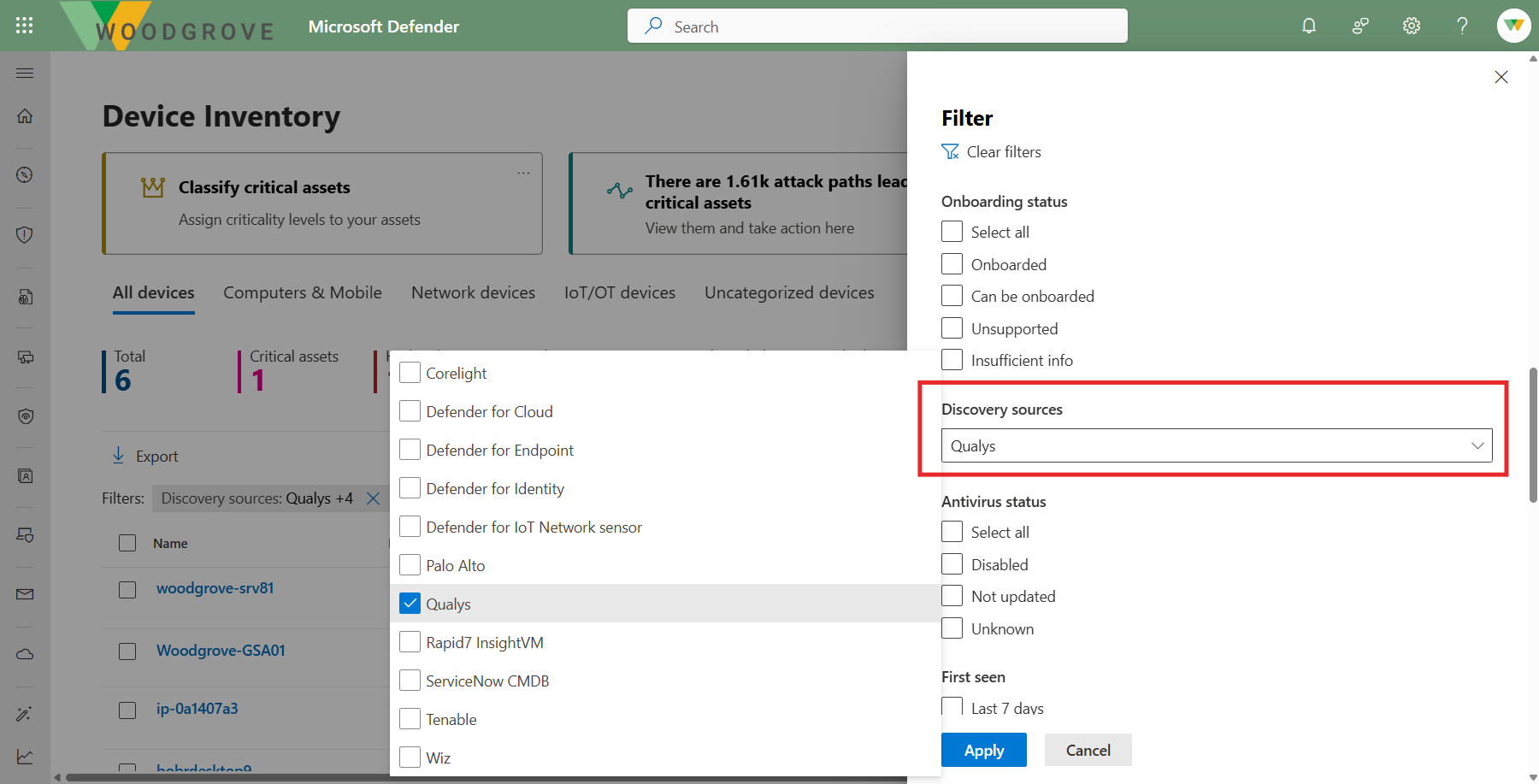

В разделе Инвентаризация устройств вы увидите источники обнаружения для каждого устройства, которые являются продуктами, из которых мы получили любой отчет об этом устройстве. К ним могут относиться продукты Microsoft Security, такие как MDE, MDC и MDI, а также внешние источники данных, такие как Qualys или ServiceNow CMDB. Вы можете выполнить фильтрацию по одному или нескольким источникам обнаружения в рамках инвентаризации, чтобы просмотреть устройства, обнаруженные специально этими источниками.

Управление критическими ресурсами

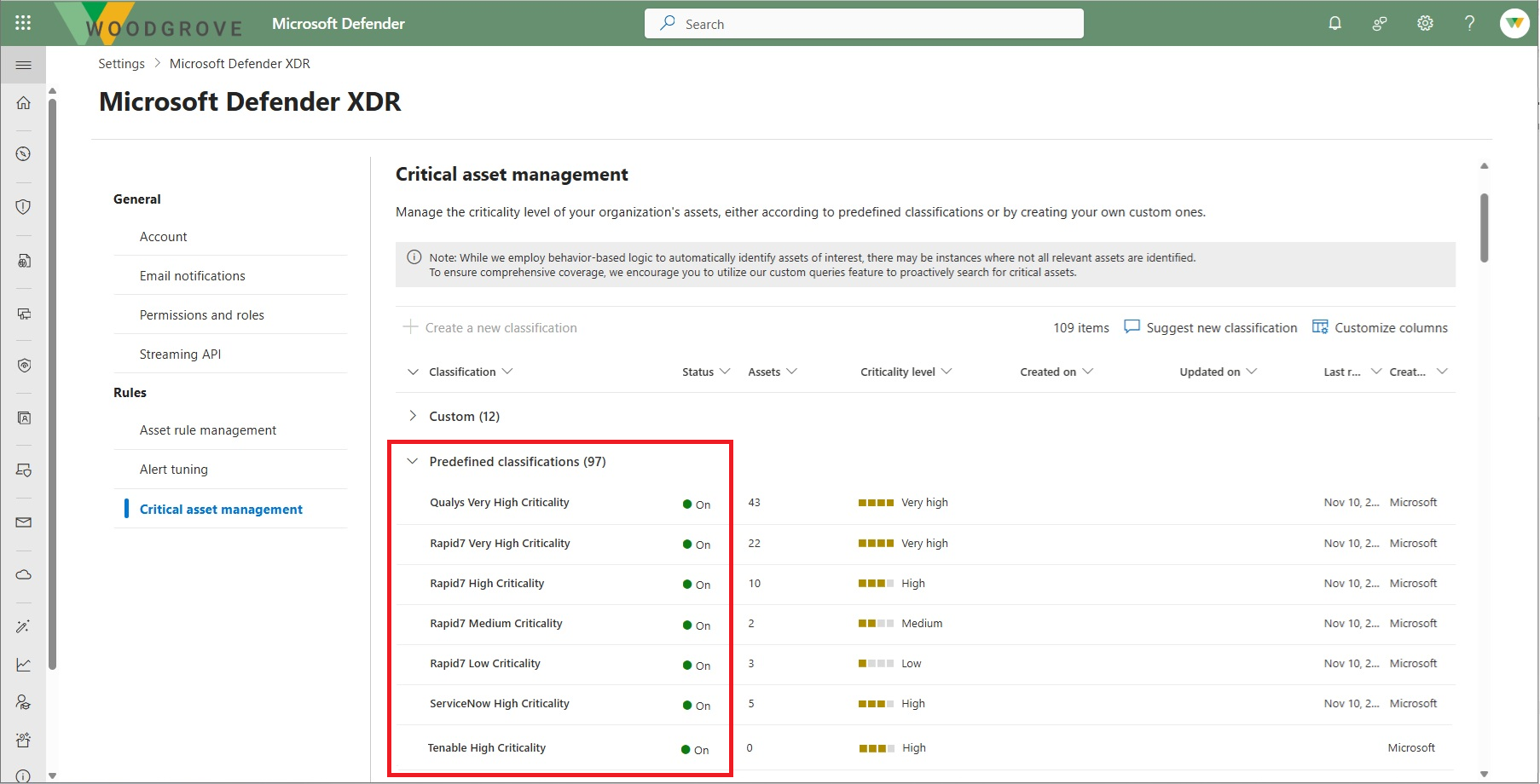

Определение критически важных ресурсов является ключевым фактором, помогающим обеспечить защиту наиболее важных ресурсов в вашей организации от риска утечки данных и сбоев в работе.

Обогащенная информация о важности ресурсов извлекается из соединителей данных на основе оценок важности, вычисляемых в этих внешних продуктах. При приеме этих данных управление критическими ресурсами содержит встроенные правила для преобразования значения важности, полученного из стороннего продукта, в значение важности управления экспозицией для каждого ресурса. Эти классификации можно просмотреть и включить или отключить в интерфейсе управления критическими ресурсами.

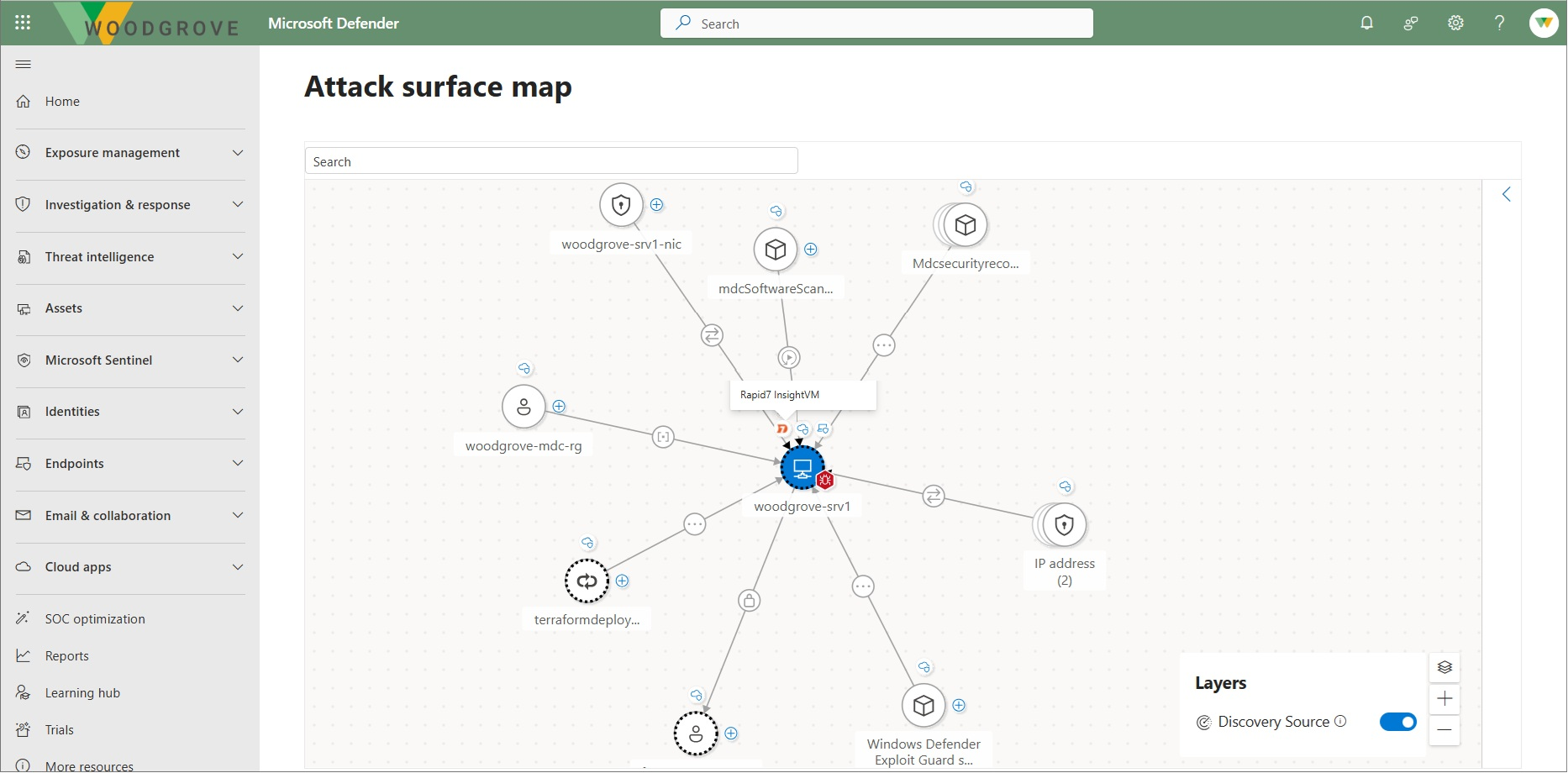

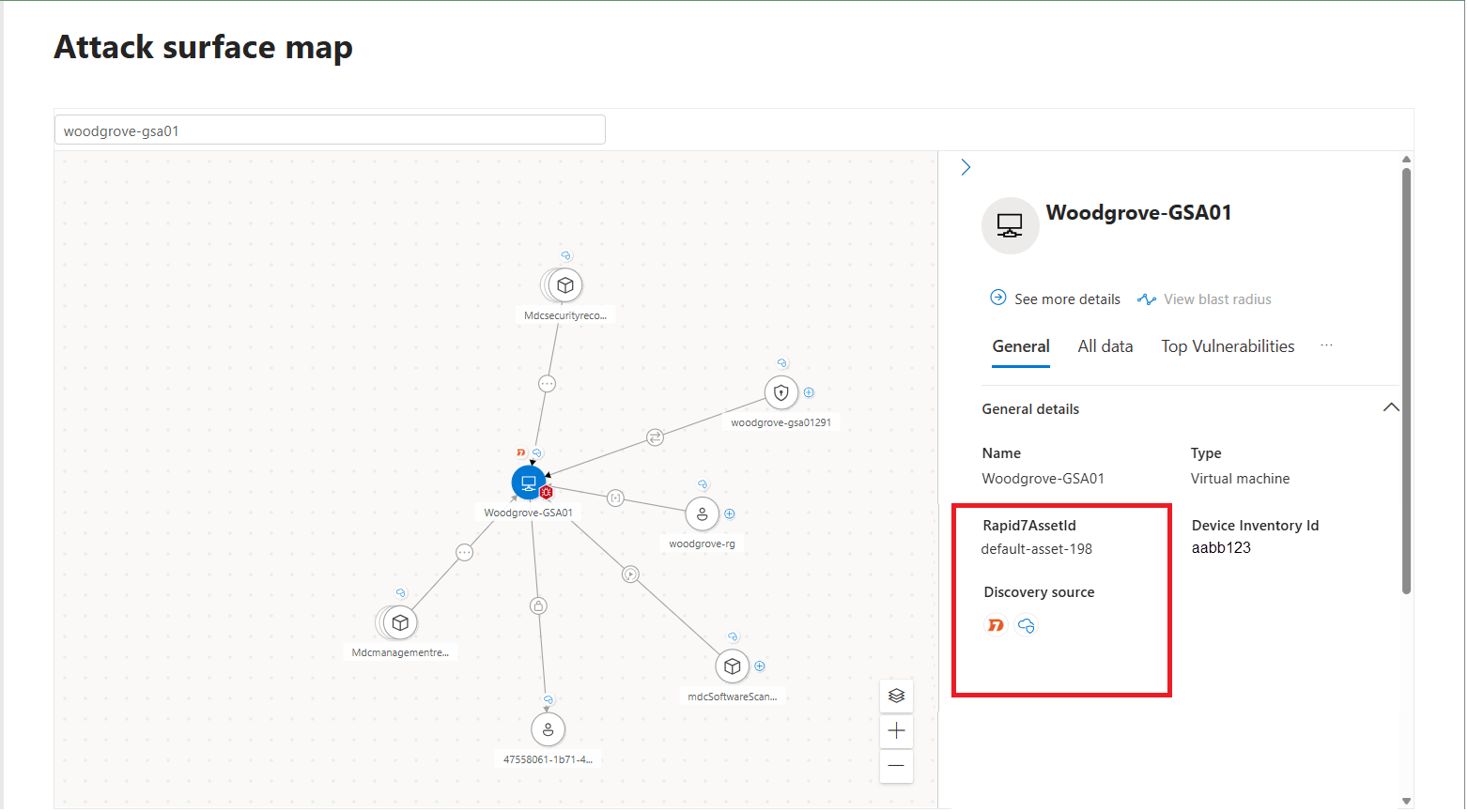

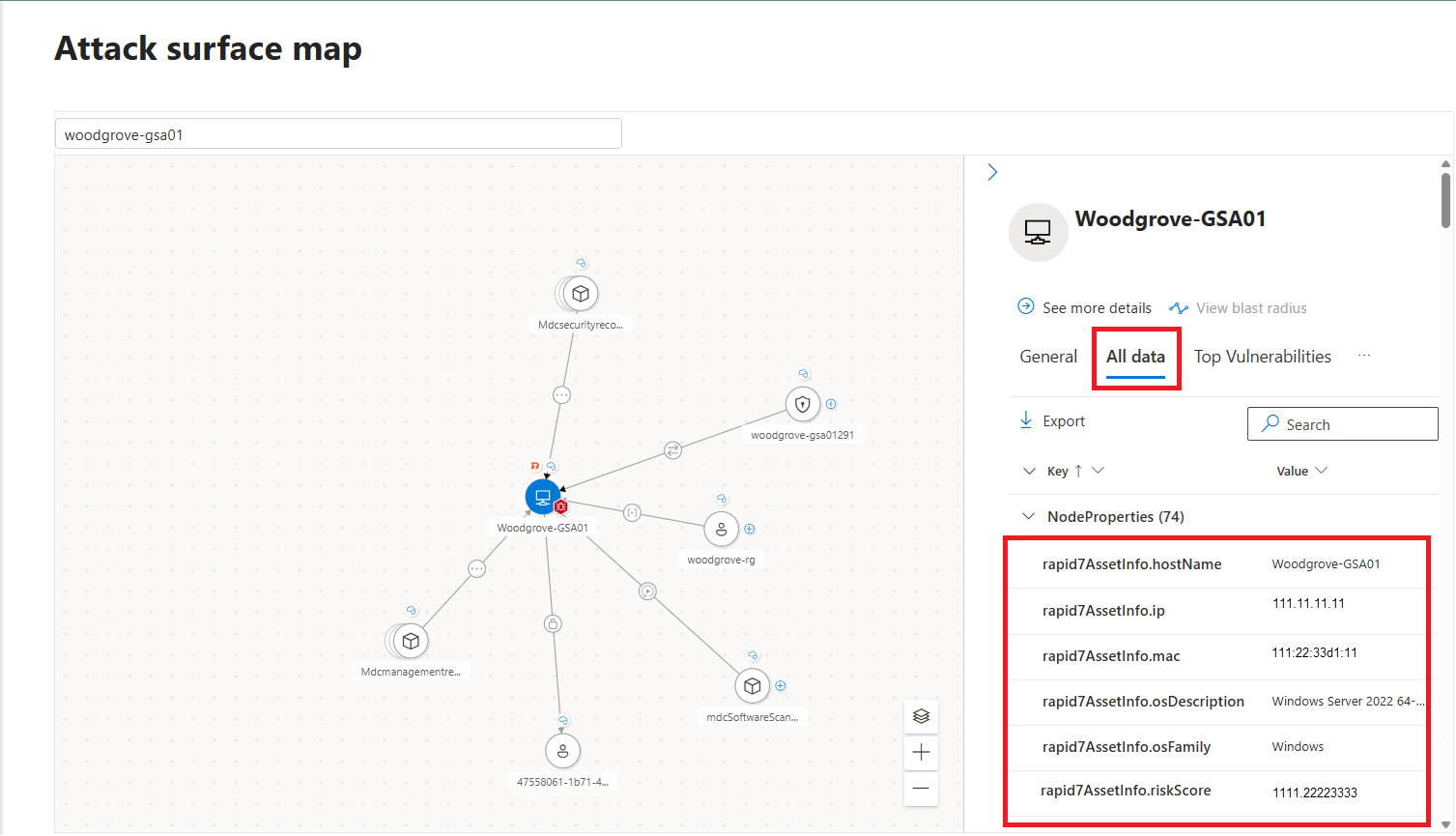

График экспозиции

Чтобы изучить ресурсы и данные обогащения, полученные из внешних продуктов данных, можно также просмотреть эти сведения в графе экспозиции. На карте Направлений атаки можно просмотреть узлы, представляющие ресурсы, обнаруженные соединителями, со встроенными значками, показывающими источники обнаружения для каждого ресурса.

Открыв боковую панель для ресурса, можно также просмотреть подробные данные, полученные из соединителя для каждого ресурса.

Расширенная охота

Чтобы изучить обнаруженные и полученные данные из внешних источников данных, можно выполнять запросы на графе экспозиции в расширенной охоте.

Примеры:

Этот запрос вернет все ресурсы, полученные из SERVICENow CMDB, и их подробные метаданные.

ExposureGraphNodes

| where NodeProperties contains ("serviceNowCmdbAssetInfo")

| extend SnowInfo = NodeProperties.rawData.serviceNowCmdbAssetInfo

Этот запрос вернет все ресурсы, полученные из Qualys.

ExposureGraphNodes

| where EntityIds contains ("QualysAssetId")

Этот запрос вернет все уязвимости ( CVE), сообщаемые Rapid7 в принятых ресурсах.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where tostring(EdgeProperties.rawData.reportInfo.reportedBy) == "rapid7"

| project AssetName = TargetNodeName, CVE = SourceNodeName

Этот запрос вернет все уязвимости ( CVE), сообщаемые Tenable в принятых ресурсах.

ExposureGraphEdges

| where EdgeLabel == "affecting"

| where tostring(EdgeProperties.rawData.reportInfo.reportedBy) == "tenable"

| project AssetName = TargetNodeName, CVE = SourceNodeName

Примечание.

При устранении неполадок с запросами Advanced Hunting (AH), которые не работают или не дают результатов, обратите внимание, что в поле "сообщается" учитывается регистр. Например, допустимые значения: "rapid7", "tenable" и т. д.

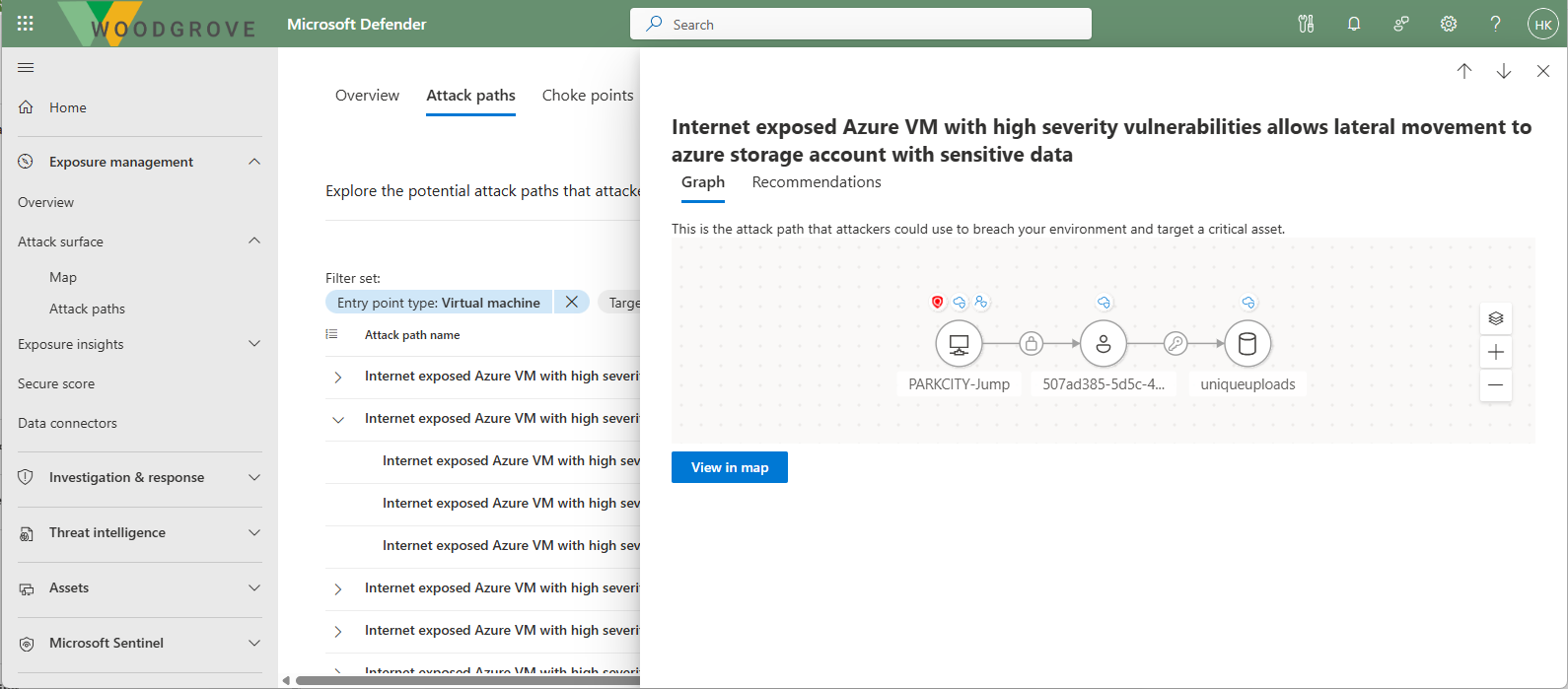

Пути атаки

Управление рисками автоматически создает пути атаки на основе данных, собранных между ресурсами и рабочими нагрузками, включая данные из внешних соединителей. Он имитирует сценарии атак и определяет уязвимости и слабые места, которые злоумышленник может использовать.

При изучении путей атаки в вашей среде вы можете просматривать источники обнаружения, которые способствовали этому пути атаки, на основе графического представления пути.