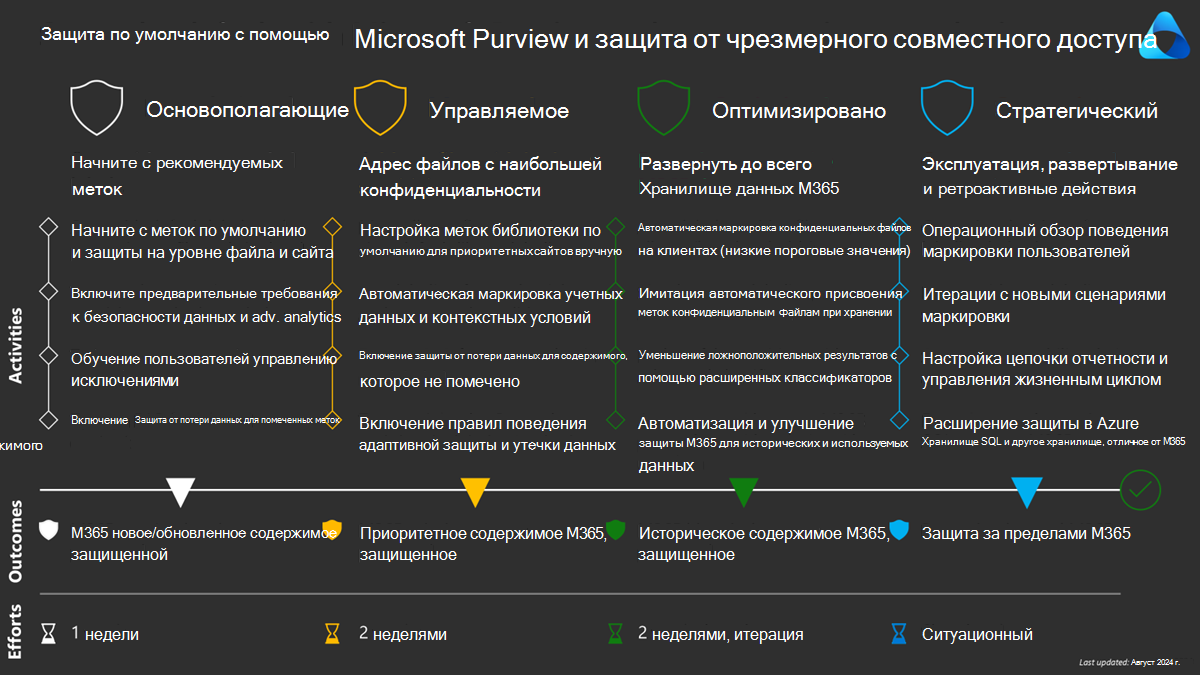

Защита по умолчанию с помощью Microsoft Purview и защита от чрезмерного совместного доступа — этап 2

Это руководство состоит из четырех этапов:

- Введение

- Этап 1. Базовый — начало работы с метками по умолчанию

- Этап 2. Управляемый — адрес файлов с наивысшей конфиденциальности (эта страница)

- Этап 3. Оптимизация — расширение до всего пространства данных Microsoft 365

- Этап 4. Стратегические действия— эксплуатация, расширение и ретроактивные действия

На первом этапе мы объяснили, как защитить новое и обновленное содержимое. На этом этапе мы изучаем, как защитить существующие данные, начиная с самых конфиденциальных данных.

Этап 2. Управляемый — адрес файлов с наивысшей степенью конфиденциальности

Определите приоритетные сайты из:

- Известные сайты, в том числе сайты из команд руководителей

- Содержимое Обозреватель с большим количеством конфиденциальных документов

- Reporting

- API Graph для сайтов с большим количеством конфиденциальной информации

Примечание.

Если вы выбрали для файлов по умолчанию значение Конфиденциально\Все сотрудники, рекомендуется сосредоточиться на сайтах с более высоким приоритетом.

Настройка меток библиотеки по умолчанию для приоритетных сайтов вручную

В настоящее время настройка требует двух отдельных шагов:

- Добавьте метку конфиденциальности на сайт SharePoint.

- Определите метку конфиденциальности по умолчанию для файлов в библиотеках SharePoint.

Владельцы сайтов могут настраивать метки конфиденциальности на сайтах SharePoint и метки библиотеки по умолчанию в библиотеках. Администраторы SharePoint могут настроить метку конфиденциальности сайта на портале администрирования SharePoint. Далее мы рассмотрим настройку меток конфиденциальности на сайтах и библиотеках с помощью PowerShell.

Автоматическая маркировка учетных данных и контекстных условий

Purview обеспечивает автоматическую маркировку как на стороне клиента, так и на стороне службы.

Клиентская сторона обеспечивает гибкость осведомленности конечных пользователей и принятия решений. В контексте защиты по умолчанию клиентские метки наиболее полезны, чтобы рекомендовать более высокую метку конфиденциальности для получателей с более низким пороговым значением конфиденциальной информации. Пользователи могут принять или не принять рекомендацию и сообщить, если предложение метки не подходит.

Автоматическая маркировка на стороне клиента обеспечивает осведомленность конечных пользователей и гибкость при принятии решений. При защите по умолчанию метка на стороне клиента наиболее полезна, чтобы порекомендовать более высокую метку конфиденциальности для получателей с более низким пороговым значением конфиденциальной информации. Затем пользователи могут принять или не принять рекомендацию и сообщить о ней, если предложение метки не подходит.

Метки на стороне службы применяются к существующим файлам в OneDrive и SharePoint, а также при транспортировке сообщений электронной почты и предоставляют дополнительные условия, например контекстные условия для:

- Тип файла

- Размер файла

- Свойства документов

В контексте руководства по безопасности по умолчанию мы сначала работаем по контексту сайта, а не только по типу конфиденциальной информации. Таким образом, мы можем использовать контекстные условия, такие как установка метки "Конфиденциально"\"Все сотрудники ", для всех расширений файлов Office/.pdf для этих сайтов и быстро обращаться к существующим приоритетным сайтам. Мы рассмотрим больше вариантов в масштабе на этапе 3.

Важно!

Мы рекомендуем настроить политики автоматической маркировки для всех учетных данных для конфиденциальной информации, так как злоумышленники больше всего ценят эту информацию. Для автоматической маркировки на стороне клиента задайте для метки значение Строго конфиденциальный\Конкретный Люди. Для автоматической маркировки на стороне службы задайте для метки значение Строго конфиденциально\Все сотрудники.

Включение защиты от потери данных для содержимого, которое не помечено метками

На этом этапе основа хорошо на месте, по умолчанию безопасны, и мы начали обращаться к существующим данным. Включение правил защиты от потери данных (DLP) для немаркированных (используйте условие "Содержимое не помечено ") в конечной точке и Exchange ускоряет маркировку содержимого пользователями и предотвращает общий доступ к содержимому без меток.

Рекомендуется включить это условие правила защиты от потери данных для конечной точки с файлами Office/PDF, а также для соответствующих ограничительных действий, таких как отправка в облако. Пользователи должны открыть свои файлы и пометить их перед отправкой файлов на веб-сайты.

Включение правил поведения адаптивной защиты и утечки данных

Управление внутренними рисками (IRM) предоставляет уровень аналитики и контроля на основе поведения пользователей. В безопасном по умолчанию контексте с помощью меток конфиденциальности IRM может определять и оповещать о том, когда пользователи понижают уровень меток или загружают, маскируют и (или) эксфильтрируют это содержимое.

Администраторы контролируют триггеры и пороговые значения. Кроме того, теперь можно использовать адаптивную защиту для усиления правил защиты от потери данных на основе риска пользователя. Например, правило защиты от потери данных может выполнять аудит по умолчанию при совместном использовании файлов с меткой Общие. Пользователю с высоким риском может быть запрещено предоставлять общий доступ к одному и тому же файлу.

Совет

Рекомендуется включить и протестировать политику по умолчанию с адаптивной защитой и выполнить итерацию, если это применимо, в существующих правилах защиты от потери данных.

IRM предоставляет множество дополнительных возможностей, конфигураций и элементов управления. Ознакомьтесь со следующими ссылками и будущими схемами развертывания Purview, которые подробно описывают управление внутренними рисками.

Этап 2. Сводка

- Использование меток конфиденциальности с сайтами Microsoft Teams, Группы и SharePoint

- Добавление метки конфиденциальности в библиотеку документов SharePoint

- Настройка метки конфиденциальности по умолчанию для библиотеки документов SharePoint

- Автоматически применять метку чувствительности в Microsoft 365

См. также

- Определение сущности "Все учетные данные"

- Справочник по политике защиты от потери данных

- Приступая к управлению рисками утечки внутренней информации

- Динамическое снижение рисков с помощью адаптивной защиты

- Сведения об адаптивной защите в защите от потери данных

- Изучение действий по управлению внутренними рисками

- Рекомендации по управлению объемом оповещений в управлении внутренними рисками

- Создание политик управления рисками внутри организации и управление ими

Перейдите к этапу 3. Оптимизация — расширение до всего пространства данных Microsoft 365