Обзор корпоративной безопасности в Azure HDInsight в AKS

Важный

Azure HDInsight на AKS выведен из эксплуатации 31 января 2025 г. Узнайте больше с помощью этого объявления.

Необходимо перенести рабочие нагрузки в Microsoft Fabric или эквивалентный продукт Azure, чтобы избежать резкого завершения рабочих нагрузок.

Важный

Эта функция сейчас доступна в предварительной версии. Дополнительные условия использования для предварительных версий Microsoft Azure включают дополнительные юридические термины, применимые к функциям Azure, которые находятся в бета-версии, в предварительной версии или в противном случае еще не выпущены в общую доступность. Сведения об этой конкретной предварительной версии см. в Azure HDInsight в предварительной версии AKS. Для вопросов или предложений функций отправьте запрос на AskHDInsight с подробными сведениями и следуйте за дополнительными обновлениями в Azure HDInsight Community.

Azure HDInsight в AKS обеспечивает безопасность по умолчанию, и существует несколько методов для решения ваших потребностей в корпоративной безопасности.

В этой статье рассматриваются общие архитектуры безопасности и решения безопасности, разделяя их на четыре традиционных компонента безопасности: безопасность периметра, проверка подлинности, авторизация и шифрование.

Архитектура безопасности

Готовность предприятия к любому программному обеспечению требует строгих проверок безопасности для предотвращения и устранения угроз, которые могут возникнуть. HDInsight в AKS предоставляет многоуровневую модель безопасности для защиты на нескольких уровнях. Архитектура безопасности использует современные методы авторизации с помощью MSI. Все доступ к хранилищу осуществляется через MSI, а доступ к базе данных осуществляется через имя пользователя или пароль. Пароль, определённый клиентом, хранится в Azure Key Vault. Эта функция обеспечивает надежную и безопасную настройку по умолчанию.

На приведенной ниже схеме показана высокоуровневая техническая архитектура безопасности в HDInsight в AKS.

Основные принципы безопасности предприятия

Одним из способов изучения корпоративной безопасности является разделение решений безопасности на четыре основные группы на основе типа элемента управления. Эти группы также называются основными компонентами безопасности и относятся к следующим типам: безопасность периметра, проверка подлинности, авторизация и шифрование.

Безопасность периметра

Безопасность периметра в HDInsight в AKS достигается с помощью виртуальных сетей. Администратор предприятия может создать кластер в виртуальной сети и использовать группы безопасности сети (NSG) для ограничения доступа к виртуальной сети.

Аутентификация

HDInsight в AKS предоставляет проверку подлинности на основе идентификатора Microsoft Entra для входа в кластер и использует управляемые удостоверения (MSI) для защиты доступа к файлам в Azure Data Lake Storage 2-го поколения. Управляемое удостоверение — это функция идентификатора Microsoft Entra, который предоставляет службам Azure набор автоматически управляемых учетных данных. С помощью этой настройки сотрудники предприятия могут войти в узлы кластера с помощью учетных данных домена. Управляемое удостоверение от Microsoft Entra ID позволяет вашему приложению легко получить доступ к другим защищенным ресурсам Microsoft Entra, таким как Azure Key Vault, хранилища, SQL Server и базы данных. Идентификация, управляемая платформой Azure, не требует создания или смены секретов. Это решение является ключом для защиты доступа к HDInsight в кластере AKS и других зависимых ресурсах. Управляемые удостоверения обеспечивают безопасность приложения, устраняя секреты из приложения, например учетные данные в строках подключения.

Вы создаете управляемое удостоверение, назначаемое пользователем, которое является автономным ресурсом Azure в рамках процесса создания кластера, который управляет доступом к зависимым ресурсам.

Авторизация

Передовая практика, которой следует большинство предприятий — это обеспечение того, чтобы не каждый сотрудник имел полный доступ ко всем корпоративным ресурсам. Аналогичным образом администратор может определять политики управления доступом на основе ролей для ресурсов кластера.

Владельцы ресурсов могут настроить управление доступом на основе ролей (RBAC). Настройка политик RBAC позволяет связать разрешения с ролью в организации. Этот уровень абстракции упрощает обеспечение того, чтобы пользователи имели только разрешения, необходимые для выполнения своих рабочих обязанностей. Авторизация управляется с помощью ролей ARM для управления кластерами (уровня управления) и доступа к данным кластера (уровня данных), которыми управляет система управления доступом к кластеру.

Роли управления кластерами (контрольная плоскость / роли ARM)

| Действие | HDInsight в администраторе пула кластеров AKS | HDInsight в администраторе кластера AKS |

|---|---|---|

| Создание и удаление пула кластеров | ✅ | |

| Назначение прав доступа и ролей в пуле кластеров | ✅ | |

| Создание и удаление кластера | ✅ | ✅ |

| управление кластером | ✅ | |

| Управление конфигурацией | ✅ | |

| Действия скрипта | ✅ | |

| Управление библиотеками | ✅ | |

| Контроль | ✅ | |

| Действия масштабирования | ✅ |

Приведенные выше роли относятся к перспективе операций ARM. Дополнительные сведения см. в статье Предоставление пользователю доступа к ресурсам Azure с помощью портала Azure — Azure RBAC.

Доступ к кластеру (плоскость данных)

Вы можете разрешить доступ к кластеру пользователям, служебным субъектам и управляемым удостоверениям через портал или с помощью Azure Resource Manager.

Этот доступ позволяет

- Просмотр кластеров и управление заданиями.

- Выполните все операции мониторинга и управления.

- Выполните операции автоматического масштабирования и обновите число узлов.

Доступ не предоставлен для

- Удаление кластера

Важный

Для любого вновь добавленного пользователя потребуется дополнительная роль «Azure Kubernetes Service RBAC Reader» для просмотра работоспособности службы .

Аудит

Аудит доступа к ресурсам кластера необходим для отслеживания несанкционированного или непреднамеренного доступа к ресурсам. Это так же важно, как защита ресурсов кластера от несанкционированного доступа.

Администратор группы ресурсов может просматривать и сообщать обо всем доступе к HDInsight в ресурсах кластера AKS и данных с помощью журнала действий. Администратор может просматривать и сообщать об изменениях политик управления доступом.

Шифрование

Защита данных важна для удовлетворения требований организации к безопасности и соответствию требованиям. Наряду с ограничением доступа к данным от несанкционированных сотрудников необходимо зашифровать его. Хранилище и диски (диск ОС и постоянный диск данных), используемые узлами кластера и контейнерами, шифруются. Данные в службе хранилища Azure шифруются и расшифровываются прозрачно с помощью 256-разрядного шифрования AES, одного из самых надежных блочных шифров и соответствия FIPS 140-2. Шифрование службы хранилища Azure включено для всех учетных записей хранения, что делает данные безопасными по умолчанию, вам не нужно изменять код или приложения, чтобы воспользоваться преимуществами шифрования службы хранилища Azure. Шифрование передаваемых данных обрабатывается с помощью TLS 1.2.

Согласие

Предложения по соответствию Azure основаны на различных типах гарантий, включая формальные сертификации. Кроме того, аттестации, проверки и авторизации. Оценки, созданные независимыми сторонними фирмами аудита. Договорные поправки, самооценки и документы по руководству клиентами, созданные корпорацией Майкрософт. Сведения о соответствии HDInsight в AKS см. в Центре доверия Майкрософт и в обзоре соответствия требованиям Microsoft Azure.

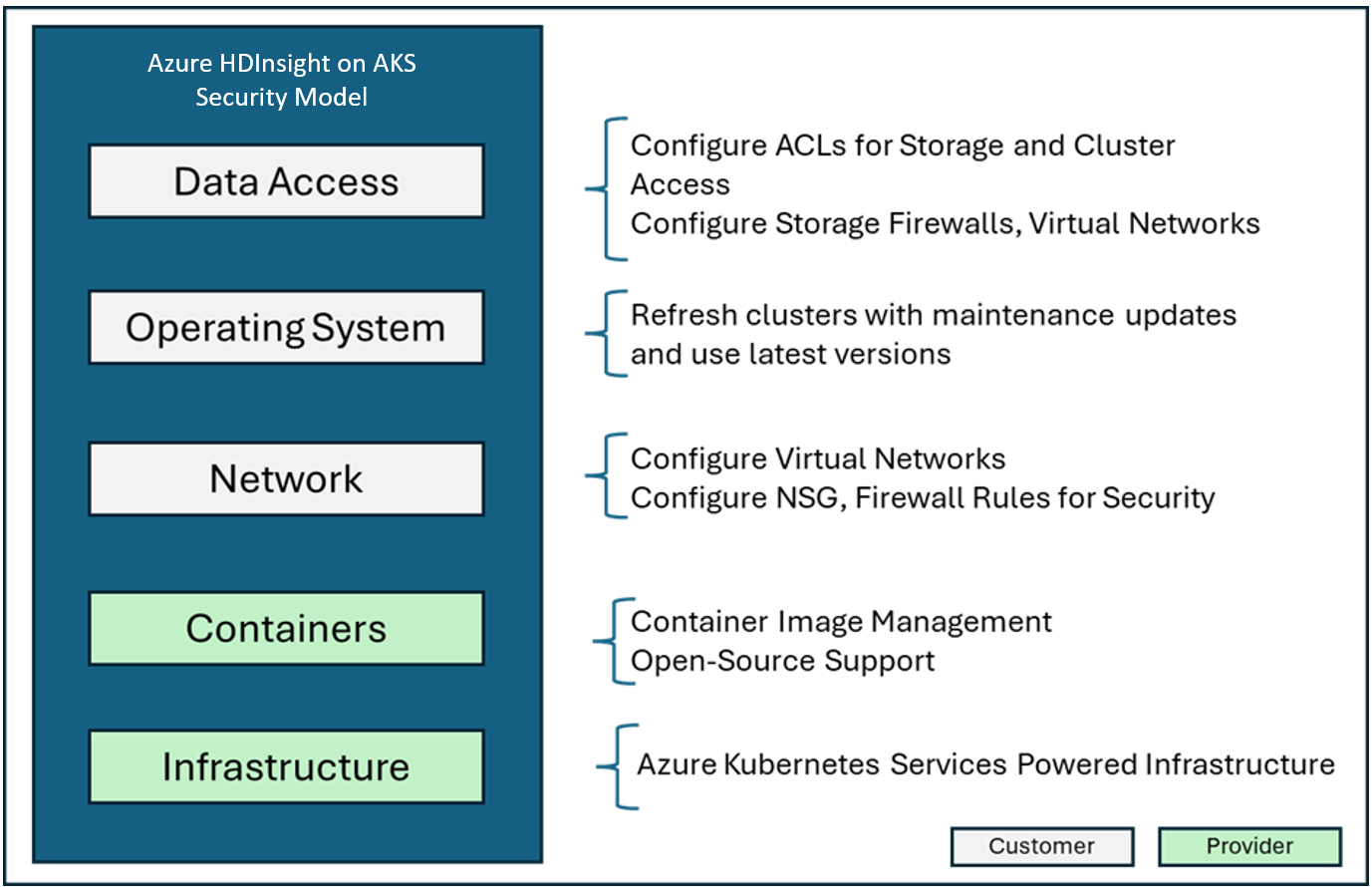

Модель общей ответственности

На следующем рисунке приведены основные области безопасности системы и доступные для вас решения безопасности. Он также подчеркивает, какие области безопасности являются вашими обязанностями как клиента, а какие - обязанностями HDInsight на AKS в качестве поставщика услуг.

В следующей таблице приведены ссылки на ресурсы для каждого типа решения безопасности.

| Область безопасности | Доступные решения | Ответственный участник |

|---|---|---|

| Безопасность доступа к данным | Настройка списков управления доступом списков ACL для Azure Data Lake Storage 2-го поколения | Клиент |

| Включите свойство , требующее безопасной передачи данных, в хранилище. | Клиент | |

| Настройка брандмауэров службы хранилища Azure и виртуальных сетей | Клиент | |

| Безопасность операционной системы | Создание кластеров с самыми последними версиями HDInsight на AKS | Клиент |

| Безопасность сети | Настройте виртуальную сеть | |

| Настройка трафика с помощью правил брандмауэра | Клиент | |

| Настройте необходимый исходящий трафик | Клиент |