Управление доступом к кластеру

Важный

Azure HDInsight на AKS выведен из эксплуатации 31 января 2025 г. Узнайте больше из этого объявления.

Необходимо перенести рабочие нагрузки в Microsoft Fabric или эквивалентный продукт Azure, чтобы избежать резкого завершения рабочих нагрузок.

Важный

Эта функция сейчас доступна в предварительной версии. Дополнительные условия использования для предварительных версий Microsoft Azure включают дополнительные юридические термины, применимые к функциям Azure, которые находятся в бета-версии, в предварительной версии или в противном случае еще не выпущены в общую доступность. Сведения об этой конкретной предварительной версии см. в Azure HDInsight в предварительной версии AKS. Для вопросов или предложений функций отправьте запрос на AskHDInsight с подробными сведениями и следуйте за дополнительными обновлениями в Azure HDInsight Community.

В этой статье представлен обзор механизмов, доступных для управления доступом к HDInsight в пулах кластеров и кластерах AKS. Здесь также описывается, как назначать разрешения пользователям, группам, назначаемым пользователем управляемым удостоверениям и субъектам-службам для обеспечения доступа к плоскости данных кластера.

При создании кластера пользователь может выполнять операции с данными, доступными для кластера. Однако, чтобы разрешить другим пользователям выполнять запросы и задания в кластере, требуется доступ к плоскости данных кластера.

Управление пулом кластеров или доступом к кластеру (плоскость управления)

Для управления пулом кластеров или ресурсами кластера доступны следующие встроенные роли HDInsight в AKS и Azure.

| Роль | Описание |

|---|---|

| Владелец | Предоставляет полный доступ ко всем ресурсам, включая возможность назначения ролей в Azure RBAC. |

| Сотрудник | Предоставляет полный доступ для управления всеми ресурсами, но не позволяет назначать роли в Azure RBAC. |

| Читатель | Просмотр всех ресурсов, но не позволяет вносить изменения. |

| HDInsight в администраторе пула кластеров AKS | Предоставляет полный доступ к управлению пулом кластеров, включая возможность удаления пула кластера. |

| HDInsight в администраторе кластера AKS | Предоставляет полный доступ к управлению кластером, включая возможность удаления кластера. |

Вы можете использовать панель управления доступом (IAM) для управления доступом к пулу кластеров и контрольной плоскости.

См. предоставить пользователю доступ к ресурсам Azure с помощью портала Azure — Azure RBAC.

Управление доступом к кластеру (уровень данных)

Этот доступ позволяет выполнять следующие действия:

- Просмотр кластеров и управление заданиями.

- Все операции мониторинга и управления.

- Чтобы включить автомасштабирование и изменить количество узлов.

Доступ ограничен для следующих вариантов:

- Удаление кластера.

Чтобы назначить разрешения пользователям, группам, управляемым удостоверениям, назначенным пользователем, и учетным записям служб для обеспечения доступа к плоскости данных кластера, доступны следующие параметры:

Использование портала Azure

Предоставление доступа

Ниже описано, как предоставить доступ другим пользователям, группам, назначенным пользователем управляемому удостоверению и субъектам-службам.

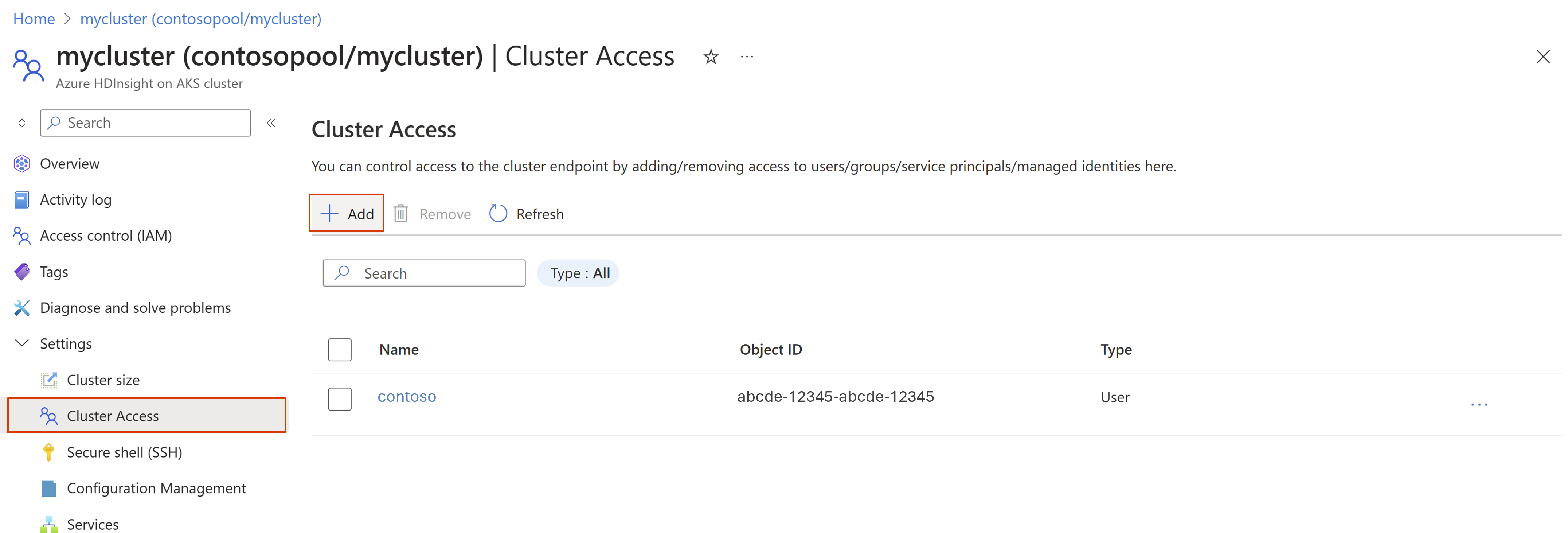

Перейдите в раздел доступа кластера на портале Azure и нажмите Добавить.

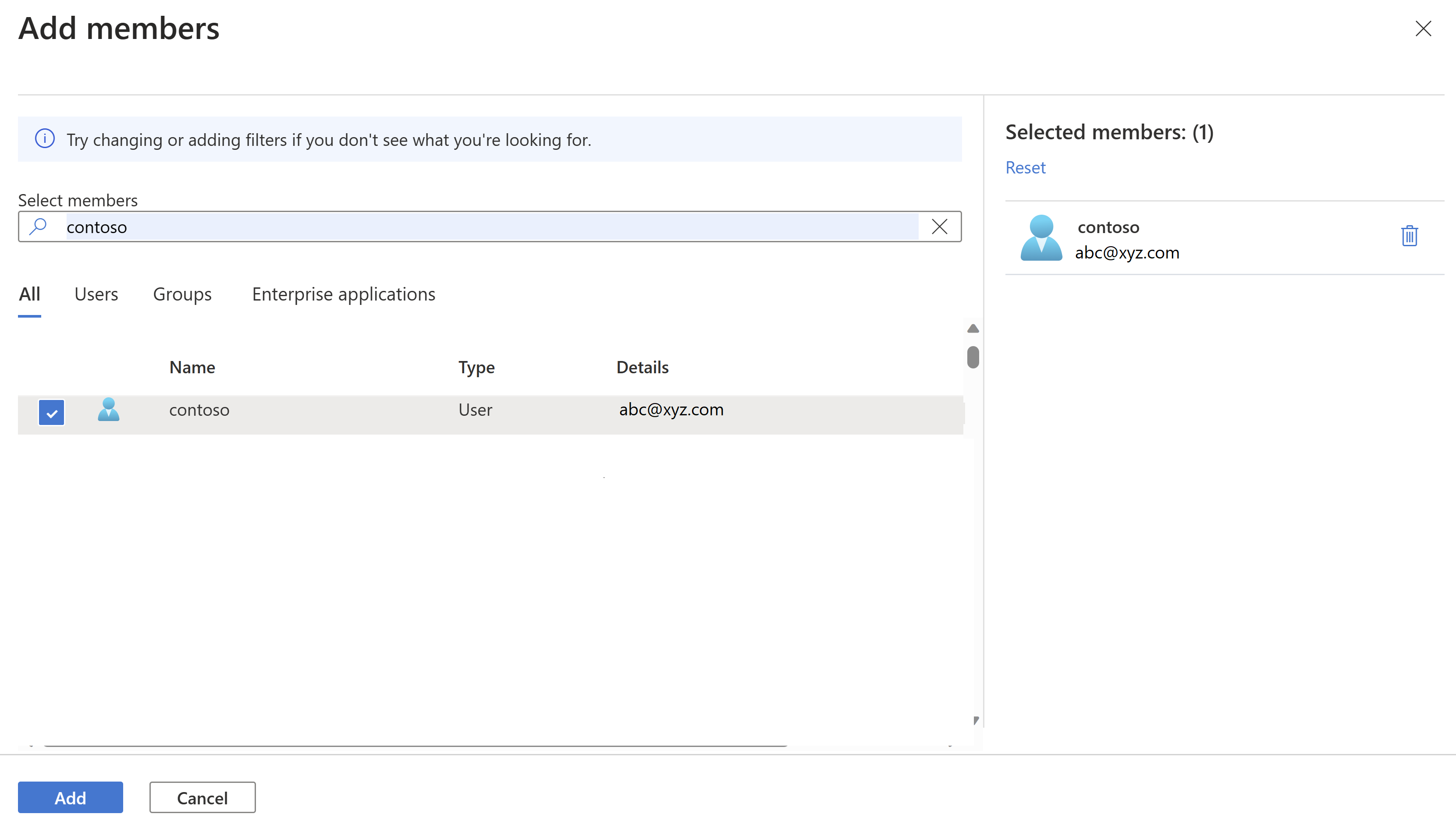

Выполните поиск пользователя/группы/назначаемого пользователем управляемого удостоверения или субъекта-службы для предоставления доступа и щелкните Добавить.

Удаление доступа

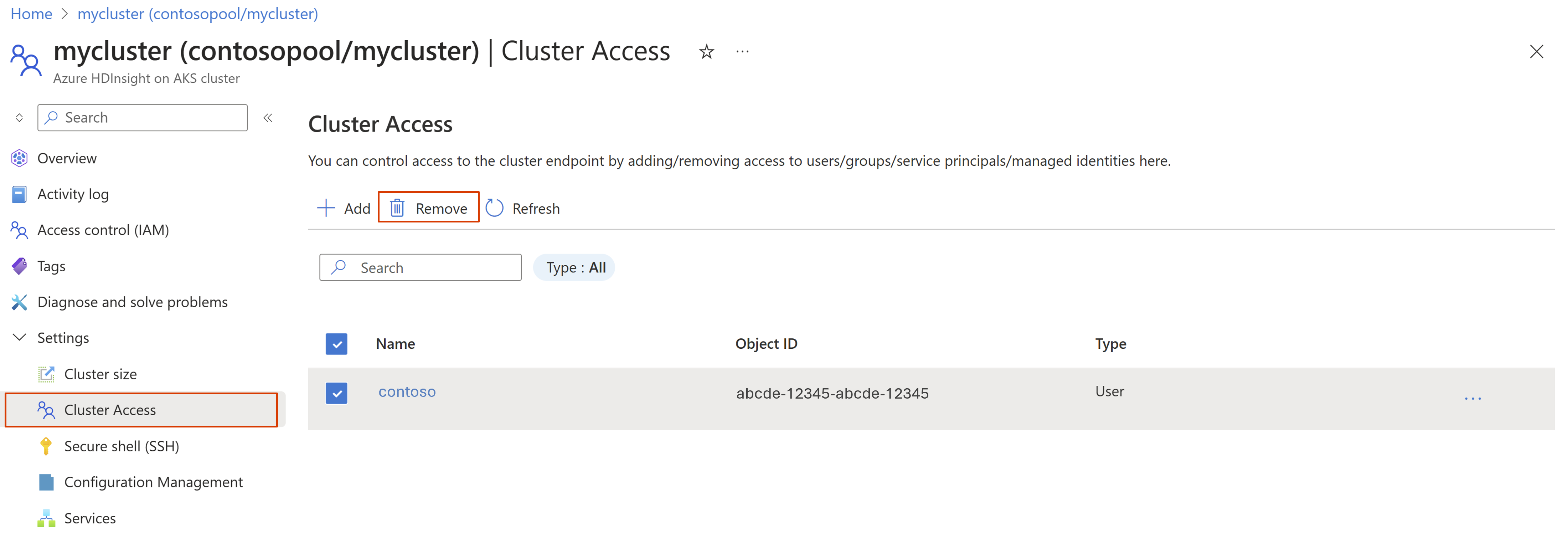

Выберите элементы, которые нужно удалить, и нажмите кнопку Удалить.

Использование шаблона ARM

Необходимые условия

- Рабочий HDInsight в кластере AKS.

- шаблон ARM для вашего кластера.

- Знакомство с разработкой и развертыванием шаблонов ARM.

Выполните действия, чтобы обновить объект authorizationProfile в разделе clusterProfile в шаблоне ARM кластера.

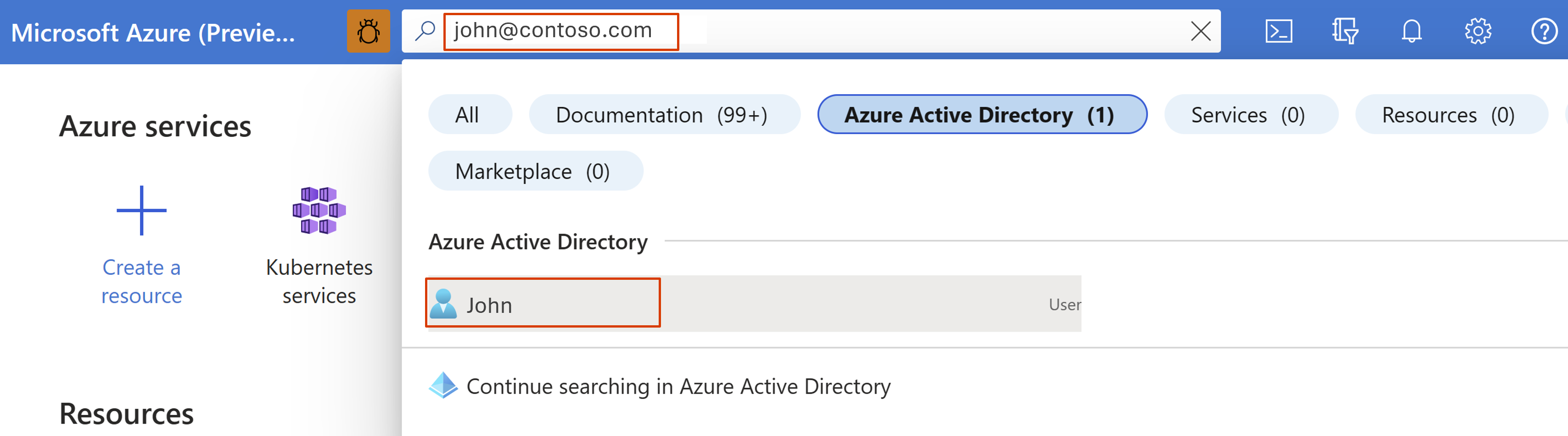

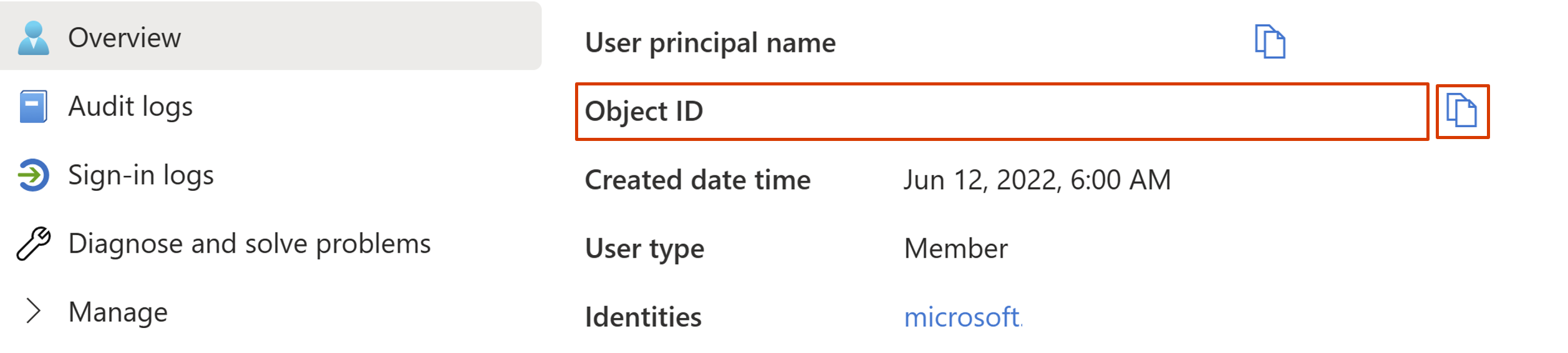

В строке поиска на портале Azure найдите пользователя, группу, управляемое удостоверение, назначаемое пользователем, или субъект-службы.

Скопируйте идентификатор объекта или идентификатор субъекта .

Измените раздел

authorizationProfileв шаблоне ARM кластера.Добавьте управляемое удостоверение, назначаемое пользователем, идентификатор объекта или идентификатор главного субъекта-службы в свойство

userIds.Добавьте идентификатор объекта группы в свойство

groupIds."authorizationProfile": { "userIds": [ "abcde-12345-fghij-67890", "a1b1c1-12345-abcdefgh-12345" ], "groupIds": [] },

Разверните обновленный шаблон ARM, чтобы отразить изменения в кластере. Узнайте, как развернуть шаблон ARM .