Приложение 1. Сеть кластеров HPC

Пакет MICROSOFT HPC поддерживает пять топологий кластера, предназначенных для удовлетворения различных потребностей пользователей и производительности, масштабируемости, управляемости и доступа. Эти топологии отличаются тем, как узлы в кластере подключены друг к другу и к корпоративной сети. В зависимости от топологии сети, выбранной для кластера, некоторые сетевые службы, такие как протокол DHCP и преобразование сетевых адресов (NAT), можно предоставить головному узлу на узлы.

Необходимо выбрать топологию сети, которую вы будете использовать для кластера заранее, чтобы настроить кластер HPC.

В этом разделе приведены следующие разделы:

конфигурации брандмауэра Windows

порты брандмауэра , необходимые для служб кластера

правила брандмауэра Windows, настроенные пакетом MICROSOFT HPC

порты брандмауэра , используемые для связи с узлами Windows Azure

Сети кластера HPC

В следующей таблице перечислены сети, к которым можно подключить кластер HPC.

| Сетевое имя | Описание |

|---|---|

| Корпоративная сеть | Сеть организации, подключенная к головному узлу и, в некоторых случаях, к другим узлам в кластере. Корпоративная сеть часто является общедоступной или корпоративной сетью, в которую большинство пользователей входят для выполнения своей работы. Весь трафик управления и развертывания внутри кластера осуществляется в корпоративной сети, если частная сеть, а также сеть приложений, также подключаются к узлам кластера. |

| Частная сеть | Выделенная сеть, которая несет взаимодействие между узлами внутри кластера. Эта сеть, если она существует, выполняет управление, развертывание и трафик приложений, если сеть приложений отсутствует. |

| Сеть приложений | Выделенная сеть, предпочтительно с высокой пропускной способностью и низкой задержкой. Эта сеть обычно используется для параллельного обмена данными между узлами кластера. |

Поддерживаемые топологии кластера HPC

Существует пять топологий кластера, поддерживаемых пакетом HPC:

топология 1. Вычислительные узлы, изолированные в частной сети

топология 3. Вычислительные узлы, изолированные в частных сетях и сетей приложений

топология 4. Все узлы в корпоративных, частных и приложениях

топология 5. Все узлы только в корпоративной сети

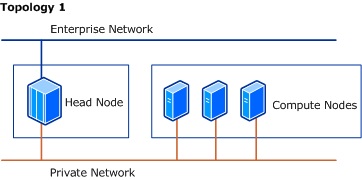

Топология 1. Вычислительные узлы, изолированные в частной сети

На следующем рисунке показано, как головной узел и вычислительные узлы подключены к сетям кластера в этой топологии.

В следующей таблице перечислены сведения о различных компонентах в этой топологии.

| Компонент | Описание |

|---|---|

| Сетевые адаптеры | — головной узел имеет два сетевых адаптера. — Каждый вычислительный узел имеет один сетевой адаптер. — Головной узел подключен как к корпоративной сети, так и к частной сети. — вычислительные узлы подключены только к частной сети. |

| Трафик | — частная сеть несет все связи между головным узлом и вычислительными узлами, включая развертывание, управление и трафик приложений (например, обмен данными MPI). |

| Сетевые службы | — Конфигурация по умолчанию для этой топологии включена NAT в частной сети, чтобы обеспечить вычислительные узлы с преобразованием адресов и доступом к службам и ресурсам в корпоративной сети. — DHCP включен по умолчанию в частной сети для назначения IP-адресов вычислительным узлам. — Если DHCP-сервер уже установлен в частной сети, NAT и DHCP будут отключены по умолчанию. |

| Безопасность | — Конфигурация по умолчанию в кластере включена брандмауэром для корпоративной сети и отключена для частной сети. |

| Рекомендации при выборе этой топологии | — Производительность кластера является более согласованной, так как обмен данными внутри кластера направляется в частную сеть. — сетевой трафик между вычислительными узлами и ресурсами в корпоративной сети (например, базами данных и файловыми серверами) передается через головной узел. По этой причине и в зависимости от объема трафика это может повлиять на производительность кластера. — Вычислительные узлы недоступны напрямую пользователями в корпоративной сети. Это имеет последствия при разработке и отладке параллельных приложений для использования в кластере. — Если вы хотите добавить узлы рабочей станции в кластер, а эти узлы подключены к корпоративной сети, обмен данными между узлами рабочей станции и вычислительными узлами невозможен. |

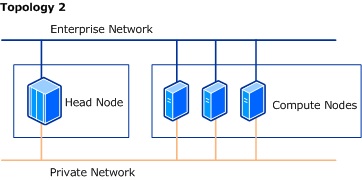

Топология 2. Все узлы в корпоративных и частных сетях

На следующем рисунке показано, как головной узел и вычислительные узлы подключены к сетям кластера в этой топологии.

В следующей таблице перечислены сведения о различных компонентах в этой топологии.

| Компонент | Описание |

|---|---|

| Сетевые адаптеры | — головной узел имеет два сетевых адаптера. — каждый дополнительный узел кластера имеет два сетевых адаптера. — Все узлы в кластере подключены как к корпоративной сети, так и к выделенной частной сети кластера. |

| Трафик | — Обмен данными между узлами, включая развертывание, управление и трафик приложений, осуществляется в частной сети. — трафик из корпоративной сети можно направлять непосредственно на вычислительный узел. |

| Сетевые службы | — Конфигурация по умолчанию для этой топологии имеет DHCPenabled в частной сети, чтобы предоставить IP-адреса вычислительным узлам. — NAT не требуется в этой топологии, так как вычислительные узлы подключены к корпоративной сети, поэтому этот параметр отключен по умолчанию. |

| Безопасность | — Конфигурация по умолчанию в кластере включена брандмауэром для корпоративной сети и отключена для частной сети. |

| Рекомендации при выборе этой топологии | — Эта топология обеспечивает более согласованную производительность кластера, так как обмен данными внутри кластера направляется в частную сеть. — Эта топология хорошо подходит для разработки и отладки приложений, так как все вычислительные узлы подключены к корпоративной сети. — Эта топология обеспечивает простой доступ к вычислительным узлам пользователей в корпоративной сети. — Эта топология предоставляет вычислительные узлы с прямым доступом к корпоративным сетевым ресурсам. |

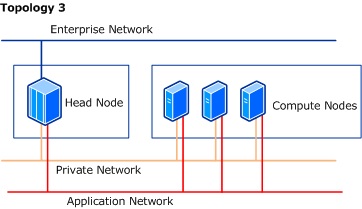

Топология 3. Вычислительные узлы, изолированные в частных сетях и сетях приложений

На следующем рисунке показано, как головной узел и вычислительные узлы подключены к сетям кластера в этой топологии.

В следующей таблице перечислены сведения о различных компонентах в этой топологии.

| Компонент | Описание |

|---|---|

| Сетевые адаптеры | — Головной узел имеет три сетевых адаптера: один для корпоративной сети, один для частной сети и высокоскоростный адаптер, подключенный к сети приложений для обеспечения высокой производительности. — Каждый вычислительный узел имеет два сетевых адаптера, один для частной сети и другой для сети приложений. |

| Трафик | — Частная сеть несет связь между головным узлом и вычислительными узлами и данными управления. — Задания MPI, выполняемые в кластере, используют высокопроизводительную сеть приложений для обмена данными между узлами. |

| Сетевые службы | — Конфигурация по умолчанию для этой топологии включает DHCP и NAT для частной сети, чтобы обеспечить преобразование IP-адресов и адресов для вычислительных узлов. DHCP включен по умолчанию в сети приложений, но не NAT. — Если DHCP-сервер уже установлен в частной сети, NAT и DHCP будут отключены по умолчанию. |

| Безопасность | — Конфигурация по умолчанию в кластере включена брандмауэром для корпоративной сети и отключена в частных и приложениях. |

| Рекомендации при выборе этой топологии | — Эта топология обеспечивает более согласованную производительность кластера, так как взаимодействие между кластерами направляется в частную сеть, а взаимодействие с приложением направляется в отдельную изолированную сеть. — Вычислительные узлы не доступны напрямую пользователями в корпоративной сети в этой топологии. Это имеет последствия при разработке и отладке параллельных приложений для использования в кластере. — Если вы хотите добавить узлы рабочей станции в кластер, а эти узлы подключены к корпоративной сети, обмен данными между узлами рабочей станции и вычислительными узлами невозможен. |

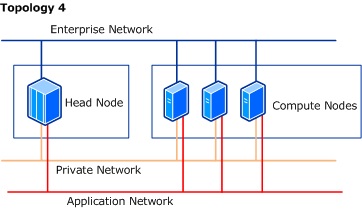

Топология 4. Все узлы в корпоративных, частных и приложениях

На следующем рисунке показано, как головной узел и вычислительные узлы подключены к сетям кластера в этой топологии.

В следующей таблице перечислены сведения о различных компонентах в этой топологии.

| Компонент | Описание |

|---|---|

| Сетевые адаптеры | — головной узел и каждый вычислительный узел имеют три сетевых адаптера: один для корпоративной сети, один для частной сети и высокоскоростной адаптер, подключенный к сети приложений для обеспечения высокой производительности. |

| Трафик | — сеть частного кластера содержит только трафик развертывания и управления. — Сеть приложений несет конфиденциальный трафик с задержкой, например обмен данными MPI между узлами. — сетевой трафик из корпоративной сети достигает вычислительных узлов напрямую. |

| Сетевые службы | — Конфигурация по умолчанию для этой топологии включает DHCP для частных сетей и сетей приложений для предоставления IP-адресов вычислительным узлам обеих сетей. — NAT отключен для частных сетей и сетей приложений, так как вычислительные узлы подключены к корпоративной сети. |

| Безопасность | — Конфигурация по умолчанию в кластере включена брандмауэром для корпоративной сети и отключена в частных и приложениях. |

| Рекомендации при выборе этой топологии | — Эта топология обеспечивает более согласованную производительность кластера, так как взаимодействие между кластерами направляется в частную сеть, а взаимодействие с приложением направляется в отдельную изолированную сеть. — Эта топология хорошо подходит для разработки и отладки приложений, так как все узлы кластера подключены к корпоративной сети. — Эта топология предоставляет пользователям в корпоративной сети прямой доступ к вычислительным узлам. — Эта топология предоставляет вычислительные узлы с прямым доступом к корпоративным сетевым ресурсам. |

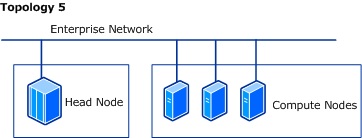

Топология 5. Все узлы только в корпоративной сети

На следующем рисунке показано, как головной узел и вычислительные узлы подключены к сетям кластера в этой топологии.

В следующей таблице перечислены сведения о различных компонентах в этой топологии.

| Компонент | Описание |

|---|---|

| Сетевые адаптеры | — головной узел имеет один сетевой адаптер. — Все вычислительные узлы имеют один сетевой адаптер. — Все узлы находятся в корпоративной сети. |

| Трафик | — Весь трафик, в том числе внутри кластера, приложения и корпоративного трафика, передается по корпоративной сети. Это обеспечивает максимальный доступ к вычислительным узлам пользователей и разработчиков в корпоративной сети. |

| Сетевые службы | — Эта топология не требует NAT или DHCP, так как вычислительные узлы подключены к корпоративной сети. |

| Безопасность | — Конфигурация по умолчанию в кластере включает брандмауэр для корпоративной сети. |

| Рекомендации при выборе этой топологии | — Эта топология предлагает пользователям в корпоративной сети прямой доступ к вычислительным узлам. — более быстрый доступ к ресурсам в корпоративной сети отдельными вычислительными узлами. — Эта топология, например топологии 2 и 4, хорошо подходит для разработки и отладки приложений, так как все узлы кластера подключены к корпоративной сети. — Эта топология предоставляет вычислительные узлы с прямым доступом к корпоративным сетевым ресурсам. — Так как все узлы подключены только к корпоративной сети, вы не можете использовать средства развертывания в пакете HPC для развертывания узлов из операционной системы или через iSCSI. — Эта топология рекомендуется для добавления узлов рабочей станции (которые обычно уже подключены к корпоративной сети), так как узлы рабочей станции могут взаимодействовать со всеми другими типами узлов в кластере. |

Поддержка версий протокола Интернета

Для поддержки сети HPC сетевые адаптеры на узлах кластера должны быть включены для IPv4. Поддерживаются конфигурации только IPv4 и двух стека (IPv4 и IPv6). Сетевые адаптеры нельзя включить только для IPv6.

Сетевые службы HPC

В зависимости от топологии сети, выбранной для кластера HPC, преобразование сетевых адресов (NAT) или протокол DHCP можно предоставить головному узлу узлам, подключенным к разным сетям кластера.

Преобразование сетевых адресов (NAT)

Преобразование сетевых адресов (NAT) предоставляет метод преобразования IPv4-адресов компьютеров в одну сеть в IPv4-адреса компьютеров в другой сети.

Включение NAT на головном узле позволяет узлам частных или приложений получать доступ к ресурсам в корпоративной сети. Если у вас есть другой сервер, предоставляющий службы NAT или маршрутизации в частных или приложениях, не нужно включать NAT. Кроме того, NAT не требуется, если все узлы подключены к корпоративной сети.

DHCP-сервер

DHCP-сервер назначает IP-адреса сетевым клиентам. В зависимости от обнаруженной конфигурации кластера HPC и топологии сети, выбранной для кластера, узлы будут получать IP-адреса из головного узла под управлением DHCP, от выделенного DHCP-сервера в частной сети или через службы DHCP, поступающие с сервера в корпоративной сети.

Примечание.

Если включить DHCP-сервер на головном узле пакета HPC 2012, средства управления DHCP по умолчанию не устанавливаются. Если вам нужны средства управления DHCP, их можно установить на головном узле с помощью графического интерфейса мастера добавления ролей и компонентов или средства командной строки. Дополнительные сведения см. в разделе Установка или удаление ролей, служб ролей или компонентов.

Конфигурация брандмауэра Windows

Если пакет HPC установлен на узле в кластере, по умолчанию настроены и включены две группы правил брандмауэра Windows для определенных hpC:

правила частных HPC, которые позволяют службам кластеров Windows HPC на головном узле и узлам кластера взаимодействовать друг с другом.

общедоступные правила HPC, позволяющие внешним клиентам взаимодействовать со службами кластеров Windows HPC.

В зависимости от роли узла в кластере (например, головного узла и вычислительного узла), правила, составляющие частные HPC, и группы общедоступных HPC будут отличаться.

Для дальнейшего управления параметрами брандмауэра можно настроить, включает ли пакет HPC отдельные сетевые адаптеры из брандмауэра Windows на узлах кластера. Если сетевой адаптер исключен из брандмауэра Windows, обмен данными с узлом полностью открыт через этот адаптер, независимо от правил брандмауэра Windows, которые включены или отключены на узле.

Страница настройки брандмауэра

Примечание.

Если пакет HPC позволяет управлять исключениями сетевых адаптеров, пакет HPC постоянно отслеживает исключения сетевого адаптера на узлах и пытается восстановить их до выбранных параметров.

Если вы настроите пакет HPC для управления исключениями сетевых адаптеров, выберите один из следующих параметров для каждой сети кластера.

| Выбор брандмауэра | Описание |

|---|---|

| DNS | Не исключите из брандмауэра Windows сетевой адаптер, подключенный к этой сети HPC. Влияет на все узлы (за исключением узлов рабочей станции) в этой сети. |

| ВЫКЛ. | Исключите из брандмауэра Windows сетевой адаптер, подключенный к этой сети HPC. Влияет на все узлы (за исключением узлов рабочей станции) в этой сети. |

Предостережение

Необходимо использовать конфигурацию брандмауэра Windows, которая соответствует политикам безопасности вашей организации.

Дополнительные рекомендации

При использовании мастера настройки сети для внесения изменений в параметры брандмауэра эти изменения распространяются на все существующие узлы в кластере (за исключением узлов рабочих станций и неуправляемых узлов сервера), но это может занять до 5 минут, чтобы изменения вступили в силу на узлах.

Если кластер HPC включает в себя частную или сеть приложений, выбор по умолчанию заключается в создании исключений сетевых адаптеров в этих сетях (то есть параметр по умолчанию для этих сетей HPC OFF). Это обеспечивает оптимальную производительность и удобство управления. Если вы используете частные сети и сети приложений, а безопасность внутри узла важна для вас, изолируйте частные сети и сети приложений за головном узлом.

Средства администрирования в брандмауэре Windows с расширенной безопасностью или параметры групповой политики в Active Directory могут переопределить некоторые параметры брандмауэра, настроенные пакетом HPC. Это может негативно повлиять на функциональные возможности кластера Windows HPC.

При удалении пакета HPC на головном узле брандмауэр Windows по умолчанию будет включен (или отключен) для подключений к сетям кластера в соответствии с настройкой брандмауэра Windows для сетей кластера HPC. Если вам нужно, можно вручную перенастроить защищенные подключения в брандмауэре Windows после удаления пакета HPC.

Если у вас есть приложения, требующие доступа к головному узлу или узлам кластера на определенных портах, необходимо вручную настроить правила для этих приложений в брандмауэре Windows.

Средство командной строки hpcfwutil можно использовать для обнаружения, очистки или восстановления правил брандмауэра Windows в кластере Windows HPC. Дополнительные сведения см. в hpcfwutil.

Порты брандмауэра, необходимые для служб кластера

В следующей таблице перечислены порты брандмауэра, необходимые службам на узлах кластера HPC. По умолчанию эти порты открываются в брандмауэре Windows во время установки пакета HPC. (Дополнительные сведения см. в таблицах правил брандмауэра Windows, которые соответствуют этой таблице.)

Примечание.

Если вы используете брандмауэр, отличный от Майкрософт, настройте необходимые порты и правила вручную для правильной работы кластера HPC.

| Номер порта | Протокол | Направление | Используется для |

|---|---|---|---|

| 80 | TCP | Входящий трафик | Любое |

| 443 | TCP | Входящий трафик | Любое |

| 1856 | TCP | Входящий трафик | HpcNodeManager.exe |

| 5800, 5801, 5802, 5969, 5970 | TCP | Входящий трафик | HpcScheduler.exe |

| 5974 | TCP | Входящий трафик | HpcDiagnostics.exe |

| 5999 | TCP | Входящий трафик | HpcScheduler.exe |

| 6729, 6730 | TCP | Входящий трафик | HpcManagement.exe |

| Примечание 7997 : этот порт настроен, начиная с пакета HPC 2008 R2 с пакетом обновления 1 (SP1). | TCP | Входящий трафик | HpcScheduler.exe |

| 8677 | TCP | Входящий трафик | Msmpisvc.exe |

| 9087 | TCP | Входящий трафик | HpcBroker.exe |

| 9090 | TCP | Входящий трафик | HpcSession.exe |

| 9091 | TCP | Входящий трафик | SMSvcHost.exe |

| 9092 | TCP | Входящий трафик | HpcSession.exe |

| Примечание 9094 : этот порт настроен начиная с пакета HPC 2012. | TCP | Входящий трафик | HpcSession.exe |

| Примечание 9095 . этот порт настроен начиная с пакета HPC 2012. | TCP | Входящий трафик | HpcBroker.exe |

| Примечание 9096 : этот порт настроен начиная с пакета HPC 2012. | TCP | Входящий трафик | HpcSoaDiagMon.exe |

| 9100 – 9163 Примечание. эти порты не настроены в пакете HPC 2012. | TCP | Входящий трафик | HpcServiceHost.exe, HpcServiceHost32.exe |

| 9200 – 9263 Примечание. Эти порты не настроены в пакете HPC 2012. | TCP | Входящий трафик | HpcServiceHost.exe, HpcServiceHost32.exe |

| 9794 | TCP | Входящий трафик | HpcManagement.exe |

| 9892, 9893 | Tcp, UDP Примечание. Этот порт настроен только для TCP, начиная с пакета HPC 2012. | Входящий трафик | HpcSdm.exe |

| Примечание 9894 : этот порт настроен начиная с пакета HPC 2012. | TCP, UDP; | Входящий трафик | HpcMonitoringServer.exe |

Правила брандмауэра Windows, настроенные пакетом Microsoft HPC

Правила брандмауэра Windows в следующих двух таблицах настраиваются во время установки пакета HPC. Не все правила настраиваются на всех узлах кластера.

Примечание.

В следующих таблицах "Узлы рабочих станций" относятся как к узлам рабочей станции, так и к неуправляемых узлам сервера. Неуправляемые узлы сервера можно настроить начиная с пакета HPC 2008 R2 с пакетом обновления 3 (SP3).

частных правилах HPC

| Имя правила | Направление | Узел кластера | Используется для | Протокол | Локальный порт |

|---|---|---|---|---|---|

| Сервер развертывания HPC (TCP-In) | Входящий трафик | Головной узел | HpcManagement.exe | TCP | 9794 |

| Служба планировщика заданий HPC (TCP-in, частная) | Входящий трафик | Головной узел | HpcScheduler.exe | TCP | 5970 |

| Синхронизация часов HPC MPI (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | Mpisync.exe | TCP | Любое |

| Преобразование MPI HPC MPI в журнал (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | Etl2clog.exe | TCP | Любое |

| Преобразование HPC MPI Etl в OTF (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | Etl2otf.exe | TCP | Любое |

| Диагностика PingPong для HPC MPI (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | Mpipingpong.exe | TCP | Любое |

| Служба MPI HPC (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | Msmpisvc.exe | TCP | 8677 |

| Служба HPC Node Manager (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HpcNodeManager.exe | TCP | 1856 |

| Сеанс HPC (TCP-in, частный) | Входящий трафик | Головной узел | HpcSession.exe | TCP | 9092 |

| HPC SMPD (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HpcSmpd.exe | TCP | Любое |

| Общий доступ к портам интеграции приложений HPC (TCP-Out) | Исходящие | Головной узел, узел брокера | SMSvcHost.exe | TCP | Любое |

| Синхронизация часов HPC MPI (TCP-Out) | Исходящие | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | Mpisync.exe | TCP | Любое |

| Преобразование MPI HPC MPI в журнал (TCP-Out) | Исходящие | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | Etl2clog.exe | TCP | Любое |

| Преобразование HPC MPI Etl в OTF (TCP-Out) | Исходящие | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | Etl2otf.exe | TCP | Любое |

| Диагностика PingPong для HPC MPI (TCP-Out) | Исходящие | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | Mpipingpong.exe | TCP | Любое |

| HPC Mpiexec (TCP-Out) | Исходящие | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | Mpiexec.exe | TCP | Любое |

| Служба HPC Node Manager (TCP-Out) | Исходящие | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HpcNodeManager.exe | TCP | Любое |

общедоступные правила HPC

| Имя правила | Направление | Узел кластера | Используется для | Протокол | Локальный порт |

|---|---|---|---|---|---|

| Общий доступ к портам интеграции приложений HPC (TCP-In) | Входящий трафик | Головной узел, узел брокера | SMSvcHost.exe | TCP | 9091 |

| HPC Broker (TCP-In) | Входящий трафик | Головной узел, узел брокера | HpcBroker.exe | TCP | 9087, 9095 |

| Рабочая роль HPC Broker (HTTP-In) Примечание. Это правило настроено начиная с пакета HPC 2008 R2 с пакетом обновления 1. | Входящий трафик | Головной узел, узел брокера | Любое | TCP | 80, 443 |

| Служба диагностики HPC (TCP-In) | Входящий трафик | Головной узел | HpcDiagnostics.exe | TCP | 5974 |

| Служба промежуточного прокси-сервера HPC (TCP-In) Примечание. это правило настроено начиная с пакета HPC 2008 R2 с пакетом обновления 1. | Входящий трафик | Головной узел | HpcScheduler.exe | TCP | 7997 |

| TCP-In |

Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HpcNodeManager.exe | TCP | 7998 |

| Узел HPC (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HpcServiceHost.exe | TCP | — пакет HPC 2012: любой — пакет HPC 2008 R2: 9100 – 9163 |

| Узел HPC для контроллера (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HpcServiceHost.exe | TCP | — пакет HPC 2012: любой — пакет HPC 2008 R2: 9200 – 9263 |

| Узел HPC x32 (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HpcServiceHost32.exe | TCP | — пакет HPC 2012: любой — пакет HPC 2008 R2: 9100 – 9163 |

| Узел HPC x32 для контроллера (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HpcServiceHost32.exe | TCP | — пакет HPC 2012: любой — пакет HPC 2008 R2: 9200 – 9263 |

| Служба планировщика заданий HPC (TCP-In) | Входящий трафик | Головной узел | HpcScheduler.exe | TCP | 5800, 5801, 5969, 5999 |

| Служба управления HPC (TCP-In) | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HpcManagement.exe | TCP | 6729, 6730 |

| Служба сервера мониторинга HPC (TCP-In) Примечание. Это правило настроено начиная с пакета HPC 2012. | Входящий трафик | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HpcMonitoringServer.exe | TCP | 9894 |

| Примечание сервера мониторинга HPC (UDP-In): это правило настроено начиная с пакета HPC 2012. | Головной узел | HpcMonitoring Server.exe | UDP | 9894 | |

| База данных отчетов HPC (in) | Входящий трафик | Головной узел | Sqlservr.exe | Любое | Любое |

| Служба хранилища SDM HPC (TCP-In) | Входящий трафик | Головной узел | HpcSdm.exe | TCP | 9892, 9893 |

| Служба хранилища HPC SDM (UDP-In) Примечание. Это правило не настроено пакетом HPC 2012. | Входящий трафик | Головной узел | HpcSdm.exe | UDP | 9893 |

| Сеанс HPC (HTTPS-In) | Входящий трафик | Головной узел | Любое | TCP | 443 |

| Сеанс HPC (TCP-In) | Входящий трафик | Головной узел | HpcSession.exe | TCP | 9090, 9094 |

| Примечание. Это правило настроено начиная с пакета HPC 2012, начиная с пакета HPC 2012. | Входящий трафик | Головной узел | HpcSoaDiagMon.exe | 9096 | |

| Браузер SQL (в) | Входящий трафик | Головной узел | Sqlbrowser.exe | Любое | Любое |

| HpC Broker (Out) | Исходящие | Головной узел, узел брокера | HpcBroker.exe | Любое | Любое |

| Рабочая роль брокера HPC (TCP-Out) | Исходящие | Головной узел, узел брокера | HpcBrokerWorker.exe | TCP | Любое |

| Служба планировщика заданий HPC (TCP-Out) | Исходящие | Головной узел | HpcScheduler.exe | TCP | Любое |

| Служба управления HPC (TCP-Out) | Исходящие | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HpcManagement.exe | TCP | Любое |

| Сеанс HPC (out) | Исходящие | Головной узел | HpcSession.exe | Любое | Любое |

| HpC SOA Diag Mon Service (TCP-Out) Примечание. Это правило настроено начиная с пакета HPC 2012. | Исходящие | Головной узел, узел брокера, вычислительный узел, узел рабочей станции | HPCSoaDiagMon.exe | TCP | Любое |

Порты брандмауэра, используемые для обмена данными с узлами Windows Azure

В следующей таблице перечислены порты во всех внутренних или внешних брандмауэрах, которые должны быть открыты по умолчанию для развертывания и работы узлов Windows Azure с пакетом HPC 2008 R2 с пакетом обновления 3 или пакетом обновления 4 или пакетом HPC 2012.

| Протокол | Направление | Порт | Назначение |

|---|---|---|---|

| TCP | Исходящие | 443 | HTTPS — развертывание узла — взаимодействие с хранилищем Windows Azure — взаимодействие с ИНТЕРФЕЙСами API управления REST Трафик TCP, отличный от HTTPS — службы, ориентированные на обслуживание (SOA) — промежуточное хранение файлов — планирование заданий |

| TCP | Исходящие | 3389 | RDP — подключения удаленного рабочего стола к узлам |

В следующей таблице перечислены порты во внутренних или внешних брандмауэрах, которые должны быть открыты для развертывания и работы узлов Windows Azure с помощью пакета HPC 2008 R2 с пакетом обновления 1 или пакетом обновления 2.

| Протокол | Направление | Порт | Назначение |

|---|---|---|---|

| TCP | Исходящие | 80 | HTTP — развертывание узла |

| TCP | Исходящие | 443 | HTTPS — развертывание узла — взаимодействие с хранилищем Windows Azure — взаимодействие с ИНТЕРФЕЙСами API управления REST |

| TCP | Исходящие | 3389 | RDP — подключения удаленного рабочего стола к узлам |

| TCP | Исходящие | 5901 | Службы ориентированной на обслуживание архитектуры (SOA) — брокер SOA |

| TCP | Исходящие | 5902 | Службы SOA — элемент управления прокси-сервером SOA |

| TCP | Исходящие | 7998 | Промежуточный файл |

| TCP | Исходящие | 7999 | Планирование заданий |

Параметр реестра для возврата к более ранней конфигурации порта брандмауэра Windows Azure

Если кластер работает по крайней мере с пакетом HPC 2008 R2 с пакетом обновления 3 (SP3), головной узел можно настроить для взаимодействия с Windows Azure с помощью портов брандмауэра сети, необходимых для пакета HPC 2008 R2 с пакетом обновления 1 (SP1) или с пакетом обновления 2 (SP2) вместо порта по умолчанию 443. Чтобы изменить необходимые порты, настройте параметр реестра в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\HPC. Настройте DWORD с именем WindowsAzurePortsSettingи задайте для данных значение "0". После настройки этого параметра реестра необходимо перезапустить головной узел, чтобы перезапустить службы HPC. Кроме того, необходимо убедиться, что все порты внутреннего или внешнего брандмауэра настроены правильно и повторно развертываются все узлы Windows Azure, развернутые с помощью ранее настроенных параметров порта.

Предостережение

Неправильное изменение реестра может серьезно повредить систему. Перед внесением изменений в реестр необходимо создать резервную копию всех значений данных на компьютере.