Защита среды по умолчанию

Каждый сотрудник вашей организации имеет доступ к среде Power Platform по умолчанию. Как администратору Power Platform, вам необходимо подумать о том, как защитить эту среду, сохраняя при этом ее доступность для личного продуктивного использования создателями. В этой статье представлены предложения.

Вдумчиво назначайте роли администратора

Подумайте, должны ли ваши администраторы иметь роль администратора Power Platform. Не будет ли более подходящей роль администратора среды или роль системного администратора? В любом случае ограничьте более мощную роль администратора Power Platform несколькими пользователями. Дополнительные сведения об администрировании сред Power Platform.

Сообщите о намерениях

Одной из ключевых задач рабочей группы Центра передовых технологий (CoE) Power Platform является связь с требуемыми сотрудниками среды по умолчанию. Вот некоторые рекомендации.

Переименование среды по умолчанию

Среда по умолчанию создается с именем ИмяКлиента (по умолчанию). Вы можете изменить название среды на что-то более описательное, например Среда личной продуктивности, чтобы четко указать на намерение.

Использование концентратора Power Platform

Концентратор Microsoft Power Platform — это шаблон сайта для общения SharePoint. Он обеспечивает отправную точку для центрального источника информации для создателей об использовании вашей организацией Power Platform. Стартовое содержимое контент и шаблоны страниц упрощают предоставление создателям такой информации, как:

- Варианты использования личной продуктивности

- Как создавать приложения и потоки

- Где создавать приложения и потоки

- Как связаться со службой поддержки Центра передовых технологий СoЕ

- Правила в отношении интеграции с внешними сервисами

Добавьте ссылки на любые другие внутренние ресурсы, которые могут оказаться полезными для ваших создателей.

Ограничение доступа для всех

Создатели могут делиться своими приложениями с другими пользователями и группами безопасности. По умолчанию общий доступ для всей организации или для всех отключен. Рассмотрите возможность использования закрытого процесса для широко используемых приложений для обеспечения соблюдения политик и требований, подобных следующим:

- Политика контроля безопасности

- Политика бизнес-проверки

- Требования управления жизненным циклом приложений (ALM)

- Требования к пользовательскому опыту и брендингу

Функция Общий доступ для всех по умолчанию отключена в Power Platform. Рекомендуется оставить этот параметр отключенным, чтобы ограничить чрезмерный доступ к приложениям на основе холста нежелательных пользователей. Группа Все для вашей организации содержит всех пользователей, которые когда-либо входили в ваш клиент, включая гостей и внутренних участников. Это не только все внутренние сотрудники в клиенте. Кроме того, членство в группе Все нельзя ни редактировать, ни просматривать. Чтобы узнать больше о группе Все, перейдите по ссылке /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone.

Если вы хотите предоставить доступ всем внутренним сотрудникам или большой группе людей, рассмотрите возможность предоставления общего доступа существующей группе безопасности этих участников или создания группы безопасности и предоставления общего доступа к приложению этой группе безопасности.

Если функция Общий доступ для всех отключена, только администраторы Dynamics 365, администраторы Power Platform и глобальные администраторы могут предоставить общий доступ к приложению всем пользователям в среде. Если вы являетесь администратором, вы можете выполнить следующую команду PowerShell, если вам нужно разрешить общий доступ для группы Все.

Во-первых, откройте PowerShell от имени администратора и войдите в свою учетную запись Power Apps, выполнив эту команду.

Add-PowerAppsAccountЗапустите командлет Get-TenantSettings, чтобы получить список настроек клиента вашей организации в виде объекта.

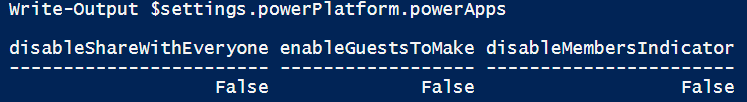

Объект

powerPlatform.PowerAppsвключает в себя три флага:

Выполните следующие команды PowerShell, чтобы получить объект параметров и установить для переменной disableShareWithEveryone значение $false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseВыполните командлет

Set-TenantSettingsс объектом параметров, чтобы разрешить создателям предоставлять общий доступ к своим приложениям всем пользователям в клиенте.Set-TenantSettings $settingsЧтобы отключить общий доступ для группы Все, выполните те же действия, но задайте значение

$settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Установка политики защиты от потери данных

Еще один способ защитить среду по умолчанию — создать для нее политику защиты от потери данных (DLP). Наличие политики защиты от потери данных особенно важно для среды по умолчанию, поскольку все сотрудники вашей организации имеют к ней доступ. Ниже приведены некоторые рекомендации, которые помогут вам обеспечить соблюдение политики.

Настройка сообщения об управлении политикой защиты от потери данных

Настройте сообщение об ошибке, которое отображается, если создатель создает приложение, нарушающее политику защиты от потери данных вашей организации. Направьте создателя в концентратор Power Platform вашей организации и предоставьте адрес электронной почты вашей команды центра передовых технологий.

Поскольку команда CoE со временем совершенствует политику защиты от потери данных, вы можете непреднамеренно сломать некоторые приложения. Убедитесь, что сообщение о нарушении политики защиты от потери данных содержит контактную информацию или ссылку на дополнительную информацию, чтобы предоставить создателям дальнейшие действия.

Используйте следующие командлеты PowerShell для настройки сообщения политики управления:

| Command | Описание: |

|---|---|

| Set-PowerAppDlpErrorSettings | Задание сообщения об управлении |

| Set-PowerAppDlpErrorSettings | Обновление сообщения об управлении |

Блокировка новых соединителей в среде по умолчанию

По умолчанию все новые соединители помещаются в группу "Нерабочие" вашей политики защиты от потери данных. Вы всегда можете изменить группу по умолчанию на "Бизнес" или "Заблокировано". Для политики DLP, которая применяется к среде по умолчанию, мы рекомендуем настроить группу «Заблокировано» в качестве группы по умолчанию, чтобы гарантировать, что новые соединители останутся непригодными для использования до тех пор, пока они не будут проверены одним из ваших администраторов.

Ограничение создателей готовыми соединителями

Ограничьте создателей только основными неблокируемыми соединителями, чтобы предотвратить доступ к остальным.

Переместите все соединители, которые нельзя заблокировать, в группу бизнес-данных.

Переместите все соединители, которые могут быть заблокированы, в заблокированную группу данных.

Ограничение настраиваемых соединителей

Пользовательские соединители интегрируют приложение или поток с собственной службой. Эти службы предназначены для технических пользователей, таких как разработчики. Рекомендуется уменьшить отпечаток API-интерфейсов, созданных вашей организацией, которые можно вызывать из приложений или потоков в среде по умолчанию. Чтобы создатели не могли создавать и использовать настраиваемые соединители для API-интерфейсов в среде по умолчанию, создайте правило, блокирующее все шаблоны URL-адресов.

Чтобы предоставить создателям доступ к некоторым API-интерфейсам (например, службе, которая возвращает список корпоративных праздников), настройте несколько правил, которые классифицируют различные шаблоны URL-адресов в группы деловых и некоммерческих данных. Убедитесь, что соединения всегда используют протокол HTTPS. Дополнительные сведения о политике защиты от потери данных для настраиваемых соединителей.

Защита интеграции с Exchange

Соединитель Office 365 Outlook является одним из стандартных соединителей, который нельзя заблокировать. Это позволяет создателям отправлять, удалять и отвечать на сообщения электронной почты в почтовых ящиках, к которым у них есть доступ. Риск этого соединителя также связан с одной из его самых мощных возможностей — возможностью отправки электронной почты. Например, создатель может создать поток, который отправляет массовую рассылку по электронной почте.

Администратор Exchange в вашей организации может настроить правила на сервере Exchange Server, чтобы запретить отправку электронных писем из приложений. Также можно исключить определенные потоки или приложения из правил, настроенных для блокировки исходящих электронных писем. Вы можете комбинировать эти правила со «списком разрешенных» адресов электронной почты, чтобы гарантировать, что электронная почта из приложений и потоков может быть отправлена только из небольшой группы почтовых ящиков.

Когда приложение или поток отправляет электронное письмо с помощью соединителя Office 365 Outlook, он вставляет в сообщение определенные заголовки SMTP. Можно использовать зарезервированные фразы в заголовках, чтобы определить, было ли отправлено электронное письмо из потока или из приложения.

Заголовок SMTP, вставленный в электронное письмо, отправленное из потока, выглядит так, как показано в следующем примере:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Сведения о заголовке

В следующей таблице описываются значения, которые отображаются в заголовке x-ms-mail-application в зависимости от используемой службы:

| Service | Стоимость |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (workflow <GUID>; version <номер версии>) microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <имя приложения>) |

В следующей таблице описываются значения, которые отображаются в заголовке x-ms-mail-operation-type в зависимости от выполняемого действия:

| Стоимость | Описание: |

|---|---|

| Ответить | Для операций с ответами по электронной почте |

| Переслать | Для пересылки сообщений электронной почты |

| Отправить | Для операций отправки электронной почты, включая SendEmailWithOptions и SendApprovalEmail |

Заголовок x-ms-mail-environment-id содержит значение идентификатора среды. Наличие этого заголовка зависит от продукта, который вы используете:

- В Power Apps он всегда присутствует.

- В Power Automate он присутствует только в соединениях, созданных после июля 2020 года.

- В Logic Apps он никогда не присутствует.

Потенциальные правила Exchange для среды по умолчанию

Вот некоторые действия с электронной почтой, которые вы, возможно, захотите заблокировать с помощью правил Exchange.

Блокировать исходящие электронные письма внешним получателям: блокировать все исходящие электронные письма, отправляемые внешним получателям из Power Automate и Power Apps. Это правило запрещает создателям отправлять электронные письма партнерам, поставщикам или клиентам из своих приложений или потоков.

Блокировка исходящей пересылки: блокировка всех исходящих сообщений электронной почты, пересылаемых внешним получателям из Power Automate и Power Apps, где отправитель не входит в список разрешенных почтовых ящиков. Это правило запрещает создателям создавать поток, который автоматически перенаправляет входящие электронные письма внешнему получателю.

Исключения, которые следует учитывать в правилах блокировки электронной почты

Вот несколько возможных исключений из правил Exchange для блокировки электронной почты для повышения гибкости:

Исключенные определенных приложений и потоков: добавьте список исключений к предложенным ранее правилам, чтобы утвержденные приложения или потоки могли отправлять сообщения электронной почты внешним получателям.

Разрешенный список на уровне организации: в этом сценарии имеет смысл перенести решение в выделенную среду. Если несколько потоков в среде должны отправлять исходящие электронные письма, вы можете создать общее правило исключения, чтобы разрешить исходящие электронные письма из этой среды. Разрешения создателя и администратора в этой среде должны строго контролироваться и ограничиваться.

Дополнительные сведения о том, как настроить соответствующие правила кражи данных для трафика электронной почты, связанного с Power Platform, см. в статье Средства предотвращения кражи данных электронной почты для соединителей.

Применение изоляции между клиентами

Power Platform имеет систему соединителей на основе Microsoft Entra, которая позволяет авторизованным пользователям Microsoft Entra подключать приложения и потоки к хранилищам данных. Изоляция клиентов управляет перемещением данных из авторизованных источников данных Microsoft Entra для своего клиента и от него.

Изоляция клиентов применяется на уровне клиента и влияет на все среды в клиенте, включая среду по умолчанию. Поскольку все сотрудники являются создателями в среде по умолчанию, настройка надежной политики изоляции клиентов имеет решающее значение для защиты среды. Рекомендуется явно настраивать клиенты, к которым могут подключаться ваши сотрудники. На всех остальных клиентов должны распространяться правила по умолчанию, которые блокируют как входящий, так и исходящий поток данных.

Изоляция клиента Power Platform отличается от ограничение клиентов в масштабе Microsoft Entra ID. Это не влияет на доступ на основе Microsoft Entra ID вне Power Platform. Она работает только для соединителей, использующих аутентификацию на основе Microsoft Entra ID, таких как соединители Office 365 Outlook и SharePoint.

См. также

Ограничение исходящего и входящего доступа между клиентами (предварительная версия)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)