Управление ключом шифрования

Все среды Microsoft Dataverse используют прозрачное шифрование данных (TDE) SQL Server для выполнения шифрования данных в реальном времени при записи на диск, которое также называется неактивным шифрованием.

По умолчанию Microsoft хранит ключ шифрования базы данных для ваших сред и управляет ими, так что вам не требуется это делать. Функция управляемых ключей в центре администрирования Microsoft Power Platform предоставляет администраторам возможность самостоятельно управлять ключом шифрования базы данных, который связан с клиентом Dataverse.

Внимание!

С 6 января 2026 г. мы прекратим поддержку использования собственных ключей (BYOK). Клиентам рекомендуется перейти на управляемые клиентом ключи (CMK) — расширенное решение, которое предлагает улучшенные функциональные возможности, более широкую поддержку источников данных и более высокую производительность. Дополнительные сведения см. в разделах Управление ключом шифрования, управляемым клиентом и Миграция сред с использованием собственного ключа (BYOK) на ключ, управляемый клиентом.

Управление ключами шифрования применимо только к базам данных среды SQL Azure. Следующие функции и службы используют ключ для шифрования, управляемый Microsoft для шифрования их данных и не могут быть зашифрованы с помощью ключа шифрования с самостоятельным управлением:

- Помощники и функции генеративного ИИ в Microsoft Power Platform и Microsoft Dynamics 365

- Поиск Dataverse

- Эластичные таблицы

- Mobile Offline

- Журнал действий (портал Microsoft 365)

- Exchange (синхронизации на стороне сервера)

Заметка

- Прежде чем вы сможете использовать эту функцию, корпорация Microsoft для вашего клиента должна включить функцию ключа шифрования базы данных с самоуправлением.

- Чтобы использовать функции управления шифрованием данных для среды, необходимо создать среду после того, как функция самостоятельного управления ключом шифрования базы данных будет включена Microsoft.

- После включения этой функции в вашем клиенте все новые среды создаются только с использованием хранилища SQL Azure. Эти среды, независимо от того, зашифрованы ли они с помощью собственного ключа клиента (BYOK) или ключа, управляемого Microsoft, имеют ограничения на размер отправляемых файлов, не могут использовать службы Cosmos и Datalake, а индексы поиска Dataverse зашифрованы ключом, управляемым Microsoft. Чтобы использовать эти службы, вам необходимо перейти на ключ, управляемый клиентом.

- Файлы и изображения размером менее 128 МБ могут использоваться, если среда имеет версию 9.2.21052.00103 или выше.

- В большинстве существующих сред файлы и журналы хранятся в базах данных SQL, отличных от Azure. Эти среды не могут быть включены для ключа шифрования с самостоятельным управлением. Только новые среды (после регистрации в этой программе) могут быть включены с помощью ключа шифрования с самостоятельным управлением.

Введение в управление ключами

С помощью функции управления ключами администраторы могут предоставить собственный ключ шифрования или запросить создание ключа шифрования, используемого для защиты базы данных для среды.

Функция управления ключами поддерживает и PFX-, и BYOK-файлы ключей шифрования, например как те, которые хранятся в модуле обеспечения безопасности оборудования (HSM). Чтобы использовать параметр отправки ключей шифрования, необходимо иметь общедоступный и закрытый ключи шифрования.

Функция управления ключами упрощает управление ключами шифрования, используя Azure Key Vault для безопасного хранения ключей шифрования. Azure Key Vault помогает защитить криптографические ключи и секреты, используемые облачными приложениями и службами. Для функции управления ключами не требуется подписка на Azure Key Vault, и в большинстве случаев нет необходимости в доступе к ключам шифрования, используемым для Dataverse внутри хранилища.

Функция управляемых ключей позволяет выполнять следующие задачи.

Включать возможность самостоятельно управлять ключами шифрования баз данных, связанными со средами.

Создавать новые ключи шифрования и отправлять существующие PFX- или .BYOK-файлы ключей шифрования.

Блокировка и разблокировка среды клиента.

Предупреждение

Пока клиент заблокирован, никто не может получить доступ ко всем средам внутри него. Больше информации: Заблокировать клиента.

Общие сведения о потенциальном риске при самостоятельном управлении ключами

Как и в любой критичной для бизнеса ситуации, необходимо доверять персоналу внутри организации с доступом на уровне администратора. Прежде чем использовать функцию управления ключами, следует оценить риск самостоятельного управления ключами шифрования баз данных. Возможна ситуация, когда злонамеренный администратор (пользователь, которому предоставлен доступ на уровне администратора или который получил его с целью умышленно навредить безопасности или бизнес-процессам организации), работающий в организации, может использовать функцию управляемых ключей для создания ключа, с помощью которого можно заблокировать все среды в клиенте.

Рассмотрите следующую последовательность событий.

Злонамеренный администратор входит в центр администрирования Power Platform, переходит на вкладку Среды и выбирает Управление ключом шифрования. Затем злоумышленник-администратор создает новый ключ с паролем, загружает ключ шифрования на свой локальный диск и активирует новый ключ. Теперь все базы данных среды зашифрованы новым ключом. Затем вредоносный администратор блокирует клиент с помощью вновь загруженного ключа, а затем принимает или удаляет загруженный ключ шифрования.

Эти действия приводят к отключению всех сред в клиенте от интернет-доступа и сделают невозможным восстановление всех резервных копий базы данных.

Внимание!

Чтобы злонамеренный администратор не мог прервать работу бизнеса, заблокировав базу данных, функция управления ключами запрещает блокировку сред клиента в течение 72 часов после смены или активации ключа шифрования. В результате у других администраторов будет до 72 часов для того, чтоб отменить все несанкционированные изменения ключа.

Требования к ключам шифрования

Если вы предоставляет собственный ключ шифрования, ваш ключ должен отвечать следующим требованиям, принятым Azure Key Vault.

- Формат файла ключа шифрования должен быть PFX или BYOK.

- 2048-разрядный RSA.

- Тип ключа RSA-HSM (требуется запрос в службу поддержки Microsoft).

- PFX-файлы ключей шифрования должны быть защищены паролем.

Дополнительные сведения о создании и переносе ключа с защитой HSM по Интернету см. в разделе Создание и перенос ключей с защитой HSM для хранилища ключей Azure. Поддерживается только ключ HSM поставщика nCipher. Перед генерацией ключа HSM перейдите в центр администрирования Power Platform, окно Управление ключами шифрования/Создать ключ для получения идентификатора подписки для региона вашей среды. Вам необходимо скопировать и вставить этот идентификатор подписки в HSM, чтобы создать ключ. Это гарантирует, что только наше хранилище ключей Azure сможет открыть ваш файл.

Задачи управления ключами

Чтобы упростить задачи управления ключами, они разбиты на три области:

- Создать или отправить ключ шифрования для клиента

- Активировать ключ шифрования для клиента

- Управление шифрованием для среды

Администраторы могут использовать командлеты центр администрирования Power Platform или модуль администрирования Power Platform для выполнения описанных здесь задач управления ключами защиты клиентов.

Создать или отправить ключ шифрования для клиента

Все ключи шифрования хранятся в хранилище ключей Azure Key Vault, и в любой момент может быть только один активный ключ. Поскольку активный ключ используется для шифрования всех сред в клиенте, управление шифрованием осуществляется на уровне клиента. После активации ключа можно выбрать каждую отдельную среду для использования ключа для шифрования.

Эта процедура используется для настройки функции управляемых ключей в первый раз для среды или изменения (смены) ключа шифрования для среды с самостоятельным управлением.

Предупреждение

Выполняя описанные здесь шаги в первый раз, вы выбираете самостоятельное управление вашими ключами шифрования. Дополнительные сведения: Общие сведения о потенциальном риске при самостоятельном управлении ключами.

Войдите в центр администрирования Power Platform в качестве администратора (администратора Dynamics 365 или администратора Microsoft Power Platform).

Выберите вкладку Среды, а затем выберите Управление ключами шифрования на панели инструментов.

Выберите Подтвердить, чтобы признать риск управляемых ключей.

Выберите Создать ключ на панели инструментов.

На левой панели заполните детали, чтобы сгенерировать или отправить ключ:

- Выберите Регион. Этот параметр отображается только в том случае, если у вашего клиента несколько регионов.

- Введите Имя ключа.

- Выберите один из следующих параметров:

- Чтобы создать ключ, выберите Создать новый (.pfx). Больше информации: Создать ключ (.pfx).

- Чтобы использовать собственный сгенерированный ключ, выберите Отправить (.pfx или .byok). Больше информации: Отправить ключ (.pfx или .byok).

Выберите Далее.

Создание ключа (.pfx)

- Введите пароль, а затем повторно введите пароль для подтверждения.

- Выберите Создать, а затем выберите уведомление о созданном файле в браузере.

- Файл ключа шифрования PFX загружается в папку загрузки по умолчанию вашего веб-браузера. Сохраните файл в безопасном месте (мы рекомендуем создать резервную копию этого ключа вместе с его паролем).

Отправить ключ (.pfx или .byok)

- Выберите Отправить ключ, выберите файл PFX или BYOK1, а затем выберите Открыть.

- Введите пароль для ключа и выберите Создать.

1 Для BYOK-файлов ключей шифрования проверьте, что используется код подписки, как показано на экране, при экспорте ключа шифрования из локального HSM. Больше информации: Как создать и передать ключи, защищенные HSM, для Azure Key Vault.

Заметка

Чтобы уменьшить количество шагов для администратора для управления процессом ключа, ключ автоматически активируется при первой отправке. Все последующие отправки ключа требуют дополнительного шага для активации ключа.

Активировать ключ шифрования для клиента

После того, как ключ шифрования создан или отправлен для клиента, его можно активировать.

- Войдите в центр администрирования Power Platform в качестве администратора (администратора Dynamics 365 или администратора Microsoft Power Platform).

- Выберите вкладку Среды, а затем выберите Управление ключами шифрования на панели инструментов.

- Выберите Подтвердить, чтобы признать риск управляемых ключей.

- Выберите ключ с состоянием Доступно, а затем выберите Активировать ключ на панели инструментов.

- Выберите Подтвердить, чтобы подтвердить изменение ключа.

Когда вы активируете ключ для клиента, службе управления ключами требуется некоторое время, чтобы активировать ключ. Состояние ключа имеет значение для ключа Установка, когда новый или отправленный ключ активирован. После активации ключа происходит следующее:

- Все зашифрованные среды автоматически шифруются с активным ключом (при выполнении этого действия нет простоев).

- После активации ключ шифрования применяется ко всем средам, которые были изменены с ключа, предоставленного Microsoft, на ключ шифрования с самостоятельным управлением.

Внимание

Чтобы упростить процесс управления ключами, чтобы все среды управлялись одним и тем же ключом, активный ключ не может быть обновлен при наличии заблокированных сред. Все заблокированные среды должны быть разблокированы, прежде чем можно будет активировать новый ключ. Если есть заблокированные среды, которые не нужно разблокировать, они должны быть удалены.

Заметка

После активации ключа шифрования вы не можете активировать другой ключ в течение 24 часов.

Управление шифрованием для среды

По умолчанию каждая среда шифруется с помощью ключа шифрования, предоставленного Microsoft. После активации ключа шифрования для клиента администраторы могут выбрать изменение шифрования по умолчанию и использовать активированный ключ шифрования. Чтобы использовать активированный ключ, выполните следующие действия.

Применение ключа шифрования к среде

- Войдите вцентр администрирования Power Platform, используя учетные данные роли администратора среды или системного администратора.

- Перейдите на вкладку Среды.

- Откройте зашифрованную среду Предоставляется корпорацией Майкрософт.

- Выберите Показать все.

- В разделе Шифрование среды выберите Управление.

- Выберите Подтвердить, чтобы признать риск управляемых ключей.

- Выберите Применить этот ключ, чтобы принять изменение шифрования и использовать активированный ключ.

- Выбрать Подтвердить, чтобы признать, что вы управляете ключом напрямую и что для этого действия есть будет простой.

Преобразовать управляемый ключ шифрования обратно в ключ шифрования, предоставленный Microsoft

При возврате к предоставленному Microsoft ключу шифрования конфигурация возвращается к поведению по умолчанию, где Microsoft управляет ключом шифрования за вас.

- Войдите вцентр администрирования Power Platform, используя учетные данные роли администратора среды или системного администратора.

- Выберите вкладку Среды, а затем выберите среду, которая зашифрована с помощью самоуправляемого ключа.

- Выберите Показать все.

- В разделе Шифрование среды выберите Управление, а затем выберите Подтвердить.

- В Вернуться к стандартному управлению шифрованием выберите Вернуть.

- Для рабочих сред подтвердите среду, введя имя среды.

- Выберите Подтвердить, чтобы вернуться к стандартному управлению шифрованием.

Заблокировать клиента

Поскольку для каждого клиента существует только один активный ключ, блокировка шифрования для клиента отключает все среды, которые находятся в клиенте. Все заблокированные среды остаются недоступными для всех, включая Microsoft, пока администратор Power Platform в организации не разблокирует его с помощью ключа, который использовался для блокировки.

Внимание

Не рекомендуется блокировать среды клиента в рамках обычного бизнес-процесса. Когда вы блокируете клиент Dataverse, все среды отключаются от сети, и никто, включая Microsoft, не сможет получить к ним доступ. Кроме того, прекращается работа служб, таких как синхронизация и обслуживание. Если вы решите покинуть службу, блокировка клиента может гарантировать, что никто не сможет снова получить доступ к вашим интернет-данным.

Обратите внимание на следующие сведения о блокировке среды клиента:

- Заблокированные среды невозможно восстановить из резервной копии.

- Заблокированные среды удаляются, если не разблокированы, через 28 дней.

- Вы не можете заблокировать среды в течение 72 часов после смены ключа шифрования.

- Блокировка клиента блокирует все активные среды в пределах клиента.

Внимание

- Вы должны подождать не менее часа после блокировки активных сред, прежде чем сможете их разблокировать.

- Как только начинается процесс блокировки, все ключи шифрования с состоянием "активно" или "доступно" удаляются. Процесс блокировки может занять до часа, и в течение этого времени разблокировка заблокированных сред запрещена.

- Войдите в центр администрирования Power Platform в качестве администратора (администратора Dynamics 365 или администратора Microsoft Power Platform).

- Выберите вкладку Среды, а затем в командной строке выберите Управление ключами шифрования.

- Выберите активный ключ, а затем выберите Заблокировать активные среды.

- На правой панели выберите Отправить активный ключ, найдите и выберите ключ, введите пароль, а затем выберите Заблокировать.

- При появлении запроса введите текст, отображаемый на экране, чтобы подтвердить, что вы хотите заблокировать все среды в регионе, а затем выберите Подтвердить.

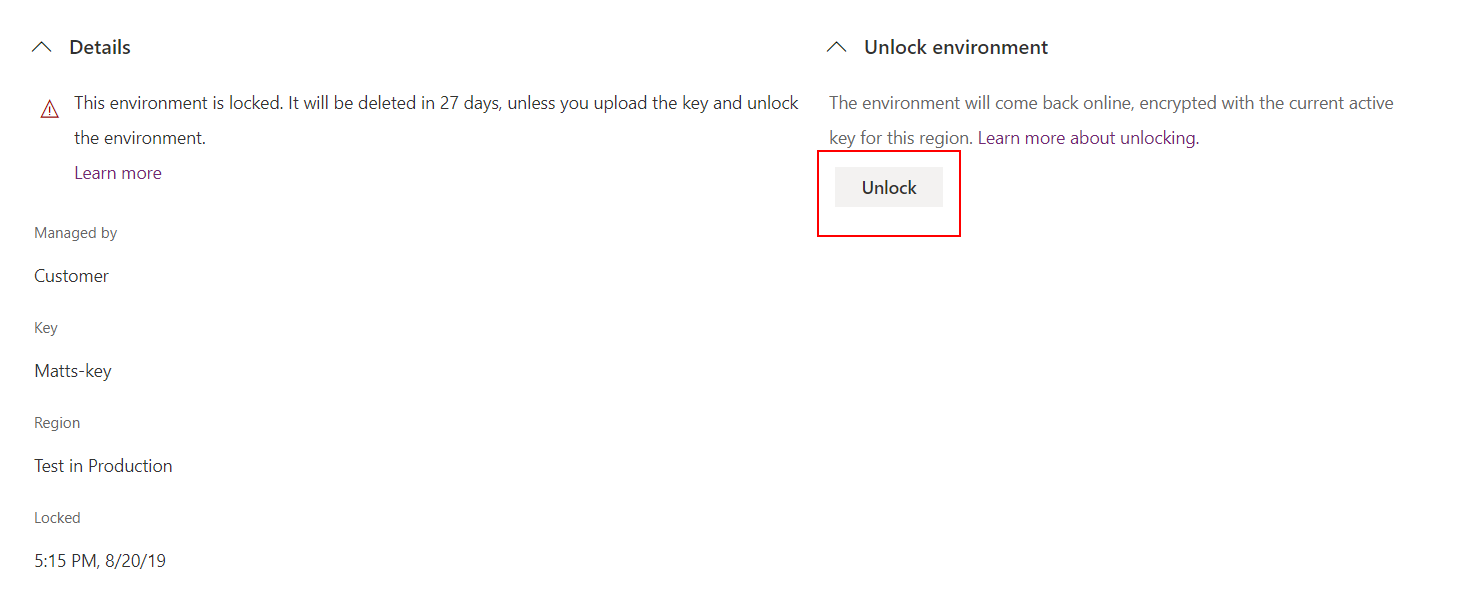

Разблокировка заблокированных сред

Чтобы разблокировать среду, вы должны сначала отправить, а затем активировать ключ шифрования клиента с тем же ключом, который использовался для блокировки клиента. Обратите внимание, что заблокированные среды не разблокируются автоматически после активации ключа. Каждую заблокированную среду нужно разблокировать отдельно.

Внимание

- Вы должны подождать не менее часа после блокировки активных сред, прежде чем сможете их разблокировать.

- Процесс разблокировки может занять до часа. Как только ключ разблокирован, вы можете использовать ключ для управления шифрованием для среды.

- Вы не можете создать новый или загрузить существующий ключ, пока все заблокированные среды не будут разблокированы.

Разблокировать ключ шифрования

- Войдите в центр администрирования Power Platform в качестве администратора (администратора Dynamics 365 или администратора Microsoft Power Platform).

- Выберите вкладку Среды, а затем выберите Управление ключами шифрования.

- Выберите ключ с состоянием Заблокировано, а затем на панели команд выберите Разблокировать ключ.

- Выберите Отправить заблокированный ключ, найдите и выберите ключ, который использовался для блокировки клиента, введите пароль, а затем выберите Разблокировать. Ключ переход в состояние Установка. Вы должны подождать, пока ключ не окажется в состоянии активно, прежде чем вы можете разблокировать заблокированные среды.

- Чтобы разблокировать среду, см. следующий раздел.

Разблокировать среды

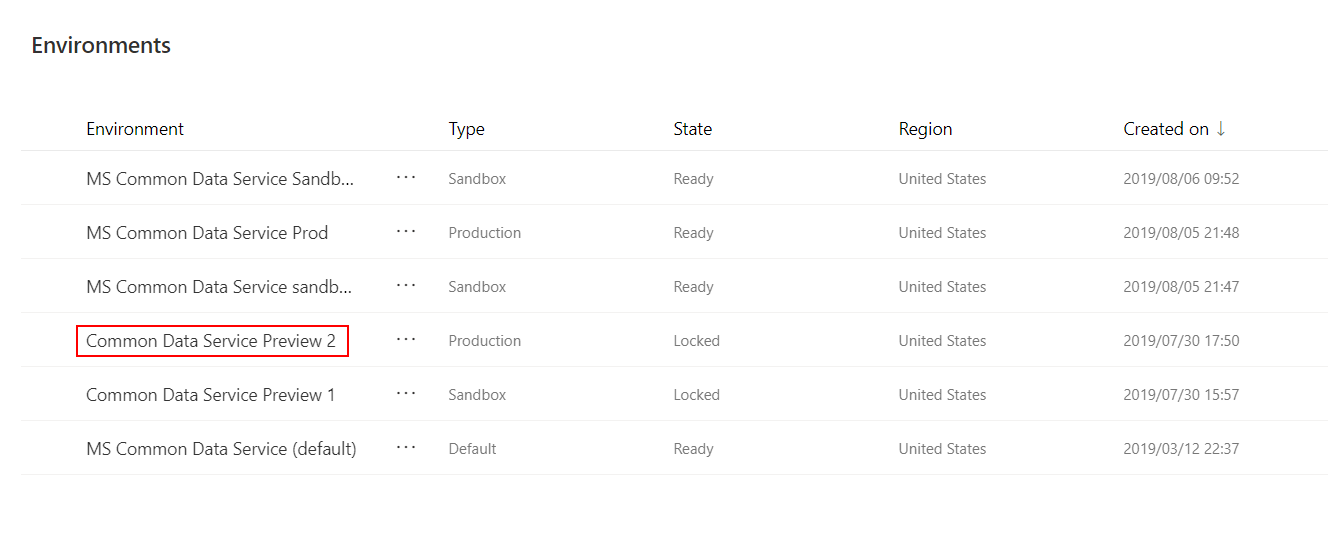

Выберите вкладку Среды, затем выберите имя заблокированной среды.

Совет

Не выбирайте строку. Выберите имя среды.

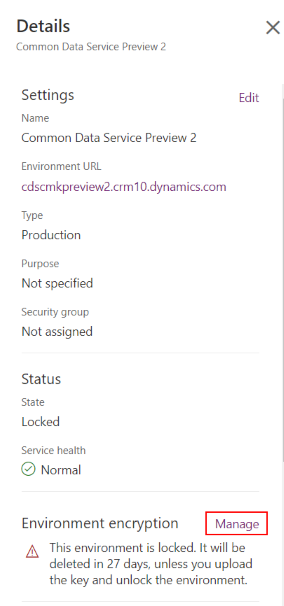

В разделе Подробности выберите Показать все, чтобы показать область Подробности справа.

В разделе шифрования Среда в области Подробности выберите Управление.

На странице Шифрование среды выберите Разблокировать.

Выберите Подтвердить, чтобы подтвердить, что вы хотите разблокировать среду.

Повторите предыдущие шаги, чтобы разблокировать другие среды.

Операции с базой данных среды

У арендатора клиента могут быть среды, которые зашифрованы с использованием ключа под управлением Microsoft, и среды, которые зашифрованы с помощью управляемого ключа арендатора. Для обеспечения целостности и защиты данных доступны следующие элементы управления при управлении операциями базы данных среды.

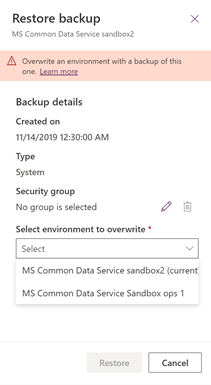

Восстановление Перезаписываемая среда (восстановленная в среду) ограничена той средой, из которой была сделана резервная копия, или другой средой, которая зашифрована тем же ключом, управляемым клиентом.

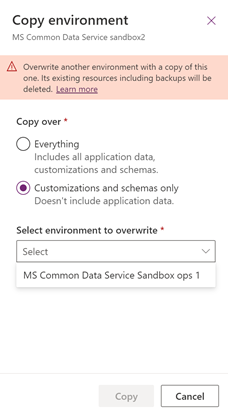

Копия Перезаписываемая среда (копируемая в среду) ограничена другой средой, которая зашифрована тем же ключом, управляемым клиентом.

Заметка

Если среда исследования поддержки была создана для решения проблемы поддержки в управляемой клиентом среде, ключ шифрования для среды исследования поддержки должен быть изменен на управляемый клиентом ключ, прежде чем можно будет выполнить операцию копирования среды.

Сброс Зашифрованные данные среды будут удалены, включая резервные копии. После сброса среды шифрование среды вернется к ключу под управлением Microsoft.