О шифровании данных

Данные — это самый ценный и незаменимый актив организации, а шифрование служит последней и самой надежной линией защиты в многоуровневой стратегии защиты данных. Облачные службы и продукты Майкрософт для бизнеса используют шифрование для защиты данных клиентов и помогают вам контролировать их.

Защита данных в состоянии хранения

Шифрование вашей информации делает ее нечитаемой для посторонних лиц, даже если они прорвутся через ваши брандмауэры, проникнут в вашу сеть, получат физический доступ к вашим устройствам или обойдут разрешения на вашем локальном компьютере. Шифрование преобразует данные таким образом, что доступ к ним может получить только тот, у кого есть ключ расшифровки.

Dynamics 365 использует гетерогенное хранилище (Dataverse) для хранения данных. Данные распределены по разным типам хранилищ:

- База данных SQL Azure для реляционных данных

- Хранилище BLOB-объектов Azure для двоичных данных, таких как изображения и документы

- Поиск Azure для индексации поиска

- Azure Cosmos DB для данных аудита

- Azure Data Lake для аналитики

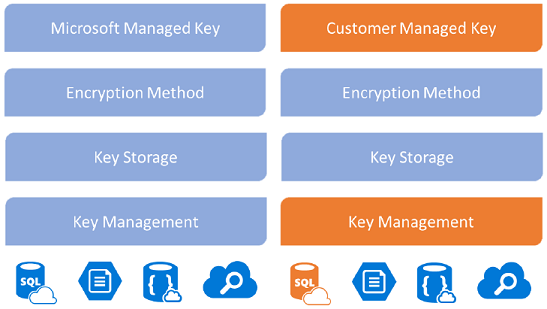

По умолчанию Майкрософт хранит ключ шифрования баз данных для ваших сред и управляет ими, используя для этого управляемый Майкрософт ключ. Однако Power Platform предоставляет управляемый клиентом ключ шифрования (CMK) для дополнительного управления защитой данных, чтобы вы могли самостоятельно управлять ключом шифрования баз данных. Ключ шифрования находится в вашем собственном хранилище ключей Azure Key Vault, что позволяет вам менять ключ шифрования или проводить его ротацию по требованию. Это также позволяет вам предотвратить доступ Майкрософт к вашим клиентским данным, в любой момент отозвав доступ по ключу к нашим службам.

Администраторы могут предоставить свой собственный ключ шифрования, используя собственное оборудование генератора ключей (HSM), или же использовать Azure Key Vault для генерации ключа шифрования. Функция управления ключами упрощает управление ключами шифрования, используя Azure Key Vault для безопасного хранения ключей шифрования. Azure Key Vault помогает защитить криптографические ключи и секреты, используемые облачными приложениями и службами. Ключи шифрования должны соответствовать следующим требованиям Azure Key Vault.

- 2048-разрядный или 4096-разрядный ключ RSA

- HSM BYOK

- Управляемый HSM Azure Key Vault

Администраторы также могут в любое время вернуть ключ шифрования обратно в ключ, управляемый Microsoft.

Защита передаваемых данных

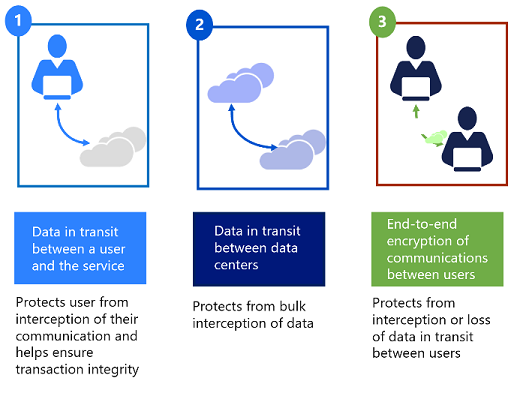

Azure защищает данные при передаче во внешние компоненты или из них, а также данные при внутренней передаче, например между двумя виртуальными сетями. Azure использует стандартные транспортные протоколы, такие как TLS, между пользовательскими устройствами и центрами обработки данных Microsoft, а также внутри самих центров обработки данных. Чтобы еще больше защитить ваши данные, внутренняя связь между службами Майкрософт использует магистральную сеть Майкрософт и, следовательно, недоступна в общедоступном Интернете.

Корпорация Майкрософт использует несколько методов, протоколов и алгоритмов шифрования в своих продуктах и службах, чтобы обеспечить безопасный путь для передачи данных по инфраструктуре и защитить конфиденциальность данных, хранящихся в инфраструктуре. Корпорация Майкрософт использует одни из самых надежных и безопасных протоколов шифрования в отрасли, чтобы обеспечить защиту от несанкционированного доступа к вашим данным. Надлежащее управление ключами является важным элементом передовых методов шифрования, и корпорация Майкрософт помогает обеспечить надлежащую защиту ключей шифрования.

Примеры протоколов и технологий:

- Transport Layer Security/Secure Sockets Layer (TLS/SSL), который использует симметричную криптографию на основе общего секрета для шифрования сообщений при их передаче по сети.

- Безопасность интернет-протокола (IPsec) — стандартный набор протоколов, используемых для обеспечения аутентификации, целостности и конфиденциальности данных на уровне IP-пакетов при их передаче по сети.

- Расширенный стандарт шифрования (AES)-256, спецификация Национального института стандартов и технологий (NIST) для шифрования данных с симметричным ключом, которая была принята правительством США для замены стандарта шифрования данных (DES) и технологии шифрования с открытым ключом RSA 2048.