Настройка домена для групповых управляемых учетных записей служб (gMSA)

Важно!

Эта статья относится только к MIM 2016 с пакетом обновления 2 (SP2).

Microsoft Identity Manger (MIM) работает с доменом Active Directory (AD). Служба AD должна быть уже установлена. Кроме того, в вашей среде должен быть контроллер для домена, которым вы можете управлять. В этой статье описывается настройка групповых управляемых учетных записей служб в домене для использования в MIM.

Общие сведения

Групповые управляемые учетные записи служб позволяют исключить необходимость периодически менять пароли для учетной записи службы. В выпуске MIM 2016 с пакетом обновления 2 (SP2) вы можете в процессе установки настроить использование учетных записей gMSA для следующих компонентов:

- служба синхронизации MIM (FIMSynchronizationService);

- служба MIM (FIMService);

- пул приложений веб-сайта для регистрации паролей MIM.

- пул приложений веб-сайта для сброса паролей MIM;

- пул приложений веб-сайта REST API для PAM;

- служба мониторинга PAM (PamMonitoringService);

- служба компонентов PAM (PrivilegeManagementComponentService).

Следующие компоненты MIM не поддерживают работу под учетными записями gMSA:

- портал MIM, так как он является частью среды SharePoint, — вы можете развернуть SharePoint в режиме фермы и выполнить Настройку автоматической смены паролей в SharePoint Server;

- любые агенты управления;

- управление сертификатами Microsoft;

- BHOLD

Дополнительные сведения об учетных записях gMSA можно найти в следующих статьях:

Создание учетных записей пользователей и групп

Всем компонентам развертывания MIM требуются собственные удостоверения в домене. Сюда входят такие компоненты MIM, как служба и модуль синхронизации, а также SharePoint и SQL.

Примечание

В этом пошаговом руководстве используются примеры имен и значений для компании Contoso. Замените их своими значениями. Пример.

- Имя контроллера домена — dc

- Имя домена — contoso.

- Имя сервера службы MIM — mimservice

- Имя сервера синхронизации MIM — mimsync

- Имя SQL Server — sql

- Пароль — Pass@word1.

Войдите в контроллер домена в качестве администратора (например Contoso\Administrator).

Создайте следующие учетные записи пользователей для служб MIM: Запустите PowerShell и введите следующий сценарий PowerShell, чтобы создать новых пользователей домена Active Directory (не все учетные записи являются обязательными; хотя сценарий предоставляется только в информационных целях, для процесса установки MIM и SharePoint рекомендуется использовать выделенную учетную запись MIMAdmin).

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Создайте группы безопасности во всех группах.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminДобавление имен субъектов-служб для включения проверки подлинности Kerberos для учетных записей служб

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolОбязательно зарегистрируйте следующие А-записи DNS для корректного разрешения имен (предполагается, что служба и портал MIM, а также веб-сайты сброса и регистрации паролей будут размещены на одном компьютере).

- mim.contoso.com — указывает на физический IP-адрес сервера службы и портала MIM.

- passwordreset.contoso.com — указывает на физический IP-адрес сервера службы и портала MIM.

- passwordregistration.contoso.com — указывает на физический IP-адрес сервера службы и портала MIM.

Создание корневого ключа службы распространения ключей

Для подготовки службы группового распространения ключей необходимо войти на контроллер домена от имени администратора.

Если корневой ключ для домена уже существует (проверьте с помощью Get-KdsRootKey), перейдите к следующему разделу.

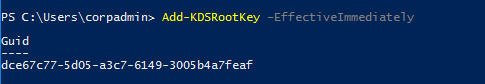

Создайте корневой ключ службы распространения ключей (KDS), если это необходимо. Это делается только один раз для каждого домена. Корневой ключ (в сочетании с другими сведениями) используется службой KDS на контроллерах домена для создания паролей. Введите следующую команду PowerShell от имени администратора домена:

Add-KDSRootKey –EffectiveImmediately–EffectiveImmediately может потребовать задержки до 10 часов, так как ему потребуется выполнить репликацию на все контроллеры домена. Для двух контроллеров домена эта задержка составляет примерно 1 час.

Примечание

В лабораторной или тестовой среде 10-часовую задержку репликации можно пропустить, выполнив следующую команду:

Add-KDSRootKey -EffectiveTime ((Get-Date).AddHours(-10))

Создание учетной записи, группы и субъекта-службы для службы синхронизации MIM

Убедитесь, что все учетные записи для компьютеров, на которых нужно установить программное обеспечение MIM, уже присоединены к домену. Затем выполните в PowerShell следующие действия от имени администратора домена.

Создайте группу с именем MIMSync_Servers и добавьте в нее все серверы синхронизации MIM. Введите следующие команды, чтобы создать для серверов синхронизации MIM группу Active Directory. Затем добавьте в эту группу учетные записи компьютеров Active Directory на сервере синхронизации MIM, например contoso\MIMSync$.

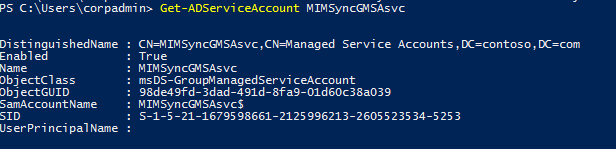

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$Создайте учетную запись gMSA для службы синхронизации MIM. Введите следующий код PowerShell.

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Проверьте сведения о созданной учетной записи gMSA, выполнив PowerShell-команду Get-ADServiceAccount:

Если вы планируете использовать службу уведомления о смене паролей, зарегистрируйте имя субъекта-службы, выполнив следующую команду PowerShell:

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}Перезагрузите сервер синхронизации MIM, чтобы обновить связанный с ним токен Kerberos, так как членство в группе MIMSync_Server изменилось.

Создание учетной записи службы для агента управления службы MIM

- Как правило, при установке службы MIM вы создаете учетную запись для агента управления службы MIM (учетная запись MIM MA). При использовании учетной записи gMSA доступны два варианта.

Использовать групповую управляемую учетную запись для службы синхронизации MIM и не создавать отдельную учетную запись

Создание учетной записи службы для агента управления службы MIM можно пропустить. В этом случае при установке службы MIM используйте вместо учетной записи MIM MA имя учетной записи gMSA для службы синхронизации MIM, например contoso\MIMSyncGMSAsvc$. В дальнейшем в конфигурации агента управления службы MIM включите параметр Использовать учетную запись MIMSync.

Не включайте параметр "Запретить вход из сети" для учетной записи gMSA службы синхронизации MIM, так как учетная запись MIM MA требует разрешения "Разрешить вход в сеть".

Использовать обычную учетную запись службы для агента управления службы MIM

Запустите PowerShell от имени администратора домена и введите следующий код для создания пользователя домена AD:

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1Не включайте параметр "Запретить вход из сети" для учетной записи MIM MA, так как она требует разрешения "Разрешить вход в сеть".

Создание учетных записей, групп и субъекта-службы для службы MIM

Продолжайте использовать PowerShell от имени администратора домена.

Создайте группу с именем MIMService_Servers и добавьте в нее все серверы службы MIM. Введите следующие команды PowerShell, чтобы создать группу AD для серверов службы MIM и добавить в эту группу учетную запись компьютера Active Directory на сервере службы MIM, например contoso\MIMPortal$.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$Создайте учетную запись gMSA для службы MIM.

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Зарегистрируйте имя субъекта-службы и включите делегирование Kerberos, выполнив следующую PowerShell-команду:

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}Для реализации сценариев SSPR учетная запись службы MIM должна взаимодействовать со службой синхронизации MIM, поэтому нужно включить ее в группу MIMSyncAdministrators или в группу просмотра и сброса паролей службы синхронизации MIM.

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$Перезагрузите сервер службы MIM, чтобы обновить связанный с ним токен Kerberos, так как членство в группе MIMService_Servers изменилось.

Создание других учетных записей и групп MIM (при необходимости)

Если вы настраиваете SSPR для MIM, то, следуя вышеприведенным указаниям для службы синхронизации MIM и службы MIM, вы можете создать другие учетные записи gMSA для следующих компонентов:

- пул приложений веб-сайта для сброса паролей MIM;

- пул приложений веб-сайта для регистрации паролей MIM.

Если вы настраиваете PAM для MIM, то, следуя вышеприведенным указаниям для службы синхронизации MIM и службы MIM, вы можете создать другие учетные записи gMSA для следующих компонентов:

- пул приложений веб-сайта REST API PAM для MIM;

- служба компонентов PAM для MIM;

- служба мониторинга PAM для MIM.

Указание учетной записи gMSA при установке MIM

Как правило, в большинстве случаев при использовании установщика MIM, чтобы указать, что вы хотите использовать gMSA вместо обычной учетной записи, добавьте символ доллара к имени gMSA, например contoso\MIMSyncGMSAsvc$, и оставьте поле пароля пустым. Единственным исключением является средство miisactivate.exe, которое принимает имя учетной записи gMSA без знака доллара.