Настройка сервера управления удостоверениями: Windows Server 2016 или более поздних версий

Примечание

Процедура настройки Windows Server 2019 такая же, как и для Windows Server 2016.

Примечание

В этом пошаговом руководстве используются примеры имен и значений для компании Contoso. Замените их своими значениями. Пример.

- Имя контроллера домена — corpdc

- Имя домена — contoso.

- Имя сервера службы MIM — corpservice

- Имя сервера синхронизации MIM — corpsync

- Имя SQL Server — corpsql

- Пароль — Pass@word1.

Присоединение Windows Server 2016 к своему домену

Создайте машину Windows Server 2016 с ОЗУ от 8 до 12 ГБ. При установке выберите версию сервера "Windows Server 2016 Standard/Datacenter (сервер с графическим интерфейсом пользователя) x64".

Войдите на новый компьютер от имени администратора.

С помощью панели управления назначьте компьютеру статический IP-адрес в сети. Настройте ее сетевой интерфейс на отправку запросов DNS по IP-адресу контроллера домена, упомянутого ранее, и задайте имя компьютера CORPSERVICE. Для выполнения этой операции потребуется перезагрузить сервер.

Откройте панель управления и присоедините компьютер к домену contoso.com, настроенному на предыдущем шаге. В ходе выполнения этой операции потребуется указать имя пользователя и учетные данные администратора домена, например Contoso\Administrator. Когда появится приветствие, закройте диалоговое окно и снова перезагрузите сервер.

Войдите на компьютер CORPSERVICE с помощью доменной учетной записи с правами администратора локального компьютера, такой как Contoso\MIMINSTALL.

Откройте окно PowerShell от имени администратора и введите следующую команду, чтобы обновить компьютер согласно параметрам групповой политики.

gpupdate /force /target:computerНе позже чем через минуту обновление будет завершено с сообщением "Обновление политики для компьютера успешно завершено".

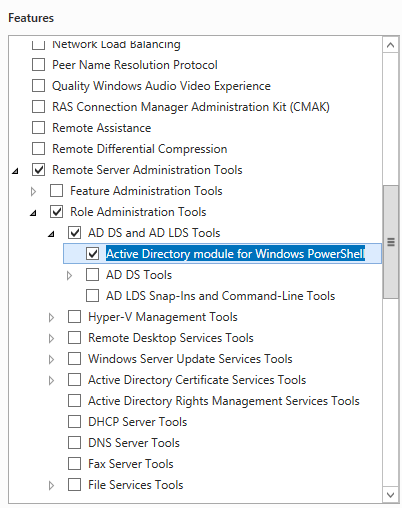

Добавьте роли Веб-сервер (IIS и Сервер приложений, компоненты .NET Framework 3.5, 4.0 и 4.5, а также модуль Active Directory для Windows PowerShell.

В PowerShell введите следующие команды: Обратите внимание, что может потребоваться указать другое расположение исходных файлов для компонентов .NET Framework 3.5. Эти функции обычно отсутствуют при установке Windows Server, но доступны в папке параллельных источников дисков операционной системы (SxS), например "*d:\Sources\SxS*".

import-module ServerManager Install-WindowsFeature Web-WebServer, Net-Framework-Features,rsat-ad-powershell,Web-Mgmt-Tools,Application-Server,Windows-Identity-Foundation,Server-Media-Foundation,Xps-Viewer –includeallsubfeature -restart -source d:\sources\SxS

Настройка политики безопасности сервера

Настройте политику безопасности сервера так, чтобы новые учетные записи могли работать как службы.

Примечание

В зависимости от типа конфигурации сервера как автономного (все в одном) или распределенного, необходимо только добавить компьютер на основе роли компьютера-члена домена, такой как сервер синхронизации.

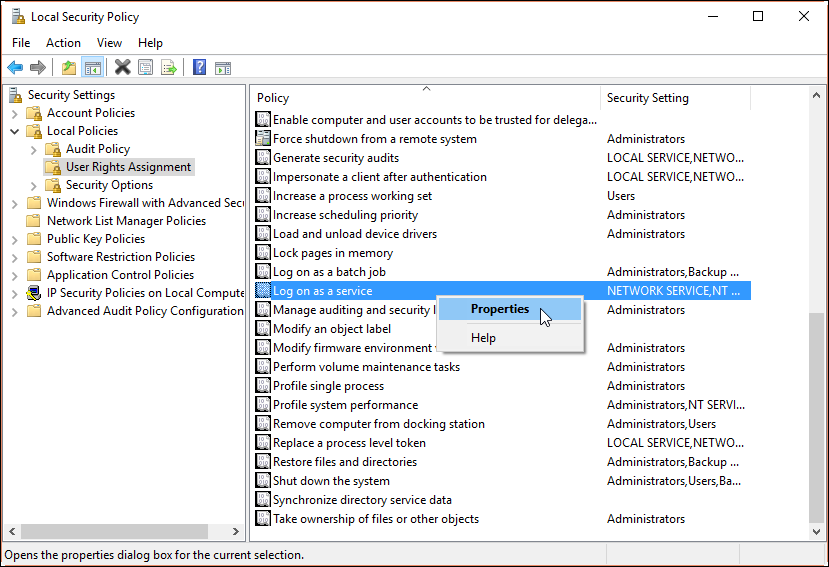

Запуск программы локальной политики безопасности

Перейдите к назначению прав пользователя в локальных политиках>.

В области сведений щелкните правой кнопкой мыши команду Вход в качестве службы и выберите пункт Свойства.

Нажмите кнопку добавить пользователя или группу, и в текстовом поле введите следующие данные на основе роли

contoso\MIMSync; contoso\MIMMA; contoso\MIMService; contoso\SharePoint; contoso\SqlServer; contoso\MIMSSPR, нажмите кнопку проверить имена, а затем нажмите кнопку ОК.Нажмите кнопку "ОК" , чтобы закрыть окно "Свойства службы" в качестве входа .

В области сведений щелкните правой кнопкой мыши запрет доступа к этому компьютеру из сети и выберите пункт "Свойства".>

Щелкните Добавить пользователя или группу, после чего введите

contoso\MIMSync; contoso\MIMServiceв текстовом поле и нажмите кнопку ОК.Нажмите кнопку "ОК" , чтобы закрыть доступ к этому компьютеру из окна свойств сети .

В области сведений щелкните правой кнопкой мыши команду Запретить локальный вход и выберите пункт Свойства.

Щелкните Добавить пользователя или группу, после чего введите

contoso\MIMSync; contoso\MIMServiceв текстовом поле и нажмите кнопку ОК.Нажмите кнопку "ОК" , чтобы закрыть окно "Запретить вход" в локальном окне "Свойства ".

Закройте окно "Локальная политика безопасности".

Необходимое программное обеспечение

Перед установкой компонентов MIM 2016 с пакетом обновления 2 (SP2) убедитесь, что установлены все необходимые компоненты программного обеспечения:

Установите распространяемые пакеты Visual C++ 2013.

Установите .NET Framework 4.6.

На сервере, где будет размещена служба синхронизации MIM, для этой службы нужно установить SQL Server Native Client.

На сервере, где будет размещена служба MIM, нужно установить .NET Framework 3.5.

Если используется TLS 1.2 или режим FIPS, ознакомьтесь со статьей Planning MIM 2016 SP2 in TLS 1.2 or FIPS-mode environments (Планирование использования MIM 2016 с пакетом обновления 2 в среде TLS 1.2 или среде с режимом FIPS).

По необходимости измените систему аутентификации на IIS в Windows

Откройте окно PowerShell.

Остановите службы IIS с помощью команды iisreset /STOP.

iisreset /STOP C:\Windows\System32\inetsrv\appcmd.exe unlock config /section:windowsAuthentication -commit:apphost iisreset /START