Шаг 5. Установка отношений доверия между лесами PRIV и CORP

Контроллеры доменов PRIV и CONTOSO должны быть связаны отношением доверия с каждым доменом CORP (например, contoso.local). Это позволит пользователям в домене PRIV получить доступ к ресурсам в домене CORP.

Подключение каждого контроллера домена к соответствующему элементу

До установки отношений доверия в каждом контроллере домена необходимо настроить разрешение DNS-имен другого домена на основе IP-адреса другого контроллера домена или DNS-сервера.

Если контроллеры домена или сервера с программным обеспечением MIM разворачиваются как виртуальные машины, убедитесь в отсутствии других DNS-серверов, предоставляющих службы именования доменов таким компьютерам.

- Если на виртуальных машинах установлено несколько сетевых интерфейсов, включая подключенные к общедоступным сетям, может потребоваться временное отключение этих соединений или переопределение параметров сетевого интерфейса Windows. Важно убедиться в том, что адрес DNS-сервера, предоставленный DHCP, не используется виртуальными машинами.

Убедитесь, что каждый существующий контроллер домена CORP способен маршрутизировать имена до леса PRIV. На каждом контроллере домена за пределами леса PRIV, например CORPDC, запустите PowerShell и введите следующую команду:

nslookup -qt=ns priv.contoso.local.Убедитесь, что результат выполнения этой команды содержит запись nameserver для домена PRIV с правильным IP-адресом.

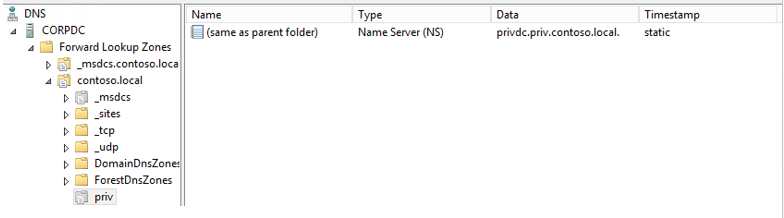

Если контроллер домена не может маршрутизировать домен PRIV, воспользуйтесь Диспетчером DNS (находится в меню Пуск>Средства работы с приложениями>DNS), чтобы настроить пересылку имен DNS для домена PRIV на IP-адрес PRIVDC. Если это домен высшего уровня (например, contoso.local), разверните узлы для этого контроллера домена и его домена, например CORPDC>Forward Lookup Zones>contoso.local, и убедитесь, что ключ с именем priv присутствует в качестве типа сервера имен (NS).

Установление доверия в PAMSRV

В PAMSRV установите одностороннее отношение доверия с каждым доменом, таким как CORPDC, чтобы контроллер домена CORP доверял лесу PRIV.

Войдите в PAMSRV как администратор домена PRIV (PRIV\Administrator).

Запустите PowerShell.

Введите следующие команды PowerShell для каждого существующего леса. По запросу введите учетные данные администратора домена CORP (CONTOSO\Administrator).

$ca = get-credential New-PAMTrust -SourceForest "contoso.local" -Credentials $caВведите следующие команды для каждого домена в существующих лесах.

netdom trust contoso.local /domain:priv.contoso.local /enablesidhistory:yes /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /quarantine:no /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /enablepimtrust:yes /usero:contoso\administrator /passwordo:Pass@word1

Предоставление доступа на чтение к существующим лесам Active Directory

Для каждого существующего леса разрешите администраторам PRIV и службе мониторинга доступ на чтение в Active Directory.

Войдите в контроллер домена существующего леса CORP (CORPDC) как администратор домена верхнего уровня в этом лесу (Contoso\Administrator).

Запустите Пользователи и компьютеры Active Directory.

Щелкните правой кнопкой мыши домен contoso.local и выберите Пункт Делегировать управление.

На вкладке Выбранные пользователи и группы нажмите кнопку Добавить.

Во всплывающем окне "Выбор пользователей, компьютеров или групп" нажмите кнопку Расположения и измените расположение на priv.contoso.local. В имени объекта введите Администраторы домена и нажмите кнопку Проверить имена. Когда появится всплывающее окно, введите имя пользователя priv\administrator и соответствующий пароль.

После группы "Администраторы домена" допишите "; MIMMonitor". Когда Администраторы домена и MIMMonitor будут подчеркнуты, нажмите кнопку ОК, а затем Далее.

В списке типичных задач выберите Чтение информации обо всех пользователях, нажмите кнопку Далее, а затем Готово.

Закройте окно "Пользователи и компьютеры Active Directory".

Откройте окно PowerShell.

Используйте команду

netdom, чтобы включить журнал идентификаторов безопасности и отключить фильтрацию SID. Тип:netdom trust contoso.local /quarantine:no /domain priv.contoso.local netdom trust /enablesidhistory:yes /domain priv.contoso.localНа выходе должно быть указано либо Включение журнала идентификаторов безопасности для этого доверия, либо Журнал идентификаторов безопасности для этого доверия уже включен.

Выходные данные также должны указывать на то, что фильтрация идентификаторов безопасности для этого доверия не включена. Дополнительные сведения см. в разделе Отключение карантина фильтра SID .

Запуск мониторинга и службы компонентов

Войдите в PAMSRV как администратор домена PRIV (PRIV\Administrator).

Запустите PowerShell.

Введите следующие команды PowerShell.

net start "PAM Component service" net start "PAM Monitoring service"

На следующем шаге описывается перемещение группы в PAM.