Шаг 4. Установка компонентов MIM на сервере и рабочей станции PAM

В PAMSRV войдите как PRIV\Administrator, чтобы иметь возможность установить службу MIM.

Примечание

Вы должны быть администратором домена; Если вы не выполняете следующие команды от имени пользователя, у которого нет доступа на запись к домену PRIV в AD, установка не будет выполнена. Это связано с тем, что при установке MIM создается новое подразделение AD "PAM objects".

Если вы скачали MIM, распакуйте архив установки MIM в новую папку.

Запуск программы установки службы и портала

Следуйте инструкциям и завершите установку.

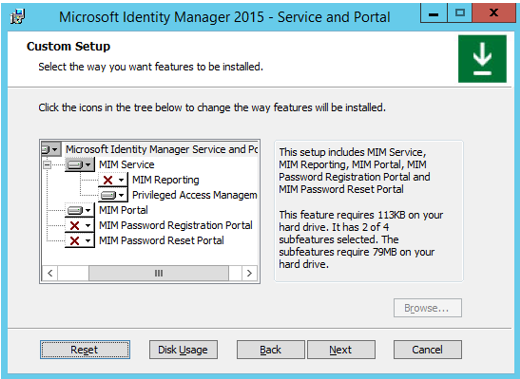

При выборе компонентов включите службу MIM (с управлением привилегированным доступом, но не с отчетами MIM). Если вы установили SharePoint на предыдущем шаге, вы можете установить портал MIM. Если вы не устанавливали SharePoint на предыдущем шаге, не устанавливайте портал MIM.

При настройке общих служб и подключения к базе данных MIM выберите параметр Создать новую базу данных.

Примечание

Если для обеспечения высокой доступности служба устанавливается несколько раз, установите флажок Использовать существующую базу данных для всех последующих установок.

При настройке подключения к почтовому серверу задайте для почтового сервера имя узла Exchange или SMTP-сервера для среды CORP (в тестовой среде вы можете использовать corpdc.contoso.local, если у вас нет почтового сервера в среде PRIV) и снимите флажки Использовать SSL и почтовый сервер Exchange Server 2007 или Exchange Server 2010.

Укажите, что необходимо создать самозаверяющий сертификат.

Задайте следующие учетные данные:

- Имя учетной записи службы: MIMService

- Пароль учетной записи службы: Pass@word1 (или пароль, созданный на шаге 2)

- Домен учетной записи службы: PRIV

- Учетная запись электронной почты: MIMService@priv.contoso.local

Примите значения по умолчанию для имени узла сервера синхронизации и укажите учетную запись агента управления MIM PRIV\MIMMA. Появится предупреждение об отсутствии службы синхронизации MIM. Это предупреждение в порядке, так как служба синхронизации MIM не используется в этом сценарии.

Укажите PAMSRV в качестве адреса сервера службы MIM.

В качестве URL-адреса семейства веб-сайтов SharePoint задайте

http://pamsrv.priv.contoso.local:82.Оставьте URL-адрес портала регистрации пустым.

Установите флажок, чтобы открыть порты 5725 и 5726 в брандмауэре, а если установлен портал MIM, установите флажок, чтобы предоставить всем пользователям, прошедшим проверку подлинности, доступ к сайту портала MIM.

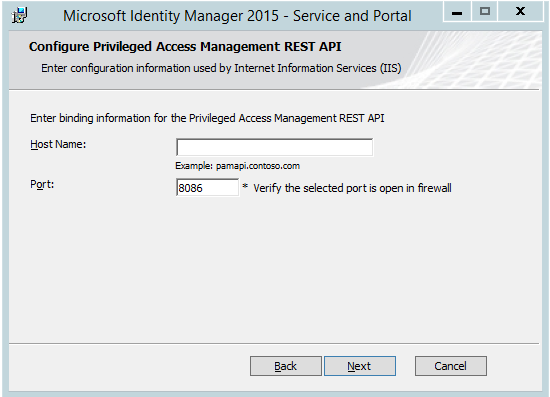

Оставьте имя узла PAM REST API пустым и укажите 8086 в качестве номера порта.

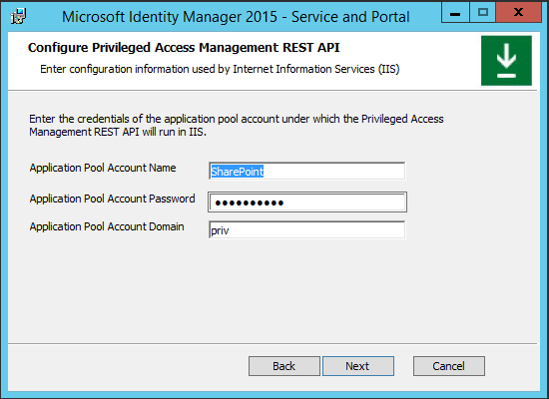

Настройте учетную запись REST API PAM MIM для использования той же учетной записи, что и SharePoint (если портал MIM должен быть установлен совместно на этом сервере):

- Имя учетной записи пула приложений: SharePoint

- Пароль учетной записи пула приложений: Pass@word1 (или пароль, созданный на шаге 2)

- Домен учетной записи пула приложений: PRIV

Может появиться предупреждение о небезопасности учетной записи службы в текущей конфигурации. Это нормально.

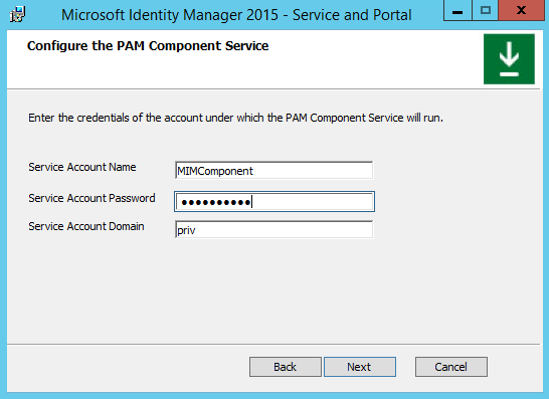

Настройте службу компонента MIM PAM:

- Имя учетной записи службы: MIMComponent

- Пароль учетной записи службы: Pass@word1 (или пароль, созданный на шаге 2)

- Домен учетной записи службы: PRIV

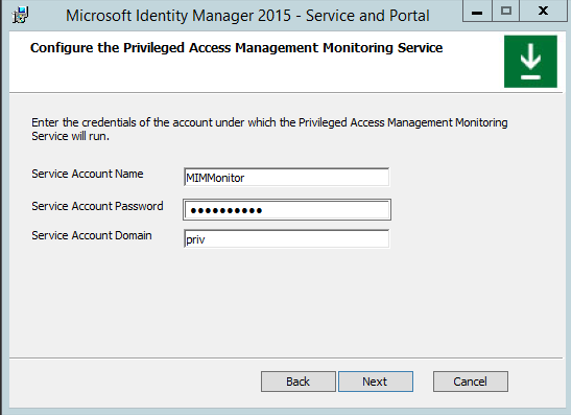

Настройте службу мониторинга PAM:

- Имя учетной записи службы: MIMMonitor

- Пароль учетной записи службы: Pass@word1 (или пароль, созданный на шаге 2)

- Домен учетной записи службы: PRIV

На странице "Введите данные для порталов паролей MIM" не устанавливайте никаких флажков. Нажмите кнопку Далее, чтобы продолжить установку.

После завершения установки сервер перезагрузится.

Настройка правила политики управления из PowerShell

Если вы установили портал MIM, перейдите к следующему разделу.

После перезагрузки PAMSRV войдите в систему от имени PRIV\Administrator.

Запустите PowerShell и введите

add-pssnapin fimautomation, чтобы загрузить командлеты PowerShell конфигурации службы MIM.Скачайте сценарий Использование PowerShell для включения MPR и сохраните его локально.

Используйте скрипт, чтобы включить MPR с именем Управление пользователями: пользователи могут считывать собственные атрибуты. После завершения отобразится сообщение MPR включено успешно.

Перейдите к следующему разделу Проверка подключений брандмауэра.

Настройка портала MIM и правил политики управления

Если вы решили установить SharePoint, убедитесь, что портал MIM активен и позволяет пользователям просматривать собственный ресурс объекта в MIM.

После перезагрузки PAMSRV войдите в систему от имени PRIV\Administrator.

Запустите Internet Explorer и перейдите на портал MIM по адресу

http://pamsrv.priv.contoso.local:82/identitymanagement. Первое обнаружение этой страницы может потребовать некоторого времени.При необходимости войдите в Internet Explorer от имени PRIV\Administrator.

В internet Обозреватель откройте свойства браузера, перейдите на вкладку Безопасность и добавьте сайт в зону Локальной интрасети, если его еще нет. Закройте диалоговое окно "Свойства обозревателя".

Используя интернет-Обозреватель для просмотра портала MIM, выберите Правила политики управления.

Найдите правило политики управления User management: Users can read attributes of their own (Управление пользователями: пользователи могут читать собственные атрибуты).

Выберите это правило политики управления, снимите флажок Политика отключена, нажмите кнопку ОК, а затем — Отправить.

Проверка подключений брандмауэра

Брандмауэр должен разрешать входящие подключения к TCP-портам 5725, 5726, 8086 и 8090.

Запустите брандмауэр Windows в режиме повышенной безопасности (в папке "Администрирование").

Выберите Правила для входящих подключений.

Убедитесь, что указаны эти два правила:

- Forefront Identity Manager Service (STS)

- Forefront Identity Manager Service (Webservice)

Выберите Новое правило>Порт>TCP и введите локальные порты 8086 и 8090. Примите значения мастера по умолчанию, введите имя правила и нажмите кнопку Готово.

После завершения работы мастера закройте приложение брандмауэра Windows.

Запустите панель управления.

В разделе Сеть и Интернет выберите Просмотр состояния сети и задач.

Убедитесь, что есть активная сеть, которая указана как priv.contoso.local, и сеть домена.

Закройте панель управления.

Необязательно. Настройка примера веб-приложения

В этом разделе вы установите и настроите пример веб-приложения для REST API MIM PAM. Этот компонент необходим, только если вы хотите узнать, как использовать REST API PAM MIM. Если вы планируете использовать PowerShell для запроса и утверждения доступа, перейдите к следующему разделу, чтобы установить командлеты инициатора запроса MIM PAM.

Загрузите ZIP-файл Примеры управления удостоверениями из архива примеров веб-приложений.

Распакуйте содержимое папки identity-management-samples-master\Privileged-Access-Management-Portal\src в новую папку C:\Program Files\Microsoft Forefront Identity Manager\2010\Privileged Access Management Portal.

Создайте новый веб-сайт в IIS с помощью:

- имя сайта примера портала управления привилегированным доступом MIM;

- физический путь C:\Program Files\Microsoft Forefront Identity Manager\2010\Privileged Access Management Portal, и

- порт 8090.

Чтобы создать сайт, используйте следующую команду PowerShell:

New-WebSite -Name "MIM Privileged Access Management Example Portal" -Port 8090 -PhysicalPath "C:\Program Files\Microsoft Forefront Identity Manager\2010\Privileged Access Management Portal\"Настройте пример веб-приложения, включив перенаправление пользователей в API REST PAM MIM. С помощью текстового редактора, например Блокнота, измените файл C:\Program Files\Microsoft Forefront Identity Manager\2010\Privileged Access Management REST API\web.config.

<system.webServer>В разделе добавьте следующие строки:<httpProtocol> <customHeaders> <add name="Access-Control-Allow-Credentials" value="true" /> <add name="Access-Control-Allow-Headers" value="content-type" /> <add name="Access-Control-Allow-Origin" value="http://pamsrv:8090" /> </customHeaders> </httpProtocol>Настройте пример веб-приложения. В текстовом редакторе, например в Блокноте, измените файл C:\Program Files\Microsoft Forefront Identity Manager\2010\Privileged Access Management Portal\js\utils.js. В качестве значения pamRespApiUrl задайте

http://pamsrv.priv.contoso.local:8086/api/pamresources/.Чтобы изменения вступили в силу, перезапустите IIS, выполните следующую команду:

iisresetУбедитесь, что пользователь может пройти проверку подлинности REST API (необязательно). Откройте веб-браузер с правами администратора на сервере PAMSRV. Перейдите по URL-адресу

http://pamsrv.priv.contoso.local:8086/api/pamresources/pamroles/веб-сайта, при необходимости выполните аутентификацию и убедитесь, что скачивание происходит.

Установка командлетов запрашивающей стороны MIM PAM

Установите командлеты инициатора запроса MIM PAM на рабочей станции, настроенной на шаге 2.

Войдите в PRIVWKSTN с правами администратора.

Скачайте надстройки и расширения на компьютер PRIVWKSTN, если они еще отсутствуют.

Распакуйте архив Надстройки и расширения в новую папку.

Запустите установщик setup.exe.

В окне выборочной установки выберите клиент PAM (надстройку MIM для Outlook и расширения "Пароль MIM" и "Проверка подлинности" выбирать не надо).

В окне адреса сервера PAM в качестве имени узла сервера PRIV MIM укажите

pamsrv.priv.contoso.local.

После завершения установки перезапустите PRIVWKSTN, чтобы завершить регистрацию нового модуля PowerShell.

На следующем шаге вы установите доверие между лесами PRIV и CORP.