Управление безопасностью конечных точек в Microsoft Intune

В качестве Администратор безопасности используйте узел Безопасность конечных точек в Intune для настройки безопасности устройств и управления задачами безопасности для устройств, когда эти устройства находятся под угрозой. Политики безопасности конечных точек предназначены для того, чтобы помочь вам сосредоточиться на безопасности устройств и снизить риски. Доступные задачи помогут вам определить устройства, подверженные риску, исправить эти устройства и восстановить их в соответствующее или более безопасное состояние.

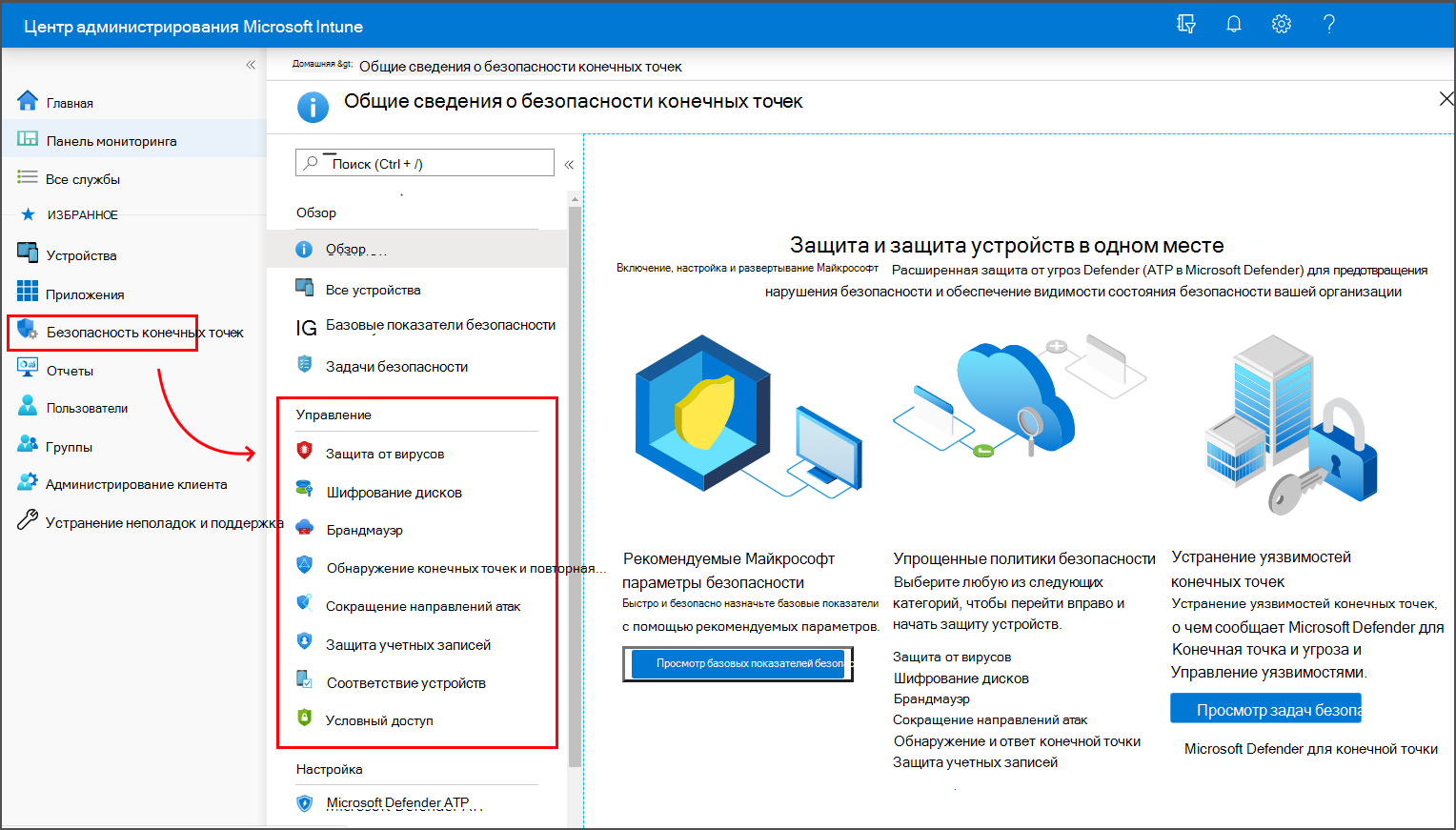

Узел "Безопасность конечной точки" группируют средства, доступные через Intune, которые можно использовать для обеспечения безопасности устройств:

Проверьте состояние всех управляемых устройств. Используйте представление Все устройства , где можно просмотреть соответствие устройств на высоком уровне. Затем выполните детализацию на определенных устройствах, чтобы понять, какие политики соответствия не выполняются, чтобы вы могли их устранить.

Развертывание базовых показателей безопасности, которые определяют оптимальные конфигурации безопасности для устройств. Intune включает базовые показатели безопасности для устройств с Windows и растущий список приложений, таких как Microsoft Defender для конечной точки и Microsoft Edge. Базовые показатели безопасности — это предварительно настроенные группы параметров Windows, которые помогают применить рекомендуемую конфигурацию от соответствующих групп безопасности.

Управление конфигурациями безопасности на устройствах с помощью строго ориентированных политик. Каждая политика безопасности конечных точек сосредоточена на таких аспектах безопасности устройств, как антивирусная программа, шифрование дисков, брандмауэры и несколько областей, доступных благодаря интеграции с Microsoft Defender для конечной точки.

Установите требования к устройству и пользователям с помощью политики соответствия требованиям. С помощью политик соответствия требованиям вы устанавливаете правила, которым должны соответствовать устройства и пользователи, чтобы считаться соответствующими. Правила могут включать версии ОС, требования к паролям, уровни угроз устройств и многое другое.

При интеграции с Microsoft Entra политиками условного доступа для применения политик соответствия требованиям вы можете получить доступ к корпоративным ресурсам как для управляемых устройств, так и для устройств, которые еще не управляются.

Интеграция Intune с командой Microsoft Defender для конечной точки. Интеграция с Microsoft Defender для конечной точки позволяет получить доступ к задачам безопасности. Задачи безопасности тесно связывают Microsoft Defender для конечной точки и Intune, чтобы помочь вашей команде безопасности определить устройства, которые находятся под угрозой, и передать подробные шаги по исправлению Intune администраторам, которые могут затем принять меры.

В следующих разделах этой статьи рассматриваются различные задачи, которые можно выполнять в узле безопасности конечных точек Центра администрирования, а также разрешения на управление доступом на основе ролей (RBAC), необходимые для их использования.

Общие сведения о безопасности конечных точек

При открытии узла Безопасность конечной точки в Центре администрирования Microsoft Intune по умолчанию отображается страница Обзор.

На странице Обзор безопасности конечных точек представлена объединенная панель мониторинга с дисплеями и сведениями, которые извлекается из более ориентированных узлов безопасности конечных точек, включая антивирусную программу, обнаружение конечных точек и реагирование на них, а также Microsoft Defender для конечной точки:

Состояние соединителя Defender для конечной точки . В этом представлении отображается текущее состояние соединителя Defender для конечной точки на уровне клиента. Метка для этого представления также служит ссылкой для открытия портала Microsoft Defender для конечной точки.

Это же представление доступно на вкладке Сводка узла Политика обнаружения и ответа конечной точки .

Устройства Windows, подключенные к Defender для конечной точки . В этой таблице отображается состояние подключения обнаружения конечных точек и реагирования (EDR) на уровне клиента с количеством устройств, которые подключены и не подключены. Метка для этого представления — это ссылка, открывающая вкладку Сводка узла политики обнаружения и ответа конечной точки.

Включены две дополнительные ссылки:

Развертывание предварительно настроенной политики . Эта ссылка открывает узел политики для обнаружения и реагирования конечных точек , где можно развернуть политику для подключения устройств к Defender.

Подключение устройств к Defender для конечной точки. Ссылка для открытия портала Defender, где можно выполнить другие действия по подключению устройств за пределами упрощенного рабочего процесса Intune.

Состояние антивирусного агента. В этом представлении отображаются сводные сведения о состоянии антивирусного агента Intune, в противном случае доступные в Центре администрирования Intune, выбрав Отчеты>Microsoft Defender Антивирусная программа, где отчет находится на вкладке Сводка.

Другие отчеты о мониторинге. В этом разделе содержатся плитки, которые открывают дополнительные Microsoft Defender отчеты антивирусной программы, включая состояние брандмауэра обнаруженных вредоносных программ. Еще одна плитка открывает портал Defender , где можно просмотреть данные о работоспособности датчиков и антивирусной программы.

Управление устройствами

Узел Безопасность конечной точки содержит представление Все устройства, где можно просмотреть список всех устройств из Microsoft Entra ID, доступных в Microsoft Intune.

В этом представлении можно выбрать устройства для детализации для получения дополнительных сведений, например о политиках, с которыми устройство не соответствует. Вы также можете использовать доступ из этого представления для устранения проблем с устройством, включая перезапуск устройства, запуск проверки на наличие вредоносных программ или смену ключей BitLocker на устройстве с Окном 10.

Дополнительные сведения см. в статье Управление устройствами с помощью безопасности конечных точек в Microsoft Intune.

Управление базовыми показателями безопасности

Базовые показатели безопасности в Intune — это предварительно настроенные группы параметров конфигурации устройств Windows, предварительно настроенные с помощью значений по умолчанию, которые задают рекомендации соответствующих групп безопасности Майкрософт. Intune поддерживает базовые показатели безопасности для параметров устройств Windows, Microsoft Edge, защиты Microsoft Defender для конечной точки и многого другого.

Дополнительные сведения см в статье Использование базовых конфигураций безопасности для настройки устройств с Windows в Intune.

Базовые показатели безопасности — это один из нескольких методов в Intune для настройки параметров конфигурации устройства. При управлении параметрами важно понимать, какие другие методы используются в вашей среде, которые могут настроить устройства, чтобы избежать конфликтов. См . статью Предотвращение конфликтов политик далее в этой статье.

Ознакомьтесь с задачами безопасности из Microsoft Defender для конечной точки

При интеграции Intune с Microsoft Defender для конечной точки вы можете просмотреть задачи безопасности в Intune, которые определяют устройства, подверженные риску, и предоставляют шаги по устранению этого риска. Затем вы можете использовать задачи для отправки отчетов в Microsoft Defender для конечной точки, когда эти риски будут успешно устранены.

Ваша команда Microsoft Defender для конечной точки определяет, какие устройства подвергаются риску, и передает эти сведения Intune команде в качестве задачи безопасности. Всего несколькими щелчками мыши они создают задачи безопасности для Intune, которые определяют устройства, подверженные риску, уязвимость и предоставляют рекомендации по устранению этого риска.

администраторы Intune могут выбирать и проверять задачи безопасности, а затем действовать в Intune для их устранения. После устранения проблемы они задают задачу для завершения, которая сообщает об этом состоянии команде Microsoft Defender для конечной точки.

С помощью задач безопасности обе команды синхронизируются с тем, какие устройства подвергаются риску, а также как и когда эти риски устраняются.

Дополнительные сведения об использовании задач безопасности см. в статье Использование Intune для устранения уязвимостей, обнаруженных Microsoft Defender для конечной точки.

Использование политик для управления безопасностью устройств

Как администратор безопасности используйте политики безопасности, которые находятся в разделе Управление в узле безопасность конечной точки. С помощью этих политик вы можете настроить безопасность устройств без необходимости перемещаться по большему тексту и диапазону параметров конфигурации устройства, доступных с помощью профилей конфигурации устройств или базовых показателей безопасности.

Дополнительные сведения об использовании этих политик безопасности см. в статье Управление безопасностью устройств с помощью политик безопасности конечных точек.

Политики безопасности конечных точек — это один из нескольких методов в Intune для настройки параметров на устройствах. При управлении параметрами важно понимать, какие другие методы используются в вашей среде, которые могут настроить устройства и избежать конфликтов. См . статью Предотвращение конфликтов политик далее в этой статье.

Также в разделе Управление приведены политики соответствия устройств и условного доступа . Эти типы политик не являются ориентированными политиками безопасности для настройки конечных точек, но являются важными инструментами для управления устройствами и доступа к корпоративным ресурсам.

Использование политики соответствия устройств

Используйте политику соответствия устройств, чтобы определить условия, по которым устройствам и пользователям разрешен доступ к сетевым и корпоративным ресурсам.

Доступные параметры соответствия зависят от используемой платформы, но к общим правилам политики относятся:

- Требование, чтобы устройства запускали минимальную или определенную версию ОС

- Установка требований к паролю

- Указание максимально допустимого уровня угрозы устройства, определенного Microsoft Defender для конечной точки или другим партнером Mobile Threat Defense

Помимо правил политики политики политики, политики соответствия поддерживают действия для несоответствия. Эти действия представляют собой упорядоченную по времени последовательность действий, применяемых к несоответствующим устройствам. Действия включают отправку электронной почты или уведомлений для оповещения пользователей устройств о несоответствии, удаленную блокировку устройств или даже вывод из эксплуатации несоответствующих устройств и удаление любых данных компании, которые могут на них находиться.

При интеграции Intune Microsoft Entra политик условного доступа для применения политик соответствия условным доступом условный доступ может использовать данные о соответствии для доступа к корпоративным ресурсам как для управляемых устройств, так и с устройств, которыми вы не управляете.

Дополнительные сведения см. в статье Установка правил на устройствах для предоставления доступа к ресурсам в организации с помощью Intune.

Политики соответствия устройств — это один из нескольких методов в Intune для настройки параметров на устройствах. При управлении параметрами важно понимать, какие другие методы используются в вашей среде, которые могут настраивать устройства, и избегать конфликтов. См . статью Предотвращение конфликтов политик далее в этой статье.

Настройка условного доступа

Для защиты устройств и корпоративных ресурсов можно использовать политики условного доступа Microsoft Entra с Intune.

Intune передает результаты политик соответствия устройств Microsoft Entra, которая затем использует политики условного доступа для принудительного применения устройств и приложений, имеющих доступ к корпоративным ресурсам. Политики условного доступа также помогают контролировать доступ для устройств, которыми вы не управляете с помощью Intune, и могут использовать сведения о соответствии от партнеров Mobile Threat Defense, которые вы интегрируете с Intune.

Ниже приведены два распространенных метода использования условного доступа с Intune.

- Условный доступ на основе устройств, чтобы обеспечить доступ к сетевым ресурсам только управляемым и совместимым устройствам.

- Условный доступ на основе приложений, который использует политики защиты приложений для управления доступом к сетевым ресурсам пользователей на устройствах, которыми вы не управляете с помощью Intune.

Дополнительные сведения об использовании условного доступа с Intune см. в статье Сведения об условном доступе и Intune.

Настройка интеграции с Microsoft Defender для конечной точки

Интеграция Microsoft Defender для конечной точки с Intune повышает способность выявлять риски и реагировать на них.

Хотя Intune может интегрироваться с несколькими партнерами По защите от угроз на мобильных устройствах, при использовании Microsoft Defender для конечной точки вы получаете тесную интеграцию между Microsoft Defender для конечной точки и Intune с доступом к параметрам глубокой защиты устройств, включая:

- Задачи безопасности. Простое взаимодействие между Defender для конечной точки и администраторами Intune об устройствах, подверженных риску, способах их устранения и подтверждении устранения этих рисков.

- Упрощенное подключение для Microsoft Defender для конечной точки на клиентах.

- Использование сигналов риска устройств Defender для конечной точки в Intune политиках соответствия требованиям и политиках защиты приложений.

- Доступ к возможностям защиты от незаконного копирования .

Дополнительные сведения об использовании Microsoft Defender для конечной точки с Intune см. в статье Обеспечение соответствия требованиям для Microsoft Defender для конечной точки с помощью условного доступа в Intune.

Требования к управлению доступом на основе ролей

Для управления задачами в узле "Безопасность конечных точек" центра администрирования Microsoft Intune учетная запись должна:

- Назначаем лицензию на Intune.

- Разрешения управления доступом на основе ролей (RBAC) равны разрешениям, предоставляемым встроенной ролью Intune Endpoint Security Manager. Роль Endpoint Security Manager предоставляет доступ к центру администрирования Microsoft Intune. Эта роль может использоваться пользователями, которые управляют функциями безопасности и соответствия требованиям, включая базовые показатели безопасности, соответствие устройств, условный доступ и Microsoft Defender для конечной точки.

Дополнительные сведения см. в разделе Управление доступом на основе ролей (RBAC) с помощью Microsoft Intune.

Разрешения, предоставляемые ролью диспетчера безопасности конечных точек

Чтобы просмотреть следующий список разрешений в Центре администрирования Microsoft Intune, перейдите в разделРоли>администрирования> клиентаВсе роли и выберите Свойства диспетчера> безопасностиконечных точек.

Разрешения:

-

Android FOTA

- Чтение

-

Android для работы

- Чтение

-

Данные аудита

- Чтение

-

Соединитель сертификатов

- Чтение

-

Идентификаторы корпоративных устройств

- Чтение

-

Производные учетные данные

- Чтение

-

Политики соответствия требованиям для устройств

- Назначение

- Создание

- Удалить

- Чтение

- Обновление

- Просмотр отчетов

-

Конфигурации устройств

- Чтение

- Просмотр отчетов

-

Диспетчеры регистрации устройств

- Чтение

-

Отчеты endpoint protection

- Чтение

-

Программы регистрации

- Чтение устройства

- Профиль чтения

- Чтение маркера

-

Фильтры

- Чтение

-

хранилище данных Intune

- Чтение

-

Управляемые приложения

- Чтение

-

Управляемые устройства

- Удалить

- Чтение

- Настройка основного пользователя

- Обновление

- Просмотр отчетов

-

ATP в Microsoft Defender

- Чтение

-

Microsoft Store для бизнеса

- Чтение

-

Защита от угроз на мобильных устройствах

- Изменение

- Чтение

-

Мобильные приложения

- Чтение

-

Организация

- Чтение

-

Управление устройствами партнеров

- Чтение

-

Наборы политик

- Чтение

-

Соединители удаленной помощи

- Чтение

- Просмотр отчетов

-

Удаленные задачи

- Получение ключа FileVault

- Запуск действия диспетчера конфигурации

- Перезагрузить

- Удаленная блокировка

- Смена ключей BitLockerKeys (предварительная версия)

- Изменить ключ FileVault

- Отключение

- Синхронизация устройств

- Защитник Windows

-

Roles

- Чтение

-

Базовая конфигурация безопасности

- Назначение

- Создание

- Удалить

- Чтение

- Обновление

-

Задачи безопасности

- Чтение

- Обновление

-

Условия

- Чтение

-

Сертификат Windows Enterprise

- Чтение

Избегайте конфликтов политик

Многие параметры, которые можно настроить для устройств, могут управляться различными функциями в Intune. К этим функциям относятся, помимо прочего, следующие:

- Политики безопасности конечных точек

- Базовая конфигурация безопасности

- Политики конфигурации устройств

- Политики регистрации Windows

Например, параметры, найденные в политиках безопасности конечных точек, являются подмножеством параметров, которые находятся в профилях защиты конечных точек и ограничений устройств в политике конфигурации устройств, а также управляются с помощью различных базовых показателей безопасности.

Один из способов избежать конфликтов — не использовать разные базовые показатели, экземпляры одного базового плана или разные типы и экземпляры политики для управления одинаковыми параметрами на устройстве. Для этого необходимо планировать, какие методы следует использовать для развертывания конфигураций на разных устройствах. При использовании нескольких методов или экземпляров одного метода для настройки одного и того же параметра убедитесь, что разные методы либо согласны, либо не развернуты на одних и том же устройствах.

Если возникают конфликты, вы можете использовать встроенные средства Intune для определения и устранения этих конфликтов. Дополнительные сведения см. в разделе:

- Устранение неполадок политик и профилей в Intune

- Мониторинг базовых показателей безопасности и профилей в Microsoft Intune

Связанные материалы

Настроить: