Microsoft Tunnel для Microsoft Intune

Microsoft Tunnel — это решение VPN-шлюза для Microsoft Intune, которое выполняется в контейнере в Linux и обеспечивает доступ к локальным ресурсам с устройств iOS/iPadOS и Android Enterprise с использованием современной проверки подлинности и условного доступа.

В этой статье представлены основные сведения о Microsoft Tunnel, его работе и архитектуре.

Если вы готовы к развертыванию Microsoft Tunnel, см. статью Необходимые компоненты для Microsoft Tunnel, а затем статью Настройка Microsoft Tunnel.

После развертывания Microsoft Tunnel можно добавить Microsoft Tunnel для управления мобильными приложениями (Tunnel для MAM). Tunnel for MAM расширяет VPN-шлюз Microsoft Tunnel для поддержки устройств под управлением Android или iOS, которые не зарегистрированы в Microsoft Intune. Tunnel для MAM доступен при добавлении Microsoft Intune плана 2 или Microsoft Intune Suite в качестве лицензии на надстройку в клиенте.

Примечание.

Microsoft Tunnel не использует алгоритмы, совместимые Standard с FIPS.

Совет

Скачайте руководство по развертыванию Microsoft Tunnel версии 3 из Центра загрузки Майкрософт.

Общие сведения о Microsoft Tunnel

Шлюз Microsoft Tunnel устанавливается в контейнер, работающий на сервере Linux. Сервер Linux может быть физическим сервером в вашей локальной среде или виртуальной машиной, работающей локально или в облаке. Чтобы настроить Tunnel, разверните Microsoft Defender для конечной точки в качестве клиентского приложения Microsoft Tunnel и Intune профили VPN на устройствах iOS и Android. Клиентское приложение и профиль VPN позволяют устройствам использовать туннель для подключения к корпоративным ресурсам. Когда туннель размещен в облаке, необходимо использовать такое решение, как Azure ExpressRoute, чтобы расширить локальную сеть до облака.

В Центре администрирования Microsoft Intune вы:

- Скачайте скрипт установки Microsoft Tunnel, который выполняется на серверах Linux.

- настроить такие аспекты шлюза Microsoft Tunnel, как IP-адреса, DNS-серверы и порты;

- развернуть профили VPN на устройствах, чтобы направить их на использование туннеля;

- Разверните Microsoft Defender для конечной точки (клиентское приложение Tunnel) на своих устройствах.

С помощью приложения Defender для конечной точки, устройств iOS, iPadOS и Android Enterprise:

- Используйте Microsoft Entra ID для проверки подлинности в туннеле.

- Используйте службы федерации Active Directory (AD FS) для проверки подлинности в туннеле.

- пройти оценку на соответствие вашим политикам условного доступа Если устройство не соответствует требованиям, оно не может получить доступ к VPN-серверу или локальной сети.

Вы можете установить несколько серверов Linux для поддержки Microsoft Tunnel и объединить серверы в логические группы, которые называются сайтами. Каждый сервер может быть присоединен только к одному сайту. При настройке сайта вы должны определить точку подключения, которую устройства будут использовать при доступе к туннелю. Для сайтов требуется конфигурация сервера , которую вы определяете и назначаете сайту. Конфигурация сервера применяется к каждому серверу, добавляемому в этот сайт, что упрощает настройку дополнительных серверов.

Чтобы указать устройствам, что они должны использовать туннель, вам нужно создать и развернуть политику VPN для Microsoft Tunnel. Эта политика представляет собой профиль VPN конфигурации устройства, который использует Microsoft Tunnel для своего типа соединения.

Профили VPN для туннеля включают следующие компоненты.

- Понятное имя VPN-подключения, которое отображается конечным пользователям.

- Сайт, к которому подключается VPN-клиент.

- Конфигурации VPN для каждого приложения, которые определяют, для каких приложений используется профиль VPN и всегда ли он включен. При постоянном включении VPN автоматически подключается и используется только для приложений, которые вы определяете. Если приложения не определены, постоянное соединение обеспечивает туннельный доступ для всего сетевого трафика с устройства.

- Для устройств iOS, на которых Microsoft Defender для конечной точки настроена поддержка VPN для каждого приложения и режим TunnelOnly, для которых задано значение True, пользователям не нужно открывать или входить в Microsoft Defender на своем устройстве, чтобы использовать Tunnel. Вместо этого, когда пользователь вошел в Корпоративный портал на устройстве или в любое другое приложение, использующее многофакторную проверку подлинности с допустимым маркером для доступа, VPN Tunnel для каждого приложения используется автоматически. Режим TunnelOnly поддерживается для iOS/iPadOS и отключает функции Defender, оставляя только возможности Tunnel.

- Ручные подключения к туннелю, когда пользователь запускает VPN и нажимает Подключиться.

- Правила по запросу позволяют настроить использование VPN при соблюдении условий для определенных полных доменных имен или IP-адресов. (iOS/iPadOS)

- Поддержка прокси-сервера. (iOS/iPadOS, Android 10+)

Конфигурации сервера включают следующие компоненты.

- Диапазон IP-адресов — IP-адреса, назначаемые устройствам, которые подключаются к Microsoft Tunnel.

- DNS-серверы — какие DNS-серверы должны использовать устройства при подключении к серверу.

- Поиск DNS-суффиксов.

- Правила раздельного туннелирования — до 500 общих правил для включения и исключения маршрутов. Например, если вы создаете 300 правил включения, у вас может быть до 200 правил исключения.

- Порт — порт, который прослушивает шлюз Microsoft Tunnel.

Конфигурации сайтов включают следующие компоненты.

- Общедоступный IP-адрес или полное доменное имя точки подключения для устройств, использующих туннель. Это может быть адрес отдельного сервера либо IP-адрес или полное доменное имя сервера балансировки нагрузки.

- Конфигурация сервера, применяемая к каждому серверу, входящему в сайт.

Сервер назначается сайту во время установки программного обеспечения туннеля на сервере Linux. Для установки используется скрипт, который можно скачать из центра администрирования. После запуска скрипта вам будет предложено настроить его работу для вашей среды, в том числе указать сайт, к которому будет присоединен сервер.

Чтобы использовать Microsoft Tunnel, устройства должны установить приложение Microsoft Defender для конечной точки. После получения соответствующего приложения из магазинов приложений iOS и iPadOS или Android, его следует развернуть для пользователей.

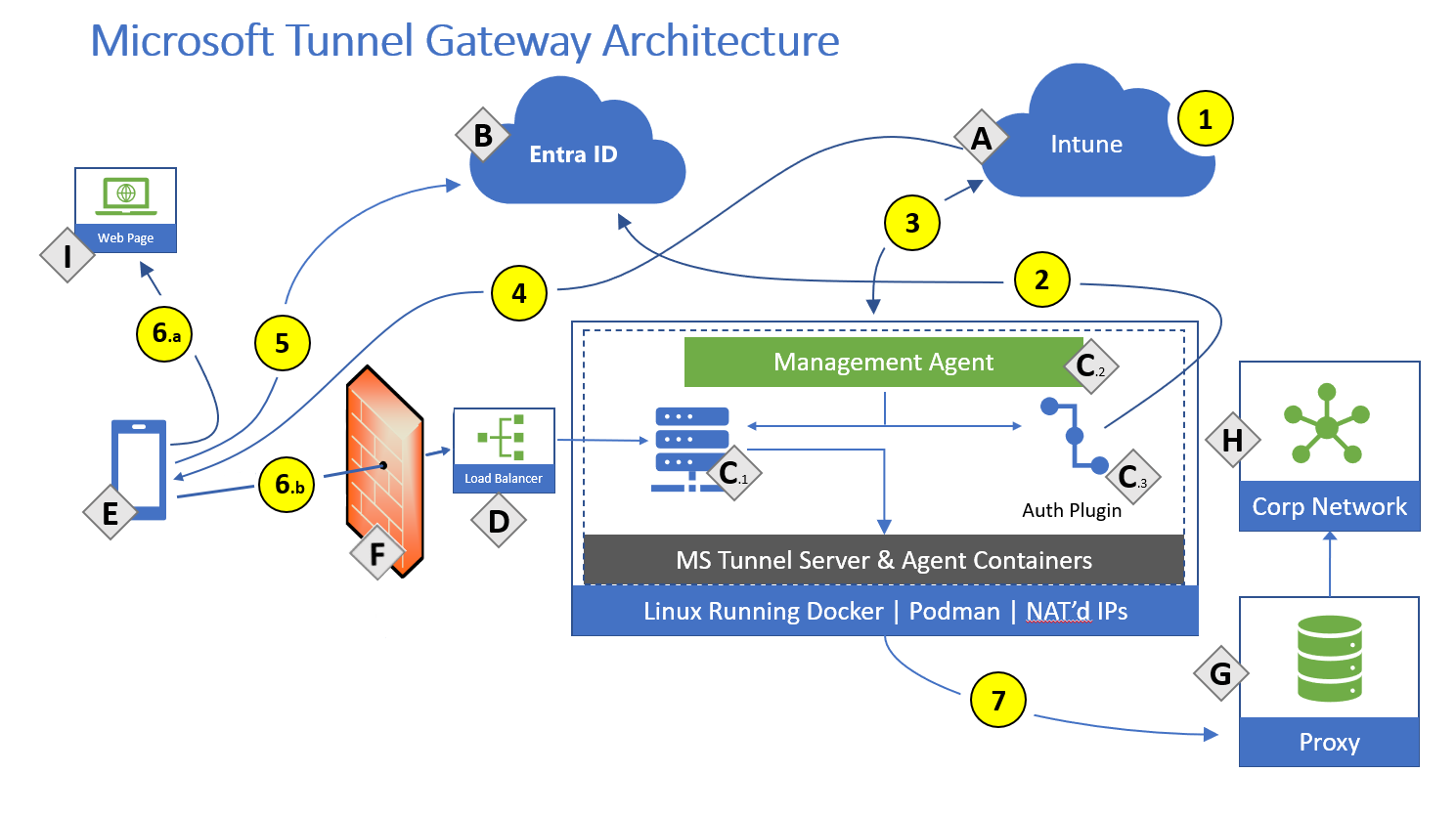

Архитектура

Шлюз Microsoft Tunnel работает в контейнерах, запущенных на серверах Linux.

Компоненты:

- A — Microsoft Intune.

- B- Microsoft Entra ID.

-

C — сервер Linux с Podman или Docker CE (сведения о том, какие версии требуют Podman или Docker, см. в требованиях к серверу Linux).

- C.1 — шлюз Microsoft Tunnel.

- C.2 — агент управления.

- C.3 — Подключаемый модуль проверки подлинности — подключаемый модуль авторизации, который выполняет проверку подлинности с помощью Microsoft Entra.

- D — общедоступный IP-адрес или полное доменное имя Microsoft Tunnel, которое может представлять подсистему балансировки нагрузки.

- E — зарегистрированное мобильное устройство Управление устройствами (MDM) или незарегистрированное мобильное устройство с помощью Tunnel for Mobile Application Management.

- F — брандмауэр.

- G — внутренний прокси-сервер (не обязательно).

- H — корпоративная сеть.

- I — общедоступный Интернет.

Действия:

- 1 — администратор службы Intune настраивает конфигурации сервера и сайты, с которыми связаны конфигурации сервера.

- 2. Intune администратор устанавливает шлюз Microsoft Tunnel, а подключаемый модуль проверки подлинности проверяет подлинность Шлюза Microsoft Tunnel с помощью Microsoft Entra. Сервер шлюза Microsoft Tunnel назначается сайту.

- 3 — агент управления взаимодействует с Intune для получения ваших политик конфигурации сервера и для отправки журналов телеметрии в Intune.

- 4 — администратор службы Intune создает профили VPN и приложение Defender и развертывает их на устройствах.

- 5. Устройство проходит проверку подлинности в Microsoft Entra. Оцениваются политики условного доступа.

-

6 — при использовании раздельного туннелирования:

- 6a — часть трафика идет напрямую в общедоступный Интернет;

- 6b — часть трафика идет на ваш общедоступный IP-адрес для туннелирования. VPN-канал будет использовать TCP, TLS, UDP и DTLS через порт 443. Для этого трафика требуется, чтобы входящий и исходящий порты брандмауэра были открыты.

- 7 — Tunnel маршрутизирует трафик на внутренний прокси-сервер (необязательно) и/или в корпоративную сеть. ИТ-администраторы должны убедиться, что трафик из внутреннего интерфейса сервера шлюза Tunnel можно маршрутизировать на внутренний корпоративный ресурс (диапазоны IP-адресов и порты).

Примечание.

Шлюз туннеля поддерживает два канала с клиентом. Канал управления устанавливается в TCP и TLS. Он также служит каналом резервного копирования данных. Далее он устанавливает канал UDP с помощью DTLS (Datagram TLS, внедрение протокола TLS поверх UDP), который служит основным каналом данных. Если канал UDP не удается установить либо он временно недоступен, резервный канал используется поверх TCP/TLS. По умолчанию порт 443 используется как для TCP, так и для UDP, но его можно настроить с помощью параметра Конфигурация сервера Intune — Параметр порта сервера. При изменении порта по умолчанию (443) убедитесь, что правила брандмауэра для входящих соединений корректируются под настраиваемый порт.

Назначенные IP-адреса клиента (параметр Диапазон IP-адресов в разделе Конфигурация сервера для Tunnel) не видны другим устройствам в сети. Шлюз Microsoft Tunnel использует преобразование портовых адресов (PAT). PAT — это тип преобразования сетевых адресов (NAT), в котором несколько частных IP-адресов из конфигурации сервера сопоставляются в один IP-адрес (много к одному) с помощью портов. Клиентский трафик будет иметь исходный IP-адрес хоста сервера Linux.

Прерывание и проверка:

Во многих корпоративных сетях применяется сетевая защита интернет-трафика с помощью таких технологий, как прокси-серверы, брандмауэры, прерывание SSL, глубокая проверка пакетов и системы защиты от потери данных. Эти технологии выполняют важную задачу снижения риска для обычных интернет-запросов, но могут существенно снизить производительность, масштабируемость и удобство работы пользователей в отношении конечных точек шлюза Microsoft Tunnel и службы Intune.

В следующих сведениях показано, где не поддерживается прерывание и проверка. Приводятся ссылки на схему архитектуры из предыдущего раздела.

Прерывание и проверка не поддерживаются в следующих областях:

- Шлюз туннеля не поддерживает прерывание и проверку SSL, прерывание и проверку TLS или глубокую проверку пакетов для клиентских подключений.

- Использование брандмауэров, прокси-серверов, подсистем балансировки нагрузки или любой технологии, которая завершает и проверяет сеансы клиента, входящего в шлюз Tunnel, не поддерживается и приводит к сбою клиентских подключений. (См. F, D и C в схеме архитектуры.)

- Если шлюз туннеля использует исходящий прокси-сервер для доступа к Интернету, прокси-сервер не может выполнить прерывание и проверку. Это связано с тем, что агент управления шлюзом туннеля использует взаимную проверку подлинности TLS при подключении к Intune (см. раздел 3 на схеме архитектуры). Если на прокси-сервере включено прерывание и проверка, сетевые администраторы, управляющие прокси-сервером, должны добавить IP-адрес сервера шлюза Tunnel и полное доменное имя (FQDN) в список утвержденных для этих конечных точек Intune.

Дополнительные сведения.

Условный доступ осуществляется в клиенте VPN и на основе облачного приложения шлюза Microsoft Tunnel. Несоответствующие устройства не получают маркер доступа от Microsoft Entra ID и не могут получить доступ к VPN-серверу. Дополнительные сведения об использовании условного доступа с Microsoft Tunnel см. в разделе Использование условного доступа с Microsoft Tunnel.

Агент управления авторизован для Microsoft Entra ID с помощью идентификатора или секретных ключей приложения Azure.