Настройка Microsoft Tunnel для Intune

Шлюз Microsoft Tunnel устанавливается в контейнер на сервере Linux, который выполняется локально или в облаке. В зависимости от среды и инфраструктуры могут потребоваться дополнительные конфигурации и программное обеспечение, например Azure ExpressRoute.

Перед началом установки обязательно выполните следующие задачи:

- Проверить и настроить необходимые компоненты для Microsoft Tunnel.

- Запустить средство проверки готовности Microsoft Tunnel, чтобы убедиться, что ваша среда готова использованию туннеля.

После подготовки необходимых компонентов вернитесь к этой статье, чтобы приступить к установке и настройке туннеля.

Создание конфигурации сервера

Вы можете один раз создать конфигурацию сервера, чтобы затем она использовалась несколькими серверами. Эта конфигурация включает в себя диапазоны IP-адресов, DNS-серверы и правила раздельного туннелирования. Позже вы назначите конфигурацию сервера сайту, который автоматически применяет эту конфигурацию сервера к каждому серверу, который присоединяется к сайту.

Создание конфигурации сервера

Войдите в центр >администрирования Microsoft Intune администрирования>клиентаШлюз Microsoft Tunnel Gateway>выберите вкладку>Конфигурации сервера Создать.

На вкладке Основные введитеимя и описание(необязательно) и нажмите кнопку Далее.

На вкладке Параметры настройте следующие параметры.

Диапазон IP-адресов. IP-адреса в этом диапазоне арендуются устройствами при подключении к шлюзу туннеля. Указанный диапазон IP-адресов клиента Tunnel не должен конфликтовать с диапазоном локальной сети.

- Рекомендуется использовать диапазон автоматической частной IP-адресации (APIPA) 169.254.0.0/16, так как он позволяет избежать конфликтов с другими корпоративными сетями.

- Если диапазон IP-адресов клиента конфликтует с назначением, он использует адрес замыкания на себя и не взаимодействует с корпоративной сетью.

- Вы можете выбрать любой диапазон IP-адресов клиента, который хотите использовать, если он не конфликтует с диапазонами IP-адресов корпоративной сети.

Порт сервера. Укажите порт, в котором сервер будет ожидать передачу данных для подключений.

DNS-серверы. Эти серверы используются, когда DNS-запрос поступает с устройства, которое подключается к шлюзу Tunnel.

Поиск DNS-суффикса(необязательно):этот домен предоставляется клиентам в качестве домена по умолчанию при подключении к шлюзу Tunnel.

Отключить UDP Connections(необязательно): если выбран параметр, клиенты подключаются только к VPN-серверу с помощью TCP-подключений. Так как для автономного клиента туннеля требуется использовать UDP, установите флажок, чтобы отключить UDP-подключения только после настройки устройств для использования Microsoft Defender для конечной точки в качестве клиентского приложения туннеля.

Кроме того, на вкладке Параметры настройте Правила раздельного туннелирования, которые необязательны.

Вы можете включить или исключить адреса. Включенные адреса направляются в шлюз туннеля. Исключенные адреса не направляются в шлюз туннеля. Например, можно настроить правило включения для 255.255.0.0 или 192.168.0.0/16.

Чтобы включить или исключить адреса, используйте следующие параметры.

- Диапазоны IP-адресов для включения

- Диапазоны IP-адресов для исключения

Примечание.

Не используйте диапазон IP-адресов, указывающий 0.0.0.0 в любом из адресов включения или исключения. Шлюз туннеля не может маршрутизировать трафик при использовании этого диапазона.

На вкладке Проверка и создание проверьте конфигурацию, а затем нажмите Создать, чтобы сохранить ее.

Примечание.

По умолчанию каждый сеанс VPN будет оставаться активным только в течение 3600 секунд (один час) перед отключением (новый сеанс будет создан немедленно, если клиент настроен на использование Always On VPN). Однако значение времени ожидания сеанса можно изменить вместе с другими параметрами конфигурации сервера с помощью вызовов графа (microsoftTunnelConfiguration).

Создание сайта

Сайты — это логические группы серверов, на которых размещается Microsoft Tunnel. Каждому создаваемому сайту назначается конфигурация сервера. Эта конфигурация применяется к каждому серверу, который присоединяется к сайту.

Создание конфигурации сайта

Войдите в центр администрирования Microsoft Intune администрирования>>КлиентаШлюз Microsoft Tunnel Gateway>выберите вкладку>СайтыСоздать.

В панели Создание сайта укажите следующие свойства.

Имя — введите имя для этого сайта.

Описание. При необходимости можно указать понятное описание для сайта.

Общедоступный IP-адрес или полное доменное имя. Укажите общедоступный IP-адрес или полное доменное имя, которое является точкой подключения для устройств, использующих туннель. Эти IP-адреса или полное доменное имя могут идентифицировать отдельный сервер или сервер балансировки нагрузки. IP-адрес или полное доменное имя должны быть разрешимыми в общедоступном DNS, а разрешенный IP-адрес должен поддерживать общедоступную маршрутизацию.

Конфигурация сервера. Чтобы выбрать конфигурацию сервера для связывания с этим сайтом, используйте раскрывающийся список.

URL-адрес для проверки доступа к внутренней сети: укажите URL-адрес HTTP или HTTPS для расположения во внутренней сети. Каждые пять минут каждый сервер, назначенный этому сайту, пытается получить доступ к URL-адресу, чтобы убедиться, что он может получить доступ к вашей внутренней сети. Серверы сообщают о состоянии этой проверки с помощью параметра Доступность внутренней сети на вкладке Проверка работоспособности сервера.

Автоматически обновлять серверы на этом сайте — если установлено значение Да, при появлении обновления серверы будут обновляться автоматически. Если установлено значение Нет, обновление необходимо выполнять вручную, а администратору перед запуском необходимо утвердить обновление.

Дополнительные сведения см. в статье Обновление Microsoft Tunnel.

Ограничить обновления сервера до периода обслуживания — если установлено значение Да, обновления сервера для этого сайта можно запускать только в период между указанными временем начала и временем окончания. Между временем начала и временем окончания должно быть не менее часа. Если указано значение Нет, период обслуживания отсутствует, и обновления запускаются как можно раньше, в зависимости от значения параметра Автоматически обновлять серверы на этом сайте.

Если указано значение Да, настройте следующие параметры:

- Часовой пояс — выбранный часовой пояс определяет время начала и окончания периода обслуживания на всех серверах сайта, независимо от часового пояса отдельных серверов.

- Время начала — укажите самое раннее возможное время запуска цикла обновления в зависимости от выбранного часового пояса.

- Время окончания — укажите самое позднее возможное время запуска цикла обновления в зависимости от выбранного часового пояса. Циклы обновления, которые запускаются до этого времени, продолжат выполняться и могут быть завершены по истечении этого времени.

Дополнительные сведения см. в статье Обновление Microsoft Tunnel.

Нажмите Создать, чтобы сохранить сайт.

Установка шлюза Microsoft Tunnel

Перед установкой шлюза Microsoft Tunnel на сервере Linux настройте в клиенте хотя бы одну конфигурацию сервера, а затем создайте сайт. Позже вы укажедите сайт, к которому присоединяется сервер при установке туннеля на этом сервере.

С помощью конфигурации сервера и сайта можно использовать следующую процедуру для установки шлюза Microsoft Tunnel.

Однако если вы планируете установить шлюз Microsoft Tunnel в контейнер Podman без корней, см. статью Использование контейнера Podman без корней перед началом установки. В связанном разделе описаны дополнительные предварительные требования и измененная командная строка для сценария установки. После настройки дополнительных необходимых компонентов вы можете вернуться сюда, чтобы продолжить следующую процедуру установки.

Использование скрипта для установки Microsoft Tunnel

Скачайте скрипт установки Microsoft Tunnel одним из следующих способов.

Загрузите средство напрямую с помощью веб-браузера. Перейдите по адресу https://aka.ms/microsofttunneldownload, чтобы скачать файл mstunnel-setup.

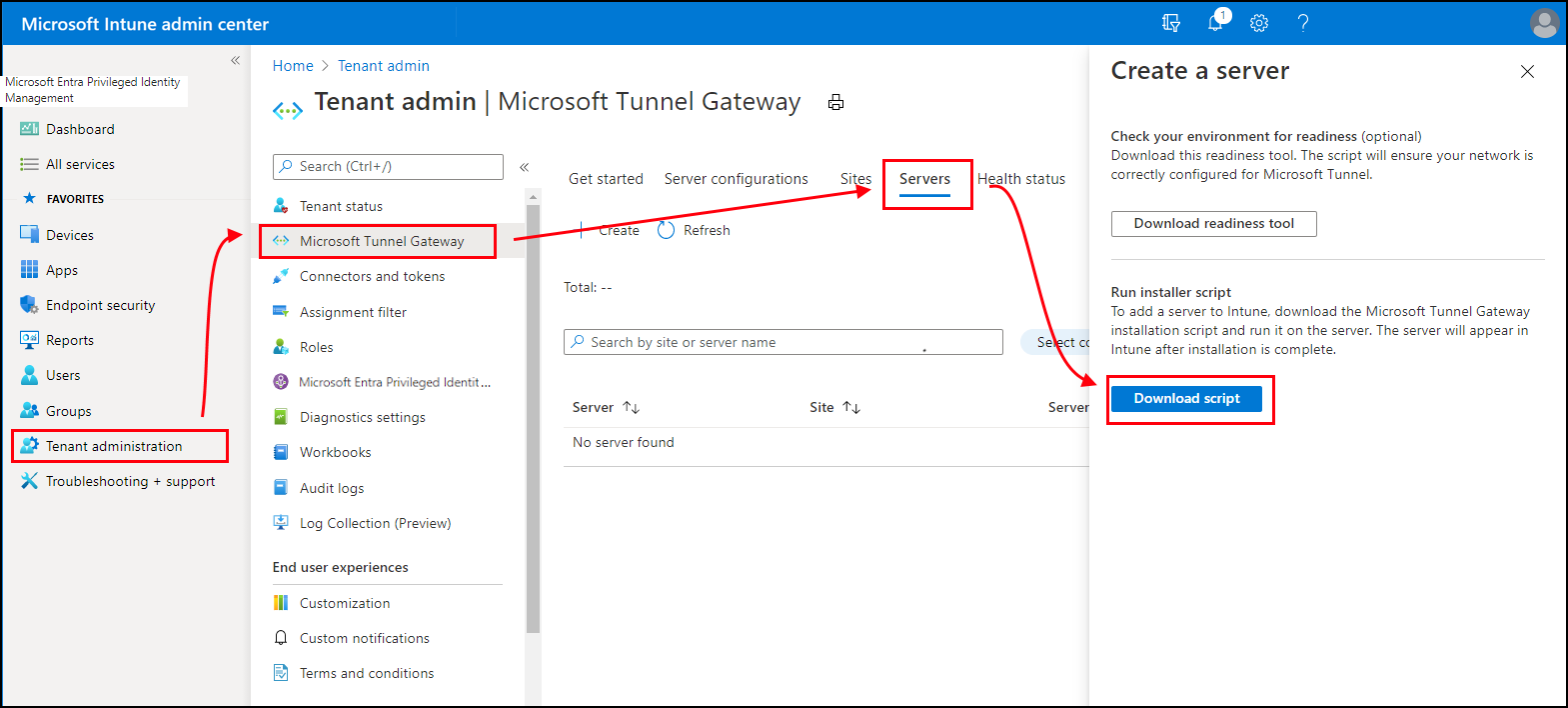

Войдите в центр администрирования Microsoft Intune администрирования>>клиентаШлюз Microsoft Tunnel, перейдите на вкладку Серверы, нажмите кнопку Создать, чтобы открыть панель Создание сервера, а затем выберите Скачать скрипт.

Используйте команду Linux для прямого скачивания программного обеспечения туннеля. Например, на сервере, где будет установлен туннель, можно использовать wget или curl , чтобы открыть ссылку https://aka.ms/microsofttunneldownload.

Например, чтобы использовать wget и данные журнала для выполнения mstunnel-setup во время скачивания, выполните

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload.

Чтобы начать установку сервера, запустите скрипт от имени привилегированного пользователя. Например, вы можете использовать следующую командную строку:

sudo ./mstunnel-setup. Скрипт всегда устанавливает последнюю версию Microsoft Tunnel.Важно!

Если вы устанавливаете Tunnel в контейнер Podman без корней, используйте следующую измененную командную строку для запуска сценария:

mst_rootless_mode=1 ./mstunnel-setupЧтобы просмотреть подробные выходные данные консоли во время регистрации агента туннеля и установки, выполните следующие действия:

Запустите

export mst_verbose_log="true"перед выполнением скрипта ./mstunnel-setup . Чтобы убедиться, что подробное ведение журнала включено, выполните командуexport.После завершения настройки измените файл среды /etc/mstunnel/env.sh , чтобы добавить новую строку:

mst_verbose_log="true". После добавления строки выполните командуmst-cli server restart, чтобы перезапустить сервер.

Важно!

Для использования облака для государственных организаций США команда должна содержать ссылку на облачную среду для государственных организаций. Для этого выполните следующие команды, чтобы добавить intune_env=FXP в командную строку:

- Запустите

sudo ./mstunnel-setup - Запустите

sudo intune_env=FXP ./mstunnel-setup

Совет

Если вы остановите установку и выполнение скрипта, можно перезапустить установку, выполнив эту команду еще раз. Установка продолжится с того места, на котором вы остановились.

После запуска этот скрипт загружает образы контейнеров из образов контейнеров Microsoft Tunnel Gateway из службы Intune и создает необходимые папки и файлы на сервере.

Во время установки скрипт предлагает выполнить несколько задач администрирования.

Когда скрипт выдаст соответствующий запрос, примите условия лицензионного соглашения (EULA).

Проверьте и настройте переменные в следующих файлах для поддержки вашей среды.

- Файл среды: /etc/mstunnel/env.sh. Дополнительные сведения об этих переменных см. в разделе Переменные среды справочной статьи по Microsoft Tunnel.

При появлении запроса скопируйте полную цепочку файла сертификата TLS (Transport Layer Security) на сервер Linux. Скрипт показывает правильное расположение, которое следует использовать на сервере Linux.

Сертификат TLS обеспечивает безопасность подключения устройств, которые используют туннель и конечную точку шлюза туннеля. Сертификат должен иметь IP-адрес или полное доменное имя сервера шлюза tunnel в сети SAN.

Закрытый ключ остается доступным на компьютере, где создается запрос подписи сертификата для сертификата TLS. Этот файл необходимо экспортировать с именем site.key.

Установите сертификат TLS и закрытый ключ. Используйте следующие рекомендации в соответствии с вашим форматом файла.

PFX.

- Файл сертификата должен иметь имя site.pfx. Скопируйте файл сертификата в файл /etc/mstunnel/private/site.pfx.

PEM.

Полная цепочка (корневой, промежуточный и конечный субъект) должна находиться в одном файле с именем site.crt. Если вы используете сертификат, выданный общедоступным поставщиком, таким как DigiCert, то можете скачать полную цепочку в виде одного PEM-файла.

Файл сертификата должен иметь имя *site.crt. Скопируйте сертификат полной цепочки в файл /etc/mstunnel/certs/site.crt. Пример:

cp [full path to cert] /etc/mstunnel/certs/site.crtТакже можно создать ссылку на сертификат полной цепочки в /etc/mstunnel/certs/site.crt. Пример:

ln -s [full path to cert] /etc/mstunnel/certs/site.crtСкопируйте файл закрытого ключа в /etc/mstunnel/private/site.key. Пример:

cp [full path to key] /etc/mstunnel/private/site.keyТакже можно создать ссылку на файл закрытого ключа в /etc/mstunnel/private/site.key. Например:

ln -s [full path to key file] /etc/mstunnel/private/site.keyЭтот ключ не должен быть зашифрован паролем. Файл закрытого ключа должен иметь имя site.key.

После установки сертификата и создания служб шлюза туннеля вам будет предложено войти и пройти проверку подлинности с помощью Intune. Учетной записи пользователя должны быть назначены разрешения, эквивалентные администратору Intune. Учетная запись, используемая для проверки подлинности, должна иметь лицензию Intune. Учетные данные этой учетной записи не сохраняются и используются только для первоначального входа в Microsoft Entra ID. После успешной проверки подлинности идентификаторы или секретные ключи приложений Azure используются для проверки подлинности между шлюзом Tunnel и Microsoft Entra.

Эта проверка подлинности регистрирует шлюз Tunnel в Microsoft Intune и клиенте Intune.

Откройте веб-браузер https://Microsoft.com/devicelogin и введите код устройства, предоставленный сценарием установки, а затем войдите в систему, используя свои Intune учетные данные администратора.

После регистрации шлюза Microsoft Tunnel в Intune скрипт получает из Intune сведения о ваших сайтах и конфигурациях сервера. Затем этот скрипт предлагает ввести уникальный идентификатор (GUID) сайта туннеля, к которому вы хотите присоединить этот сервер. Скрипт предоставляет список ваших доступных сайтов.

После выбора сайта программа установки извлекает конфигурацию сервера для этого сайта из Intune и применяет ее к новому серверу для завершения установки Microsoft Tunnel.

После завершения установки скрипта можно перейти в центре администрирования Microsoft Intune на вкладку Шлюз Microsoft Tunnel, чтобы просмотреть состояние туннеля высокого уровня. Вы также можете перейти на вкладку Состояние работоспособности, чтобы убедиться, что сервер присутствует в сети.

Если вы используете RHEL 8.4 или более поздней версии, обязательно перезапустите сервер шлюза Tunnel, введя

mst-cli server restartего, прежде чем пытаться подключить к нему клиенты.

Добавление доверенных корневых сертификатов в контейнеры Tunnel

Доверенные корневые сертификаты должны быть добавлены в контейнеры Tunnel, если:

- Для исходящего трафика сервера требуется проверка прокси-сервера SSL.

- Конечные точки, к которым обращаются контейнеры tunnel, не освобождаются от проверки прокси-сервера.

Стремянка:

- Скопируйте доверенные корневые сертификаты с расширением CRT в /etc/mstunnel/ca-trust.

- Перезапустите контейнеры Tunnel с помощью команд mst-cli server restart и mst-cli agent restart.

Развертывание клиентского приложения Microsoft Tunnel

Чтобы устройства могли использовать Microsoft Tunnel, им необходим доступ к клиентскому приложению Microsoft Tunnel. Microsoft Tunnel использует Microsoft Defender для конечной точки в качестве клиентского приложения Tunnel:

Android: скачайте Microsoft Defender для конечной точки для использования в качестве клиентского приложения Microsoft Tunnel из магазина Google Play. См. статью Добавление приложения из магазина Android в Microsoft Intune.

Если вы используете Microsoft Defender для конечной точки в качестве клиентского приложения туннеля и приложения защиты от мобильных угроз (MTD), см. важные рекомендации по настройке в разделе Использование Microsoft Defender для конечной точки для MTD и в качестве клиентского приложения Microsoft Tunnel.

iOS/iPadOS: скачайте Microsoft Defender для конечной точки для использования в качестве клиентского приложения Microsoft Tunnel из Магазина приложений Apple. См. раздел Добавление в Microsoft Intune приложений из магазина iOS.

Дополнительные сведения о развертывании приложений в Intune см. в статье Добавление приложений в Microsoft Intune.

Создание профиля VPN

После установки Microsoft Tunnel и установки устройств Microsoft Defender для конечной точки можно развернуть профили VPN для прямого использования туннеля. Для этого создайте профили VPN с типом подключения Microsoft Tunnel:

Android. Платформа Android поддерживает маршрутизацию трафика через VPN для каждого приложения и разделяет правила туннелирования независимо или одновременно.

iOS/iPadOS Платформа iOS поддерживает маршрутизацию трафика с помощью VPN для каждого приложения или путем разделения правил туннелирования, но не одновременно. Если в iOS вы включили VPN для каждого приложения, правила раздельного туннелирования не учитываются.

Android

Войдите в центр> администрирования Microsoft IntuneУстройства>Управление устройствами>Конфигурация> на вкладке Политики выберите Создать.

В качестве платформы выберите Android для бизнеса. В качестве профиля выберите VPN в разделе Корпоративный рабочий профиль или Личный рабочий профиль, а затем нажмите Создать.

Примечание.

Выделенные устройства Android Enterprise не поддерживается в Microsoft Tunnel.

На вкладке Основные введитеимя и описание(необязательно) и нажмите кнопку Далее.

В качестве типа подключения выберите Microsoft Tunnel, а затем настройте следующие сведения.

Базовые настройки VPN.

- В поле Имя подключения укажите имя, которое будет отображаться для пользователей.

- В поле Microsoft Tunnel Site выберите сайт туннеля, который используется этим профилем VPN.

VPN для каждого приложения.

- Приложения, назначенные в профиле VPN на уровне приложения, отправляют трафик приложения в туннель.

- В Android при запуске приложения не запускается VPN для каждого приложения. Однако если для VPN задано значение Включить, то VPN-подключение уже подключено, а трафик приложения использует активный VPN. Если Постоянное VPN-подключение не включено, то пользователю необходимо сначала запустить VPN вручную.

- Если вы используете приложение Defender для конечной точки для подключения к Tunnel, имеете включенную веб-защиту и используете VPN для каждого приложения, веб-защита применяется только к приложениям в списке VPN для каждого приложения. На устройствах с рабочим профилем в этом сценарии рекомендуется добавить все веб-браузеры в этом профиле в список VPN на уровне приложения, чтобы обеспечить защиту всего веб-трафика рабочего профиля.

- Чтобы включить VPN для каждого приложения, выберите Добавить, а затем перейдите к пользовательским или общедоступным приложениям, импортированным в Intune.

Постоянное VPN-подключение.

- Для параметра Постоянное VPN-подключение выберите Включить, чтобы клиент VPN автоматически подключался и переподключался к этой сети VPN. Постоянные VPN-подключения остаются активными. Если для VPN для каждого приложения задано Включить, то через туннель будет проходить только трафик из выбранных вами приложений.

Прокси:

Настройте сведения о прокси-сервере для своей среды.

Примечание.

Конфигурации прокси-сервера не поддерживаются в версиях Android до версии 10. Дополнительные сведения см. в статье VpnService.Builder в документации для разработчиков Android.

Дополнительные сведения о параметрах VPN см. в разделе Параметры устройства Android Enterprise для настройки VPN

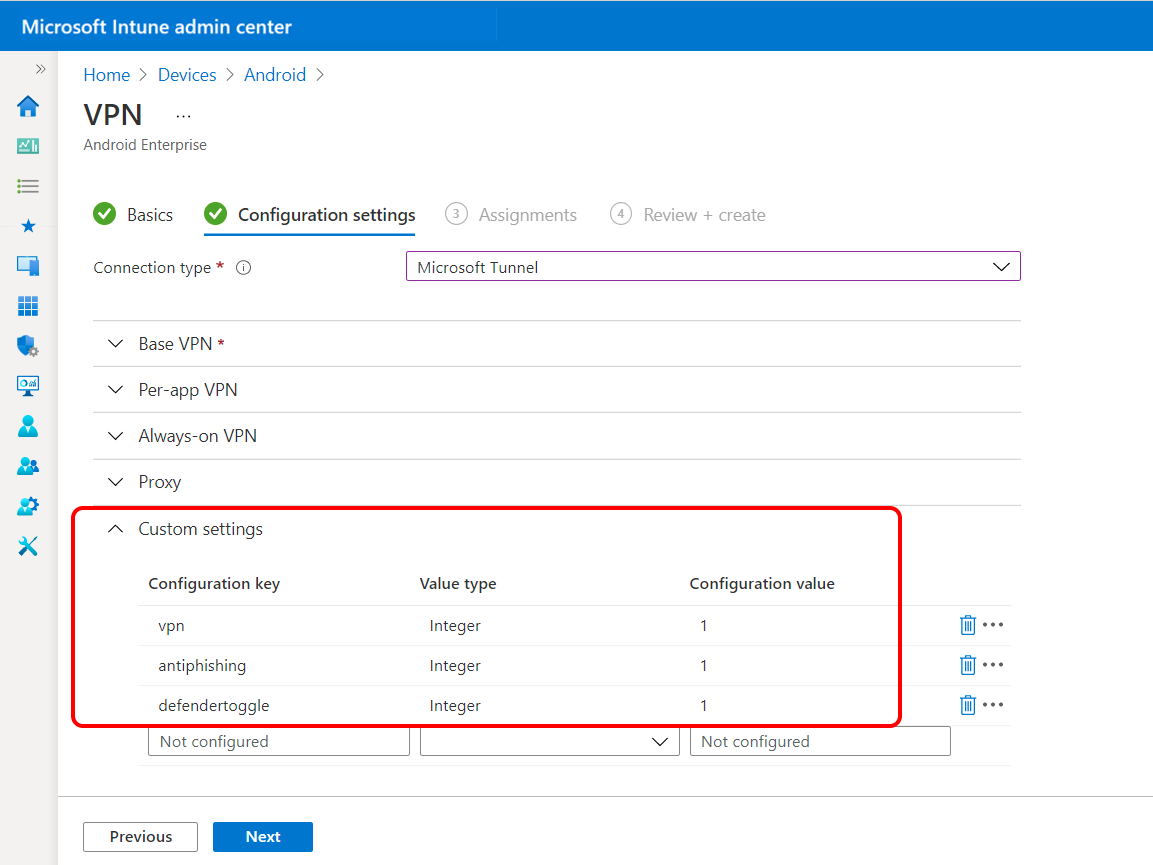

Важно!

Для устройств Android Enterprise, в которых используется Microsoft Defender для конечной точки в качестве клиентского приложения Microsoft Tunnel и приложения MTD, для настройки необходимо использовать Пользовательские параметры, а не отдельный профиль конфигурации приложения. Если планируется использовать какие-либо функции Defender для конечная точка точки, включая веб-защиту, используйте пользовательские параметры в профиле VPN и установите для параметра defendertoggle значение 0.

На вкладке Назначения выберите группы, которые получат этот профиль.

На вкладке Проверка и создание проверьте конфигурацию, а затем нажмите Создать, чтобы сохранить ее.

iOS

Войдите в Microsoft Intune центр> администрированияУстройства>Управление устройствами>Создание конфигурации>.

В качестве платформы выберите iOS/iPadOS, в качестве профиля — VPN, а затем нажмите Создать.

На вкладке Основные введитеимя и описание(необязательно) и нажмите кнопку Далее.

В поле Тип подключения выберите Microsoft Tunnel и настройте следующие элементы:

Базовые настройки VPN.

- В поле Имя подключения укажите имя, которое будет отображаться для пользователей.

- В поле Microsoft Tunnel Site выберите сайт туннеля, который используется этим профилем VPN.

Примечание.

При использовании VPN-подключения Microsoft Tunnel и веб-защиты Defender в комбинированном режиме на устройствах iOS важно настроить правила "По запросу", чтобы эффективно активировать параметр "Отключить в спящем режиме". В противном случае vpn-подключение туннеля и VPN Defender будут отключены, когда устройство iOS переходит в спящий режим, а VPN-подключение будет включено.

VPN для каждого приложения.

Чтобы включить VPN на уровне приложения, выберите Включить. В iOS для настройки VPN на уровне приложения требуются дополнительные действия. Когда VPN для каждого приложения настроен, iOS игнорирует правила раздельного туннелирования.Дополнительные сведения см. в разделе VPN на уровне приложения для iOS/iPadOS.

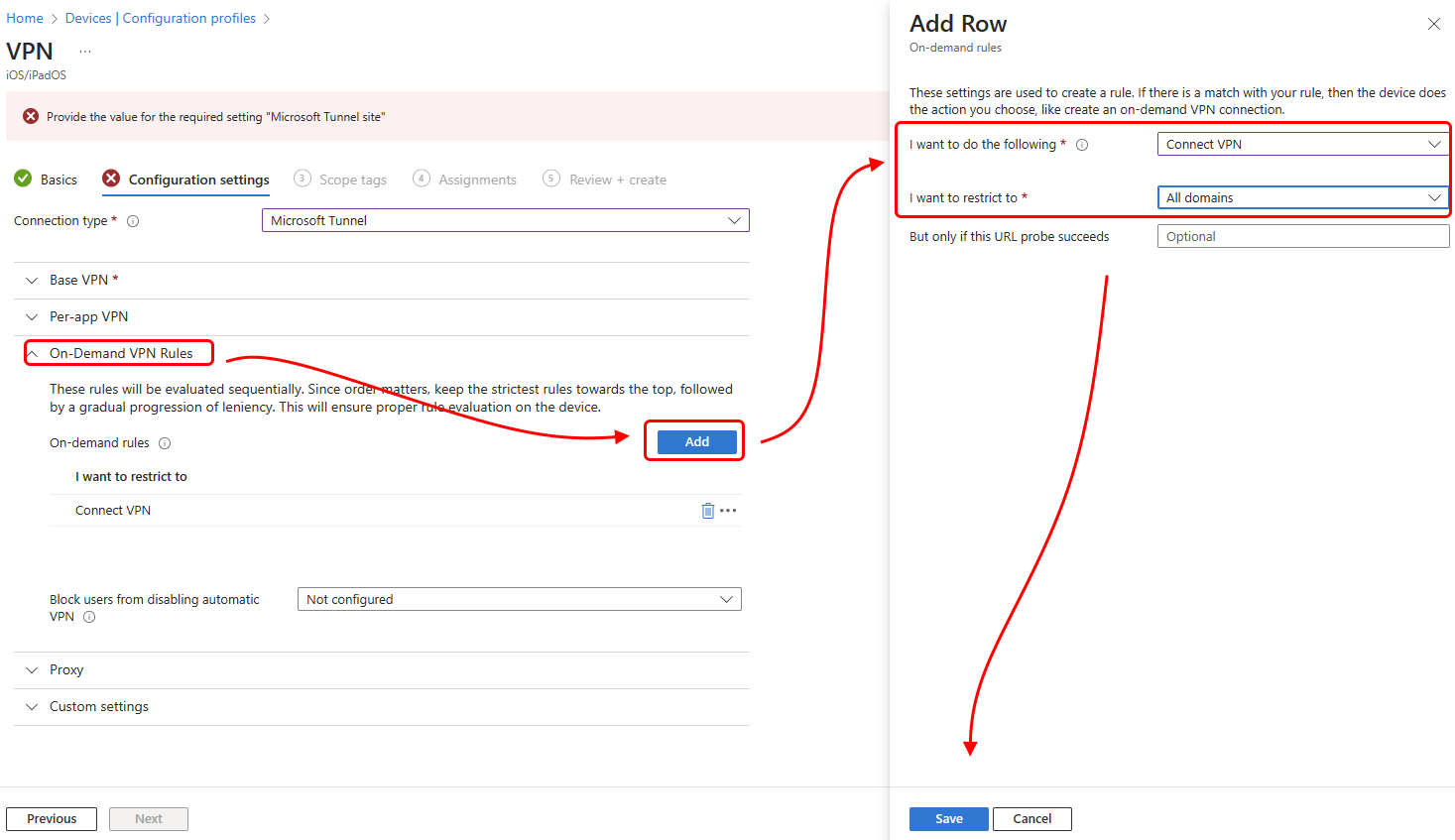

Правила VPN по запросу.

Определите правила по запросу, которые позволяют настроить использование VPN при соблюдении условий для определенных полных доменных имен или IP-адресов.Дополнительные сведения см. в разделе Автоматические параметры VPN.

Прокси:

Настройте сведения о прокси-сервере для своей среды.

Примечание.

При использовании VPN-подключения Microsoft Tunnel и веб-защиты Defender в комбинированном режиме на устройствах iOS важно настроить правила по запросу, чтобы эффективно активировать параметр "Отключить в спящем режиме". Чтобы настроить правило по запросу при настройке профиля VPN туннеля, выполните следующие действия.

- На странице Параметры конфигурации разверните раздел Правила VPN по запросу .

- Для параметра Правила по запросу выберите Добавить , чтобы открыть панель Добавление строки .

- В области Добавление строки задайте для параметра Подключить VPNследующее, а затем для ограничения выберите ограничение, например Все домены.

- При необходимости можно добавить URL-адрес в поле Но только в том случае, если эта проверка URL-адреса прошла успешно .

- Выберите Сохранить.

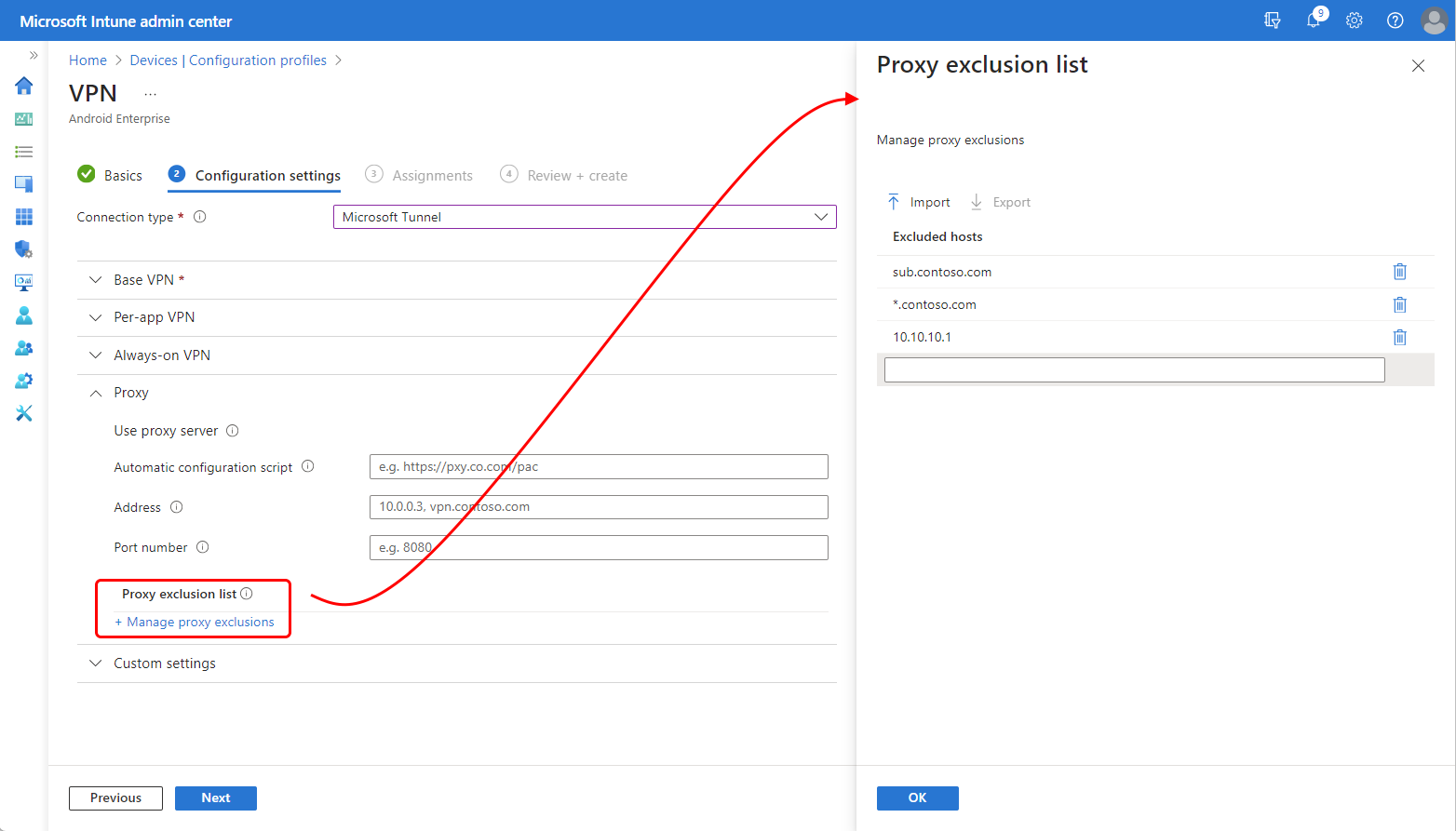

Использование списка исключений прокси-сервера для Android Enterprise

При использовании одного прямого прокси-сервера в вашей среде можно использовать список исключений прокси-сервера в профилях VPN Microsoft Tunnel для Android Enterprise. Списки исключений прокси-сервера поддерживаются для Microsoft Tunnel и Microsoft Tunnel для MAM.

Важно!

Список исключений прокси-сервера поддерживается только при использовании одного прокси-сервера с прямым прокси-сервером. Они не поддерживаются в средах, где используется несколько прокси-серверов.

Список исключений прокси-сервера в профиле VPN поддерживает запись определенных доменов, которые затем исключаются из конфигурации прямого прокси-сервера для устройств, получающих и использующих профиль.

Ниже приведены поддерживаемые форматы для записей списка исключений.

- Полные URL-адреса с точным соответствием поддомена. Пример:

sub.contoso.com - Подстановочный знак в URL-адресах. Например, используя полный пример URL-адреса, можно заменить имя начального поддомена (sub) звездочкой, чтобы расширить поддержку, чтобы включить все поддомены contso.com:

*.contoso.com - IPv4 и IPv6-адреса

Неподдерживаемые форматы:

- Внутренние подстановочные знаки. Например,

con*oso.com,contos*.comиcontoso.*

Настройка списка исключений прокси-сервера

Список исключений можно настроить при изменении или создании профиля VPN Microsoft Tunnel для платформы Android Enterprise.

На странице Параметры конфигурации после установки типа подключения Microsoft Tunnel:

Разверните узел Прокси-сервер, а затем в списке Исключений прокси-сервера выберите Управление исключениями прокси-сервера.

В области Список исключений прокси-сервера :

- В текстовом поле укажите один URL-адрес или IP-адрес. При каждом добавлении записи предоставляется новое текстовое поле для дополнительных записей.

- Выберите Импорт, чтобы открыть панель Импорт исключений прокси-сервера , где можно импортировать список в формате CSV-файла.

- Выберите Экспорт , чтобы экспортировать текущий список исключений из этого профиля в формате CSV-файла.

Нажмите кнопку ОК , чтобы сохранить конфигурацию списка исключений прокси-сервера и продолжить редактирование профиля VPN.

Использование пользовательских параметров для Microsoft Defender для конечной точки

Intune поддерживает Microsoft Defender для конечной точки как приложение MTD, так и как клиентское приложение Microsoft Tunnel на устройствах Android Enterprise. Если вы используете Defender для конечной точки в качестве клиентского приложения Microsoft Tunnel, и в качестве приложения MTD, примените пользовательские параметры в своем профиле VPN для Microsoft Tunnel, чтобы упростить настройку. Использование пользовательских параметров в профиле VPN устраняет необходимость в использовании отдельного профиля конфигурации приложения.

Для устройств , зарегистрированных в качестве личного рабочего профиля Android Enterprise , которые используют Defender для конечной точки для обеих целей, необходимо использовать пользовательские параметры вместо профиля конфигурации приложения. На этих устройствах профиль конфигурации приложения для Defender для конечной точки конфликтует с Microsoft Tunnel и может препятствовать подключению устройства к Microsoft Tunnel.

Если вы используете Microsoft Defender для конечной точки для Microsoft Tunnel, но не MTD, вы по-прежнему используете профиль конфигурации туннеля приложений для настройки Microsoft Defender для конечной точки в качестве клиента tunnel.

Добавление поддержки конфигурации приложений для Microsoft Defender для конечной точки в профиль VPN для Microsoft Tunnel

Используйте следующие сведения, чтобы настроить пользовательские параметры в профиле VPN и применить конфигурацию для Microsoft Defender для конечной точки вместо использования отдельного профиля конфигурации приложения. Доступные параметры различаются в зависимости от платформы.

Для устройств Enterprise Android:

| Ключ конфигурации | Тип значения | Значение конфигурации | Описание |

|---|---|---|---|

| vpn | Целое число | Параметры: 1 — включить (по умолчанию) 0 — отключить |

Задайте для параметра значение Включить, чтобы разрешить функции защиты от фишинга Microsoft Defender для конечной точки использовать локальное VPN-подключение. |

| antiphishing | Целое число | Параметры: 1 — включить (по умолчанию) 0 — отключить |

Задайте для параметра значение Включить, чтобы включить функцию защиты от фишинга Microsoft Defender для конечной точки. Если задать значение "Отключено", функция защиты от фишинга не будет работать. |

| defendertoggle | Целое число | Параметры: 1 — включить (по умолчанию) 0 — отключить |

Задайте для параметра значение Включить, чтобы использовать Microsoft Defender для конечной точки. Если задать значение "Отключено", функция "Microsoft Defender для конечной точки" будет недоступна. |

Для устройств iOS/iPad:

| Ключ конфигурации | Значения | Описание |

|---|---|---|

| TunnelOnly |

True — все функции Defender для конечной точки отключены. Этот параметр следует использовать, если вы используете приложение только для возможностей Tunnel.

False(по умолчанию) — функция Defender для конечной точки включена. |

Определяет, ограничено ли приложение Defender только применением Microsoft Tunnel, или приложение также поддерживает полный набор возможностей Defender для конечной точки. |

| WebProtection |

True(по умолчанию) — веб-защита включена, и пользователи могут видеть вкладку веб-защиты в приложении Defender для конечной точки.

False — защита веб-сайта отключена. Если развернут профиль VPN туннеля, пользователи могут видеть только вкладки Панель мониторинга и Туннель в приложении Defender для конечной точки. |

Определяет, включена ли для приложения защита от веб-угроз Defender для конечной точки (функция защиты от фишинга). По умолчанию эта функция включена. |

| AutoOnboard |

True — если включена веб-защита, приложению Defender для конечной точки автоматически предоставляются разрешения на добавление VPN-подключений без запроса пользователя. Требуется правило "Подключение VPN" по запросу. Дополнительные сведения о правилах по запросу см. в разделе Автоматические параметры VPN.

False(по умолчанию) — если включена веб-защита, пользователю предлагается разрешить приложению Defender для конечной точки добавлять конфигурации VPN. |

Определяет, включена ли веб-защита Defender для конечной точки без запроса на добавление VPN-подключения (так как для функций веб-защиты требуется локальный VPN). Этот параметр применяется только в том случае, если для WebProtection присвоено значение True. |

Настройка режима TunnelOnly в соответствии с границами данных Европейского союза

К концу 2022 календарного года все персональные данные, включая содержимое клиента (CC), EUII, EUPI и данные поддержки, должны храниться и обрабатываться в Европейском союзе (ЕС) для клиентов ИЗ ЕС.

Функция VPN Microsoft Tunnel в Defender для конечной точки соответствует границе данных Европейского союза (EUDB). Тем не менее, хотя компоненты защиты от угроз Defender для конечной точки, связанные с ведением журнала, еще не соответствуют EUDB, Defender для конечной точки входит в дополнение к защите данных (DPA) и соответствует Общему регламенту по защите данных (GDPR).

В то же время клиенты Microsoft Tunnel с клиентами ЕС могут включить режим TunnelOnly в приложении Defender для конечной точки Клиента. Чтобы настроить эту функцию, выполните следующие действия.

Выполните действия, описанные в статье Установка и настройка решения Microsoft Tunnel VPN для Microsoft Intune | Microsoft Learn позволяет создать политику конфигурации приложений, которая отключает функции Defender для конечной точки.

Создайте ключ TunnelOnly и задайте для параметра значение True.

При настройке режима TunnelOnly все функции Defender для конечной точки будут отключены, а функции Tunnel остаются доступными для использования в приложении.

Гостевые учетные записи и учетные записи Майкрософт (MSA), не относящиеся к клиенту вашей организации, не поддерживаются для межтенантного доступа с помощью VPN Microsoft Tunnel. Это означает, что эти типы учетных записей не могут использоваться для безопасного доступа к внутренним ресурсам через VPN. Важно помнить об этом ограничении при настройке безопасного доступа к внутренним ресурсам с помощью VPN Microsoft Tunnel.

Дополнительные сведения о границе данных ЕС см. в разделе Граница данных ЕС для Microsoft Cloud | Часто задаваемые вопросы в блоге Майкрософт по безопасности и соответствию требованиям.

Обновление Microsoft Tunnel

Intune регулярно выпускает обновления для сервера Microsoft Tunnel. Чтобы обеспечивать возможность поддержки, на серверах туннеля должен применяться самый последний выпуск или предпоследняя версия.

По умолчанию после появления нового обновления Intune автоматически, как можно раньше запускает обновление серверов туннеля на каждом из сайтов туннеля. Чтобы упростить процесс управления обновлениями, можно настроить специальные параметры.

Вы можете разрешить автоматическое обновление серверов на сайте или запросить утверждение администратора перед началом обновления.

Можно настроить период обслуживания, который ограничивает период возможного запуска обновлений на сайте.

Дополнительные сведения об обновлениях для Microsoft Tunnel, включая способ просмотра состояния туннеля и настройки параметров обновления, см. в статье Обновление Microsoft Tunnel.

Обновление сертификата TLS на сервере Linux

Для обновления сертификата TLS на сервере можно использовать средство командной строки ./mst-cli:

PFX.

- Скопируйте файл сертификата в файл /etc/mstunnel/private/site.pfx

- Запустите:

mst-cli import_cert - Запустите:

mst-cli server restart

PEM.

- Скопируйте новый сертификат в файл /etc/mstunnel/certs/site.crt

- Скопируйте закрытый ключ в файл /etc/mstunnel/private/site.key.

- Запустите:

mst-cli import_cert - Запустите:

mst-cli server restart

Примечание.

Команда import-cert с дополнительным параметром с именем delay. Этот параметр позволяет указать задержку в минутах перед использованием импортированного сертификата. Пример: mst-cli import_cert задержка 10080

Дополнительные сведения о mst-cli см. в статье Справочник по шлюзу Microsoft Tunnel.

Использование контейнера Podman без корней

При использовании Red Hat Linux с контейнерами Podman для размещения Microsoft Tunnel можно настроить контейнер как контейнер без корней.

Использование контейнера без корней может помочь ограничить влияние экранирования контейнера, при этом все файлы в папке /etc/mstunnel на сервере, принадлежащей нестандартной учетной записи службы пользователя, и под ней. Имя учетной записи на сервере Linux, на котором выполняется Tunnel, не изменяется по сравнению со стандартной установкой, но создается без разрешений корневого пользователя.

Чтобы успешно использовать контейнер Podman без корней, необходимо:

- Настройте дополнительные предварительные требования, описанные в следующем разделе.

- Измените командную строку скрипта при запуске установки Microsoft Tunnel.

После установки необходимых компонентов можно сначала скачать скрипт установки , а затем запустить установку с помощью командной строки измененного скрипта.

Дополнительные предварительные требования для контейнеров Podman без корней

Для использования контейнера Podman без корней требуется, чтобы ваша среда соответствовала следующим предварительным требованиям, которые являются дополнением к предварительным требованиям Microsoft Tunnel по умолчанию:

Поддерживаемая платформа:

Сервер Linux должен работать под управлением Red Hat (RHEL) 8.8 или более поздней версии.

Контейнер должен запускать Podman 4.6.1 или более поздней версии. Контейнеры без корней не поддерживаются в Docker.

Контейнер без корней должен быть установлен в папке /home .

Папка /home должна иметь не менее 10 ГБ свободного места.

Пропускная способность:

- Пиковая пропускная способность не должна превышать 230 Мбит/с.

Сеть:

Следующие параметры сети, недоступные в пространстве имен без корней, должны быть заданы в /etc/sysctl.conf:

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

Кроме того, при привязке шлюза туннеля без корней к порту, который меньше 1024, необходимо также добавить следующий параметр в /etc/sysctl.conf и присвоить ему значение порта, который вы используете:

net.ipv4.ip_unprivileged_port_start

Например, чтобы указать порт 443, используйте следующую запись: net.ipv4.ip_unprivileged_port_start=443

После редактирования sysctl.conf необходимо перезагрузить сервер Linux, прежде чем новые конфигурации вступили в силу.

Исходящий прокси-сервер для пользователя без корней:

Чтобы поддержать исходящий прокси-сервер для пользователя без корней, измените /etc/profile.d/http_proxy.sh и добавьте следующие две строки. В следующих строках 10.10.10.1:3128 — это пример записи address:port . При добавлении этих строк замените 10.10.10.1:3128 значениями IP-адреса и порта прокси-сервера:

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

Изменена командная строка установки для контейнеров Podman без корней

Чтобы установить Microsoft Tunnel в контейнер Podman без корней, используйте следующую командную строку, чтобы начать сценарий установки. Эта командная строка задает mst_rootless_mode в качестве переменной среды и заменяет использование командной строки установки по умолчанию на шаге 2процедуры установки:

mst_rootless_mode=1 ./mstunnel-setup

Удаление Microsoft Tunnel

Чтобы удалить продукт, выполните mst-cli uninstall с сервера Linux от имени root. Кроме того, сервер будет удален из Центра администрирования Intune.

Связанные материалы

Использование условного доступа с Microsoft Tunnel

Мониторинг Microsoft Tunnel