Обзор безопасности OneLake

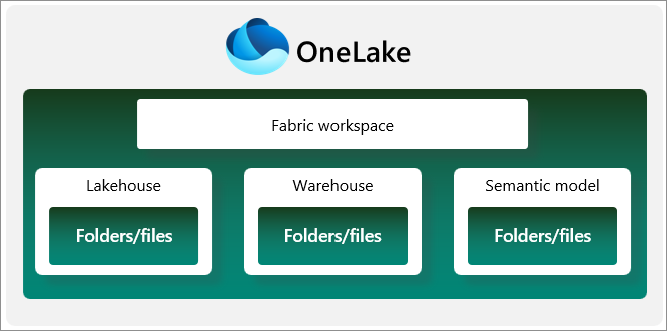

OneLake — это иерархическое озеро данных, например Azure Data Lake Storage (ADLS) 2-го поколения или файловая система Windows. Эта структура позволяет задать безопасность на разных уровнях иерархии для управления доступом. Некоторые уровни иерархии получают специальное лечение, так как они коррелируют с понятиями Fabric.

Рабочая область: среда совместной работы для создания и управления элементами.

Элемент: набор возможностей, объединенных в один компонент. Элемент данных — это подтип элемента, который позволяет хранить данные в нем с помощью OneLake.

Папки: папки в элементе, который используется для хранения и управления данными.

Элементы всегда живут в рабочих областях и рабочих областях непосредственно в пространстве имен OneLake. Вы можете визуализировать эту структуру следующим образом:

Разрешения рабочей области

Разрешения рабочей области позволяют определять доступ ко всем элементам в этой рабочей области. Существует 4 разные роли рабочей области, каждая из которых предоставляет различные типы доступа.

| Роль | Можно ли добавить администраторов? | Можно ли добавить участников? | Можно ли записывать данные и создавать элементы? | Может ли считывать данные? |

|---|---|---|---|---|

| Администрирование | Да | Да | Да | Да |

| Элемент | No | Да | Да | Да |

| Участник | No | No | Да | Да |

| Наблюдатель | No | No | No | Да |

Примечание.

Элемент хранилища можно просматривать с ролями чтения и записи, но вы можете записывать только в хранилища с помощью запросов SQL.

Вы можете упростить управление ролями рабочей области Fabric, назначив их группам безопасности. Этот метод позволяет управлять доступом, добавляя или удаляя участников из группы безопасности.

Разрешения элемента

С помощью функции общего доступа можно предоставить пользователю прямой доступ к элементу. Пользователь может видеть только этот элемент в рабочей области и не является членом ролей рабочей области. Разрешения элемента предоставляют доступ для подключения к этому элементу и конечным точкам элементов, к которым пользователь может получить доступ.

| Разрешение | Просмотрите метаданные элемента? | Просмотр данных в SQL? | Просмотр данных в OneLake? |

|---|---|---|---|

| Читать | Да | No | No |

| ReadData | No | Да | No |

| ReadAll | No | No | Да* |

*Неприменимо к элементам с включенными ролями доступа к данным OneLake (предварительная версия). Если предварительная версия включена, ReadAll предоставит доступ только в том случае, если используется роль DefaultReader. Если эта роль редактируется или удаляется, доступ предоставляется в зависимости от того, какие роли доступа к данным являются частью пользователя.

Другим способом настройки разрешений является страница управления разрешениями элемента. С помощью этой страницы можно добавить или удалить разрешение отдельного элемента для пользователей или групп. Точные разрешения, доступные, определяются типом элемента.

Разрешения вычислений

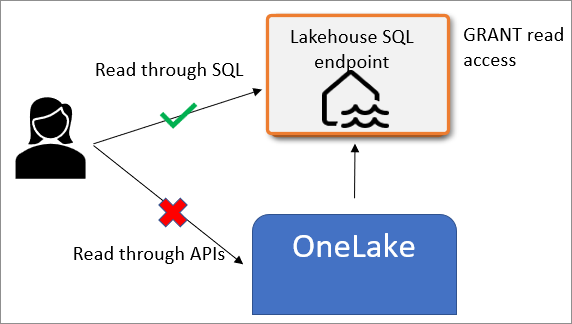

Доступ к данным также можно получить через подсистему вычислений SQL в Microsoft Fabric. Доступ, предоставленный через SQL, применяется только к пользователям, обращаюющимся к данным через SQL, но эту безопасность можно использовать для предоставления более выборочного доступа определенным пользователям. В текущем состоянии SQL поддерживает ограничение доступа к определенным таблицам и схемам, а также безопасность на уровне строк и столбцов.

Пользователи, обращающиеся к данным через SQL, могут видеть разные результаты, отличные от доступа к данным непосредственно в OneLake в зависимости от примененных разрешений вычислений. Чтобы предотвратить это, убедитесь, что разрешения элемента пользователя настроены только для предоставления им доступа к конечной точке аналитики SQL (с помощью ReadData) или OneLake (с помощью readAll или ролей доступа к данным предварительной версии).

В следующем примере пользователь получает доступ только для чтения к lakehouse через общий доступ к элементам. Пользователь получает разрешение SELECT на таблицу через конечную точку аналитики SQL. Когда этот пользователь пытается считывать данные через API OneLake, они отказано в доступе, так как у них нет достаточных разрешений. Пользователь может успешно прочитать инструкции SQL SELECT.

Роли доступа к данным OneLake (предварительная версия)

Роли доступа к данным OneLake — это новая функция, которая позволяет применять управление доступом на основе ролей (RBAC) к данным, хранящимся в OneLake. Вы можете определить роли безопасности, предоставляющие доступ для чтения к определенным папкам в элементе Fabric, и назначать их пользователям или группам. Разрешения доступа определяют, какие папки пользователи видят при доступе к представлению озера данных через интерфейс UX Lakehouse, записные книжки или API OneLake.

Пользователи Структуры в ролях администратора, члена или участника могут приступить к работе, создав роли доступа к данным OneLake, чтобы предоставить доступ только к определенным папкам в lakehouse. Чтобы предоставить доступ к данным в lakehouse, добавьте пользователей в роль доступа к данным. Пользователи, которые не являются частью роли доступа к данным, не увидят данные в этом лейкхаусе.

Дополнительные сведения о создании ролей доступа к данным см. в разделе "Начало работы с ролями доступа к данным".

Дополнительные сведения о модели безопасности для доступа к ролям data контроль доступа Model.

Безопасность ярлыков

Сочетания клавиш в Microsoft Fabric позволяют упростить управление данными, но имеют некоторые рекомендации по обеспечению безопасности. Сведения об управлении ярлыками безопасности см. в этом документе.

Для ролей доступа к данным OneLake (предварительная версия) ярлыки получают специальное лечение в зависимости от типа ярлыка. Доступ к ярлыку OneLake всегда контролируется ролями доступа в целевом объекте ярлыка. Это означает, что для ярлыка из LakehouseA в LakehouseB безопасность LakehouseB вступает в силу. Роли доступа к данным в LakehouseA не могут предоставить или изменить безопасность ярлыка в LakehouseB.

Для внешних ярлыков в Amazon S3 или ADLS 2-го поколения безопасность настраивается с помощью ролей доступа к данным в самом lakehouse. Ярлык из LakehouseA в контейнер S3 может иметь роли доступа к данным, настроенные в LakehouseA. Важно отметить, что только корневой уровень ярлыка может применяться к безопасности. Назначение доступа к вложенным папкам ярлыка приведет к ошибкам создания ролей.

Дополнительные сведения о модели безопасности для сочетаний клавиш в модели контроль доступа данных