Привилегированные роли и разрешения в идентификаторе Microsoft Entra (предварительная версия)

Внимание

Метка для привилегированных ролей и разрешений в настоящее время находится в предварительной версии. Юридические условия, применимые к функциям Azure, которые находятся в состоянии бета-версии, предварительной версии или иным образом еще не выпущены в общедоступной версии, см. на странице Дополнительные условия использования предварительных версий в Microsoft Azure.

Идентификатор Microsoft Entra имеет роли и разрешения, которые определяются как привилегированные. Эти роли и разрешения можно использовать для делегирования управления ресурсами каталога другим пользователям, изменения учетных данных, политик проверки подлинности или авторизации или доступа к данным с ограниченным доступом. Назначения привилегированных ролей могут привести к повышению привилегий, если они не используются безопасным и предполагаемым образом. В этой статье описаны привилегированные роли и разрешения и рекомендации по использованию.

Какие роли и разрешения привилегированны?

Список привилегированных ролей и разрешений см. в статье о встроенных ролях Microsoft Entra. Вы также можете использовать центр администрирования Microsoft Entra, Microsoft Graph PowerShell или API Microsoft Graph для идентификации ролей, разрешений и назначений ролей, которые идентифицируются как привилегированные.

В Центре администрирования Microsoft Entra найдите метку PRIVILEGED .

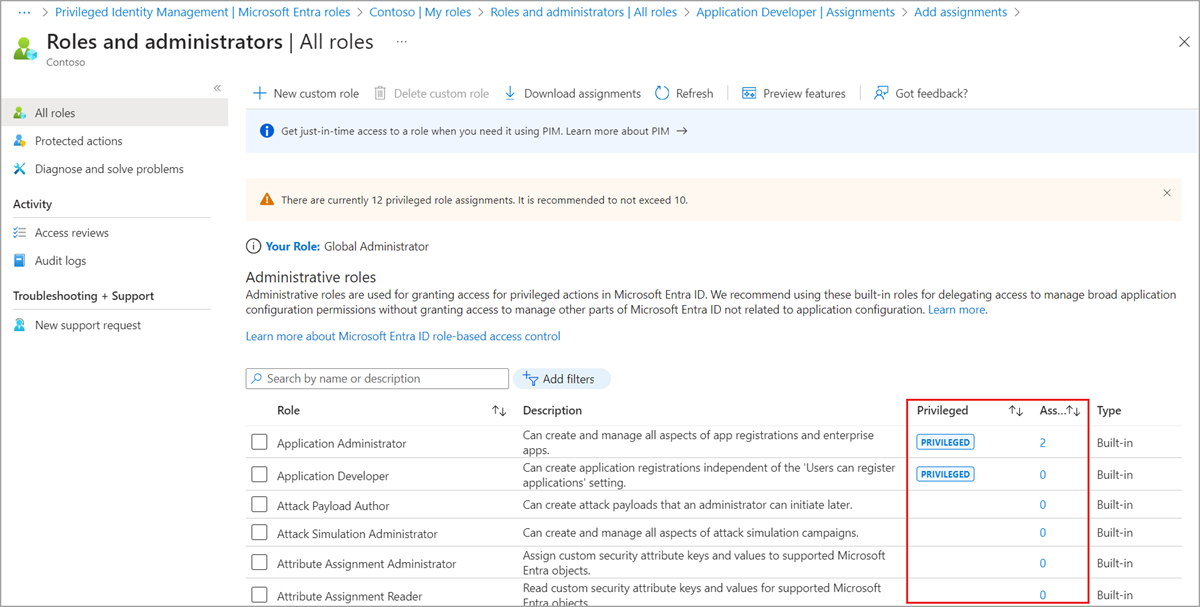

На странице "Роли и администраторы" привилегированные роли определяются в столбце "Привилегированные". В столбце "Назначения" перечислены количество назначений ролей. Вы также можете фильтровать привилегированные роли.

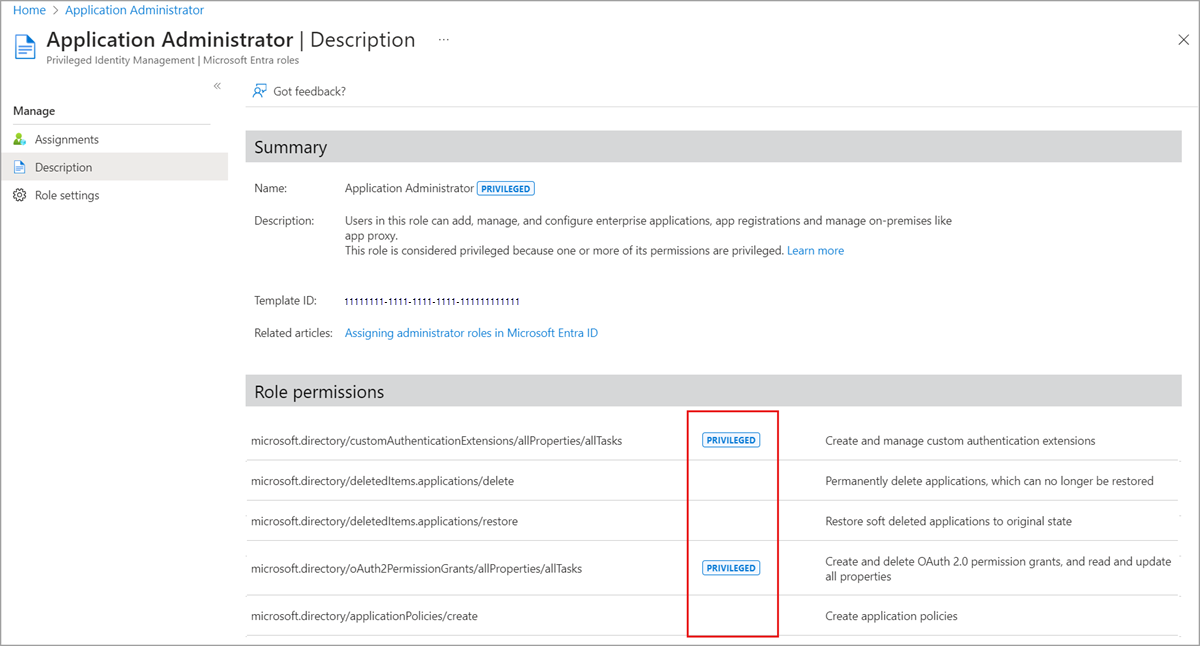

При просмотре разрешений для привилегированной роли вы увидите, какие разрешения являются привилегированными. Если вы просматриваете разрешения как пользователя по умолчанию, вы не сможете увидеть, какие разрешения являются привилегированными.

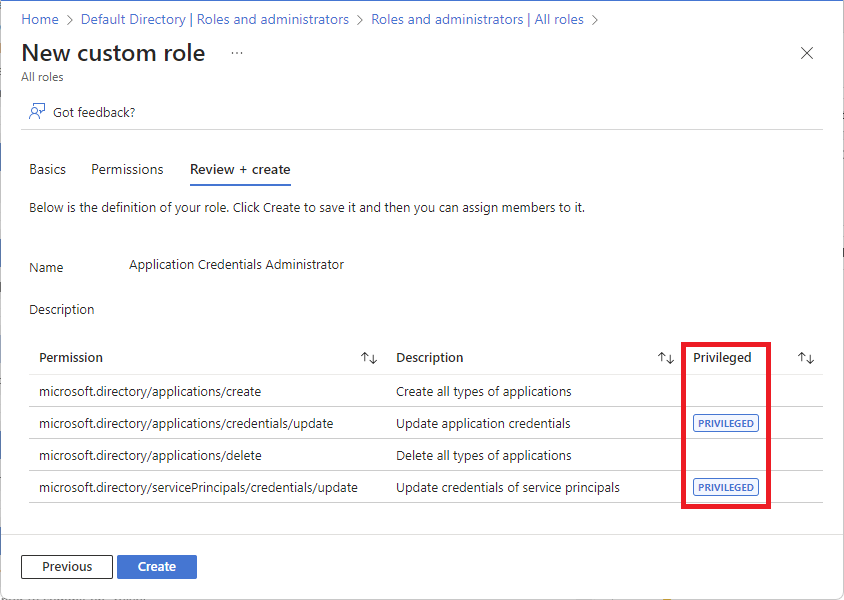

При создании настраиваемой роли вы увидите, какие разрешения привилегированны, а пользовательская роль будет помечена как привилегированная.

Рекомендации по использованию привилегированных ролей

Ниже приведены некоторые рекомендации по использованию привилегированных ролей.

- Применение принципа наименьших привилегий

- Используйте управление привилегированными идентификациями для предоставления доступа по требованию.

- Включение многофакторной проверки подлинности для всех учетных записей администратора

- Настройка повторяющихся проверок доступа для отмены ненужных разрешений с течением времени

- Ограничение числа глобальных администраторов меньше 5

- Ограничьте количество назначений привилегированных ролей до менее чем 10.

Дополнительные сведения см. в статье Лучшие практики для ролей Microsoft Entra.

Привилегированные разрешения и защищенные действия

Привилегированные разрешения и защищенные действия — это возможности, связанные с безопасностью, которые имеют разные цели. Разрешения с меткой PRIVILEGED помогают определить разрешения, которые могут привести к повышению привилегий, если они не используются в безопасном и предполагаемом порядке. Защищенные действия — это разрешения ролей, назначенные политиками условного доступа для дополнительной безопасности, например требование многофакторной проверки подлинности. Требования условного доступа применяются, когда пользователь выполняет защищенное действие. Защищенные действия в настоящее время находятся в режиме предварительного просмотра. Дополнительные сведения см. в статье "Что такое защищенные действия в идентификаторе Microsoft Entra ID?".

| Возможность | Привилегированное разрешение | Защищенное действие |

|---|---|---|

| Определение разрешений, которые следует использовать в безопасном режиме | ✅ | |

| Требовать дополнительную безопасность для выполнения действия | ✅ |

Терминология

Чтобы понять привилегированные роли и разрешения в Microsoft Entra ID, полезно знать некоторые из следующих терминов.

| Термин | Определение |

|---|---|

| действие | Действие, которое субъект безопасности может выполнить относительно типа объекта. Иногда называется операцией. |

| разрешение | Определение, указывающее действие, которое субъект безопасности может выполнять в типе объекта. Разрешение включает одно или несколько действий. |

| привилегированное разрешение | В Microsoft Entra ID разрешения, которые можно использовать для делегирования управления ресурсами каталога другим пользователям, изменения учетных данных, политик проверки подлинности или авторизации, или доступа к данным с ограниченным доступом. |

| привилегированная роль | Встроенная или настраиваемая роль с одним или несколькими привилегированными разрешениями. |

| Назначение привилегированных ролей | Назначение роли, использующее привилегированную роль. |

| повышение привилегий | Когда участник безопасности получает больше разрешений, чем изначально предоставлено назначенной им ролью, путем принятия на себя другой роли. |

| защищенное действие | Разрешения с условным доступом, примененные для добавленной безопасности. |

Как понять разрешения ролей

Схема для разрешений не точно соответствует формату REST для Microsoft Graph:

<namespace>/<entity>/<propertySet>/<action>

Например:

microsoft.directory/applications/credentials/update

| Элемент разрешения | Описание |

|---|---|

| пространство имен | Продукт или услуга, которые обеспечивают выполнение задачи и которым предшествует microsoft. Например, все задачи в Microsoft Entra ID используют пространство имен microsoft.directory. |

| Сущность | Логическая функция или компонент, предоставляемый службой в Microsoft Graph. Например, идентификатор Microsoft Entra предоставляет пользователей и группы, OneNote предоставляет заметки, а Exchange предоставляет почтовые ящики и календари. Для указания всех сущностей в пространстве имен существует специальное ключевое слово allEntities. Это часто используется в ролях, которые предоставляют доступ ко всему продукту. |

| наборСвойств | Конкретные свойства или аспекты сущности, для которой предоставляется доступ. Например, microsoft.directory/applications/authentication/read предоставляет возможность считывать URL-адрес ответа, URL-адрес выхода и неявное свойство потока в объекте приложения в идентификаторе Microsoft Entra.

|

| действие | Как правило, предоставляется разрешение на такие операции, как создание, чтение, обновление или удаление (CRUD). Для указания всех перечисленных выше возможностей (создание, чтение, обновление и удаление) существует специальное ключевое слово allTasks. |

Сравнение ролей проверки подлинности

В следующей таблице сравниваются возможности ролей, связанных с проверкой подлинности.

| Должность | Управление методами проверки подлинности пользователя | Управление MFA для каждого пользователя | Управление параметрами MFA | Управление политикой метода аутентификации | Управление политикой защиты паролем | Обновление конфиденциальных свойств | Удаление и восстановление пользователей |

|---|---|---|---|---|---|---|---|

| Администратор проверки подлинности | Да для некоторых пользователей | Нет | Нет | Нет | Нет | Да для некоторых пользователей | Да для некоторых пользователей |

| Привилегированный администратор проверки подлинности | Да для всех пользователей | Нет | Нет | Нет | Нет | Да для всех пользователей | Да для всех пользователей |

| Администратор политики проверки подлинности | Нет | Да | Да | Да | Да | Нет | Нет |

| Администратор пользователей | Нет | Нет | Нет | Нет | Нет | Да для некоторых пользователей | Да для некоторых пользователей |

Кто может сбрасывать пароли

В следующей таблице в столбцах перечисляются роли, которые могут сбрасывать пароли и делать недействительными токены обновления. Строки содержат роли, для которых можно сбросить пароль. Например, администратор паролей может сбросить пароль для читателей каталогов, приглашенных гостей, администратора паролей и пользователей без роли администратора. Если пользователю назначена любая другая роль, администратор паролей не может сбросить пароль.

Следующая таблица предназначена для ролей, назначенных в пределах арендатора. Для ролей, назначенных в области административной единицы, применяются дополнительные ограничения.

| Роль, в которой возможно сбросить пароль | Администратор паролей | Администратор службы поддержки | Администратор аутентификации | Администратор пользователей | Привилегированный администратор проверки подлинности | глобальный администратор. |

|---|---|---|---|---|---|---|

| Администратор аутентификации | ✅ | ✅ | ✅ | |||

| Читатели каталогов | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| глобальный администратор. | ✅ | ✅* | ||||

| Администратор групп | ✅ | ✅ | ✅ | |||

| Приглашающий гостей | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Администратор службы поддержки | ✅ | ✅ | ✅ | ✅ | ||

| Читатель центра сообщений | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Администратор паролей | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Привилегированный администратор проверки подлинности | ✅ | ✅ | ||||

| Администратор привилегированных ролей | ✅ | ✅ | ||||

| Просмотрщик отчетов | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Пользователь (без роли администратора) |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Пользователь (нет роли администратора, но член или владелец группы, которой можно назначать роли) |

✅ | ✅ | ||||

| Пользователь с ролью, ограниченной в пределах административной единицы управления | ✅ | ✅ | ||||

| Администратор пользователей | ✅ | ✅ | ✅ | |||

| Менеджер по успешности пользовательского опыта | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Средство чтения сводки об использовании | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Все остальные встроенные и настраиваемые роли | ✅ | ✅ |

Внимание

Роль поддержки уровня 2 для партнеров может сбрасывать пароли и аннулировать маркеры обновления для всех не-администраторов и администраторов (включая глобальных администраторов). Поддержка партнеров первого уровня может сбрасывать пароли и аннулировать токены обновления только для неадминистраторов. Эти роли не следует использовать, так как они устарели.

Возможность сброса пароля включает возможность обновления следующих конфиденциальных свойств, необходимых для самостоятельного сброса пароля:

- деловые телефоны

- мобильный телефон

- другиеПисьма

Кто может выполнять конфиденциальные действия

Некоторые администраторы могут выполнять следующие конфиденциальные действия для некоторых пользователей. Все пользователи могут считывать конфиденциальные свойства.

| Деликатное действие | Имя конфиденциального свойства |

|---|---|

| Отключение или включение пользователей | accountEnabled |

| Обновление бизнес-телефона | businessPhones |

| Обновление мобильного телефона | mobilePhone |

| Обновление локального неизменяемого идентификатора | onPremisesImmutableId |

| Обновление других сообщений электронной почты | otherMails |

| Обновление профиля пароля | passwordProfile |

| Обновление основного имени пользователя | userPrincipalName |

| Удаление или восстановление пользователей | Не применимо |

В следующей таблице столбцы перечисляют роли, которые могут выполнять конфиденциальные действия. Строки указывают роли, для которых можно выполнить чувствительное действие.

Следующая таблица предназначена для ролей, назначенных в рамках арендатора. Для ролей, назначенных в области административной единицы, применяются дополнительные ограничения.

| Роль, с помощью которой можно выполнять чувствительное действие | Администратор аутентификации | Администратор пользователей | Привилегированный администратор проверки подлинности | глобальный администратор. |

|---|---|---|---|---|

| Администратор аутентификации | ✅ | ✅ | ✅ | |

| Читатели каталогов | ✅ | ✅ | ✅ | ✅ |

| глобальный администратор. | ✅ | ✅ | ||

| Администратор групп | ✅ | ✅ | ✅ | |

| Приглашающий гостей | ✅ | ✅ | ✅ | ✅ |

| Администратор службы поддержки | ✅ | ✅ | ✅ | |

| Читатель центра сообщений | ✅ | ✅ | ✅ | ✅ |

| Администратор паролей | ✅ | ✅ | ✅ | ✅ |

| Привилегированный администратор проверки подлинности | ✅ | ✅ | ||

| Администратор привилегированных ролей | ✅ | ✅ | ||

| Читатель отчетов | ✅ | ✅ | ✅ | ✅ |

| Пользователь (без роли администратора) |

✅ | ✅ | ✅ | ✅ |

| Пользователь (нет роли администратора, но членом или владельцем группы, которой можно назначить роль) |

✅ | ✅ | ||

| Пользователь с ролью, ограниченной в административной единице управления | ✅ | ✅ | ||

| Администратор пользователей | ✅ | ✅ | ✅ | |

| Менеджер по успешности пользовательского опыта | ✅ | ✅ | ✅ | ✅ |

| Средство просмотра отчетов об использовании | ✅ | ✅ | ✅ | ✅ |

| Все остальные встроенные и настраиваемые роли | ✅ | ✅ |