Обнаружение домашней области для приложения

Обнаружение домашней области (HRD) позволяет Microsoft Entra ID определить соответствующего поставщика удостоверений (IDP) для аутентификации пользователя во время входа в систему. Когда пользователи входят в клиент Microsoft Entra для доступа к ресурсу или странице общего входа, они вводят имя пользователя (UPN). Идентификатор Microsoft Entra использует эти сведения для определения правильного расположения входа.

Пользователи направляются одному из следующих поставщиков удостоверений для проверки подлинности:

- Домашний клиент пользователя (который может совпадать с клиентом ресурса).

- Учетная запись Майкрософт, если пользователь является гостем в арендаторе ресурсов, используя учетную запись частного пользователя.

- Локальный поставщик удостоверений, такой как Active Directory Federation Services (ADFS).

- Другой поставщик удостоверений, включённый в федерацию с клиентом Microsoft Entra.

Автоматическое ускорение

Организации могут настроить домены в клиенте Microsoft Entra для федерации с другим поставщиком удостоверений, например ADFS, для проверки подлинности пользователей. При входе пользователей в приложение изначально отображается страница входа в Microsoft Entra. Если они принадлежат федеративному домену, их перенаправляют на страницу входа IdP для этого домена. Администраторы могут обойти начальную страницу идентификатора Microsoft Entra для определенных приложений, процесс, известный как "автоматическое ускорение входа".

Корпорация Майкрософт не рекомендует настраивать автоматическое ускорение, поскольку это может препятствовать использованию более строгих методов проверки подлинности, таких как FIDO, а также затруднять совместную работу. Дополнительные сведения см. в разделе Включениевхода без пароля. Сведения о предотвращении автоматического ускорения входа см. в разделе Отключение автоматического ускорения входа.

Автоповышение скорости может упростить вход для арендаторов, объединённых с другим поставщиком идентификационной информации. Его можно настроить для отдельных приложений. Чтобы узнать, как принудительно выполнять автоматическое ускорение с помощью HRD, см. раздел Настройка автоматического ускорения.

Примечание.

Настройка приложения для автоматического ускорения запрещает пользователям использовать управляемые учетные данные (например, FIDO) и гостевых пользователей. Перенаправление пользователей на федеративного поставщика удостоверений для проверки подлинности минует страницу входа Microsoft Entra, предотвращая доступ гостевых пользователей к другим клиентам или внешним поставщикам удостоверений (IdP), таким как учетные записи Microsoft.

Контролируйте автопереключение на федеративного провайдера идентификации тремя способами:

- Можно использовать указание домена в запросах на проверку подлинности для приложения.

- Настройте политику HRD для принудительного автоматического ускорения.

- Настройте политику HRD, чтобы игнорировать указания домена для определенных приложений или доменов.

Диалоговое окно подтверждения домена

Начиная с апреля 2023 года организации, использующие автоматическое ускорение или смарт-ссылки, могут столкнуться с новым экраном в пользовательском интерфейсе входа, который называется диалогом подтверждения домена. Этот экран является частью усилий по обеспечению безопасности Майкрософт и требует, чтобы пользователи подтвердили домен клиента, в который они вошли.

Что нужно сделать

При отображении диалогового окна подтверждения домена:

-

Проверьте домен: убедитесь, что доменное имя на экране соответствует организации, в которой вы планируете войти, например

contoso.com.- Если вы распознаете домен, выберите Подтвердить, чтобы продолжить.

- Если вы не распознаете домен, отмените процесс входа и обратитесь к ИТ-администратору за помощью.

Компоненты диалогового окна подтверждения домена

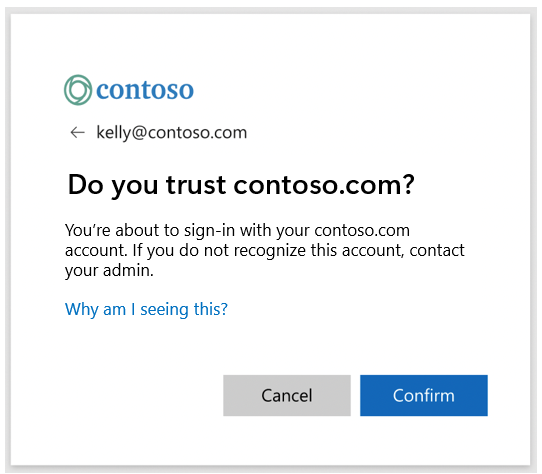

На следующем снимок экрана показан пример того, как может выглядеть диалоговое окно подтверждения домена:

Идентификатор в верхней части диалогового окна представляет идентификатор, kelly@contoso.comиспользуемый для входа. Домен клиента, указанный в заголовке диалогового окна и подзаголовоке, отображает домен домашнего клиента учетной записи.

Это диалоговое окно может не отображаться для каждого случая автоматического ускорения или смарт-ссылок. Частые диалоговые окна подтверждения домена могут появляться, если ваша организация очищает файлы cookie из-за политик браузера. Диалоговое окно подтверждения домена не должно вызывать сбои в приложениях, так как Microsoft Entra ID управляет потоком входа с автоматическим ускорением.

Указания по домену

Указания домена — это директивы в запросах проверки подлинности от приложений, которые могут быстрее направлять пользователей на страницу входа их федеративного идентификационного провайдера. Мультитенантные приложения могут использовать такие приложения для перенаправления пользователей на брендированную страницу входа Microsoft Entra для их арендатора.

Например, "largeapp.com" может разрешить доступ через пользовательский URL-адрес "contoso.largeapp.com" и включить указание домена для contoso.com в запросе проверки подлинности.

Синтаксис указания домена зависит от протокола:

-

WS-Federation: параметр строки запроса

whr, напримерwhr=contoso.com. -

SAML: запрос проверки подлинности SAML с указанием домена или

whr=contoso.com. -

OpenID Connect: параметр строки запроса

domain_hint, например,domain_hint=contoso.com.

Идентификатор Microsoft Entra перенаправляет вход в настроенный идентификатор поставщика удостоверений для домена, если оба из следующих случаев:

- Указание домена включается в запрос проверки подлинности.

- Клиент является федеративным для этого домена.

Если указание домена не ссылается на проверенный федеративный домен, его можно игнорировать.

Примечание.

Указание домена в запросе аутентификации переопределяет автоматическое ускорение для приложения в политике HRD.

Политика HRD для автоматического ускорения

Некоторые приложения не разрешают настройку запросов проверки подлинности. В таких случаях невозможно использовать указания домена для управления автоматическим ускорением. Используйте политику Home Realm Discovery для настройки автоматического ускорения.

Политика HRD для предотвращения автоматического ускорения

Некоторые приложения Microsoft и SaaS автоматически включают подсказки домена, которые могут нарушить внедрение управляемых учетных данных, таких как FIDO. Используйте политику обнаружения домашней области , чтобы игнорировать указания домена из определенных приложений или доменов во время развертывания управляемых учетных данных.

Включение прямой проверки подлинности ROPC для федеративных пользователей в устаревших приложениях

Рекомендуется использовать библиотеки Microsoft Entra и интерактивный вход для проверки подлинности пользователей. Устаревшие приложения, которые используют предоставления разрешений Resource Owner Password Credentials (ROPC), могут напрямую отправлять учетные данные в Microsoft Entra ID без понимания принципов федерации. Они не выполняют HRD или не взаимодействуют с правильной федеративной конечной точкой. Политику обнаружения домашней области можно использовать для включения определенных устаревших приложений, чтобы они могли непосредственно аутентифицироваться через Microsoft Entra ID. Этот параметр работает, если включена синхронизация хэша паролей.

Внимание

Включать прямую аутентификацию можно только в том случае, если синхронизация хэша паролей активна и можно обойтись без локальных политик поставщика удостоверений для аутентификации приложения. Если синхронизация хэша паролей или синхронизация каталогов с AD Connect отключена, удалите эту политику, чтобы предотвратить прямую проверку подлинности с устаревшими хэшами паролей.

Настройка политики HRD

Чтобы задать политику HRD для приложения для автоматического ускорения федеративного входа или прямых облачных приложений:

- Создание политики обнаружения домашней области.

- Найдите основной объект службы, к которой прикрепить политику.

- Применение политики к субъекту-службе.

Политики вступают в силу для конкретного приложения при прикреплении к сервисному принципалу. Одновременно в субъекте-службе может быть активна только одна политика HRD. Используйте командлеты Microsoft Graph PowerShell для создания политики HRD и управления ими.

Пример определения политики HRD:

{

"HomeRealmDiscoveryPolicy": {

"AccelerateToFederatedDomain": true,

"PreferredDomain": "federated.example.edu",

"AllowCloudPasswordValidation": false

}

}

- AccelerateToFederatedDomain: опционально. Если значение false, политика не влияет на автоматическое ускорение. Если задано значение true и есть один проверенный федеративный домен, пользователи направляются к провайдеру федеративных удостоверений. Если существует несколько доменов, укажите preferredDomain.

- Предпочтительный домен: необязательно. Указывает домен для ускорения. Опустить, если существует только один федеративный домен. Если не указана для нескольких доменов, политика не действует.

- AllowCloudPasswordValidation: необязательно. Если значение true, позволяет федеративным пользователям выполнять проверку подлинности с помощью учетных данных с именем пользователя и паролем непосредственно к конечной точке службы токенов Microsoft Entra, что требует синхронизации хэша паролей.

Дополнительные параметры HRD на уровне клиента:

- AlternateIdLogin: необязательно. Позволяет использовать AlternateLoginID для входа с использованием адреса электронной почты вместо UPN на странице входа в Microsoft Entra. Основан на пользователях, которые не автоматически перенаправлены на федеративного IDP.

- DomainHintPolicy: необязательный сложный объект, который предотвращает автоматическое ускорение пользователей в федеративные домены. Убедитесь, что приложения, отправляя указания домена, не препятствуют входу в учетные данные, управляемые облаком.

Приоритет и оценка политик HRD

Политики HRD можно назначать организациям и субъектам-службам, позволяя нескольким политикам применяться к приложению. Идентификатор Microsoft Entra определяет приоритет с помощью следующих правил:

- Если присутствует указание домена, политика HRD клиента проверяет, следует ли игнорировать указания домена. Если разрешено, используется поведение указания домена.

- Если политика явно назначена субъекту-службе, она применяется.

- Если нет указания домена или политики основной службы, применяется политика, назначенная для родительской организации.

- Если не назначено указание на домен или политики, применяется поведение HRD по умолчанию.