Вход в Microsoft Entra ID с помощью адреса электронной почты в качестве альтернативного имени для входа (предварительная версия)

Примечание.

Вход в Microsoft Entra ID с помощью электронной почты в качестве альтернативного идентификатора входа — это общедоступная предварительная версия идентификатора Microsoft Entra ID. См. подробные сведения о дополнительных условиях использования предварительных выпусков Microsoft Azure.

Многие организации хотят разрешить пользователям входить в Microsoft Entra ID, используя те же учетные данные, что и в их локальной среде каталогов. При таком подходе, известном как гибридная проверка подлинности, пользователям нужно запоминать только один набор учетных данных.

Некоторые организации не перешли к гибридной проверке подлинности по следующим причинам.

- По умолчанию имя участника-пользователя (UPN) Microsoft Entra имеет то же значение, что и локальное имя участника-пользователя.

- Изменение UPN в Microsoft Entra создает несоответствие между локальной средой и средой Microsoft Entra, что может вызвать проблемы с некоторыми приложениями и службами.

- Из-за бизнес- или регулирования организация не хочет использовать локальное имя пользователя UPN для входа в идентификатор Microsoft Entra.

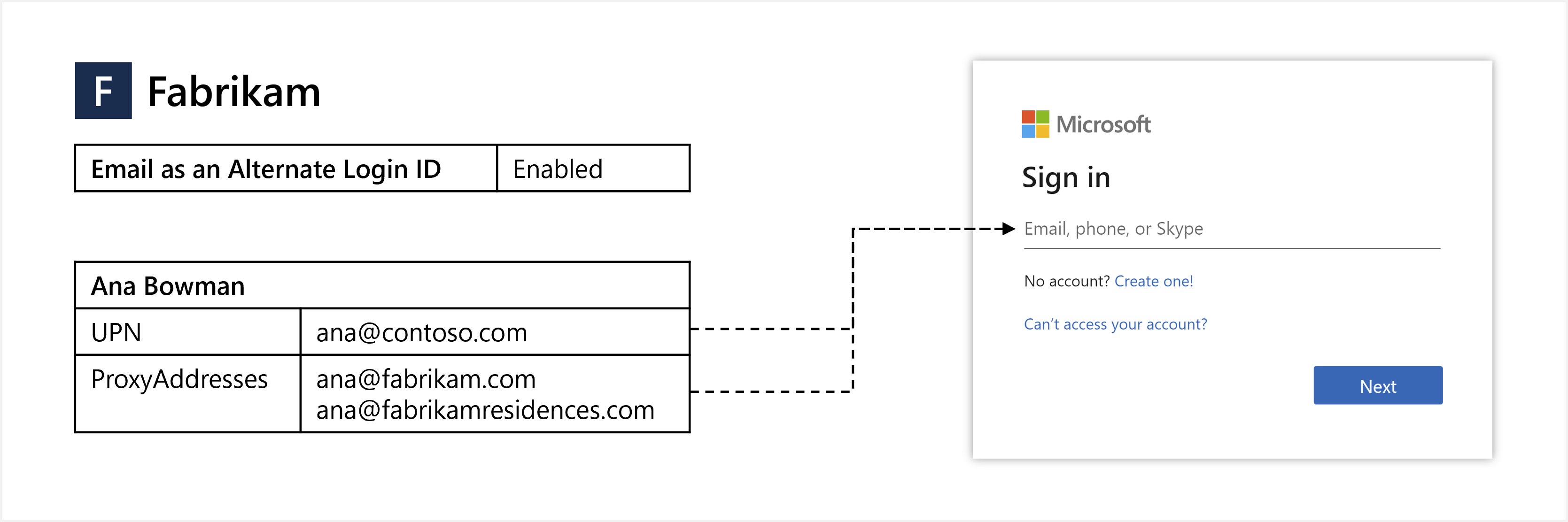

Чтобы перейти к гибридной проверке подлинности, можно настроить идентификатор Microsoft Entra, чтобы пользователи могли войти с помощью электронной почты в качестве альтернативного идентификатора входа. Например, если Contoso сменила имя на Fabrikam, вместо того чтобы продолжать входить с помощью устаревшего имени участника-пользователя ana@contoso.com, можно использовать адрес электронной почты в качестве альтернативного имени для входа. Чтобы получить доступ к приложению или службе, пользователи войдут в Microsoft Entra ID, используя адрес электронной почты, не совпадающий с UPN, например ana@fabrikam.com.

В этой статье показано, как включить и использовать адрес электронной почты в качестве альтернативного имени для входа.

Перед началом работы

Далее приводятся сведения об адресе электронной почты в качестве альтернативного имени для входа:

- Эта функция доступна в бесплатном выпуске Microsoft Entra ID и более поздней версии.

- Эта функция позволяет авторизацию с использованием ProxyAddresses, а также UPN (имя участника) для пользователей Microsoft Entra, аутентифицированных через облако. Дополнительные сведения о том, как это относится к совместной работе Microsoft Entra в формате бизнес для бизнеса (B2B), см. в разделе B2B.

- Когда пользователь входит в систему с помощью адреса электронной почты, не являющегося UPN, в утверждениях

unique_nameиpreferred_username(если они есть) в токене идентификации будет возвращен этот адрес электронной почты.- Если используемый адрес электронной почты, который не является UPN, становится устаревшим (больше не принадлежит пользователю), эти утверждения будут возвращать UPN.

- Эта функция поддерживает управляемую проверку подлинности с помощью синхронизации хэша паролей (PHS) или сквозной проверки подлинности (PTA).

- Существует два варианта настройки функции:

- Политика обнаружения домашней области (HRD). Используйте этот параметр, чтобы включить функцию для всего клиента. По крайней мере требуется роль администратора приложений.

- Политика поэтапного развертывания . Используйте этот параметр для проверки функции с определенными группами Microsoft Entra. При первом добавлении группы безопасности для поэтапного развертывания вы можете ограничиться 200 пользователями, чтобы избежать истечения времени ожидания пользовательского интерфейса. После добавления группы вы можете добавить в нее дополнительных пользователей по мере необходимости.

Ограничения предварительной версии

В текущем состоянии предварительной версии следующие ограничения применяются к адресу электронной почты в качестве альтернативного имени для входа:

Опыт пользователя. Пользователи могут видеть свое УПН, даже если они вошли, используя адрес электронной почты, не являющийся УПН. Может быть следующий пример поведения:

- Пользователю предлагается войти с помощью UPN при перенаправлении на страницу входа в Microsoft Entra с помощью

login_hint=<non-UPN email>. - Когда пользователь входит в систему, используя адрес электронной почты, отличающийся от UPN, и вводит неверный пароль, страница ввода пароля меняется, отображая UPN.

- На некоторых веб-сайтах и в приложениях Майкрософт, например, Microsoft Office, элемент управления Диспетчер учетных записей, обычно отображаемый в правом верхнем углу, может отображать UPN пользователя вместо не-UPN адреса электронной почты, используемого для входа.

- Пользователю предлагается войти с помощью UPN при перенаправлении на страницу входа в Microsoft Entra с помощью

Неподдерживаемые потоки - Некоторые потоки в настоящее время несовместимы с адресами электронной почты, которые не используют UPN (основное имя пользователя), например:

- Защита идентификатора Microsoft Entra ID не сопоставляет сообщения электронной почты без UPN с обнаружением риска утечки учетных данных. Это обнаружение рисков использует UPN для сопоставления учетных данных, которые утекли. Для дополнительных сведений см. Руководство. Анализ риска.

- Когда пользователь входит с помощью адреса электронной почты, не являющимся UPN, он не может изменить свой пароль. Самостоятельный сброс пароля Microsoft Entra (SSPR) должен работать должным образом. Во время SSPR пользователь может видеть свой UPN, если он удостоверяет свою личность через адрес электронной почты, не связанный с UPN.

Неподдерживаемые сценарии. Не поддерживаются указанные ниже сценарии. Вход в систему с помощью электронной почты, не связанной с UPN:

- Гибридные устройства, присоединенные к Microsoft Entra

- Устройства, присоединенные к Microsoft Entra

- Зарегистрированные устройства Microsoft Entra

- Учетные данные пароля владельца ресурса (ROPC)

- Политики единого входа и защиты приложений на мобильной платформе

- Устаревшие протоколы проверки подлинности, такие как POP3 и SMTP

- Skype для бизнеса

Неподдерживаемые приложения. Некоторые сторонние приложения могут не работать должным образом, если предполагается, что утверждения

unique_nameилиpreferred_usernameявляются неизменяемыми или всегда будут соответствовать определенному атрибуту пользователя, например имени субъекта-пользователя.Ведение журнала. Изменения, внесенные в конфигурацию функции в политике HRD, не отображаются в журналах аудита явным образом.

Политика поэтапного развертывания. Следующие ограничения применяются, только если функция включена с использованием политики поэтапного развертывания:

- Функция не работает должным образом для пользователей, которые включены в других политиках поэтапного развертывания.

- Политика поэтапного развертывания поддерживает не больше 10 групп для каждой функции.

- Политика поэтапного развертывания не поддерживает вложенные группы.

- Политика поэтапного развертывания не поддерживает динамические группы членства.

- Контактные объекты внутри группы будут блокировать добавление группы в политику постепенного внедрения.

Повторяющиеся значения. В пределах арендатора унифицированное имя пользователя для облачного пользователя может совпадать с прокси-адресом другого пользователя, синхронизированного из локального каталога. В этом сценарии, если функция включена, пользователь, работающий только в облаке, не сможет войти в систему, используя основное имя пользователя (UPN). Дополнительные сведения об этой проблеме см. в разделе Устранение неполадок.

Общие сведения о параметрах альтернативного имени для входа

Чтобы войти в Microsoft Entra ID, пользователи вводят значение, которое однозначно идентифицирует свою учетную запись. Исторически вы могли использовать только UPN Microsoft Entra в качестве идентификатора для входа.

Для организаций, где локальное имя участника-пользователя является предпочтительным электронным адресом входа, такой подход был отличным. Эти организации будут устанавливать имя участника Microsoft Entra на то же значение, что и локальное имя участника, и у пользователей будет единый процесс входа.

Альтернативное имя для входа для AD FS

Однако в некоторых организациях локальный UPN не используется в качестве идентификатора для входа в систему. В локальных средах можно настроить локальную службу AD DS, чтобы разрешить вход с помощью альтернативного имени для входа. Установка UPN Microsoft Entra на то же значение, что и локальное имя пользователя, не является вариантом, так как Microsoft Entra ID затем требует, чтобы пользователи входили с этим значением.

Альтернативный идентификатор входа в Microsoft Entra Connect

Обычное решение этой проблемы заключалось в установке UPN Microsoft Entra на адрес электронной почты, который пользователь ожидает использовать для входа. Этот подход работает, хотя приводит к разным именам пользователя в локальном AD и в Microsoft Entra ID, и эта конфигурация несовместима со всеми рабочими нагрузками Microsoft 365.

Адрес электронной почты в качестве альтернативного имени для входа

Другой подход заключается в синхронизации идентификатора Microsoft Entra ID и локальных UPN до одного значения, а затем в настройке Microsoft Entra ID так, чтобы пользователи могли войти в Microsoft Entra ID с проверенным адресом электронной почты. Чтобы предоставить эту возможность, необходимо определить один адрес электронной почты или несколько в атрибуте пользователя ProxyAddresses в локальном каталоге. Затем proxyAddresses синхронизируются с идентификатором Microsoft Entra ID автоматически с помощью Microsoft Entra Connect.

| Вариант | Описание |

|---|---|

| Альтернативное имя для входа для AD FS | Включение входа с помощью альтернативного атрибута (например, электронной почты) для пользователей AD FS. |

| Альтернативный идентификатор входа в Microsoft Entra Connect | Синхронизация альтернативного атрибута (например, почта) как UPN Microsoft Entra. |

| Адрес электронной почты в качестве альтернативного имени для входа | Включите вход с проверенным доменом ProxyAddresses для пользователей Microsoft Entra. |

Синхронизация адресов электронной почты входа с идентификатором Microsoft Entra

Традиционная проверка подлинности доменных служб Active Directory Services (AD DS) или служб федерации Active Directory (AD FS) производится непосредственно в вашей сети и обрабатывается вашей инфраструктурой AD DS. При гибридной проверке подлинности пользователи могут выполнять вход непосредственно в идентификатор Microsoft Entra.

Для поддержки этого гибридного подхода проверки подлинности необходимо синхронизировать локальную среду AD DS с идентификатором Microsoft Entra Id с помощью Microsoft Entra Connect и настроить ее для использования PHS или PTA. Дополнительные сведения см. в разделе Выберите правильный метод аутентификации для гибридного решения идентификации Microsoft Entra.

В обоих параметрах конфигурации пользователь отправляет имя пользователя и пароль в идентификатор Microsoft Entra, который проверяет учетные данные и выдает билет. При входе пользователей в Microsoft Entra ID исключается необходимость размещения и управления инфраструктурой AD FS в вашей организации.

Одним из атрибутов пользователя, автоматически синхронизированным Microsoft Entra Connect, является ProxyAddresses. Если у пользователей есть адрес электронной почты, определенный в локальной среде AD DS в рамках атрибута ProxyAddresses , он автоматически синхронизируется с идентификатором Microsoft Entra. Затем этот адрес электронной почты можно использовать непосредственно в процессе входа в Microsoft Entra в качестве альтернативного идентификатора входа.

Внимание

Только сообщения электронной почты в проверенных доменах клиента синхронизируются с идентификатором Microsoft Entra. Каждый клиент Microsoft Entra имеет один или несколько проверенных доменов, для которых вы доказали владение, и однозначно привязаны к вашему клиенту.

Дополнительные сведения см. в разделе "Добавление и проверка имени личного домена" в идентификаторе Microsoft Entra.

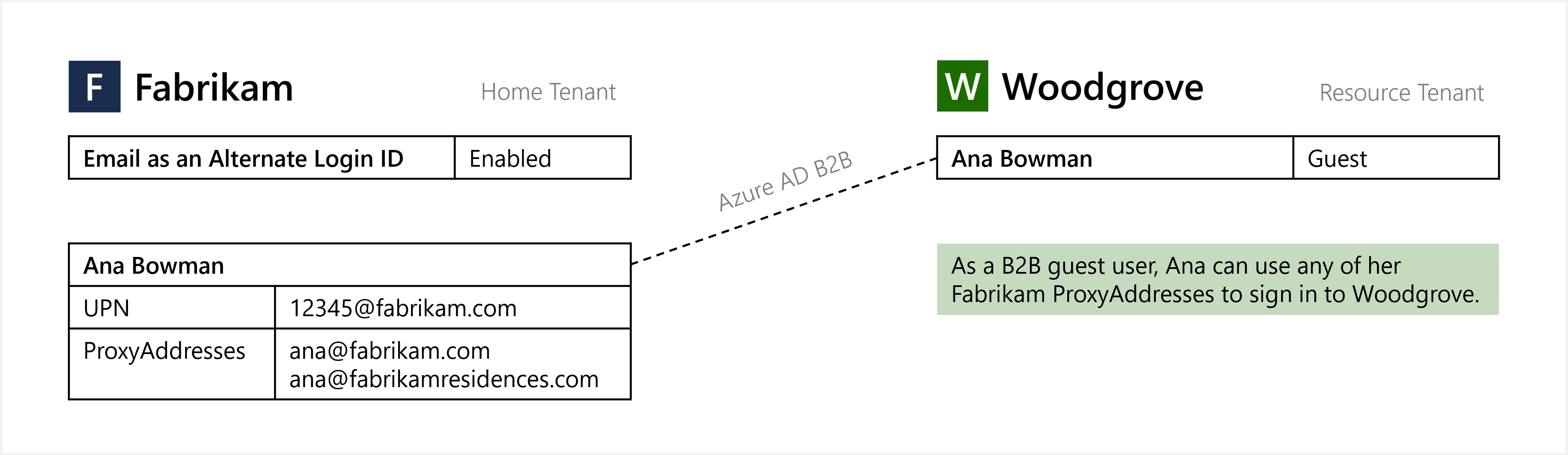

Вход гостевого пользователя B2B с помощью адреса электронной почты

Электронная почта в качестве альтернативного идентификатора входа применяется к Microsoft Entra B2B сотрудничеству в рамках модели "принеси свои собственные идентификаторы входа". Если электронная почта используется в качестве альтернативного идентификатора входа в домашнем арендаторе, пользователи Microsoft Entra могут выполнять гостевой вход с использованием электронной почты, не связанной с UPN, на точке доступа арендатора ресурса. Для включения этой функции никаких действий на стороне арендатора ресурса не требуется.

Примечание.

Если на конечной точке арендатора ресурсов используется альтернативный идентификатор входа, но в ней не включена соответствующая функциональность, процесс входа будет проходить безупречно, однако единый вход (SSO) будет прерван.

Включение входа пользователя с помощью адреса электронной почты

Примечание.

Этот параметр конфигурации использует политику HRD. Дополнительные сведения см. в статье Тип ресурса homeRealmDiscoveryPolicy.

После того как пользователи с атрибутом ProxyAddresses синхронизируются с идентификатором Microsoft Entra с помощью Microsoft Entra Connect, необходимо включить функцию входа с помощью электронной почты в качестве альтернативного идентификатора входа для клиента. Эта функция позволяет серверам входа Microsoft Entra проверять идентификатор входа не только по значениям UPN, но и по значениям ProxyAddresses для адреса электронной почты.

Для настройки функции можно использовать Центр администрирования Microsoft Entra или Graph PowerShell.

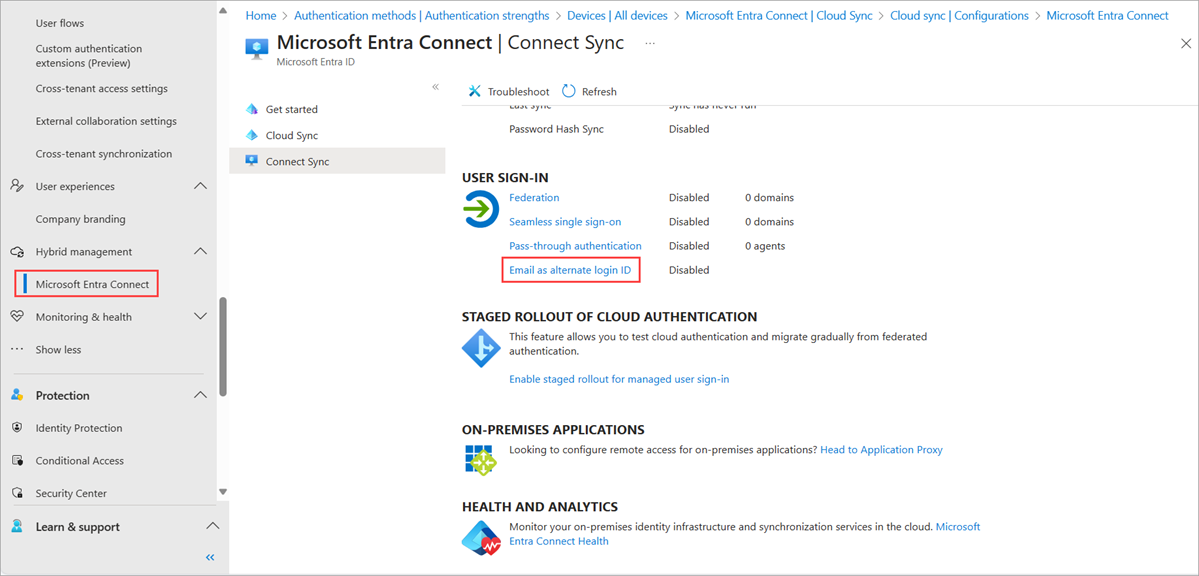

Центр администрирования Microsoft Entra

Войдите в центр администрирования Microsoft Entra как минимум в качестве Администратора гибридных удостоверений.

Перейдите к Идентификация>Гибридное управление>Microsoft Entra Connect>Connect Sync

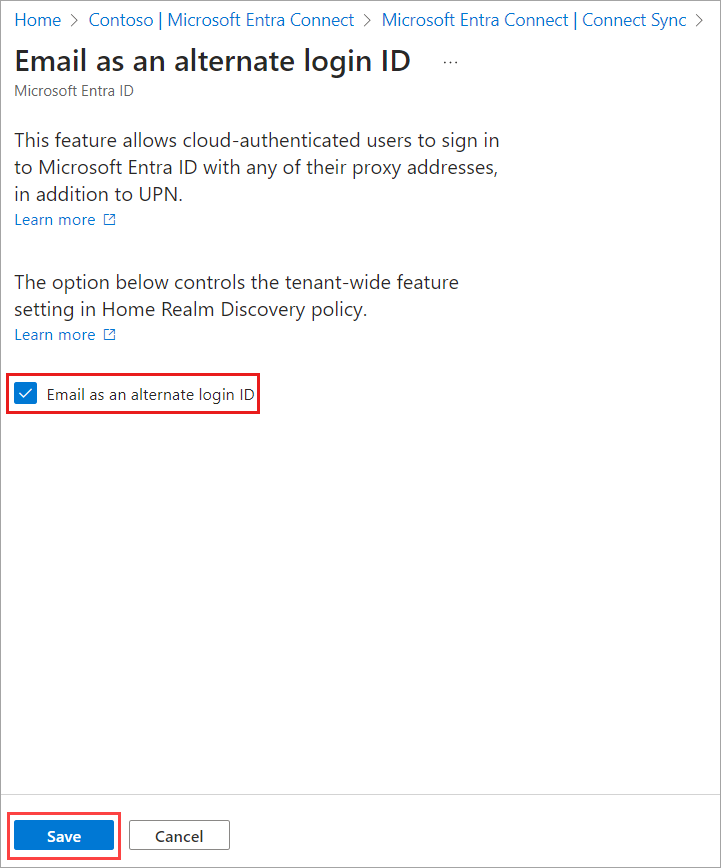

Выберите "Электронная почта" в качестве альтернативного идентификатора входа**.

Установите флажок рядом с Электронная почта как альтернативное имя для входа.

Нажмите кнопку Сохранить.

При применении политики может потребоваться до одного часа для распространения и для того, чтобы пользователи могли входить с помощью альтернативного идентификатора входа.

PowerShell

Примечание.

Этот параметр конфигурации использует политику HRD. Дополнительные сведения см. в разделе Тип ресурса homeRealmDiscoveryPolicy.

После того как пользователи с атрибутом ProxyAddresses синхронизируются с идентификатором Microsoft Entra с помощью Microsoft Entra Connect, необходимо включить функцию входа пользователей с помощью электронной почты в качестве альтернативного идентификатора входа для клиента. Эта функция сообщает серверам входа Microsoft Entra не только проверять идентификатор входа по значениям UPN, но и по значениям ProxyAddresses, связанным с адресом электронной почты.

Для управления этой функцией требуется глобальный администратор .

Откройте сеанс PowerShell от имени администратора, а затем установите модуль Microsoft.Graph с помощью командлета

Install-Module:Install-Module Microsoft.GraphДополнительные сведения об установке см. в статье Установка Microsoft Graph PowerShell SDK.

Войдите в учетную запись Microsoft Entra с помощью командлета

Connect-MgGraph.Connect-MgGraph -Scopes "Policy.ReadWrite.ApplicationConfiguration" -TenantId organizationsКоманда запросит пройти проверку подлинности с помощью веб-браузера.

Убедитесь, что в вашем тенанте уже существует политика обнаружения домашней области HomeRealmDiscoveryPolicy. Для этого используйте командлет

Get-MgPolicyHomeRealmDiscoveryPolicyследующим образом:Get-MgPolicyHomeRealmDiscoveryPolicyЕсли политика не настроена в настоящий момент, команда ничего не возвращает. Если политика подлежит возврату, пропустите этот шаг и переходите к следующему, чтобы обновить существующую политику.

Чтобы добавить HomeRealmDiscoveryPolicy в арендатора, используйте командлет

New-MgPolicyHomeRealmDiscoveryPolicy, и задайте для атрибута AlternateIdLogin значение "Enabled": true, как показано в следующем примере:$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ IsOrganizationDefault = $true } } New-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersПосле успешного создания политики эта команда возвращает идентификатор политики, как показано в следующем примере выходных данных:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TrueЕсли настроенная политика уже существует, проверьте, включен ли атрибут AlternateIdLogin, как показано в следующем примере выходных данных политики:

Definition DeletedDateTime Description DisplayName Id IsOrganizationDefault ---------- --------------- ----------- ----------- -- --------------------- {{"HomeRealmDiscoveryPolicy":{"AlternateIdLogin":{"Enabled":true}}}} BasicAutoAccelerationPolicy HRD_POLICY_ID TrueЕсли политика существует, но атрибут AlternateIdLogin отсутствует или не включен, или если в политике есть другие атрибуты и вы хотите их сохранить, обновите существующую политику с помощью командлета

Update-MgPolicyHomeRealmDiscoveryPolicy.Внимание

При обновлении политики убедитесь, что в нее включены все старые параметры и новый атрибут AlternateIdLogin.

В примере ниже добавляется атрибут AlternateIdLogin и сохраняется атрибут AllowCloudPasswordValidation, который был задан ранее.

$AzureADPolicyDefinition = @( @{ "HomeRealmDiscoveryPolicy" = @{ "AllowCloudPasswordValidation" = $true "AlternateIdLogin" = @{ "Enabled" = $true } } } | ConvertTo-JSON -Compress ) $AzureADPolicyParameters = @{ HomeRealmDiscoveryPolicyId = "HRD_POLICY_ID" Definition = $AzureADPolicyDefinition DisplayName = "BasicAutoAccelerationPolicy" AdditionalProperties = @{ "IsOrganizationDefault" = $true } } Update-MgPolicyHomeRealmDiscoveryPolicy @AzureADPolicyParametersУбедитесь, что обновленная политика отображает изменения и атрибут AlternateIdLogin включен:

Get-MgPolicyHomeRealmDiscoveryPolicy

Примечание.

После применения политики может потребоваться до часа, чтобы распространить и предоставить пользователям возможность для входа с помощью электронной почты в качестве альтернативного идентификатора входа.

Удаление правил

Чтобы удалить политику HRD, используйте командлет Remove-MgPolicyHomeRealmDiscoveryPolicy:

Remove-MgPolicyHomeRealmDiscoveryPolicy -HomeRealmDiscoveryPolicyId "HRD_POLICY_ID"

Включение поэтапного развертывания для проверки входа пользователя с помощью адреса электронной почты

Примечание.

Этот параметр конфигурации использует политику поэтапного развертывания. Дополнительные сведения см. в статье тип ресурса featureRolloutPolicy.

Политика поэтапного развертывания позволяет администраторам клиентов включать функции для определенных групп Microsoft Entra. Рекомендуем, чтобы администраторы клиента использовали поэтапное развертывание для проверки входа пользователя с помощью адреса электронной почты. Когда администраторы готовы к развертыванию этой функции для всего клиента, они должны использовать политику HRD.

Для управления этой функцией требуется глобальный администратор .

Откройте сеанс PowerShell от имени администратора, а затем установите модуль Microsoft.Graph.Beta с помощью командлета Install-Module :

Install-Module Microsoft.Graph.BetaПри появлении запроса выберите Y для установки NuGet или установки из ненадежного репозитория.

Войдите в клиент Microsoft Entra с помощью командлета Connect-MgGraph:

Connect-MgGraph -Scopes "Directory.ReadWrite.All"Команда возвращает информацию о вашей учетной записи, среде и идентификаторе клиента.

Перечислите все существующие политики поэтапного развертывания с помощью следующего командлета:

Get-MgBetaPolicyFeatureRolloutPolicyЕсли для этой функции нет существующих политик поэтапного развертывания, создайте новую политику промежуточного развертывания и запишите идентификатор политики:

$MgPolicyFeatureRolloutPolicy = @{ Feature = "EmailAsAlternateId" DisplayName = "EmailAsAlternateId Rollout Policy" IsEnabled = $true } New-MgBetaPolicyFeatureRolloutPolicy @MgPolicyFeatureRolloutPolicyНайдите идентификатор directoryObject для группы, которая будет добавлена в политику поэтапного развертывания. Запишите возвращенное значение для параметра Id, так как оно будет использоваться на следующем шаге.

Get-MgBetaGroup -Filter "DisplayName eq 'Name of group to be added to the staged rollout policy'"Добавьте группу в политику поэтапного развертывания, как показано в следующем примере. Замените значение в параметре -FeatureRolloutPolicyId значением, возвращаемым для идентификатора политики на шаге 4, и замените значение в параметре -OdataId идентификатором, указанным на шаге 5. Может потребоваться до 1 часа, прежде чем пользователи в группе могут войти в Microsoft Entra ID с помощью электронной почты в качестве альтернативного идентификатора входа.

New-MgBetaDirectoryFeatureRolloutPolicyApplyToByRef ` -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" ` -OdataId "https://graph.microsoft.com/v1.0/directoryObjects/{GROUP_OBJECT_ID}"

Для новых участников, добавленных в группу, может потребоваться до 24 часов, прежде чем они смогут войти в Microsoft Entra ID с помощью электронной почты в качестве альтернативного идентификатора входа.

Удаление групп

Чтобы удалить группу из политики поэтапного развертывания, выполните следующую команду:

Remove-MgBetaPolicyFeatureRolloutPolicyApplyToByRef -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -DirectoryObjectId "GROUP_OBJECT_ID"

Удаление политик

Чтобы удалить политику поэтапного развертывания, сначала отключите ее, а затем удалите из системы:

Update-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID" -IsEnabled:$false

Remove-MgBetaPolicyFeatureRolloutPolicy -FeatureRolloutPolicyId "ROLLOUT_POLICY_ID"

Проверка входа пользователя с помощью адреса электронной почты

Чтобы протестировать вход с использованием электронной почты, перейдите на страницу https://myprofile.microsoft.com и войдите, используя email, не являющийся UPN, например balas@fabrikam.com. Процедура входа в систему должна выглядеть так же, как и вход с помощью UPN.

Устранение неполадок

Если у пользователей возникают проблемы со входом с помощью их адреса электронной почты, ознакомьтесь со следующими действиями по устранению неполадок:

Убедитесь, что после включения электронной почты в качестве альтернативного имени для входа прошел по крайней мере один час. Если пользователя недавно добавили в группу для политики поэтапного развертывания, убедитесь, что после этого прошло не менее 24 часов.

Если используется политика HRD, убедитесь, что свойство HomeRealmDiscoveryPolicy для Microsoft Entra ID имеет определение AlternateIdLogin со значением "Включено": true и свойство IsOrganizationDefault установлено как True:

Get-MgBetaPolicyHomeRealmDiscoveryPolicy | Format-List *Если используется политика поэтапного развертывания, убедитесь, что компонент FeatureRolloutPolicy в Microsoft Entra ID имеет свойство IsEnabled с значением True:

Get-MgBetaPolicyFeatureRolloutPolicyУбедитесь, что учетная запись пользователя имеет свой адрес электронной почты в атрибуте ProxyAddresses в идентификаторе Microsoft Entra.

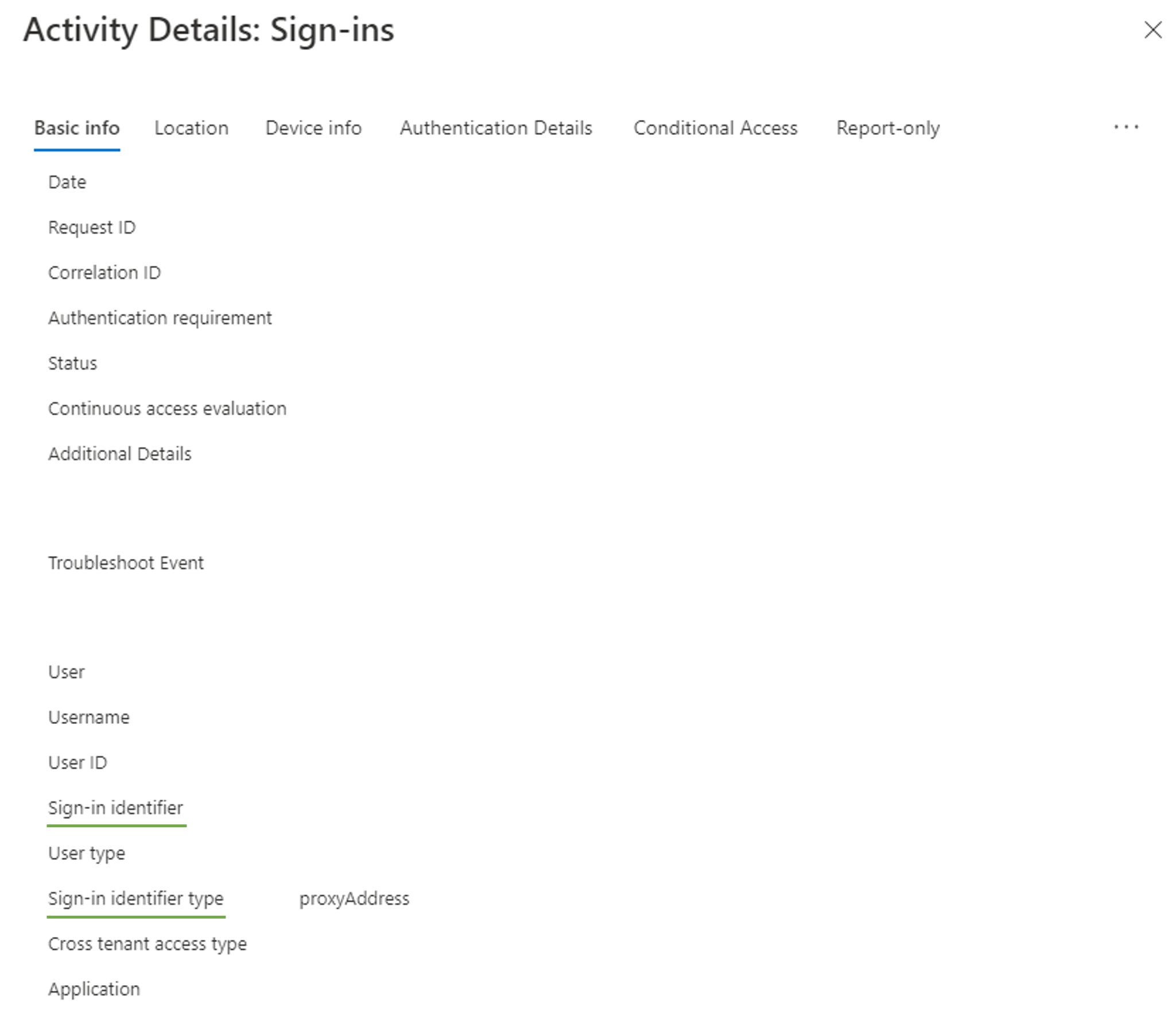

Журналы входа

Вы можете просмотреть журналы входа в Microsoft Entra ID для получения дополнительной информации. Входы с электронной почтой в качестве альтернативного идентификатора входа будут выдавать proxyAddress в поле Тип идентификатора входа и введенное имя пользователя в поле Идентификатор входа.

Конфликтующие значения между пользователями только в облаке и синхронизированными пользователями

В пределах клиента UPN пользователя, существующего только в облаке, может совпадать со значением адреса прокси другого пользователя, синхронизированного из локального каталога. В этом сценарии, если функция включена, пользователь, работающий только в облаке, не сможет войти в систему под своим UPN (имя участника-пользователя). Ниже приведены шаги по обнаружению случаев этой проблемы.

Откройте сеанс PowerShell от имени администратора, а затем установите модуль AzureADPreview с помощью командлета Install-Module:

Install-Module Microsoft.Graph.BetaПри появлении запроса выберите Y для установки NuGet или установки из ненадежного репозитория.

-

Для управления этой функцией требуется глобальный администратор .

Connect-MgGraph -Scopes "User.Read.All" Получить затронутых пользователей.

# Get all users $allUsers = Get-MgUser -All # Get list of proxy addresses from all synced users $syncedProxyAddresses = $allUsers | Where-Object {$_.ImmutableId} | Select-Object -ExpandProperty ProxyAddresses | ForEach-Object {$_ -Replace "smtp:", ""} # Get list of user principal names from all cloud-only users $cloudOnlyUserPrincipalNames = $allUsers | Where-Object {!$_.ImmutableId} | Select-Object -ExpandProperty UserPrincipalName # Get intersection of two lists $duplicateValues = $syncedProxyAddresses | Where-Object {$cloudOnlyUserPrincipalNames -Contains $_}Для вывода затронутых пользователей:

# Output affected synced users $allUsers | Where-Object {$_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserType # Output affected cloud-only users $allUsers | Where-Object {!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName} | Select-Object ObjectId, DisplayName, UserPrincipalName, ProxyAddresses, ImmutableId, UserTypeДля вывода затронутых пользователей в CSV-файл:

# Output affected users to CSV $allUsers | Where-Object { ($_.ImmutableId -And ($_.ProxyAddresses | Where-Object {($duplicateValues | ForEach-Object {"smtp:$_"}) -Contains $_}).Length -GT 0) -Or (!$_.ImmutableId -And $duplicateValues -Contains $_.UserPrincipalName) } | Select-Object ObjectId, DisplayName, UserPrincipalName, @{n="ProxyAddresses"; e={$_.ProxyAddresses -Join ','}}, @{n="IsSyncedUser"; e={$_.ImmutableId.Length -GT 0}}, UserType | Export-Csv -Path .\AffectedUsers.csv -NoTypeInformation

Следующие шаги

Дополнительные сведения о гибридном удостоверении, таких как прокси приложения Microsoft Entra или доменные службы Microsoft Entra, см. в разделе гибридное удостоверение Microsoft Entra для доступа и управления локальными рабочими нагрузками.

Дополнительные сведения об операциях гибридной идентификации см. в разделах как работает синхронизация хэшей паролей или синхронизация сквозной проверки подлинности.