Руководство. Создание и настройка управляемого домена доменных служб Microsoft Entra с дополнительными параметрами конфигурации

Доменные службы Microsoft Entra предоставляют управляемые доменные службы, такие как присоединение к домену, групповая политика, LDAP, проверка подлинности Kerberos/NTLM, полностью совместимая с Windows Server Active Directory. Эти доменные службы используются без развертывания, управления и исправления контроллеров домена. Доменные службы интегрируются с существующим клиентом Microsoft Entra. Эта интеграция позволяет пользователям входить с помощью корпоративных учетных данных и использовать существующие группы и учетные записи пользователей для защиты доступа к ресурсам.

Вы можете создать управляемый домен с помощью параметров конфигурации по умолчанию для сети и синхронизации или вручную определить эти параметры. В этом руководстве показано, как определить эти расширенные параметры конфигурации для создания и настройки управляемого домена доменных служб с помощью Центра администрирования Microsoft Entra.

В этом руководстве описано, как:

- Настройка параметров DNS и виртуальной сети для управляемого домена

- Создание управляемого домена

- Добавление административных пользователей в управление доменами

- Включение синхронизации хэша паролей

Если у вас нет подписки Azure, создайте учетную запись Azure перед тем как начать.

Необходимые условия

Для работы с этим руководством вам потребуются следующие ресурсы и привилегии:

- Активная подписка Azure.

- Если у вас нет подписки Azure, создайте учетную запись.

- Клиент Microsoft Entra, связанный с вашей подпиской, синхронизирован либо с локальным каталогом, либо с облачным каталогом.

- При необходимости создать учетную запись Microsoft Entra или связать подписку Azure с вашим аккаунтом.

- Чтобы включить доменные службы, вам потребуются роли Application Administrator и Groups Administrator Microsoft Entra в вашем клиенте.

- Вам нужна роль участия в доменных службах Azure , чтобы создать необходимые ресурсы доменных служб.

Хотя это и не обязательно для доменных служб, рекомендуется настроить функцию самостоятельного восстановления пароля (SSPR) для клиента Microsoft Entra. Пользователи могут изменять свой пароль без SSPR, но SSPR помогает, если они забыли пароль и должны сбросить его.

Важно

После создания управляемого домена его нельзя переместить в другую подписку, группу ресурсов или регион. При развертывании управляемого домена необходимо выбрать наиболее подходящую подписку, группу ресурсов и регион.

Вход в Центр администрирования Microsoft Entra

В этом руководстве описано, как создать управляемый домен и настроить его с помощью Центра администрирования Microsoft Entra. Чтобы начать, сначала войдите в Центр администрирования Microsoft Entra.

Создание управляемого домена и настройка основных параметров

Чтобы запустить мастер включения доменных служб Microsoft Entra, выполните следующие действия.

- В меню центра администрирования Microsoft Entra или на странице Главная выберите Создать ресурс.

- Введите доменные службы в строку поиска, а затем выберите доменные службы Microsoft Entra из вариантов поиска.

- На странице доменных служб Microsoft Entra выберите Создать. Запускается мастер включения доменных служб Microsoft Entra.

- Выберите подписку Azure , в которой вы хотите создать управляемый домен.

- Выберите группу ресурсов , к которой должен принадлежать управляемый домен. Выберите Создать новую или выбрать существующую группу ресурсов.

При создании управляемого домена укажите DNS-имя. При выборе этого DNS-имени следует учитывать некоторые рекомендации.

- встроенное доменное имя: По умолчанию используется встроенное доменное имя каталога (суффикс .onmicrosoft.com). Если вы хотите включить безопасный доступ LDAP к управляемому домену через Интернет, вы не можете создать цифровой сертификат для защиты подключения к этому домену по умолчанию. Корпорация Майкрософт владеет доменом .onmicrosoft.com, поэтому центр сертификации (ЦС) не выдает сертификат.

- пользовательские доменные имена: Наиболее распространенным подходом является указание имени личного домена, которое уже принадлежит и является маршрутизируемым. При использовании маршрутизируемого личного домена трафик может правильно передаваться по мере необходимости для поддержки приложений.

- Суффиксы домена, не маршрутизируемые: Обычно мы рекомендуем избегать суффикса доменного имени, не маршрутизируемого, такого как contoso.local. Суффикс .local не является маршрутизируемым и может вызвать проблемы с разрешением DNS.

Кончик

Если вы создаете имя личного домена, обратите внимание на существующие пространства имен DNS. Рекомендуется использовать доменное имя отдельно от любого существующего пространства DNS-имен Azure или локального dns-пространства.

Например, если у вас есть существующее пространство DNS-имен contoso.com, создайте управляемый домен с именем личного домена aaddscontoso.com. Если необходимо использовать безопасный протокол LDAP, вы должны зарегистрировать и владеть настраиваемым доменным именем, чтобы создать необходимые сертификаты.

Может потребоваться создать дополнительные записи DNS для других служб в вашей среде или условные пересылки DNS между существующими пространствами имен DNS в вашей среде. Например, если вы запускаете веб-сервер, на котором размещается сайт с использованием корневого DNS-имени, могут возникать конфликты именования, требующие дополнительных записей DNS.

В этих руководствах и статьях с инструкциями в качестве краткого примера используется пользовательский домен aaddscontoso.com. Во всех командах укажите собственное доменное имя.

Также применяются следующие ограничения DNS-имени:

- ограничения префикса домена: Невозможно создать управляемый домен с префиксом дольше 15 символов. Префикс указанного доменного имени (например, aaddscontoso в доменном имени aaddscontoso.com) должен содержать 15 или меньше символов.

-

Конфликты сетевых имен: DNS-имя домена для управляемого домена не должно уже существовать в виртуальной сети. В частности, проверьте следующие сценарии, которые привели бы к конфликту имен:

- Если у вас уже есть домен Active Directory с тем же DNS-именем в виртуальной сети Azure.

- Если виртуальная сеть, в которой планируется включить управляемый домен, имеет VPN-подключение к локальной сети. В этом сценарии убедитесь, что у вас нет домена с тем же DNS-именем в локальной сети.

- Если у вас есть облачная служба Azure с таким именем в виртуальной сети Azure.

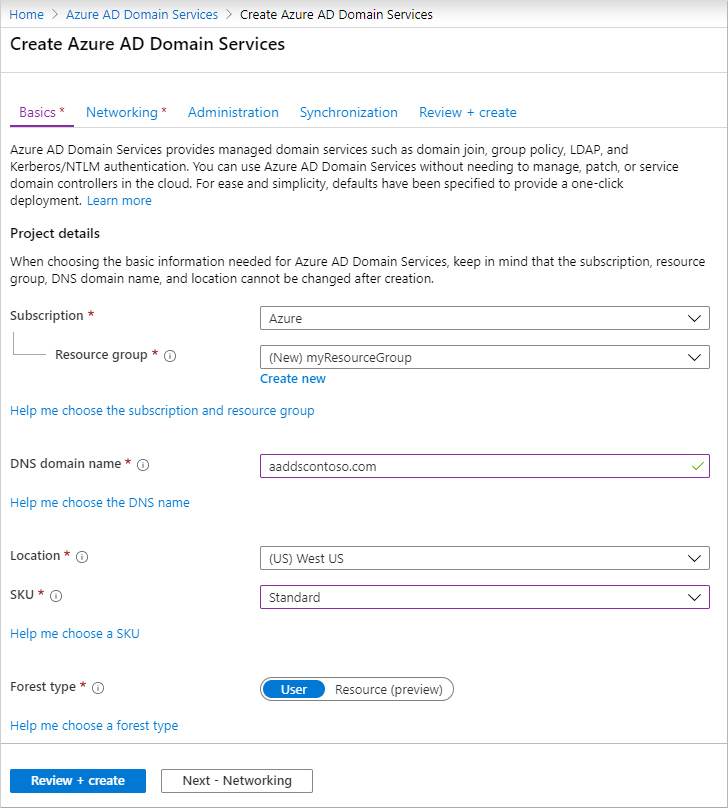

Чтобы создать управляемый домен, заполните поля в окне центра администрирования Microsoft Entra на вкладке Основные.

Введите доменное имя DNS для управляемого домена, учитывая вышесказанное.

Выберите расположение Azure , где будет создан управляемый домен. Если выбрать регион, поддерживающий зоны доступности, ресурсы доменных служб распределяются по зонам для дополнительной избыточности.

Совет

Зоны доступности — это уникальные физические расположения в регионе Azure. Каждая зона состоит из одного или нескольких центров обработки данных, оснащенных независимым питанием, охлаждением и сетями. Для обеспечения устойчивости существует не менее трех отдельных зон во всех включенных регионах.

Нет ничего, чтобы настроить распределение доменных служб между зонами. Платформа Azure автоматически обрабатывает распределение ресурсов между зонами. Дополнительные сведения и сведения о доступности регионов см. в разделе Что такое зоны доступности в Azure?

Номер SKU определяет частоту производительности и резервного копирования. Номер SKU можно изменить после создания управляемого домена, если бизнес-требования или требования изменяются. Для получения дополнительной информации см. раздел концепции SKU для доменных служб.

В этом руководстве выберите SKU "Стандартный".

Лес — это логическая конструкция, используемая доменными службами Active Directory для группировки одного или нескольких доменов.

Чтобы настроить дополнительные параметры вручную, выберите Далее — сетевые настройки. В противном случае выберите Проверить и создать, чтобы принять параметры конфигурации по умолчанию, а затем перейдите к разделу Развертывание вашего управляемого домена. При выборе этого параметра создания настраиваются следующие значения по умолчанию:

- Создает виртуальную сеть с именем aadds-vnet, которая использует диапазон IP-адресов 10.0.1.0/24.

- Создает подсеть с именем aadds-subnet с помощью диапазона IP-адресов 10.0.1.0/24.

- Синхронизирует всех пользователей из Microsoft Entra ID в управляемый домен.

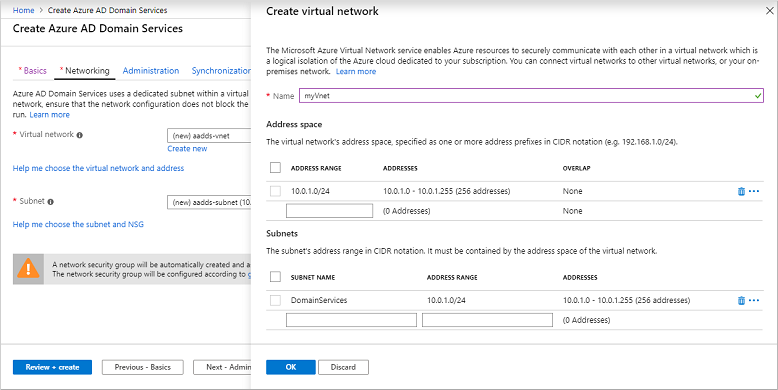

Создание и настройка виртуальной сети

Чтобы обеспечить подключение, требуется виртуальная сеть Azure и выделенная подсеть. Доменные службы включены в этой подсети виртуальной сети. В этом руководстве вы создадите виртуальную сеть, хотя вместо этого можно использовать существующую виртуальную сеть. При любом подходе необходимо создать выделенную подсеть для использования доменными службами.

Некоторые рекомендации по этой выделенной подсети виртуальной сети включают следующие области:

- Подсеть должна иметь по крайней мере 3-5 доступных IP-адресов в диапазоне адресов для поддержки ресурсов доменных служб.

- Не выбирайте шлюз подсеть для развертывания доменных служб. Развертывание доменных служб в подсети шлюза не поддерживается.

- Не развертывайте другие виртуальные машины в подсети. Приложения и виртуальные машины часто используют группы безопасности сети для защиты подключения. Выполнение этих рабочих нагрузок в отдельной подсети позволяет применять эти группы безопасности сети без нарушения подключения к управляемому домену.

Дополнительные сведения о планировании и настройке виртуальной сети см. в рекомендации по работе с сетями для доменных служб Microsoft Entra.

Заполните поля в окне сети следующим образом:

На странице сети из раскрывающегося меню выберите виртуальную сеть для развертывания доменных служб или выберите Создать новую сеть.

- Если вы решили создать виртуальную сеть, введите имя виртуальной сети, например myVnet, укажите диапазон адресов, например 10.0.1.0/24.

- Создайте выделенную подсеть с четким именем, например DomainServices. Укажите диапазон адресов, например 10.0.1.0/24.

Обязательно выберите диапазон адресов, который находится в диапазоне частных IP-адресов. Диапазоны IP-адресов, которыми вы не владеете, находятся в общедоступном адресном пространстве, вызывают ошибки в доменных службах.

Выберите подсеть виртуальной сети, такую как DomainServices.

Когда будете готовы, выберите Далее — Администрирование.

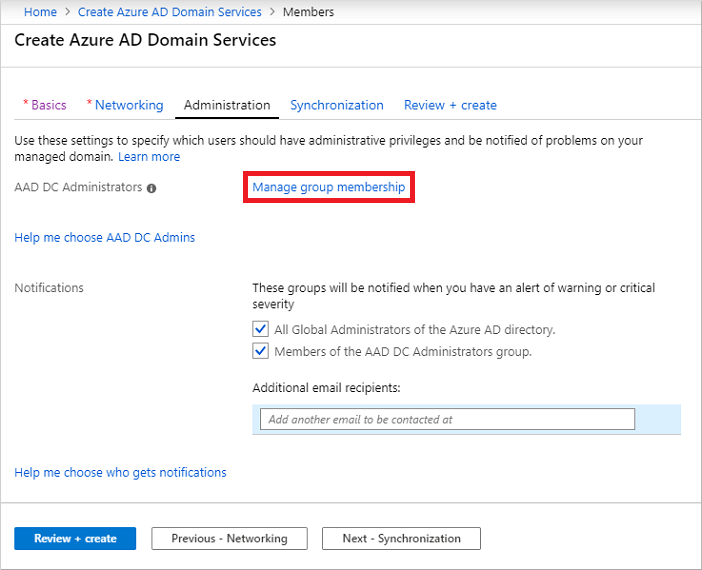

Настройка административной группы

Для управления доменом служб каталога используется специальная административная группа с именем AAD DC администраторов. Члены этой группы получают административные разрешения на виртуальные машины, присоединенные к управляемому домену. На виртуальных машинах, присоединенных к домену, эта группа добавляется в группу локальных администраторов. Члены этой группы также могут использовать удаленный рабочий стол для удаленного подключения к виртуальным машинам, присоединенным к домену.

Важный

У вас нет разрешений администратора домена или администратора предприятия для управляемого домена с помощью доменных служб. Служба резервирует эти разрешения и не делает их доступными пользователям в тенанте.

Вместо этого администраторы контроллера домена AAD позволяют выполнять некоторые привилегированные операции. Эти операции включают принадлежность к группе администрирования на виртуальных машинах, присоединенных к домену, и настройке групповой политики.

Мастер автоматически создает группу администраторы контроллера домена AAD в вашем каталоге Microsoft Entra. Если у вас есть группа с таким именем в каталоге Microsoft Entra, мастер выбирает эту группу. При необходимости можно добавить дополнительных пользователей в эту администраторы контроллера домена AAD во время процесса развертывания. Эти действия можно выполнить позже.

Чтобы добавить пользователей в эту группу AAD DC Administrators, выберите Управление членством в группе.

Нажмите кнопку Добавить участников, после чего найдите и выберите пользователей из каталога Microsoft Entra. Например, найдите собственную учетную запись и добавьте её в группу AAD DC Administrators.

При желании измените или добавьте дополнительных получателей уведомлений при наличии оповещений в управляемом домене, требующих внимания.

Когда все готово, выберите Далее — синхронизация.

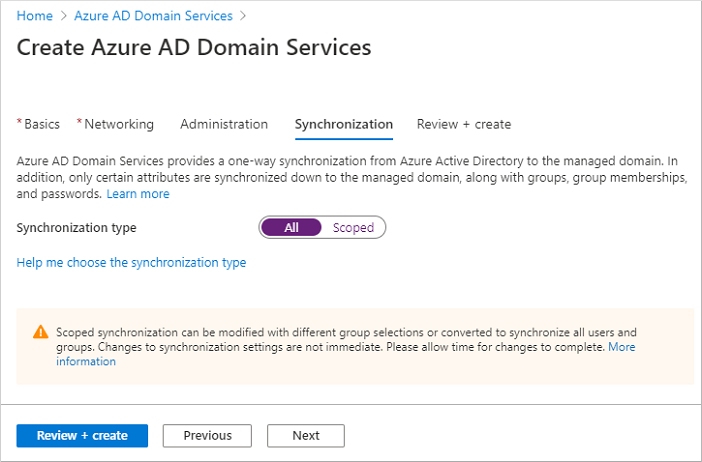

Настройка синхронизации

Доменные службы позволяют синхронизировать всех пользователей и группы, доступные в Microsoft Entra ID, или выполнять синхронизацию только определенных групп. Теперь можно изменить область синхронизации или после развертывания управляемого домена. Дополнительные сведения см. в разделе Microsoft Entra Domain Services по синхронизации.

Для этого руководства выберите синхронизацию всех пользователей и групп. Этот вариант синхронизации является параметром по умолчанию.

Выберите , Создать и проверить.

Развертывание управляемого домена

На странице Сводка мастера просмотрите параметры конфигурации для управляемого домена. Вы можете вернуться к любому шагу мастера, чтобы внести изменения. Чтобы повторно развернуть управляемый домен в другом клиенте Microsoft Entra согласованно с помощью этих параметров конфигурации, можно также Скачать шаблон дляавтоматизации.

Чтобы создать управляемый домен, выберите Создать. Примечание показывает, что некоторые параметры конфигурации, такие как DNS-имя или виртуальная сеть, не могут быть изменены после создания доменных служб. Чтобы продолжить, нажмите кнопку ОК.

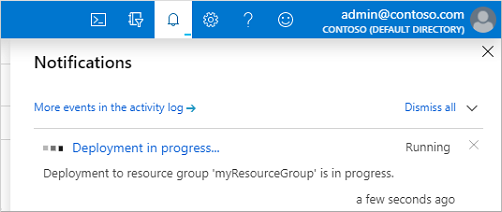

Процесс подготовки управляемого домена может занять до часа. На портале отображается уведомление, показывающее ход развертывания доменных служб. Выберите уведомление, чтобы просмотреть подробный ход выполнения развертывания.

Уведомление

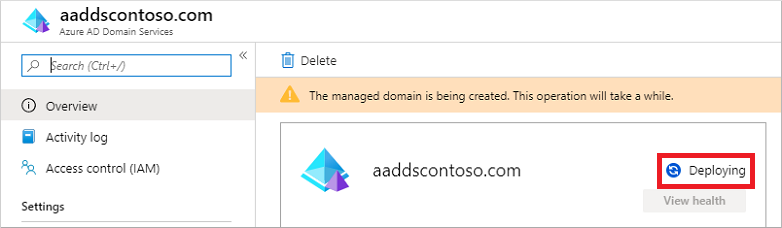

Выберите группу ресурсов, например myResourceGroup, а затем выберите управляемый домен из списка ресурсов Azure, например aaddscontoso.com. На вкладке Обзор показано, что управляемый домен в настоящее время разворачивается. Вы не можете настроить управляемый домен, пока он не будет полностью подготовлен.

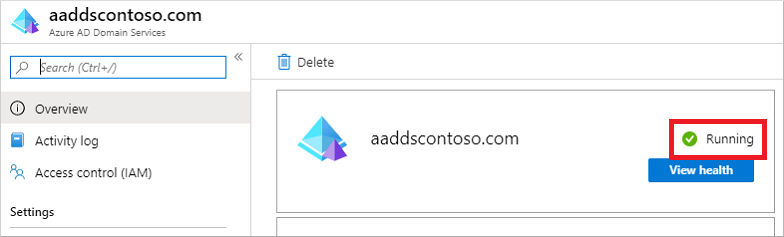

Когда управляемый домен полностью подготовлен, вкладка Обзор отображает состояние домена как Запущено.

Важный

Управляемый домен связан с клиентом Microsoft Entra. Во время процесса развертывания Службы доменов создают два корпоративных приложения с названием службы контроллеров домена и AzureActiveDirectoryDomainControllerServices в клиенте Microsoft Entra. Эти корпоративные приложения необходимы для обслуживания управляемого домена. Не удаляйте эти приложения.

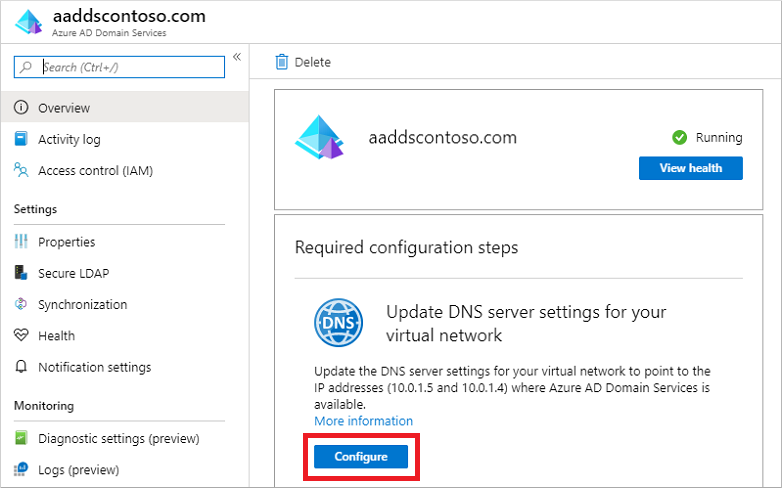

Обновление параметров DNS для виртуальной сети Azure

После успешного развертывания доменных служб теперь настройте виртуальную сеть, чтобы разрешить другим подключенным виртуальным машинам и приложениям использовать управляемый домен. Чтобы обеспечить это подключение, обновите параметры DNS-сервера для виртуальной сети, чтобы указать на два IP-адреса, в которых развернут управляемый домен.

На вкладке Обзор управляемого домена отображаются некоторые необходимые шаги настройки. Первым шагом конфигурации является обновление параметров DNS-сервера для виртуальной сети. После правильной настройки параметров DNS этот шаг больше не отображается.

Перечисленные адреса — это контроллеры домена для использования в виртуальной сети. В этом примере эти адреса 10.0.1.4 и 10.0.1.5. Эти IP-адреса можно будет позже найти на вкладке "Свойства".

Чтобы обновить параметры DNS-сервера для виртуальной сети, нажмите кнопку Настроить. Параметры DNS настраиваются автоматически для виртуальной сети.

Совет

Если вы выбрали существующую виртуальную сеть на предыдущих шагах, все виртуальные машины, подключенные к сети, получают только новые параметры DNS после перезагрузки. Вы можете перезапустить виртуальные машины с помощью Центра администрирования Microsoft Entra, Microsoft Graph PowerShellили Azure CLI.

Включение учетных записей пользователей для доменных служб

Для проверки подлинности пользователей в управляемом домене доменные службы должны иметь хэши паролей в формате, подходящем для проверки подлинности NT LAN Manager (NTLM) и Kerberos. Идентификатор Microsoft Entra не создает хэши паролей и не сохраняет хэши паролей в формате, необходимом для проверки подлинности NTLM или Kerberos, пока не включите доменные службы для вашего клиента. По соображениям безопасности идентификатор Microsoft Entra также не сохраняет учетные данные паролей в виде чистотекстового текста. Таким образом, идентификатор Microsoft Entra не может автоматически создавать эти хэши паролей NTLM или Kerberos на основе существующих учетных данных пользователей.

Заметка

После правильной настройки хэши паролей, доступные для использования, хранятся в управляемом домене. При удалении управляемого домена все хэши паролей, хранящиеся в этой точке, также удаляются.

Синхронизированные учетные данные в идентификаторе Microsoft Entra не могут использоваться повторно, если позже создадите управляемый домен, необходимо повторно настроить синхронизацию хэша паролей для сохранения хэшей паролей. Ранее присоединенные к домену виртуальные машины или пользователи не могут немедленно пройти проверку подлинности. Идентификатор Microsoft Entra должен создавать и хранить хэши паролей в новом управляемом домене.

Дополнительные сведения см. в разделе процесс синхронизации хешей паролей для доменных служб и Microsoft Entra Connect.

Действия по созданию и хранению этих хэшей паролей отличаются для двух типов учетных записей пользователей:

- Облачные учетные записи пользователей, созданные в идентификаторе Microsoft Entra.

- Учетные записи пользователей, синхронизированные из локального каталога с помощью Microsoft Entra Connect.

Облачная учетная запись пользователя — это учетная запись, созданная в каталоге Microsoft Entra с помощью центра администрирования Microsoft Entra или командлетов Microsoft Graph PowerShell. Эти учетные записи пользователей не синхронизируются из локального каталога.

В этом руководстве мы работаем с базовой облачной учетной записью пользователя. Дополнительные сведения о дополнительных шагах, необходимых для использования Microsoft Entra Connect, см. в разделе Синхронизация хэшей паролей для учетных записей пользователей, синхронизированных с локальной AD с управляемым доменом.

Совет

Если у клиента Microsoft Entra есть сочетание облачных пользователей и пользователей из локальной службы AD, необходимо выполнить оба набора шагов.

Для облачных учетных записей пользователей пользователи должны изменить пароли, прежде чем они смогут использовать доменные службы. Этот процесс изменения пароля приводит к созданию и хранению хэшей паролей для проверки подлинности Kerberos и NTLM в идентификаторе Microsoft Entra. Учетная запись не синхронизируется с идентификатором Microsoft Entra с доменными службами, пока пароль не будет изменен. Либо истекает срок действия паролей для всех облачных пользователей в клиенте, которым требуется использовать доменные службы, которые принудительно изменяют пароль при следующем входе, либо указывают облачным пользователям вручную изменять пароли. В этом руководстве мы вручную изменим пароль пользователя.

Прежде чем пользователь сможет сбросить пароль, клиент Microsoft Entra должен быть настроен для самостоятельного сброса пароля.

Чтобы изменить пароль только для облачного пользователя, пользователь должен выполнить следующие действия:

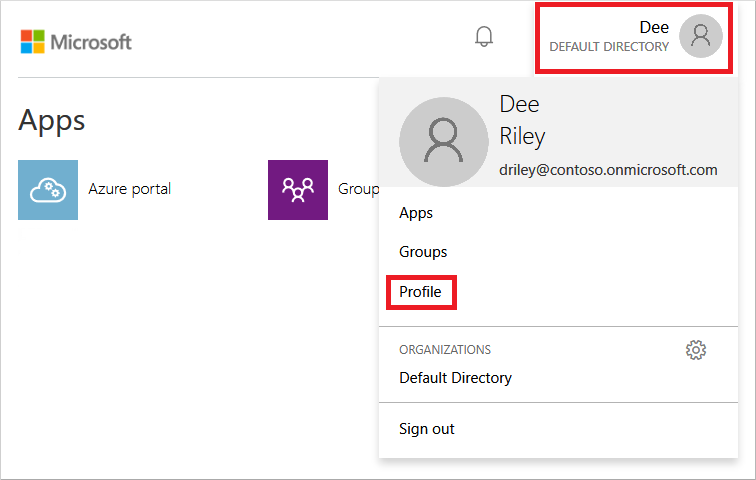

Перейдите на страницу панели доступа Microsoft Entra ID в https://myapps.microsoft.com.

В правом верхнем углу выберите своё имя, а затем выберите Профиль в раскрывающемся меню.

На странице профиля выберите Изменить пароль.

На странице Изменение пароля введите существующий (старый) пароль, а затем введите и подтвердите новый пароль.

Выберите Отправить.

Через несколько минут после изменения пароля новый пароль станет доступным для использования в доменных службах, и с его помощью можно будет успешно войти на компьютеры, присоединенные к управляемому домену.

Дальнейшие действия

В этом руководстве вы узнали, как:

- Настройка параметров DNS и виртуальной сети для управляемого домена

- Создание управляемого домена

- Добавление административных пользователей в управление доменами

- Включение учетных записей пользователей для доменных служб и создание хэшей паролей

Чтобы увидеть этот управляемый домен в действии, создайте и присоединийте виртуальную машину к домену.