Рекомендации по проектированию виртуальной сети и параметры конфигурации для доменных служб Microsoft Entra

Доменные службы Microsoft Entra предоставляют службы проверки подлинности и управления для других приложений и рабочих нагрузок. При этом ключевым компонентом является сетевое подключение. Без правильно настроенных ресурсов виртуальной сети приложения и рабочие нагрузки не могут взаимодействовать с функциями, предоставляемыми доменными службами. Запланируйте требования к виртуальной сети, чтобы убедиться, что доменные службы могут обслуживать приложения и рабочие нагрузки по мере необходимости.

В этой статье описываются рекомендации по проектированию и требования к виртуальной сети Azure для поддержки доменных служб.

Проектирование виртуальной сеть Azure

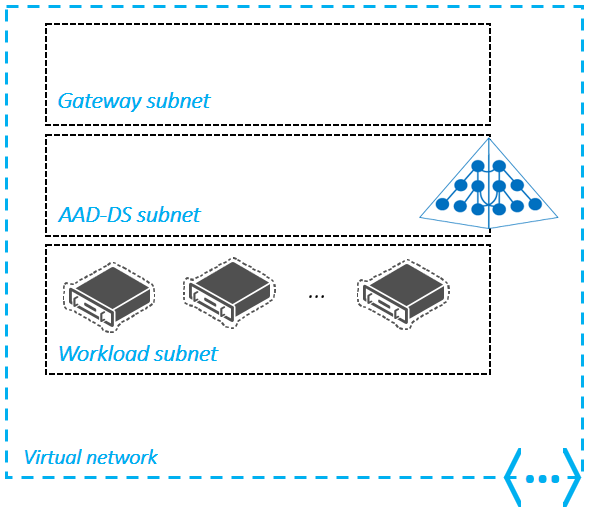

Чтобы обеспечить сетевое подключение и разрешить приложениям и службам проходить проверку подлинности в управляемом домене доменных служб, используйте виртуальную сеть Azure и подсеть. В идеале управляемый домен следует развертывать в собственной виртуальной сети.

Вы можете включить отдельную подсеть приложений в ту же виртуальную сеть, чтобы разместить виртуальные машины управления или рабочие нагрузки небольших приложений. Отдельная виртуальная сеть для более крупных или сложных рабочих нагрузок приложений, пиринговых подключений к виртуальной сети доменных служб обычно является наиболее подходящим проектом.

Допустимы и другие варианты разработки при условии соблюдения требований, описанных в следующих разделах для виртуальной сети и подсети.

При разработке виртуальной сети для доменных служб применяются следующие рекомендации.

- Доменные службы должны быть развернуты в том же регионе Azure, что и виртуальная сеть.

- В настоящее время можно развернуть только один управляемый домен на клиенте Microsoft Entra. Управляемый домен развертывается в одном регионе. Убедитесь, что вы создаете или выбираете виртуальную сеть в регионе, поддерживающем доменные службы.

- Рассмотрите возможность близкого взаимодействия с другими регионами Azure и виртуальными сетями, в которых размещаются рабочие нагрузки приложений.

- Чтобы свести к минимуму задержку, размещайте основные приложения в том же регионе, что и подсеть виртуальной сети для управляемого домена, или рядом с ним. Между виртуальными сетями Azure можно настроить пиринг либо использовать подключения виртуальных частных сетей (VPN). Эти параметры подключения рассматриваются в следующем разделе.

- Виртуальная сеть не может полагаться на службы DNS, если они предоставляются не управляемым доменом.

- Доменные службы предоставляют собственную службу DNS. Виртуальная сеть должна быть настроена на использование этих адресов службы DNS. Разрешение имен для дополнительных пространств имен можно выполнить с помощью серверов условной пересылки.

- Нельзя использовать настраиваемые параметры DNS-сервера для направления запросов с других DNS-серверов, включая виртуальные машины. Ресурсы в виртуальной сети должны использовать службу DNS, предоставляемую управляемым доменом.

Внимание

Вы не можете переместить доменные службы в другую виртуальную сеть после включения службы.

Управляемый домен подключается к подсети в виртуальной сети Azure. Спроектируйте эту подсеть для доменных служб с помощью следующих рекомендаций.

Управляемый домен должен быть развернут в своей подсети. Использование существующей подсети, подсети шлюза или параметров удаленных шлюзов в пиринге между виртуальными сетями не поддерживается.

Во время развертывания домена создается группа безопасности сети. Она содержит необходимые правила для правильного взаимодействия служб.

- Не создавайте и не используйте существующую группу безопасности сети с собственными настраиваемыми правилами.

Для управляемого домена требуется 3-5 IP-адресов. Убедитесь, что диапазон IP-адресов подсети может предоставлять такое количество адресов.

- Из-за ограничения доступных IP-адресов управляемый домен может потерять возможность поддерживать два контроллера домена.

Примечание.

Не следует использовать общедоступные IP-адреса для виртуальных сетей и их подсетей из-за следующих проблем:

Нехватка IP-адреса: общедоступные IP-адреса IPv4 ограничены, и их спрос часто превышает доступное предложение. Кроме того, потенциально перекрываются IP-адреса с общедоступными конечными точками.

Риски безопасности. Использование общедоступных IP-адресов для виртуальных сетей предоставляет устройства непосредственно в Интернете, повышая риск несанкционированного доступа и потенциальных атак. Без соответствующих мер безопасности устройства могут стать уязвимыми для различных угроз.

Сложность. Управление виртуальной сетью с общедоступными IP-адресами может быть более сложным, чем использование частных IP-адресов, так как требуется иметь дело с внешними диапазонами IP-адресов и обеспечить правильную сегментацию сети и безопасность.

Настоятельно рекомендуется использовать частные IP-адреса. Если вы используете общедоступный IP-адрес, убедитесь, что вы являетесь владельцем или выделенным пользователем выбранных IP-адресов в выбранном общедоступном диапазоне.

На приведенной ниже схеме показан пример допустимой структуры, в которой у управляемого домена есть собственная подсеть, имеется подсеть шлюза для внешнего подключения, а рабочие нагрузки приложений находятся в подключенной подсети внутри виртуальной сети.

Подключения к виртуальной сети доменных служб

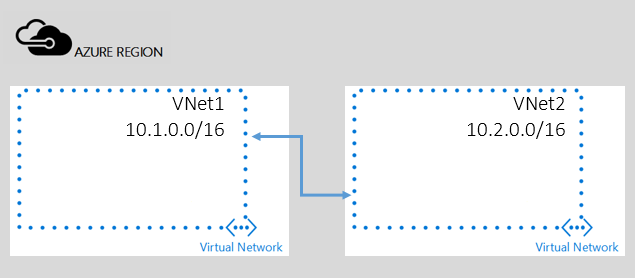

Как отмечалось в предыдущем разделе, вы можете создать управляемый домен только в одной виртуальной сети в Azure, и только один управляемый домен можно создать для каждого клиента Microsoft Entra. Согласно этой архитектуре вам может потребоваться подключить к виртуальной сети управляемого домена одну или несколько виртуальных сетей, в которых размещаются рабочие нагрузки приложений.

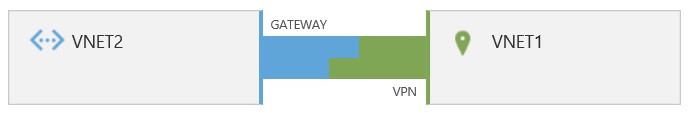

Чтобы подключить рабочие нагрузки приложений, размещенные в других виртуальных сетях Azure, можно использовать один из следующих способов:

- Пиринг между виртуальными сетями

- Виртуальная частная сеть (VPN)

Пиринг между виртуальными сетями

Пиринг между виртуальными сетями — это механизм, который подключает две виртуальные сети через магистральную сеть Azure, позволяя таким ресурсам, как виртуальные машины ( виртуальные машины) взаимодействовать друг с другом напрямую с помощью частных IP-адресов. Пиринг между виртуальными сетями поддерживает как региональный пиринг, который подключает виртуальные сети в одном регионе Azure, так и пиринг глобальной виртуальной сети, который подключает виртуальные сети между различными регионами Azure. Эта гибкость позволяет развертывать управляемый домен с рабочими нагрузками приложения в нескольких виртуальных сетях независимо от их региональных расположений.

Подробнее см. в статье Общие сведения о пиринге между виртуальными сетями Azure.

Виртуальная частная сеть (VPN)

Одну виртуальную сеть можно подключить к другой (подключение "виртуальная сеть — виртуальная сеть") точно так же, как можно настроить виртуальную сеть для локального расположения сайта. Оба типа подключений используют VPN-шлюз, чтобы создать защищенный туннель на основе IPsec/IKE. Эта модель подключения позволяет развернуть управляемый домен в виртуальной сети Azure, а затем подключить локальные расположения или другие облака.

Дополнительные сведения об использовании виртуальных частных сетей см. в статье "Настройка подключения VPN-шлюза между виртуальными сетями" с помощью Центра администрирования Microsoft Entra.

Разрешение имен при подключении виртуальных сетей

Виртуальные сети, подключенные к виртуальной сети управляемого домена, обычно имеют собственные параметры DNS. При подключении виртуальных сетей не происходит автоматическая настройка разрешения имен для подключающейся виртуальной сети, которая обеспечивает связь со службами, предоставляемыми управляемым доменом. Разрешение имен в подключающихся виртуальных сетях необходимо настроить, чтобы рабочие нагрузки приложений могли найти управляемый домен.

Разрешение имен можно включить с помощью DNS-серверов условной пересылки на DNS-сервере, который поддерживает подключающиеся виртуальные сети, или с помощью тех же IP-адресов DNS из виртуальной сети управляемого домена.

Сетевые ресурсы, используемые доменными службами

Во время развертывания управляемый домен создает определенные сетевые ресурсы. Они необходимы для успешной работы и контроля управляемого домена и не должны настраиваться вручную.

Не блокируйте сетевые ресурсы, используемые доменными службами. Заблокированные сетевые ресурсы нельзя будет удалить. Если при этом потребуется перестроить контроллеры доменов, придется создать новые сетевые ресурсы с другими IP-адресами.

| Ресурс Azure | Description |

|---|---|

| сетевые адаптеры; | Доменные службы размещают управляемый домен на двух контроллерах домена (DCs), работающих на windows Server в качестве виртуальных машин Azure. У каждой виртуальной машины есть виртуальный сетевой интерфейс, который подключается к подсети виртуальной сети. |

| Динамический стандартный общедоступный IP-адрес | Доменные службы взаимодействуют со службой синхронизации и управления с помощью общедоступного IP-адреса SKU уровня "Стандартный". Подробнее об общедоступных IP-адресах см. в статье Типы IP-адресов и методы их выделения в Azure. |

| Стандартная подсистема балансировки нагрузки Azure | Доменные службы используют подсистему балансировки нагрузки SKU уровня "Стандартный" для преобразования сетевых адресов (NAT) и балансировки нагрузки (при использовании с безопасным протоколом LDAP). Подробнее о подсистемах балансировки нагрузки Azure см. в статье Что такое Azure Load Balancer? |

| Правила преобразования сетевых адресов (NAT) | Доменные службы создают и используют два правила NAT для входящего трафика в подсистеме балансировки нагрузки для безопасного взаимодействия PowerShell. Если используется подсистема балансировки нагрузки с SKU «Стандартный», будет также использоваться правило NAT для исходящего трафика. Для подсистемы балансировки нагрузки с SKU «Базовый» правило NAT для исходящего трафика не требуется. |

| Правила подсистемы балансировки нагрузки | Если управляемый домен настроен на использование защищенного протокола LDAP через TCP-порт 636, то для распределения трафика создаются и используются три правила подсистемы балансировки нагрузки. |

Предупреждение

Не удаляйте или не изменяйте сетевой ресурс, созданный доменными службами, например вручную настраивайте подсистему балансировки нагрузки или правила. При удалении или изменении любого сетевого ресурса может произойти сбой службы доменных служб.

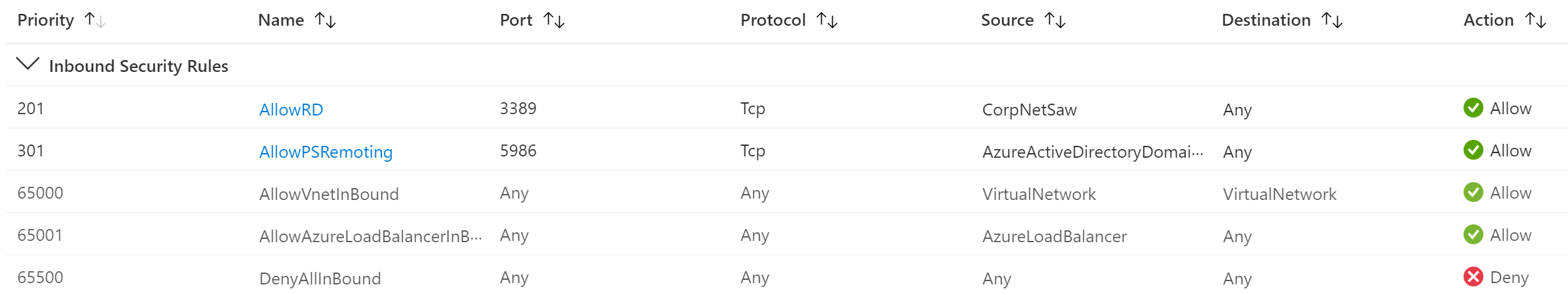

Группы безопасности сети и необходимые порты

Группа безопасности сети (NSG) содержит перечень правил, которые разрешают или запрещают передачу трафика в виртуальной сети Azure. Группа безопасности сети создается при развертывании управляемого домена с использованием набора правил, благодаря которым служба может предоставлять функции проверки подлинности и управления. Эта заданная по умолчанию группа безопасности сети связана с подсетью виртуальной сети, в которой развернут управляемый домен.

В следующих разделах рассматриваются группы безопасности сети и требования к входящему и исходящему портам.

Входящее соединение

Для обеспечения проверки подлинности и управления в управляемом домене требуются следующие правила входящего трафика группы безопасности сети. Не изменяйте или не удаляйте эти правила группы безопасности сети для подсети виртуальной сети для управляемого домена.

| Исходный код | Тег службы источника | Диапазоны исходных портов | Назначение | Service | Диапазоны портов назначения | Протокол | Действие | Обязательное поле | Характер использования |

|---|---|---|---|---|---|---|---|---|---|

| Тег службы | AzureActiveDirectoryDomainServices | * | Любое | WinRM | 5986 | TCP | Разрешить | Да | Управление доменом. |

| Тег службы | CorpNetSaw | * | Любое | RDP | 3389 | TCP | Разрешить | Необязательно | Отладка для поддержки |

Обратите внимание, что тег службы CorpNetSaw недоступен с помощью Центра администрирования Microsoft Entra, а правило группы безопасности сети для CorpNetSaw необходимо добавить с помощью PowerShell.

Доменные службы также используют правила безопасности по умолчанию AllowVnetInBound и AllowAzureLoadBalancerInBound.

Правило AllowVnetInBound разрешает весь трафик в виртуальной сети, который позволяет контроллерам домена правильно взаимодействовать и реплицироваться, а также разрешать присоединение к домену и другие доменные службы к членам домена. Дополнительные сведения о необходимых портах для Windows см. в обзоре служб и требованиях к сетевому порту для Windows.

Правило AllowAzureLoadBalancerInBound также требуется, чтобы служба правильно взаимодействовала с подсистемой балансировки нагрузки для управления контроллерами данных. Эта группа безопасности сети защищает доменные службы и требуется для правильной работы управляемого домена. Не удаляйте эту группу безопасности сети. Без нее подсистема балансировки нагрузки не будет работать правильно.

При необходимости можно создать требуемую группу безопасности сети и правила с помощью Azure PowerShell.

Предупреждение

Если связать неправильно настроенную группу безопасности сети или определяемую пользователем таблицу маршрутизации с подсетью, в которой развернут управляемый домен, корпорация Майкрософт может лишиться возможности обслуживать домен и управлять им. Синхронизация между клиентом Microsoft Entra и управляемым доменом также нарушается. Выполните все перечисленные требования, чтобы избежать неподдерживаемой конфигурации, которая может нарушить синхронизацию, установку исправлений или управление.

При использовании защищенного протокола LDAP можно добавить необходимое правило TCP-порта 636, чтобы разрешить внешний трафик по мере необходимости. Добавление этого правила не переведет правила группы безопасности сети в неподдерживаемое состояние. Подробнее см. в статье Блокировка защищенного доступа LDAP через Интернет

Соглашение об уровне обслуживания Azure не применяется к развертываниям, для которых запрещено обновление и управление из-за неправильной настройки группы безопасности сети или пользовательской таблицы маршрутов. Неработающая конфигурация сети также может препятствовать применению исправлений безопасности.

Исходящее соединение

Для исходящего соединения можно оставить значение AllowVnetOutbound и AllowInternetOutBound или запретить исходящий трафик с помощью сервисных меток, перечисленных в следующей таблице. Если вы используете Log Analytics, добавьте EventHub в исходящие назначения.

Убедитесь, что другой NSG с более высоким приоритетом не запрещает исходящее подключение. Если исходящее подключение запрещено, репликация не будет работать между наборами реплик.

| Номер исходящего порта | Протокол | Исходный код | Назначение | Действие | Обязательное поле | Характер использования |

|---|---|---|---|---|---|---|

| 443 | TCP | Любое | AzureActiveDirectoryDomainServices | Разрешить | Да | Обмен данными со службой управления доменными службами Microsoft Entra. |

| 443 | TCP | Любое | AzureMonitor | Разрешить | Да | Мониторинг виртуальных машин. |

| 443 | TCP | Любое | Память | Разрешить | Да | Связь со службой хранилища Microsoft Azure. |

| 443 | TCP | Любое | AzureActiveDirectory | Разрешить | Да | Обмен данными с идентификатором Microsoft Entra. |

| 443 | TCP | Любое | GuestAndHybridManagement | Разрешить | Да | Автоматическое управление обновлениями для системы безопасности. |

Примечание.

Теги AzureUpdateDelivery и AzureFrontDoor.FirstParty устарели с 1 июля 2024 года. Доменные службы Microsoft Entra управляют WindowsUpdate независимо, что устраняет необходимость этих тегов. Корректировки NSG не требуются, с устаревшими тегами или без них.

Порт 5986 — управление с помощью удаленного взаимодействия PowerShell

- Этот порт используется для выполнения задач управления в управляемом домене с помощью удаленного взаимодействия PowerShell.

- Без доступа к нему управляемый домен невозможно обновлять, настраивать и отслеживать, а также создавать его резервные копии.

- Вы можете ограничить входящий доступ к этому порту тегу службы AzureActiveDirectoryDomainServices .

Порт 3389 — управление с помощью удаленного рабочего стола

- Используется для подключений удаленного рабочего стола к контроллерам домена в управляемом домене, этот порт нельзя изменить или инкапсулировать в другой порт.

- Заданное по умолчанию правило группы безопасности сети использует тег службы CorpNetSaw, чтобы еще больше ограничить трафик.

- Это тег позволяет использовать удаленный рабочий стол в управляемом домене только с помощью рабочих станций с защищенным доступом в корпоративной сети Майкрософт.

- Доступ разрешен только с бизнес-обоснованием, например для сценариев управления или устранения неполадок.

- Этому правилу можно присвоить значение Запретить и менять его на Разрешить только при необходимости. Большинство задач управления и мониторинга выполняются с помощью удаленного взаимодействия PowerShell. RDP используется только в тех редких случаях, когда корпорации Майкрософт требуется удаленное подключение к управляемому домену для расширенного устранения неполадок.

Вы не сможете вручную выбрать тег службы CorpNetSaw на портале, если попытаетесь изменить это правило группы безопасности сети. Для ручной настройки правила, использующего тег службы CorpNetSaw, необходимо использовать Azure PowerShell или Azure CLI.

Например, следующий сценарий позволяет создать правило, разрешающее RDP:

Get-AzNetworkSecurityGroup -Name "nsg-name" -ResourceGroupName "resource-group-name" | Add-AzNetworkSecurityRuleConfig -Name "new-rule-name" -Access "Allow" -Protocol "TCP" -Direction "Inbound" -Priority "priority-number" -SourceAddressPrefix "CorpNetSaw" -SourcePortRange "*" -DestinationPortRange "3389" -DestinationAddressPrefix "*" | Set-AzNetworkSecurityGroup

Определяемые пользователем маршруты

Определяемые пользователем маршруты не создаются по умолчанию и не требуются для правильной работы доменных служб. Если требуется использовать таблицы маршрутизации, не следует вносить никаких изменений в маршрут 0.0.0.0. Изменения в этом маршруте нарушают доменные службы и помещают управляемый домен в неподдерживаемое состояние.

Кроме того, необходимо направить в подсеть управляемого домена входящий трафик с IP-адресов, включенных в соответствующие теги службы Azure. Подробнее о тегах служб и связанных с ними IP-адресах см. в статье Диапазоны IP-адресов и теги службы Azure — общедоступное облако.

Внимание

Эти диапазоны IP-адресов центра обработки данных Azure могут измениться без предварительного уведомления. Убедитесь, что у вас есть процессы для проверки наличия последних IP-адресов.

Следующие шаги

Дополнительные сведения о некоторых сетевых ресурсах и параметрах подключения, используемых доменными службами, см. в следующих статьях: